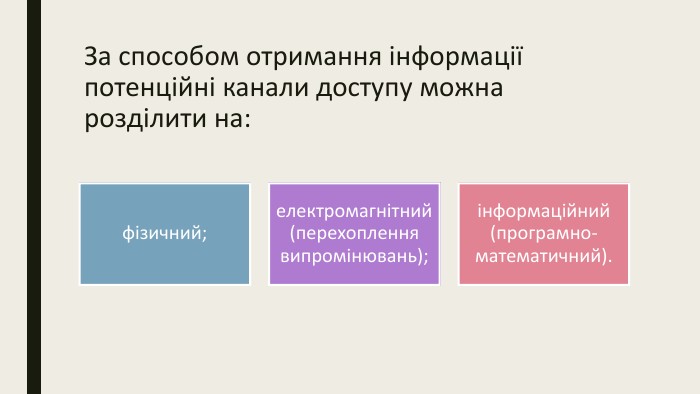

Основні ненавмисні і навмисні штучні загрози. Технічні засоби добування інформації. Програмні засоби добування інформації

Основні ненавмисні штучні загрозиненавмисні дії, що приводять до часткової або повної відмови системи або руйнуванню апаратних, програмних, інформаційних ресурсів системи (ненавмисне псування обладнання, видалення, спотворення файлів з важливою інформацією або програм, в тому числі системних і т. п.); неправомірне відключення обладнання або зміна режимів роботи пристроїв і програм; ненавмисне псування носіїв інформації; запуск технологічних програм, здатних при некомпетентному використанні викликати втрату працездатності системи (зависання або зациклення) або що здійснюють безповоротні зміни в системі (форматування або реструктуризацію носіїв інформації, видалення даних і т. п.);

Основні ненавмисні штучні загрозинелегальне впровадження і використання неврахованих програм (ігрових, повчальних, технологічних і інш., що не є необхідними для виконання порушником своїх службових обов'язків) з подальшим необгрунтованим витрачанням ресурсів (завантаження процесора, захват оперативної пам'яті і пам'яті на зовнішніх носіях); зараження комп'ютера вірусами; необережні дії, що приводять до розголошування конфіденційної інформації, або що роблять її загальнодоступної; розголошування, передача або втрата атрибутів розмежування доступу (паролів, ключів шифрування, ідентифікаційних карток, пропусків і т. п.);

Основні ненавмисні штучні загрозипроектування архітектури системи, технології обробки даних, розробка прикладних програм, з можливостями, що представляють небезпеку для працездатності системи і безпеки інформації; ігнорування організаційних обмежень (встановлених правил) при роботі в системі; вхід в систему в обхід коштів захисту (завантаження сторонньої операційної системи зі змінних магнітних носіїв і т. п.); некомпетентне використання, настройка або неправомірне відключення коштів захисту персоналом служби безпеки; пересилка даних за помилковою адресою абонента (пристрої); введення помилкових даних; ненавмисне пошкодження каналів зв'язку.

Основні навмисні штучні загрозифізичне руйнування системи (шляхом вибуху, підпалу і т. п.) або висновок з ладу всіх або окремих найбільш важливих компонентів комп'ютерної системи (пристроїв, носіїв важливої системної інформації, осіб з числа персоналу і т. п.); відключення або висновок з ладу підсистем забезпечення функціонування обчислювальних систем (електроживлення, охолоджування і вентиляції, ліній зв'язку і т. п.); дії по дезорганізації функціонування системи (зміна режимів роботи пристроїв або програм, страйк, саботаж персоналу, постановка могутніх активних радіоперешкод на частотах роботи пристроїв системи і т. п.); впровадження агентів в число персоналу системи (в тому числі, можливо, і в адміністративну групу, що відповідає за безпеку);

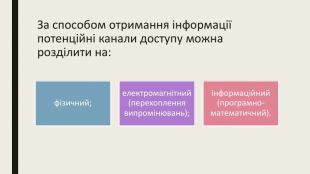

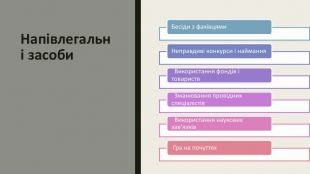

Основні навмисні штучні загрозивербування (шляхом підкупу, шантажу і т. п.) персоналу або окремих користувачів, що має певні повноваження; застосування підслуховувальних пристроїв, дистанційна фото- і відео-зйомка і т. п.; перехоплення побічних електромагнітних, акустичних і інших випромінювань пристроїв і ліній зв'язку, а також наводок активних випромінювань на допоміжні технічні засоби, що безпосередньо не беруть участь в обробці інформації (телефонні лінії, сели живлення, опалювання і т. п.); перехоплення даних, що передаються по каналах зв'язку, і їх аналіз з метою з'ясування протоколів обміну, правило входження в зв'язок і авторизації користувача і подальших спроб їх імітації для проникнення в систему; розкрадання носіїв інформації (магнітних дисків, стрічок, мікросхем пам'яті, що запам'ятовують пристроїв і цілих ПЕВМ);

Основні навмисні штучні загрозинесанкціоноване копіювання носіїв інформації; розкрадання виробничих відходів (роздруків, записів, списаних носіїв інформації і т. п.); читання залишкової інформації з оперативної пам'яті і із зовнішніх запам'ятовуючих пристроїв; читання інформації з областей оперативної пам'яті, що використовуються операційною системою (в тому числі підсистемою зашиті) або іншими користувачами, в асинхронному режимі використовуючи нестачі мультизадачних операційних систем і систем програмування; незаконне отримання паролів і інших реквізитів розмежування доступу (агентурним шляхом, використовуючи недбалість користувачів, шляхом підбору, шляхом імітації інтерфейса системи і т. д.) з подальшим маскуванням під зареєстрованого користувача ( "маскарад"); несанкціоноване використання терміналів користувачів, що мають унікальні фізичні характеристики, такі як номер робочої станції в мережі, фізична адреса, адреса в системі зв'язку, апаратний блок кодування і т. п.;

Основні навмисні штучні загрозирозкриття шифрів криптозащити інформації; впровадження апаратних "спецвложений", програмних "закладок" і "вірусів" ("троянских коней" і "жучків"), тобто таких дільниць програм, які не потрібні для здійснення заявлених функцій, але що дозволяють долати систему зашиті, потайно і незаконно здійснювати доступ до системних ресурсів з метою реєстрації і передачі критичної інформації або дезорганізації функціонування системи; незаконне підключення до ліній зв'язку з метою роботи "між рядків", з використанням пауз в діях законного користувача від його імені з подальшим введенням помилкових повідомлень або модифікацією повідомлень, що передаються; незаконне підключення до ліній зв'язку з метою прямої підміни законного користувача шляхом його фізичного відключення після входу в систему і успішної аутентификація з подальшим введенням дезинформації і нав'язуванням помилкових повідомлень.

про публікацію авторської розробки

Додати розробку