Шкідливе програмне забезпечення та боротьба з ним

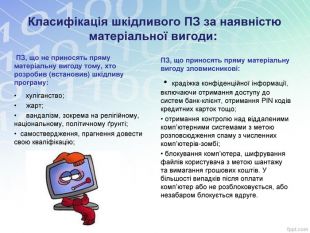

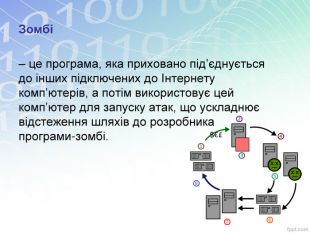

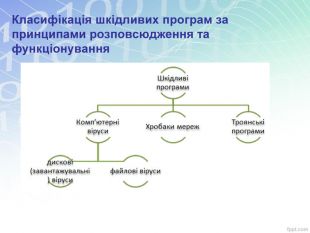

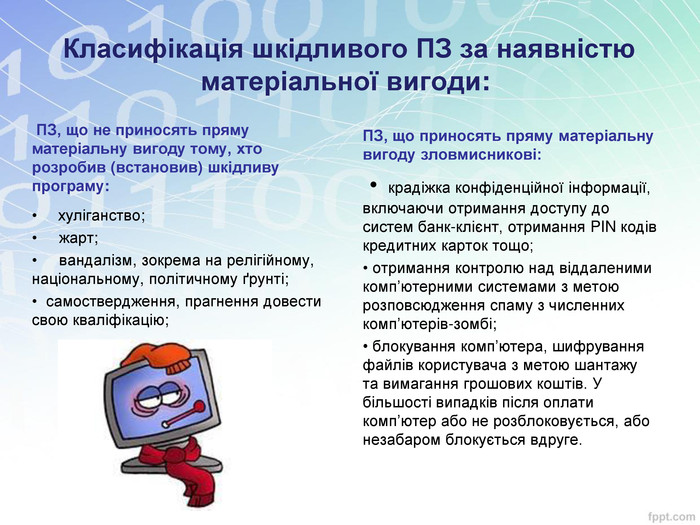

Класифікація шкідливого ПЗ за наявністю матеріальної вигоди: ПЗ, що не приносять пряму матеріальну вигоду тому, хто розробив (встановив) шкідливу програму:хуліганство;• жарт;• вандалізм, зокрема на релігійному, національному, політичному ґрунті;• самоствердження, прагнення довести свою кваліфікацію;ПЗ, що приносять пряму матеріальну вигоду зловмисникові: • крадіжка конфіденційної інформації, включаючи отримання доступу до систем банк-клієнт, отримання PIN кодів кредитних карток тощо;• отримання контролю над віддаленими комп’ютерними системами з метою розповсюдження спаму з численних комп’ютерів-зомбі;• блокування комп’ютера, шифрування файлів користувача з метою шантажу та вимагання грошових коштів. У більшості випадків після оплати комп’ютер або не розблоковується, або незабаром блокується вдруге.

Логічна бомба – це код, що поміщається в деяку легальну програму. Він влаштований таким чином, що при певних умовах “вибухає”. Умовою для включення логічної бомби може бути наявність або відсутність деяких файлів, певний день тижня або певна дата, а також запуск додатку певним користувачем.

“Жадібні” програми (greedy program) - це програми, що намагаються монополізувати який-небудь ресурс, не даючи іншим програмам можливості використовувати його. Доступ таких програм до ресурсів системи призводить до порушення її доступності для інших програм. Безумовно, така атака буде активним втручанням у роботу системи, зокрема процесора, оперативної пам’яті, пристроїв введення-виведення.

Захоплювачі паролів (password grabber)– це спеціально призначені програми для крадіжки паролів. Вони виводять на екран терміналу (один за одним): порожній екран, екран, який з’являється після виникнення проблем із системою або сигналізує про закінчення сеансу роботи. При спробі входу імітується введення імені та пароля, які пересилаються власнику програми-захоплювача, після чого виводиться повідомлення про помилку введення та управління повертається операційній системі.

Шпигунський програмний продукт (Spyware)– це ПЗ, який несанкціоновано встановлюється та працює без згоди та контролю з боку користувача. Застосування шпигунських програмних продуктів дозволяє зловмисникові отримати практично повний доступ до комп’ютера користувача та інформації, що на ньому зберігається.

Антишпигун (antispyware) – це спеціальна програма, яка призначена для виявлення несанкціонованих шпигунських модулів (spyware) і шкідливих програм, із подальшим їх видаленням. Таким чином вона запобігає крадіжці особистих даних, ключів, паролів та іншої особистої інформації. Вбудований антишпигун мають багато відомих антивірусів, які діють за простою і відпрацьованою схемою: • є база вірусів, сайтів і шпигунських скриптів, побачили щось підозріле, звірили з базою даних – все погане видалили. Антишпигунські програми працюють дещо інакше. Крім баз даних шпигунський ПЗ, вони використовують евристичні інструменти, що дозволяють виявити шпигунів, яких немає в основній базі даних, тобто потенційні загрози. Приклади: Super Anti. Spyware, Ad-Aware (безкоштовна)

Методи захисту від шкідливих програм. Бажано дотримуватися наступних порад:використовувати сучасні операційні системи, що мають серйозний рівень захисту від шкідливих програм;використовувати виключно ліцензійне програмне забезпечення (операційна система та додатки);працювати на персональному комп’ютері виключно під правами користувача, а не адміністратора, що не дозволить більшості шкідливих програм інсталюватися на персональному комп’ютері;використовувати спеціалізовані програмні продукти, до складу яких входять евристичні (поведінкові) аналізатори;використовувати антивірусні програмні продукти відомих виробників із автоматичним оновленням баз;використовувати персональний мережевий екран, що контролює вихід у мережу Інтернет з персонального комп’ютера на підставі політик встановлених користувачем;постійно оновлювати програмне забезпечення.

Юридичні аспекти. За створення, використання і розповсюдження шкідливих програм передбачена різна відповідальність, у тому числі й кримінальна, в законодавстві багатьох країн світу. У Кримінальному кодексі України термін “шкідливий програмний засіб” детально не визначений. Але Стаття 361-1 КК України передбачає покарання за “Створення з метою використання, розповсюдження або збуту, а також розповсюдження або збут шкідливих програмних чи технічних засобів, призначених для несанкціонованого втручання в роботу електронно-обчислювальних машин (комп’ютерів), автоматизованих систем, комп’ютерних мереж чи мереж електрозв’язку”. Критерії, за якими програмні продукти можуть бути віднесені до категорії “шкідливих програмних засобів” досі ніде чітко не обумовлені. Для того, щоб твердження про шкідливість програмного засобу мало юридичну силу, необхідне проведення програмно-технічної експертизи з дотриманням всіх встановлених чинним законодавством формальностей.

Методи боротьби з комп’ютерними вірусами. Антивірусні програми до складу операційної системи не входять, їх треба встановлювати окремо. Програми розрізняють за їхнім призначенням. Детектори — виявляють файли, заражені вірусами. Лікарі (фаги) — «лікують» заражені програми або документи, видаляючи із заражених файлів віруси. Ревізори — запам’ятовують стан програм і дисків та порівнюють їх поточний стан із попереднім і повідомляють про виявлені невідповідності. Фільтри — перехоплюють звернення до системи, які використовуються вірусами для розмноження і заподіяння шкоди. Блокувальники — перехоплюють вірусонебезпечні дії (відкриття файла для запису, запис у завантажувальний сектор диску тощо) і повідомляють про це користувача. Сканери — сканують (перевіряють) файли на жорсткому диску і в оперативній пам’яті.Імунізатори — повідомляють користувача та/або перешкоджають зараженню вірусами.

-

Христич Тетяна Володимирівна 27.09.2022 в 22:53Загальна:5.0Структурованість5.0Оригінальність викладу5.0Відповідність темі5.0

Христич Тетяна Володимирівна 27.09.2022 в 22:53Загальна:5.0Структурованість5.0Оригінальність викладу5.0Відповідність темі5.0 -

Степенко Людмила Василівна 16.09.2022 в 20:50Загальна:5.0Структурованість5.0Оригінальність викладу5.0Відповідність темі5.0

Степенко Людмила Василівна 16.09.2022 в 20:50Загальна:5.0Структурованість5.0Оригінальність викладу5.0Відповідність темі5.0

про публікацію авторської розробки

Додати розробку