Класифікація загроз безпеці та пошкодження даних у комп’ютерних системах

Про матеріал

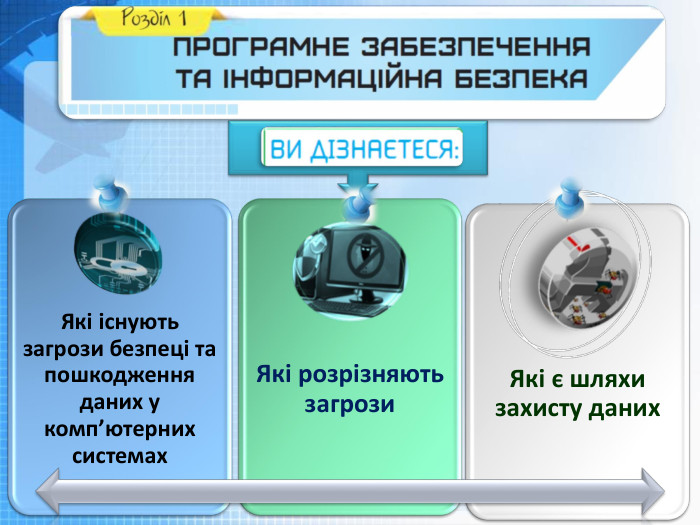

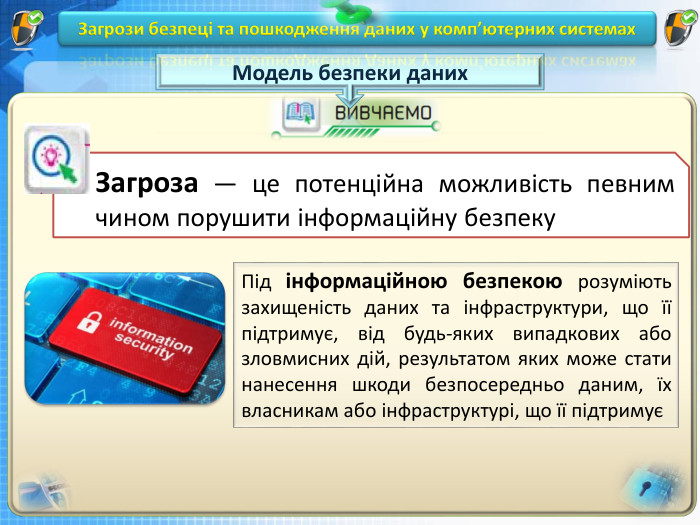

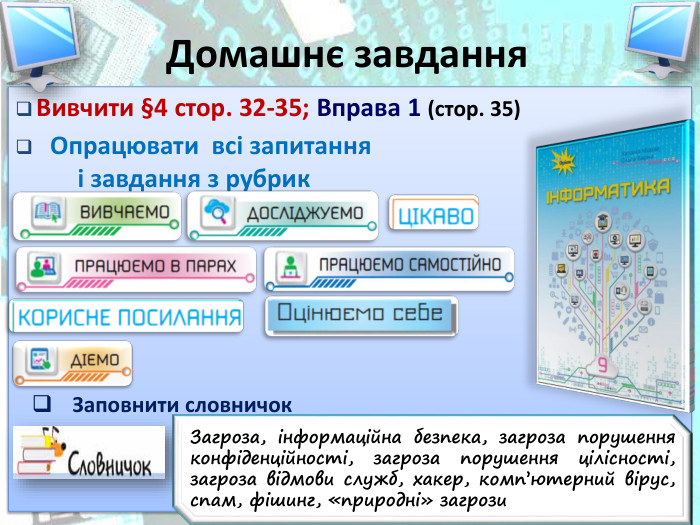

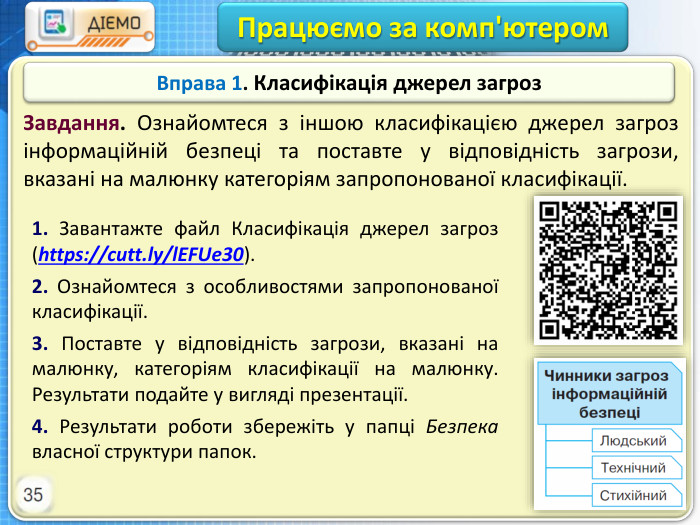

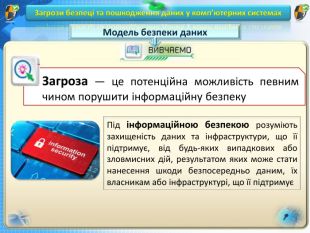

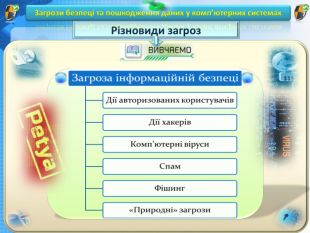

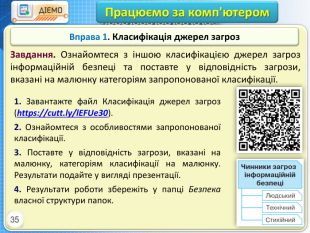

Які існують загрози безпеці та пошкодження даних у комп'ютерних системах

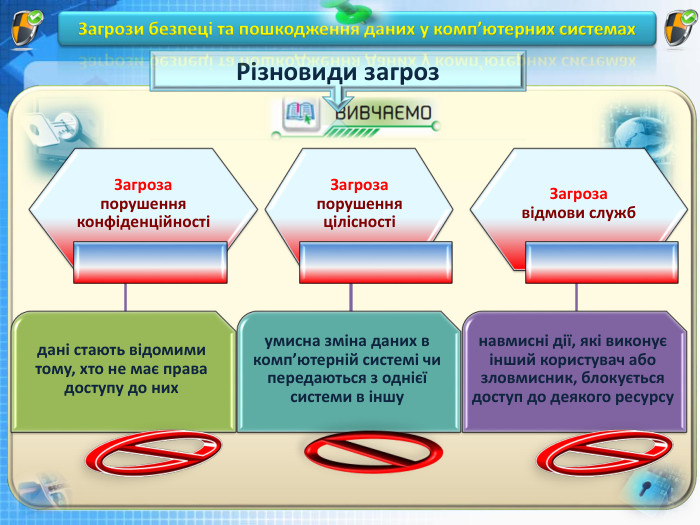

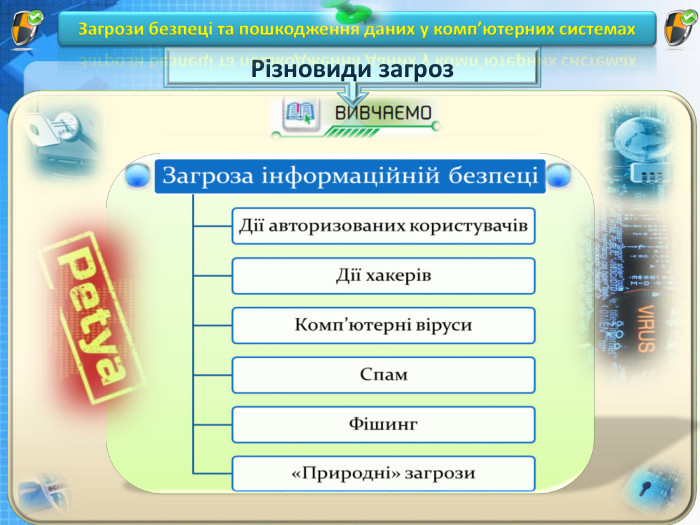

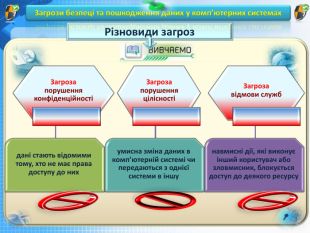

Які розрізняють загрози

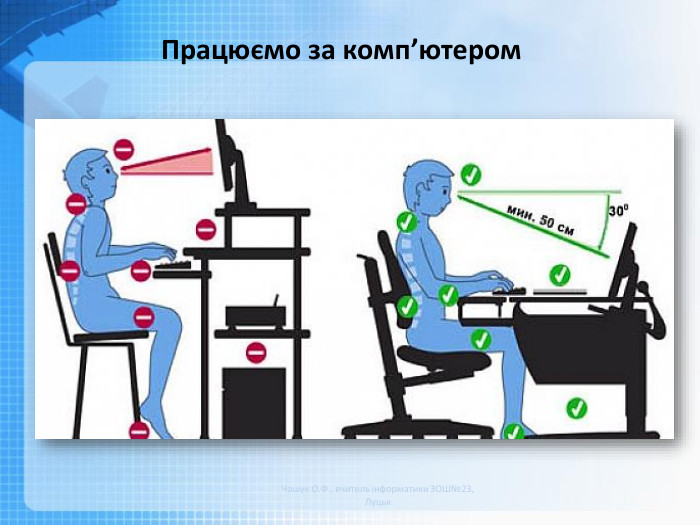

Які є шляхи захисту даних

Перегляд файлу

Зміст слайдів

pptx

Оцінка розробки

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку