10 клас. Модуль Інформаційна безпека 10 урок. Виявлення атак. Захист периметра комп'ютерних мереж. Керування механізмами захисту.

Урок 10. Виявлення атак. Захист периметра комп'ютерних мереж. Керування механізмами захисту.

Цілі:

- навчальна: дати уявлення про захист комп'ютерних мереж;

- розвивальна: розвивати логічне мислення, пам’ять; формувати вміння узагальнювати;

- виховна: виховувати інформаційну культуру, формування бережливого ставлення до обладнання комп’ютерного кабінету, виховання уміння працювати в групі; формування позитивного ставлення до навчання.

Тип уроку: Комбінований.

Обладнання та наочність: дошка, комп’ютери з підключенням до мережі Інтернет.

Програмне забезпечення: браузер, офісні програми.

Хід уроку

І. Організаційний етап

- привітання

- перевірка присутніх

- перевірка готовності учнів до уроку

ІІ. Актуалізація опорних знань

Фронтальне опитування

ІІІ. Мотивацій навчальної діяльності

IV. Вивчення нового матеріалу

Підручник В.О. Хорошко, В.С. Чередниченко, М.Є. Шелест. Основи інформаційної безпеки http://www.dut.edu.ua/ua/lib/1/category/729/view/1365

Безпе́ка мере́жі — заходи, які захищають інформаційну мережу від несанкціонованого доступу, випадкового або навмисного втручання в роботу мережі або спроб руйнування її компонентів. Безпека інформаційної мережі включає захист обладнання, програмного забезпечення, даних і персоналу.

Мережева безпека складається з положень і політики, прийнятої адміністратором мережі, щоб запобігти і контролювати несанкціонований доступ, неправильне використання, зміни або відмови в комп'ютерній мережі та мережі доступних ресурсів.

Найбільш поширений і простий спосіб захисту мережевих ресурсів є присвоєння їм унікального імені та відповідного паролю.

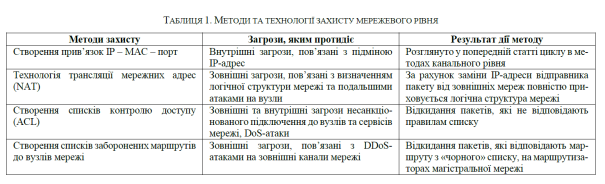

Методи захисту на мережному рівні

Протокол NAT використовується для передачі пакетів з IP-адрес, призначених тільки для внутріш-нього використання, в зовнішні мережі і для вирішення задачі приховування внутрішньої логічної структури мережі від зовнішніх мереж.

NAT транслює тільки той трафік, який проходить між вну-трішньою і зовнішньою мережею і визначений для трансляції. Будь-який трафік, який не відповідає кри-теріям трансляції або той, який проходить між іншими інтерфейсами на маршрутизаторі, ніколи не транслюється і пересилається з використанням марш-рутизації. Слід звернути увагу на те, що протокол NAT виконує тільки трансляцію адрес і не виконує функції фільтрації. Для заборони проходження паке-тів з зовнішніх мереж у внутрішню необхідно засто-совувати відповідні списки доступу.

Існують наступні способи реалізації NAT.

Статичний NAT – відображення конкретної внутрішньої IP-адреси на конкретну зовнішню IP-адресу (можлива також заміна портів протоколів транспортного рівня при трансляції). Зазвичай статичний NAT використовують, коли до вузла внутрішньої мережі необхідно забезпечити доступ з зовнішніх мереж з використанням конкретних протоколів прикладного рівня.

Динамічний NAT – відображає адресу з блоку внутрішніх IP-адрес на одну з вільних адрес блоку зовнішніх адрес. Досить рідко використовується завдяки необхідності використання декількох зовні-шніх IP-адрес та пов’язаній з цією ж особливістю низькою масштабованістю.

Списки контролю доступу(Access Control List – ACL) містять набір правил, де визначено дію над пакетами і параметри пакетів для фільтрації (адреси відправників та отримувачів, номера портів протоколів транспортного рівня тощо). Перевірка пакетів проводиться точно в тому порядку, в якому задані правила в списку. Коли пакет потрапляє на інтерфейс, він перевіряється по першому правилу. Якщо параметри пакету відповідають першому правилу, подальша перевірка припиняється. Пакет або буде передано далі, або знищено. Якщо параметри пакету не відповідають першому правилу, проводиться його аналіз на відповідність наступному правилу і так далі, поки не буде перевірено усі правила (якщо пакет не відповідав вимогам якогось з правил вище). Якщо параметри пакету не відповідають жод-ному з правил списку, пакет просто знищується (в кінці кожного списку стоїть неявне правило, яке забороняє проходження усіх пакетів).

ACL можуть бути застосовані до:

• фізичних або логічних інтерфейсів (в тому числі на інтерфейси VLAN-комутаторів 3-го рівня);

• термінальних ліній для обмеження доступу до пристрою по протоколам Telnet або SSH;

• VPN-тунелів (які пакети потрібно шифру-вати);

• механізмів QoS (визначення пріоритетів для різних типів трафіку);

• шейперів для обмеження швидкості трафіку користувачів;

• протоколу NAT (визначають, які IP-адреси необхідно транслювати).

Протоколи захисту на транспортному рівні

Для вирішення цієї задачі використовується про-токол SSL/TLS (Secure Socket Layer / Transport Layer Security), який реалізує шифрування і автентифі-кацію між транспортними рівнями приймача і пере-давача.

Процедура роботи протоколу SSL/TLS включає в себе три основних фази:

- діалог між сторонами, метою якого є вибір алгоритму шифрування;

- обмін ключами на основі криптосистем з від-критим ключем або автентифікація на основі сертифікатів;

- передача даних, які шифруються за допомо-гою симетричних алгоритмів шифрування.

Методи та технології захисту на прикладному рівні

Відкритий характер протоколів прикладного рівня зумовлює велику кількість загроз, пов’язаних з основною проблемою цих протоколів —передача інфор-мації у нешифрованому вигляді. Використання на прикладному рівні процедур ідентифікації та автен-тифікації користувачів із подальшою авторизацією утворює також загрозу перехоплення або підбору облікових записів та паролів. Значну загрозу також становлять віруси та шпигунське програмне забезпе-чення, які діють саме на прикладному рівні, DoS та DDoS-атаки на інформаційні системи.

V. Засвоєння нових знань, формування вмінь

VI. Підсумки уроку

Рефлексія

1. Під час уроку я

- дізнався…

- зрозумів…

- навчився…

2. Найбільше мені сподобалося…

3. На уроках найкраще в мене виходило…

4. Я мав (-ла) труднощі з…

5. Я хотів би ще дізнатися про…

VІI. Домашнє завдання

Конспект.

VІІI. Оцінювання роботи учнів

-

-

Дуже дякую!

-

Доброго дня! Дуже вам дякую за такі чудові розробки уроків для 10 класу!

про публікацію авторської розробки

Додати розробку