Інформаційна безпека

Лекція № 1

Тема: Основи інформаційної безпеки.

План:

- Конфіденційність, доступність і цілісність інформації.

- Класифікація загроз безпеці та вразливостей інформації в комп’ютерних системах.

- Засоби забезпечення безпеки.

- Правила безпечної роботи в Інтернеті.

- Міжмережеві екрани

- Конфіденційність, доступність і цілісність інформації.

При розгляді безпеки інформаційних систем звичайно виділяють дві групи проблем: безпека комп’ютера і мережева безпека. До безпеки комп’ютера відносять всі проблеми захисту даних, що зберігаються і оброблюваних комп’ютером, який розглядається як автономна система. Ці проблеми вирішуються засобами операційних систем та програм, таких як бази даних, а також вбудованими апаратними засобами комп’ютера. Під мережевою безпекою розуміють всі питання, пов’язані з взаємодією пристроїв в мережі, це перш за все захист даних у момент їх передачі по лініях зв’язку та захист від несанкціонованого віддаленого доступу в мережу. І хоча часом проблеми комп’ютерної і мережної безпеки важко відокремити один від одного, настільки тісно вони пов’язані, цілком очевидно, що мережева безпека має свою специфіку.

Автономно працюючий комп’ютер можна ефективно захистити від зовнішніх замахів різноманітними способами, наприклад, просто замкнути на замок клавіатуру або зняти жорсткий накопичувач і помістити його в сейф. Комп’ютер, що працює в мережі, за визначенням не може повністю відгородитися від світу, він повинен спілкуватися з іншими комп’ютерами, можливо, навіть віддаленими від нього на велику відстань, тому забезпечення безпеки в мережі є завданням значно складнішою. Логічний вхід чужого користувача у ваш комп’ютер є штатною ситуацією, якщо ви працюєте в мережі. Забезпечення безпеки в такій ситуації зводиться до того, щоб зробити це проникнення контрольованим – кожному користувачеві мережі повинні бути чітко визначені його права щодо доступу до інформації, зовнішніх пристроїв та виконання системних дій на кожному з комп’ютерів мережі.

Крім проблем, що породжуються можливістю віддаленого входу в мережеві комп’ютери, мережі за своєю природою схильні до ще одного виду небезпеки – перехоплення та аналізу повідомлень, переданих по мережі, а також створення «помилкового» трафіку. Більша частина коштів забезпечення мережної безпеки спрямована на запобігання саме цього типу порушень.

Питання мережевої безпеки набувають особливого значення зараз, коли при побудові корпоративних мереж спостерігається перехід від використання виділених каналів до публічних мереж (Інтернет, frame relay). Постачальники послуг публічних мереж поки рідко забезпечують захист даних користувача при їх транспортуванні по своїх магістралях, покладаючи на користувачів турботи по їх конфіденційності, цілісності та доступності.

• Інформаційна безпека – це cистема, що дозволяє виявляти вразливі місця організації, небезпеки, що загрожують їй, і справлятися з ними.

• До безпеки комп’ютера відносять всі проблеми захисту даних, що зберігаються і оброблюваних комп’ютером, який розглядається як автономна система. Ці проблеми вирішуються засобами операційних систем та програм, таких як бази даних, а також вбудованими апаратними засобами комп’ютера.

• Під мережевою безпекою розуміють всі питання, пов’язані з взаємодією пристроїв в мережі, це перш за все захист даних у момент їх передачі по лініях зв’язку та захист від несанкціонованого віддаленого доступу в мережу.

Основні поняття безпеки (конфіденційність, цілісність та доступність даних)

• Безпечна інформаційна система – це система, яка, по-перше, захищає дані від несанкціонованого доступу, по-друге, завжди готова надати їх своїм користувачам, а по-третє, надійно зберігає інформацію і гарантує незмінність даних. Таким чином, безпечна система за визначенням має властивості конфіденційності, доступності та цілісності.

1) Конфіденційність (confidentiality) – гарантія того, що секретні дані будуть доступні тільки тим користувачам, яким цей доступ дозволений (такі користувачі називаються авторизованими).

2) Доступність (availability) – гарантія того, що авторизовані користувачі завжди будуть отримувати доступ до даних.

3) Цілісність (integrity) – гарантія збереження даними правильних значень, яка забезпечується забороною для неавторизованих користувачів будь-яким чином змінювати, модифікувати, руйнувати або створювати дані.

Вимоги безпеки можуть змінюватися залежно від призначення системи, характеру використовуваних даних і типу можливих загроз.

Вимоги безпеки можуть змінюватися залежно від призначення системи, характеру використовуваних даних і типу можливих загроз. Важко уявити систему, для якої були б не важливі властивості цілісності та доступності, але властивість конфіденційності не завжди є обов’язковим. Наприклад, якщо ви публікуєте інформацію в Інтернеті на Web-сервері і вашою метою є зробити її доступною для найширшого кола людей, то конфіденційність в даному випадку не потрібно. Проте вимоги цілісності та доступності залишаються актуальними.

Дійсно, якщо ви не зробите спеціальних заходів для забезпечення цілісності даних, зловмисник може змінити дані на вашому сервері і завдати цим шкоди вашому підприємству. Злочинець може, наприклад, внести такі зміни до поміщений на Web-сервер прайс-лист, які знизять конкурентоспроможність вашого підприємства, або зіпсувати коди, що вільно розповсюджується вашою фірмою програмного продукту, що безумовно позначиться на її діловому іміджі.

Не менш важливим у даному прикладі є і забезпечення доступності даних. Витративши чималі кошти на створення і підтримку сервера в Інтернеті, підприємство має право розраховувати на віддачу: збільшення числа клієнтів, кількості продажів і т. д. Проте існує ймовірність того, що зловмисник зробить атаку, в результаті якої поміщені на сервер дані стануть недоступними для тих, кому вони призначалися. Прикладом таких зловмисних дій може служити «бомбардування» сервера IP-пакетами з неправильним зворотною адресою, які відповідно до логіки роботи цього протоколу можуть викликати тайм-аути, а в кінцевому рахунку зробити сервер недоступним для всіх інших запитів.

Поняття конфіденційності, доступності та цілісності можуть бути визначені не тільки по відношенню до інформації, але і до інших ресурсів обчислювальної мережі, наприклад зовнішніх пристроїв або додаткам. Існує безліч системних ресурсів, можливість «незаконного» використання яких може призвести до порушення безпеки системи. Наприклад, необмежений доступ до пристрою друку дозволяє зловмисникові отримувати копії роздруковувати документи, змінювати параметри налаштування, що може призвести до зміни черговості робіт і навіть до виведення пристрою з ладу. Властивість конфіденційності, застосована до пристрою друку, можна інтерпретувати так, що доступ до пристрою мають ті і тільки ті користувачі, яким цей доступ дозволений, причому вони можуть виконувати тільки ті операції з пристроєм, що для них визначено. Властивість доступності пристрої означає його готовність до використання кожного разу, коли в цьому виникає необхідність. А властивість цілісності може бути визначене як властивість незмінності параметрів налаштування цього пристрою. Легальність використання мережевих пристроїв важлива не тільки остільки, оскільки вона впливає на безпеку даних. Пристрої можуть надавати різні послуги: роздрук текстів, відправлення факсів, доступ в Інтернет, електронну пошту і т. п., Незаконне споживання яких, що завдає матеріальної шкоди підприємству, також є порушенням безпеки системи.

2. Класифікація загроз безпеці та вразливостей інформації

в комп’ютерних системах.

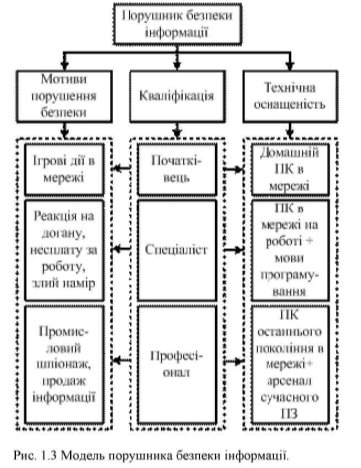

Будь-яка дія, яка спрямована на порушення конфіденційності, цілісності та / або доступності інформації, а також на нелегальне використання інших ресурсів мережі, називається загрозою. Реалізована загроза називається атакою. Ризик – це ймовірна оцінка величини можливого збитку, що може зазнати власник інформаційного ресурсу в результаті успішної атаки. Значення ризику тим вище, чим більш вразливою є існуюча система безпеки і чим вища ймовірність реалізації атаки.

Класифікація загроз

• Ненавмисні загрози викликаються помилковими діями лояльних співробітників, стають наслідком їх низької кваліфікації або безвідповідальності. Крім того, до такого роду загроз відносяться наслідки ненадійною роботи програмних і апаратних засобів системи.

До ненавмисних загроз відносяться:

- помилки обслуговуючого персоналу і користувачів;

- втрата інформації, обумовлена неправильним збереженням архівних даних;

- випадкове знищення або зміна даних;

- збої устаткування і електроживлення;

- збої кабельної системи;

- перебої електроживлення;

- збої дискових систем;

- збої систем архівування даних;

- збої роботи серверів, робочих станцій, мережевих карт і т.д.;

- некоректна робота програмного забезпечення;

- зміна даних при помилках у програмному забезпеченні;

- зараження системи комп’ютерними вірусами;

- несанкціонований доступ;

- випадкове ознайомлення з конфіденційною інформацією сторонніх осіб.

Найчастіше збиток наноситься не через чийсь злий намір, а просто через елементарні помилки користувачів, що випадково псують або видаляють дані, життєво важливі для системи. У зв’язку з цим, крім контролю доступу, необхідним елементом захисту комп’ютерної інформації є розмежування повноважень користувачів., установка джерел безперебійного живлення (UPS), створенні і збереженні архівних копій даних.

• Навмисні загрози можуть обмежуватися або пасивним читанням даних або моніторингом системи, або включати в себе активні дії, наприклад порушення цілісності та доступності інформації, приведення у неробочий стан додатків і пристроїв. Так, навмисні загрози виникають в результаті діяльності хакерів і явно спрямовані на нанесення збитків підприємству.

До навмисних загроз відносяться:

- несанкціонований доступ до інформації і мережевих ресурсів;

- розкриття і модифікація даних і програм, їх копіювання;

- розкриття, модифікація або підміна трафіка обчислювальної мережі;

- розробка і поширення комп’ютерних вірусів, введення в програмне забезпечення логічних бомб;

- крадіжка магнітних носіїв і розрахункових документів;

- руйнування архівної інформації або навмисне її знищення;

- фальсифікація повідомлень, відмова від факту одержання інформації або зміна часу його прийому;

- перехоплення та ознайомлення з інформацією, яка передана по каналах зв’язку тощо.

3. Засоби забезпечення безпеки

• До морально-етичних засобів захисту можна віднести всілякі норми, які склалися в міру поширення обчислювальних засобів у тій чи іншій країні.

• Законодавчі засоби захисту – це закони, постанови уряду і укази президента, нормативні акти та стандарти, якими регламентуються правила використання та обробки інформації обмеженого доступу, а також вводяться заходи відповідальності за порушення цих правил.

• Адміністративні заходи – це дії, що вживаються керівництвом підприємства або організації для забезпечення інформаційної безпеки. До адміністративних заходів також відносяться правила придбання підприємством засобів безпеки.

• Психологічні заходи безпеки можуть відігравати значну роль у зміцненні безпеки системи. Нехтування урахуванням психологічних моментів у неформальних процедурах, пов’язаних з безпекою, може призвести до порушень захисту.

• До фізичних засобів захисту відносяться екранування приміщень для захисту від випромінювання, засоби зовнішнього спостереження, пристрої, що блокують фізичний доступ до окремих блоків комп’ютера і т. д.

• Технічні засоби інформаційної безпеки реалізуються програмним і апаратним забезпеченням обчислювальних мереж. Такі засоби, що називаються також службами мережевої безпеки, вирішують найрізноманітніші завдання по захисту системи.

Технічні засоби забезпечення безпеки

• Антивірусне програмне забезпечення

• Управління доступом. Будь-яка комп’ютерна система в межах організації обмежує доступ до файлів, ідентифікуючи користувача, який входить в систему.

• Міжмережеві екрани. Межсетевой екран (firewall) – це пристрій керування доступом, що захищає внутрішні мережі від зовнішніх атак. Воно встановлюється на межі між зовнішньою і внутрішньою мережею.

• Смарт-карти. Використовуються для аутентифікації користувачів.

• Біометрія. Біометричні системи – ще один механізм аутентифікації (відбитки пальців, знімок сітківки / райдужної оболонки; відбитки долонь і т.п.)

- Правила безпечної роботи в Інтернеті.

Однією з умов безпечної роботи в інформаційній системі є дотримання користувачем ряду правил, які перевірені на практиці і показали свою високу ефективність. Їх декілька:

1. Використання програмних продуктів, отриманих законним офіційним шляхом. Імовірність наявності вірусу в піратської копії у багато разів вище, ніж в офіційно отриманому програмному забезпеченні.

2. Дублювання інформації. Перш за все, необхідно зберігати дистрибутивні носії програмного забезпечення. При цьому запис на носії, що допускають виконання цієї операції, повинна бути, по можливості, заблокована. Слід особливо подбати про збереження робочої інформації. Переважно регулярно створювати копії робочих файлів на знімних машинних носіях інформації із захистом від запису. Копіюється або весь файл, або тільки що вносяться зміни. Останній варіант застосуємо, наприклад, при роботі з базами даних.

3. Регулярне оновлення системного ПЗ. Операційну систему необхідно регулярно оновлювати і встановлювати все виправлення безпеки від Microsoft та інших виробників, щоб усунути існуючі уразливості програмного забезпечення.

4. Обмеження доступу користувачів до налаштувань операційної системи і системним даними. Для забезпечення стабільної роботи системи досить часто потрібно обмежувати можливості користувачів, що можна зробити або за допомогою вбудованих засобів Windows, або за допомогою спеціалізованих програм, призначених для управління доступом до комп'ютера.

У корпоративних мережах можливе застосування групових політик в мережі домену Windows.

5. Для максимально ефективного використання мережевих ресурсів необхідно вводити обмеження доступу авторизованих користувачів до внутрішніх і зовнішніх мережевих ресурсів і блокувати доступ неавторизованих користувачів.

6. Регулярне використання антивірусних засобів. Перед початком роботи доцільно виконувати програми-сканери та програми-ревізори. Антивірусні бази повинні регулярно оновлюватися. Крім того, необхідно проводити антивірусний контроль мережевого трафіку.

7. Захист від мережевих вторгнень забезпечується застосуванням програмно-апаратних засобів, в тому числі: використанням міжмережевих екранів, систем виявлення / запобігання вторгнень IDS / IPS (Intrusion Detection / Prevention System), реалізацією технологій VPN (Virtual Private Network).

8. Застосування засобів аутентифікації і криптографії - використання паролів (простих / складних / неповторяющихся) і методів шифрування. Не рекомендується використовувати один і той же пароль на різних ресурсах і розголошувати відомості про паролі. При написанні пароля на сайтах слід бути особливо уважним, щоб не допустити введення свого пароля на шахрайському сайті-двійника.

9. Особливу обережність слід проявляти при використанні нових (невідомих) знімних носіїв інформації і нових файлів. Нові знімні носії обов'язково повинні бути перевірені на відсутність завантажувальних і файлових вірусів, а отримані файли - на наявність файлових вірусів. При роботі в розподілених системах або в системах колективного користування нові змінні носії інформації і вводяться в систему файли доцільно перевіряти на спеціально виділених для цієї мети комп'ютерах, не підключених до локальної мережі. Тільки після всебічної антивірусної перевірки дисків і файлів вони можуть передаватися користувачам системи.

10. При роботі з отриманими (наприклад, за допомогою електронної пошти) документами і таблицями доцільно заборонити виконання макрокоманд засобами, вбудованими в текстові і табличні редактори (MS Word, MS Excel), до завершення повної перевірки цих файлів.

11. Якщо не передбачається здійснювати запис інформації на зовнішні носії, то необхідно заблокувати виконання цієї операції, наприклад, програмно відключивши USB-порти.

12. При роботі з загальними ресурсами в відкритих мережах (наприклад, Інтернет) використовувати тільки перевірені мережеві ресурси, які не мають шкідливого контенту. Не слід довіряти всієї що надходить на комп'ютер інформації - електронних листів, посилань на Web-сайти, повідомленнями на Інтернет-пейджери. Категорично не рекомендується відкривати файли і посилання, що приходять з невідомого джерела.

Постійне дотримання наведених рекомендацій дозволяє значно зменшити ймовірність зараження програмними вірусами і захищає користувача від безповоротних втрат інформації. Однак навіть при скрупульозному виконанні всіх правил профілактики можливість зараження ПК комп'ютерними вірусами повністю виключити не можна, тому методи і засоби захисту від шкідливого ПО необхідно постійно вдосконалювати і підтримувати в працездатному стані.

- Міжмережевий екран

Міжмережевий екран (МЕ) називають локальний або функціонально розподілений програмний (програмно—апаратний) засіб (комплекс), який реалізує контроль за інформацією, що надходить в автоматизовану систему і/або виходить з автоматизованої системи. Також зустрічаються загальноприйняті назви брандмауер і firewall (англ. вогняна стіна).

МЕ виконують такі функції:

- фізичне відділення робочих станцій і серверів внутрішнього сегмента мережі від зовнішніх каналів зв’язку;

- багатоетапну ідентифікацію запитів, що надходять в мережу;

- перевірку повноважень і прав доступу користувача до внутрішніх ресурсів мережі;

- реєстрацію всіх запитів до компонентів внутрішньої підмережі ззовні;

- контроль цілісності програмного забезпечення і даних;

- економію адресного простору мережі;

- приховування IP—адреси внутрішніх серверів з метою захисту від хакерів.

Фільтрація інформаційних потоків здійснюється міжмережевими екранами на основі набору правил, що є вираженням мережевих аспектів політики безпеки організації. У цих правилах, крім Інформації, яка зберігається у фільтрованих потоках, можуть фігурувати дані, отримані з оточення, наприклад, поточний час, кількість активних з'єднань, порт, через який надійшов мережевий запит і т.д. Таким чином, у міжмережевих екранах використовується дуже потужний логічний підхід до розмежування доступу.

Існує три типи firewall: мережного рівня, прикладного рівня і рівня з'єднання. Кожен з цих трьох типів використовує свій, відмінний від інших підхід до захисту мережі.

- Firewall мережного рівня представлений екрануючим маршрутизатором. Він контролює лише дані мережевого і транспортного рівнів (див.Модель OSI) службової інформації пакетів. Мінусом таких маршрутизаторів є те, що ще п'ять рівнів залишаються неконтрольованими. Нарешті, адміністратори, які працюють з екрануючими маршрутизаторами, повинні пам'ятати, що у більшості приладів, що здійснюють фільтрацію пакетів, відсутні механізми аудиту та подачі сигналу тривоги. Іншими словами, маршрутизатори можуть піддаватися атакам і відбивати велику їх кількість, а адміністратори навіть не будуть проінформовані.

- Firewall прикладного рівня також відомий як проксі-сервер (сервер-посередник).Фаєрволи прикладного рівня встановлюють певний фізичний поділ між локальною мережею і Internet,тому вони відповідають найвищим вимогам безпеки. Проте, оскільки програма повинна аналізувати пакети і приймати рішення щодо контролю доступу до них, фаєрволи прикладного рівня неминуче зменшують продуктивність мережі, тому в якості сервера-посередника використовуються більш швидкі комп'ютери.

- Фаєрвол рівня з'єднання схожий на фаєрвол прикладного рівня тим, що обидва вони являються серверами-посередниками. Відмінність полягає в тому, що firewall прикладного рівня вимагають спеціального програмного забезпечення для кожної мережевої служби на зразок FTP або HTTP. Натомість, firewall рівня з’єднання обслуговують велику кількість протоколів.

Недоліки брандмауерів

Обмеження в доступі до потрібних службам

Самим очевидним недоліком брандмауера є те, що він може блокувати ряд служб, які використовують користувачі, такі як TELNET, FTP, X Windows, NFS і ін Тим не менше, ці недоліки не властиві тільки брандмауерів; мережевий доступ також може обмежуватися при захисті на рівні хостів у відповідності з політикою безпеки.

Велика кількість залишених вразливих місць

Брандмауери не захищають від чорних входів (люків) у мережі. Наприклад, якщо можна здійснити необмежений доступ по модему в мережу, захищену брандмауером, атакуючі можуть ефективно обійти брандмауер.

Погана захист від атак своїх співробітників

Брандмауери зазвичай не забезпечують захисту від внутрішніх загроз. Хоча брандмауер може захищати від отримання сторонніми особами критичних даних, він не захищає від копіювання своїми співробітниками даних на стрічку або дискету і виносу її за межі мережі. Тому, було б помилкою думати, що наявність брандмауера захищає від атак зсередини або атак, для захисту від яких потрібен не брандмауер.

Контрольні запитання:

Закріплення вивченого матеріалу

Методом «Мозкової атаки»

1. Що таке інформаційна безпека?

2. Критерії безпечної інформаційної системи?

3. Класифікація загроз?

4. Опишіть ненавмисні загрози.

5. Опишіть навмисні загрози.

6. Охарактеризуйте засоби забезпечення безпеки.

7. Що таке інтелектуальна власність?

8. Дайте визначення авторське право, комерційна таємниця.

9. Правила безпечної роботи в Інтернеті?

10. Призначення й використання брандмауера?

11. Засоби браузера, призначені для гарантування безпеки?

Рефлексія:

Яке завдання було найцікавішим?

Яке завдання, на вашу думку, було найскладнішим?

З якими труднощами ви зіткнулися, виконуючи завдання?

Які завдання ви вважаєте найбільш цікавими і які завдання можете запропонувати по даній темі?

Ви сьогодні працювали добре, впоралися з поставленим перед вами завданням, а також показали хороші знання з тем, яку ми сьогодні вивчали. За роботу на уроці ви отримуєте наступні оцінки.

Спасибі всім за хорошу роботу.

Домашнє завдання:

конспект

про публікацію авторської розробки

Додати розробку