Презентація "Якби я була хакером"

![Джерела інформації: Енциклопедія Вікіпедія [Електронний ресурс]. – Режим доступу: https://uk.wikipedia.org/wiki/%D0%A5%D0%B0%D0%BA%D0%B5%D1%80 – (Дата звернення: 14.04.2024)Енциклопедія Вікіпедія [Електронний ресурс]. – Режим доступу: https://uk.wikipedia.org/wiki/%D0%A5%D0%B0%D0%BA%D0%B5%D1%80%D1%81%D1%8 C%D0%BA%D0%B0_%D0%B5%D1%82%D0%B8%D0%BA%D0%B0– (Дата звернення: 15.04.2024)[Електронний ресурс]. – Режим доступу: https://kr-labs.com.ua/blog/history-of-hackers/ – (Дата звернення: 16.04.2024)[Електронний ресурс]. – Режим доступу: https://xakerilovo.blogspot.com/ – (Дата звернення: 18.04.2024) Джерела інформації: Енциклопедія Вікіпедія [Електронний ресурс]. – Режим доступу: https://uk.wikipedia.org/wiki/%D0%A5%D0%B0%D0%BA%D0%B5%D1%80 – (Дата звернення: 14.04.2024)Енциклопедія Вікіпедія [Електронний ресурс]. – Режим доступу: https://uk.wikipedia.org/wiki/%D0%A5%D0%B0%D0%BA%D0%B5%D1%80%D1%81%D1%8 C%D0%BA%D0%B0_%D0%B5%D1%82%D0%B8%D0%BA%D0%B0– (Дата звернення: 15.04.2024)[Електронний ресурс]. – Режим доступу: https://kr-labs.com.ua/blog/history-of-hackers/ – (Дата звернення: 16.04.2024)[Електронний ресурс]. – Режим доступу: https://xakerilovo.blogspot.com/ – (Дата звернення: 18.04.2024)](/uploads/files/129783/411558/467732_images/15.jpg)

Хакер або га́кер (англ. hacker, від to hack — рубати) — особа, що намагається отримати несанкціонований доступ до комп'ютерних систем, з метою отримання секретної інформації або виявлення вразливості системи. Хакер (сленг) - вживається у значенні — досвідчений комп'ютерний програміст або користувач..«Звичайні програмісти пишуть програми за гроші, а хакери — заради задоволення»Пол Грем Якби я була хакером…В уяві відразу виникають інтернет-шахраї, кібертерористи …Чи насправді все так? Спробую розібратися…

Види «хакерів»-шахраїв: Скрипт-кіді-аматори, що користуються програмами, розробленими іншими, для атаки комп'ютерних систем і мереж або дефейсу сайтів, не розуміючи механізму їхньої дії. Крекер -людина, що ламає систему захисту програмного забезпечення. Мережні пірати -займаються несанкціонованим розповсюдженням програмних продуктів, захищених авторськими та іншими суміжними правами. Кардер – шахрай, що проводить операції з використанням платіжних карток, які не ініційовані їх власниками.

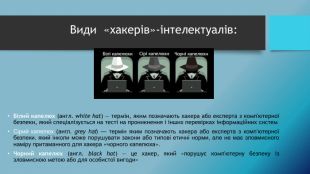

Види «хакерів»-інтелектуалів: Білий капелюх (англ. white hat) — термін, яким позначають хакера або експерта з комп'ютерної безпеки, який спеціалізується на тесті на проникнення і інших перевірках інформаційних систем. Сірий капелюх (англ. grey hat) — термін яким позначають хакера або експерта з комп’ютерної безпеки, який інколи може порушувати закони або типові етичні норми, але не має зловмисного наміру притаманного для хакера «чорного капелюха». Чорний капелюх (англ. black hat) — це хакер, який «порушує комп'ютерну безпеку із зловмисною метою або для особистої вигоди»

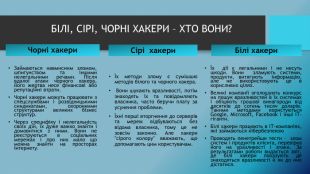

БІЛІ, СІРІ, Чорні ХАКЕРИ – ХТО ВОНИ?Чорні хакери. Займаються навмисним зломом, шпигунством та іншими нелегальними речами. Після вдалої атаки чорного хакера, його жертва несе фінансові або репутаційні втрати. Чорні хакери можуть працювати з спецслужбами і розвідницькими синдикатами, охоронними структурами великих бізнес структур. Через специфіку і нелегальність своїх дій, їх дуже важко знайти і домовитися з ними. Вони не реєструються в соціальних мережах і про них мало що можна знайти на просторах інтернету. Білі хакериЇх дії є легальними і не несуть шкоди. Вони зламують системи, продукти, витягують інформацію, але не використовують це в корисливих цілях. Великі компанії оголошують конкурс на пошук вразливостей в їх системах і обіцяють грошові винагороди від десятків до сотень тисяч доларів. Такими методами користуються Google, Microsoft, Facebook і інші ІТ-гіганти. Білі хакери працюють в ІТ-компаніях, які займаються кібербезпекою. Проводять пенетрейшн тести – злом систем і продуктів клієнта, перевірка його на уразливості і атаки. За результатами роботи видається звіт, де білі хакери показують де знаходяться вразливості й як до них дістатися.Їх методи злому є сумішшю методів білого та чорного хакера. Вони шукають вразливості, потім знаходять їх та повідомляють власника, часто беручи плату за усунення проблеми. Їхні перші вторгнення до серверів та мереж відбуваються без відома власника, тому це не зовсім законно. Але хакери "сірого колору" вважають, що допомагають цим користувачам. Сірі хакери

Хакерська етика — термін, що описує цінності та філософію, загальноприйняті в спільноті хакерів. Ключовими пунктами етики хакерів є доступ до інформації, свобода її поширення та вдосконалення якості життя за допомогою цієї інформації. Термін хакерська етика вперше був використаний журналістом Стівеном Леві у його книжці 1984-го року «Хакери: Герої комп'ютерної революції». Загальні догми чи принципи хакерської етики включають: Необхідність ділитися з іншими. Відкритість. Децентралізація. Вільний доступ до комп'ютерів. Вдосконалення світу.

Стів Возняк, «Воз», — американський комп’ютерний інженер та підприємець, відомий тим, що разом зі Стівом Джобсом та Рональдом Вейном заснував Apple Computer. Партнерство Стіва Джобса та Возняка для заснування Apple у 1976 році призвело до створення революційних продуктів, які мають довготривалий вплив на світ. Стів Возняк. Знамениті хакери

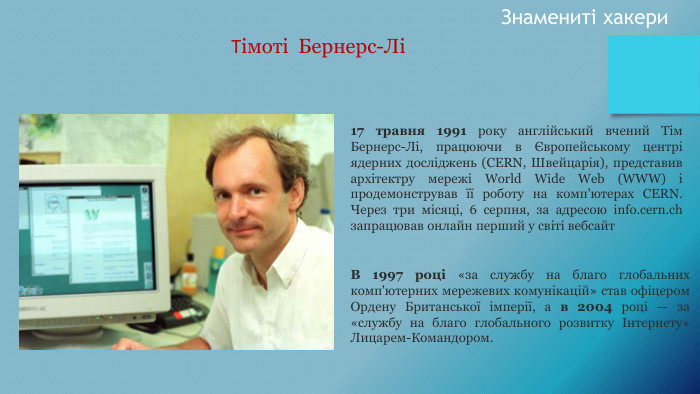

Тімоті Бернерс-Лі 17 травня 1991 року англійський вчений Тім Бернерс-Лі, пpацюючи в Європейському центрі ядерних досліджень (CERN, Швейцарія), представив архітектру мережі World Wide Web (WWW) і продемонстрував її роботу на комп'ютерах CERN. Через три місяці, 6 серпня, за адресою info.cern.ch запрацював онлайн перший у світі вебсайт. В 1997 році «за службу на благо глобальних комп'ютерних мережевих комунікацій» став офіцером Ордену Британської імперії, а в 2004 році — за «службу на благо глобального розвитку Інтернету» Лицарем-Командором. Знамениті хакери

Лінус Торвальдс. Фінсько-американський програміст, започаткував розробку ядра Linux, є її головним архітектором, а також автор найвідомішої розподіленої системи керування версіями файлів Git. 2012 року за створення Linux нагороджений премією Millennium Technology Prize. Знамениті хакери

Кримінальний кодекс України містить кілька “хакерських” статтей: Несанкціоноване втручання в роботу електронно-обчислювальних машин (комп’ютерів), автоматизованих систем, комп’ютерних мереж чи мереж електрозв’язку. (ст.361 КК України). Створення з метою використання, розповсюдження або збуту шкідливих програмних чи технічних засобів, а також їх розповсюдження або збут. (ст.361-1 КК України) Несанкціоновані збут або розповсюдження інформації з обмеженим доступом, яка зберігається в електронно-обчислювальних машинах (комп’ютерах), автоматизованих системах, комп’ютерних мережах або на носіях такої інформації. (ст.361-2 КК України). Перешкоджання роботі електронно-обчислювальних машин (комп’ютерів), автоматизованих систем, комп’ютерних мереж чи мереж електрозв’язку шляхом масового розповсюдження повідомлень електрозв’язку. (ст.363-1 КК України). Шахрайство, вчинене шляхом незаконних операцій з використанням електронно-обчислювальної техніки. (ч.4 ст.190 КК України). Правоохоронні органи займаються всіма порушеннями в кіберпросторі – від тих, які вчиняються або за допомогою електронних присроїв або отримання коштів через телефонні дзвінки аж до хакерських атак на державні установи. До кримінальної відповідальності притягаються особи, які досягли 16 років. Кожен хакер має знати ЗАКОН !

Висновок Якби я була хакером…, то обов'язково БІЛИМ!Чому? Тому що завжди мала б цікаву та прибуткову роботу, не порушуючи закону . Адже, для великих корпорацій стало нормою звертатися по допомогу до білих капелюхів. Компанія Microsoft навіть заснувала Microsoft Blue. Hat Conference, яка присвячена білому хакінгу та інформаційній безпеці. Обсяг винагороди відрізняється від компанії до компанії й залежить від розміру та важливості вразливості, а також від продукту, де її знайшли. Наприклад, Twitter пропонує від 140 до 20 160 тисяч доларів за знайдену "діру" в безпеці, тоді як в Apple винагорода може досягнути мільйона доларів. Враховуючи тенденції, можу припустити, що клієнтів у білих капелюхів ставатиме тільки більше і більше.

Джерела інформації: Енциклопедія Вікіпедія [Електронний ресурс]. – Режим доступу: https://uk.wikipedia.org/wiki/%D0%A5%D0%B0%D0%BA%D0%B5%D1%80 – (Дата звернення: 14.04.2024)Енциклопедія Вікіпедія [Електронний ресурс]. – Режим доступу: https://uk.wikipedia.org/wiki/%D0%A5%D0%B0%D0%BA%D0%B5%D1%80%D1%81%D1%8 C%D0%BA%D0%B0_%D0%B5%D1%82%D0%B8%D0%BA%D0%B0– (Дата звернення: 15.04.2024)[Електронний ресурс]. – Режим доступу: https://kr-labs.com.ua/blog/history-of-hackers/ – (Дата звернення: 16.04.2024)[Електронний ресурс]. – Режим доступу: https://xakerilovo.blogspot.com/ – (Дата звернення: 18.04.2024)

про публікацію авторської розробки

Додати розробку