Презентація з безпеки життєдіяльності

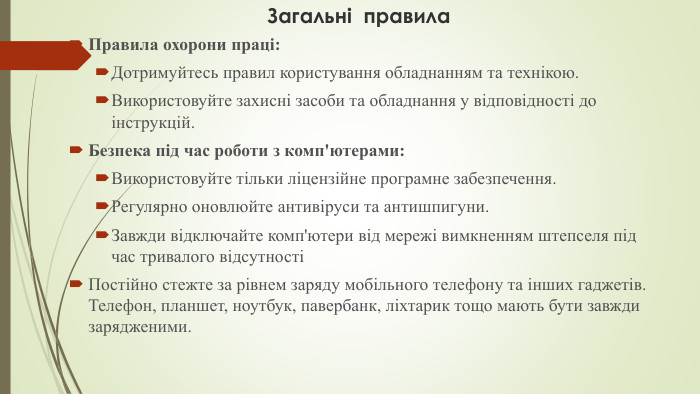

Загальні правила. Правила охорони праці: Дотримуйтесь правил користування обладнанням та технікою. Використовуйте захисні засоби та обладнання у відповідності до інструкцій. Безпека під час роботи з комп'ютерами: Використовуйте тільки ліцензійне програмне забезпечення. Регулярно оновлюйте антивіруси та антишпигуни. Завжди відключайте комп'ютери від мережі вимкненням штепселя під час тривалого відсутностіПостійно стежте за рівнем заряду мобільного телефону та інших гаджетів. Телефон, планшет, ноутбук, павербанк, ліхтарик тощо мають бути завжди зарядженими.

НЕ заходьте на підозрілі сайти, якщо про це попереджує захист комп’ютера. Дбай про медіаграмотність в умовах війни. Будь уважним (-ою) до того, яку інформацію ти отримуєш. Довіряйте лише офіційним джерелам інформації. Не передавай далі інформацію, якій немає офіційних підтверджень, а також, у разі отримання якоїсь інформації від знайомих, проси посилання на її джерело. НЕ повідомляйте і не оприлюднюйте без дозволу близьких особисту інформацію: логіни та паролі до поштової скриньки, адреси, номери телефонів, фотографії свої та близьких, номери банківських карток тощо.

Технічна Безпека та Моніторинг2.1. Встановлення систем моніторингу: Встановіть програми та системи моніторингу безпеки для постійного аналізу мережевої активності.2.2. Аналіз підозрілих активностей: Спостерігайте за винятковими та підозрілими подіями в мережі. Використовуйте алгоритми аналізу, які можуть виявити аномалії.2.3. Відповідь на потенційні загрози: Розробіть протокол відповіді на потенційні загрози, щоб швидко реагувати на інциденти безпеки. Плануйте та проводьте навчання персоналу з реагування на кіберзагрози.2.4. Аудит безпеки: Періодично проводьте аудит безпеки для перевірки ефективності систем моніторингу та виявлення слабких місць.

Сховище та Захист: Захист Комп'ютерів та Техніки від Фізичних Пошкоджень:2.1. Фізичний Бар'єр: Розмістіть комп'ютери та техніку в безпечних місцях, захищених від проникнення фізичних загроз.2.2. Спеціалізовані Сховища: Розгляньте можливість встановлення спеціальних сховищ або контейнерів для техніки, що гарантують її захист від пошкоджень.2.3. Захисні Покриття: Застосовуйте захисні покриття або упаковку для комп'ютерів, які знаходяться в місцях, де велика ймовірність фізичних ушкоджень.2.4. План Рятувальних Заходів: Розробіть план дій щодо врятування та відновлення техніки після можливих пошкоджень.

2. Небезпечні завантаження та шкідлива реклама Найпоширеніші онлайн-загрози. Фішингові атаки - виманювання в довірливих або неуважних користувачів мережі персональних даних3. Цифровий скімінг- шахрайство шляхом зчитування даних з допомогою спеціального обладнання, яке фіксує дані магнітної стрічки банківської картки і її пін-код.4. Шкідливі програми та файли

Налаштуйте операційну систему. 2. Встановіть ліцензійно чисту операційну систему та здійсніть її налаштування, цим можна істотно ускаднити завдання злочинцям. 3. Оновлюйте операційну системи і програмне забезпечення, що також сприяє підвищенню безпеки.4. Встановіть антивірусне програмне забезпечення, постійно оновлюйте його версію. Вимоги безпеки під час роботи З КОМП’ЮТЕРНИМИ ТЕХНОЛОГІЯМИ

Вимоги безпеки під час роботи З КОМП’ЮТЕРНИМИ ТЕХНОЛОГІЯМИ5. Налаштуйте автоматичні оновлення для операційної системи та всіх програм на комп’ютері.6. Перевірте свій пристрій на наявність невідомих програм та видаліть ті, які не використовуєте. Оскільки, чим менше додатків на комп'ютері, тим нижча ймовірність використання їх уразливостей зловмисниками.7. Встановіть багаторівневе рішення для безпеки комп’ютера.

Вимоги безпеки під час роботи З КОМП’ЮТЕРНИМИ ТЕХНОЛОГІЯМИ8. Налаштуйте та здійснюйте регулярні резервні копії даних, які варто зберігати на окремому пристрої.9. Захистіть браузер, налаштувавши параметри конфіденційності та безпеки, а також переконавшись у наявності актуальної версії.6. Увімкніть та налаштуйте брандмауер на ОС та домашньому роутері, а також перевірте коректність його налаштувань, зокрема встановлення надійного пароля.7. Використовуйте багатофакторну автентифікацію, щоб захистити облікові записи від викрадення через фішинг-атаки та інші загрози

Вимоги безпеки під час роботи З КОМП’ЮТЕРНИМИ ТЕХНОЛОГІЯМИ.8. Уникайте використання невідомих USB-накопичувачів, оскільки вони можуть містити шкідливе програмне забезпечення.9. Використовуйте менеджер паролів для збереження унікальних облікових даних, які важко зламати.10. Завантажуйте додатки та файли лише з надійних джерел, а також уникайте використання піратських матеріалів, які часто можуть поширювати шкідливі програми.

11. Не відповідайте на небажані електронні листи та онлайн-повідомлення та переконайтеся у належному захисті важливих даних на пристрої, зокрема за допомогою рішення з функцією шифрування.12. Завантажуйте програми лише з надійних джерел та використовуйте ефективне рішення для перевірки наявності шкідливих програм на пристрої.13. Уникайте відвідування сумнівних веб-сайтів та обмежте використання особистої інформації в мережі. Вимоги безпеки під час роботи З КОМП’ЮТЕРНИМИ ТЕХНОЛОГІЯМИ

Вимоги безпеки під час роботи З КОМП’ЮТЕРНИМИ ТЕХНОЛОГІЯМИНе переходьте за сумнівними посиланнями. Такими є:отримані від невідомих відправників на електронну скриньку, в SMS чи повідомленні в месенджерах і соцмережах;повідомлення із закликом до термінової дії та ті, де використовується надзвичайно актуальна та часто згадувана у ЗМІ тема;ті, що ведуть на сумнівні сайти чи канали в соцмережах;ті, що не мають протоколу безпеки: https – безпечне, http – потенційно небезпечне;ті, що містять слово /download/ – при переході за такими посиланнями одразу розпочинається завантаження файлу. Зловмисники, найвірогідніше, завантажать шкідливий код або приведуть на фішинговий сайт.

Звертайте увагу на різку та помітну зміну в роботі пристрою: різке зниження заряду, повільна робота, поява файлів, яких ви не створювали, чи програм, яких не встановлювали, поява невідомих програм в автозавантаженні при увімкненні пристрою тощо. Можливо, це наслідок діяльності шкідливих програм. Встановіть безпечні налаштування месенджерів. Встановіть безпечні налаштування браузерів.

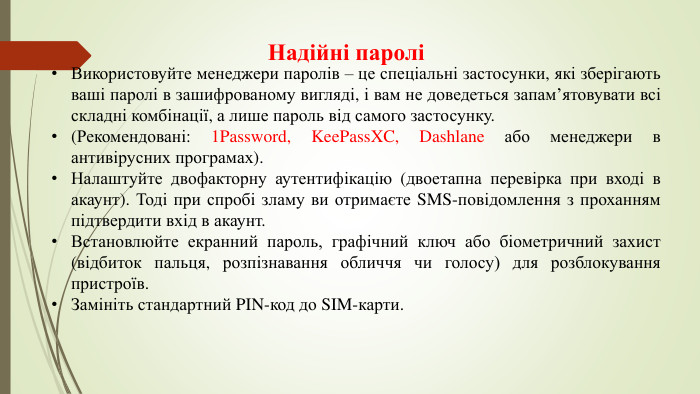

Надійні пароліПодбайте про захищеність ваших пристроїв та облікових записів. Ненадійні паролі – легка здобич для ворожих хакерів і шахраїв. Дотримуйтесь цих простих правил: Замініть паролі в соцмережах, банківських акаунтах та на всіх сайтах, де може бути ваша персональна інформація, на надійніші. Усі паролі рекомендовано змінювати раз на місяць. Регулярно перевіряйте паролі на витік.

Використовуйте менеджери паролів – це спеціальні застосунки, які зберігають ваші паролі в зашифрованому вигляді, і вам не доведеться запам’ятовувати всі складні комбінації, а лише пароль від самого застосунку. (Рекомендовані: 1 Password, Kee. Pass. XC, Dashlane або менеджери в антивірусних програмах). Налаштуйте двофакторну аутентифікацію (двоетапна перевірка при вході в акаунт). Тоді при спробі зламу ви отримаєте SMS-повідомлення з проханням підтвердити вхід в акаунт. Встановлюйте екранний пароль, графічний ключ або біометричний захист (відбиток пальця, розпізнавання обличчя чи голосу) для розблокування пристроїв. Замініть стандартний PIN-код до SIM-карти. Надійні паролі

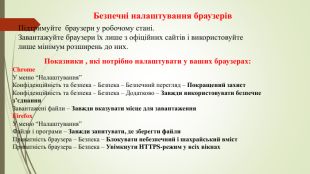

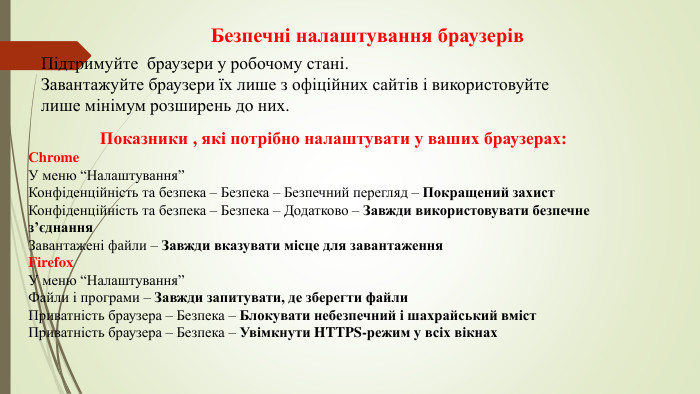

Безпечні налаштування браузерів. Підтримуйте браузери у робочому стані. Завантажуйте браузери їх лише з офіційних сайтів і використовуйте лише мінімум розширень до них. Показники , які потрібно налаштувати у ваших браузерах: Сhrome. У меню “Налаштування”Конфіденційність та безпека – Безпека – Безпечний перегляд – Покращений захист. Конфіденційність та безпека – Безпека – Додатково – Завжди використовувати безпечне з’єднання. Завантажені файли – Завжди вказувати місце для завантаження. Firefox. У меню “Налаштування”Файли і програми – Завжди запитувати, де зберегти файли. Приватність браузера – Безпека – Блокувати небезпечний і шахрайський вміст. Приватність браузера – Безпека – Увімкнути HTTPS-режим у всіх вікнах

Opera. У меню “Налаштування”: Конфіденційність і безпека – Безпека – Увімкнути захист від шкідливих сайтів та завжди використовувати безпечні з’єднання. Завантаження – Запитувати папку збереження перед завантаженням Tor. У меню “Налаштування”: Конфіденційність і захист – Захист – Рівень безпеки – Високий. Конфіденційність і захист – Захист – Підроблений вміст та захист від шкідливих програм – Блокувати небезпечний та обманний вміст. Конфіденційність і захист – Захист – Сертифікати – Запитувати у OCSP-серверів підтвердження поточного статусу сертифікатів. Конфіденційність і захист – Захист – Режим “Тільки HTTPS”Основні – Файли та програми – Завжди видавати запит на збереження файлів. Показники , які потрібно налаштувати у ваших браузерах:

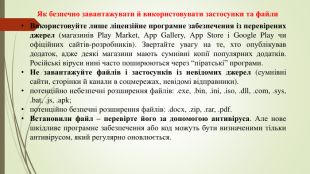

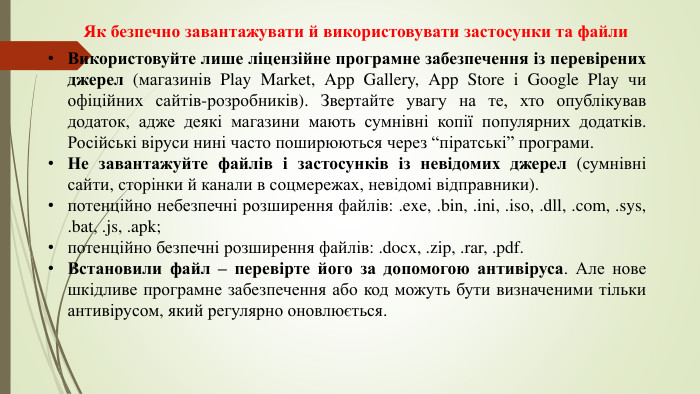

Як безпечно завантажувати й використовувати застосунки та файли. Використовуйте лише ліцензійне програмне забезпечення із перевірених джерел (магазинів Play Market, App Gallery, App Store і Google Play чи офіційних сайтів-розробників). Звертайте увагу на те, хто опублікував додаток, адже деякі магазини мають сумнівні копії популярних додатків. Російські віруси нині часто поширюються через “піратські” програми. Не завантажуйте файлів і застосунків із невідомих джерел (сумнівні сайти, сторінки й канали в соцмережах, невідомі відправники).потенційно небезпечні розширення файлів: .exe, .bin, .ini, .iso, .dll, .com, .sys, .bat, .js, .apk;потенційно безпечні розширення файлів: .docx, .zip, .rar, .pdf. Встановили файл – перевірте його за допомогою антивіруса. Але нове шкідливе програмне забезпечення або код можуть бути визначеними тільки антивірусом, який регулярно оновлюється.

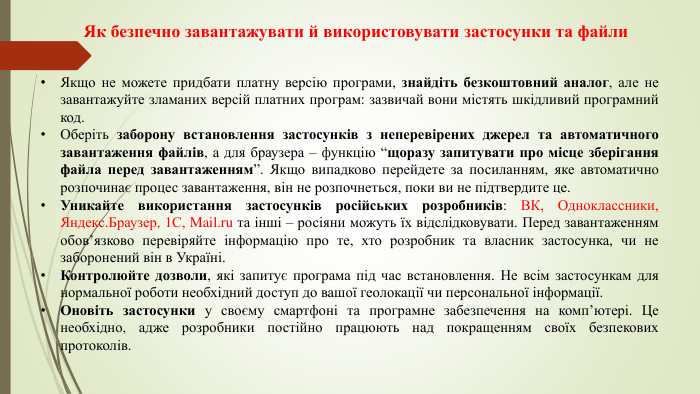

Як безпечно завантажувати й використовувати застосунки та файли. Якщо не можете придбати платну версію програми, знайдіть безкоштовний аналог, але не завантажуйте зламаних версій платних програм: зазвичай вони містять шкідливий програмний код. Оберіть заборону встановлення застосунків з неперевірених джерел та автоматичного завантаження файлів, а для браузера – функцію “щоразу запитувати про місце зберігання файла перед завантаженням”. Якщо випадково перейдете за посиланням, яке автоматично розпочинає процес завантаження, він не розпочнеться, поки ви не підтвердите це. Уникайте використання застосунків російських розробників: ВК, Одноклассники, Яндекс. Браузер, 1 С, Mail.ru та інші – росіяни можуть їх відслідковувати. Перед завантаженням обов’язково перевіряйте інформацію про те, хто розробник та власник застосунка, чи не заборонений він в Україні. Контролюйте дозволи, які запитує програма під час встановлення. Не всім застосункам для нормальної роботи необхідний доступ до вашої геолокації чи персональної інформації. Оновіть застосунки у своєму смартфоні та програмне забезпечення на компʼютері. Це необхідно, адже розробники постійно працюють над покращенням своїх безпекових протоколів.

Як приховати інформацію в ґаджетах Щоб приховати важливу інформацію під час війни, можна використати метод стеганографії. Стеганографія – це спосіб збереження/передачі інформації, при якому приховується факт існування цієї інформації. За її допомогою можна приховати важливі дані всередині іншого файлу, наприклад, картинки, яка не викликає підозр. Програми розпізнаватимуть та відкриватимуть лише зображення, і важко здогадатися, що всередині є файл.

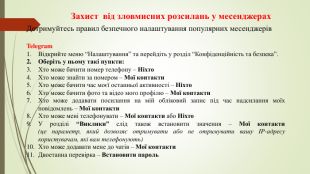

Захист від зловмисних розсилань у месенджерах. Дотримуйтесь правил безпечного налаштування популярних месенджерів. Telegram. Відкрийте меню “Налаштування” та перейдіть у розділ “Конфіденційність та безпека”. Оберіть у ньому такі пункти: Хто може бачити номер телефону – Ніхто. Хто може знайти за номером – Мої контакти. Хто може бачити час моєї останньої активності – Ніхто. Хто може бачити фото та відео мого профілю – Мої контакти. Хто може додавати посилання на мій обліковий запис під час надсилання моїх повідомлень – Мої контакти. Хто може мені телефонувати – Мої контакти або Ніхто. У розділі “Виклики” слід також встановити значення – Мої контакти(це параметр, який дозволяє отримувати або не отримувати вашу IP-адресу користувачам, які вам телефонують)Хто може додавати мене до чатів – Мої контакти. Двоетапна перевірка – Встановити пароль

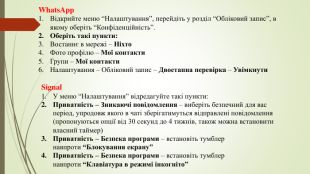

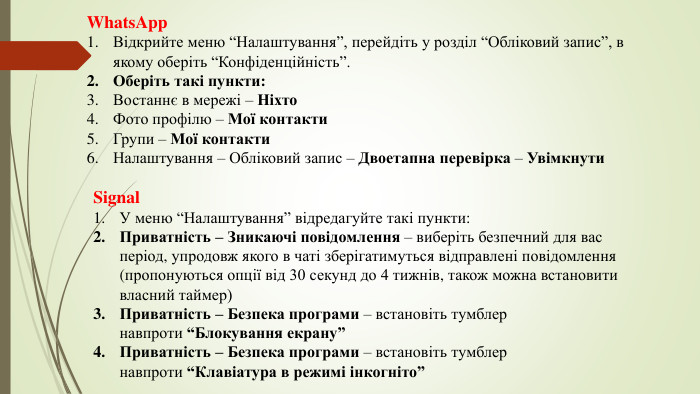

Whats. App. Відкрийте меню “Налаштування”, перейдіть у розділ “Обліковий запис”, в якому оберіть “Конфіденційність”. Оберіть такі пункти: Востаннє в мережі – Ніхто. Фото профілю – Мої контакти. Групи – Мої контакти. Налаштування – Обліковий запис – Двоетапна перевірка – Увімкнути. Signal. У меню “Налаштування” відредагуйте такі пункти: Приватність – Зникаючі повідомлення – виберіть безпечний для вас період, упродовж якого в чаті зберігатимуться відправлені повідомлення (пропонуються опції від 30 секунд до 4 тижнів, також можна встановити власний таймер)Приватність – Безпека програми – встановіть тумблер навпроти “Блокування екрану”Приватність – Безпека програми – встановіть тумблер навпроти “Клавіатура в режимі інкогніто”

Viber. Оберіть меню “Додатково” і налаштуйте там такі пункти: Параметри – Виклики і повідомлення – встановіть тумблер навпроти “Блокування невідомих абонентів”* “встановити” або “зняти тумблер” означає натиснути на перемикач біля параметру. Якщо він фіолетовий – функцію ввімкнено, якщо прозорий – функція не активна. Параметри – Загальні – Використовувати проксі-сервер. Вкладку “Конфіденційність” налаштуйте таким чином:встановіть тумблер навпроти “Автоматична перевірка на спам”зніміть тумблер навпроти “Одноранговий зв’язок”встановіть тумблер навпроти “Запити”Контролюйте, хто може додавати вас у групи – перейдіть в “Настройка додавання в групи” і поставте галочку навпроти “Мої контакти”зніміть тумблер навпроти “Пропонувати друзів”Особисті дані – зніміть тумблери навпроти “Збирати аналітику”, “Дозволити персоналізацію контенту” та “Дозволити служби точної геолокації”Зверніть увагу на функції “Запит ваших даних” і “Видалити ваші дані” та перегляньте, які саме дані про вас зберігаються на серверах Viber.

Захист від фішингу. Не переходьте за незрозумілими посиланнями 2. Налаштуйте двофакторну аутентифікацію на ключових облікових записах (пошта, основні соцмережі, банківські застосунки). Захистіть дані в соцмережах. Встановіть надійний пароль для доступу до облікового запису. Використовуйте функцію подвійної авторизації. Перегляньте налаштування профілю в соціальних мережах та використати всі можливі способи захисту акаунту.

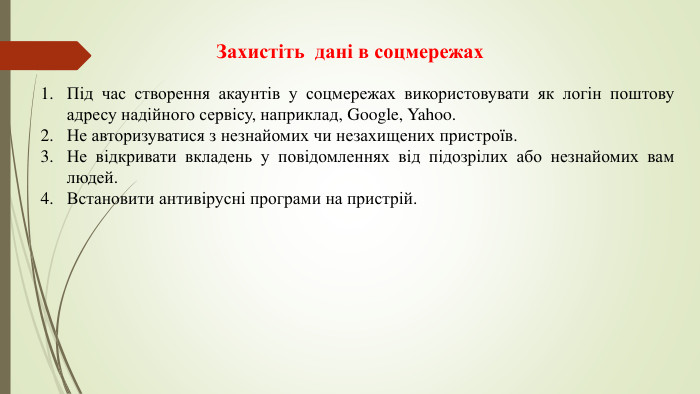

Під час створення акаунтів у соцмережах використовувати як логін поштову адресу надійного сервісу, наприклад, Google, Yahoo. Не авторизуватися з незнайомих чи незахищених пристроїв. Не відкривати вкладень у повідомленнях від підозрілих або незнайомих вам людей. Встановити антивірусні програми на пристрій. Захистіть дані в соцмережах

Безпечно зберігайте даніЗберігайте важливі особисті файли в зашифрованому вигляді або в прихованих папках та альбомах. Для цього: Для пристроїв Samsung: використовуйте секретну папку Knox. До неї можна перенести деякі застосунки, фото та інший контент. Для усіх пристроїв Android: Галерея – Альбоми – натисніть та утримуйте необхідний альбом – у додатковому меню оберіть Приховати. Або: Галерея – Альбоми – проведіть пальцем по екрану згори донизу – відкриється прихована папка, на яку треба встановити пароль чи графічний ключ. Або функція “Друге сховище” (є в деяких Android-пристроях)Для i. Phone, i. Pad або i. Pod touch: Фотографії – оберіть фотографію чи відео, які потрібно приховати, – натисніть кнопку Більше – Сховати – підтвердьте.

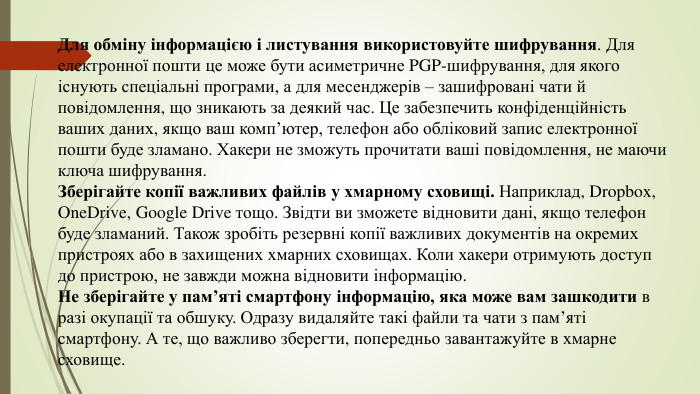

Для обміну інформацією і листування використовуйте шифрування. Для електронної пошти це може бути асиметричне PGP-шифрування, для якого існують спеціальні програми, а для месенджерів – зашифровані чати й повідомлення, що зникають за деякий час. Це забезпечить конфіденційність ваших даних, якщо ваш комп’ютер, телефон або обліковий запис електронної пошти буде зламано. Хакери не зможуть прочитати ваші повідомлення, не маючи ключа шифрування. Зберігайте копії важливих файлів у хмарному сховищі. Наприклад, Dropbox, One. Drive, Google Drive тощо. Звідти ви зможете відновити дані, якщо телефон буде зламаний. Також зробіть резервні копії важливих документів на окремих пристроях або в захищених хмарних сховищах. Коли хакери отримують доступ до пристрою, не завжди можна відновити інформацію. Не зберігайте у пам’яті смартфону інформацію, яка може вам зашкодити в разі окупації та обшуку. Одразу видаляйте такі файли та чати з памʼяті смартфону. А те, що важливо зберегти, попередньо завантажуйте в хмарне сховище.

Збереження Важливих Документів. Вибір Хмарового Сховища: Оцінка Безпеки: Оберіть хмарове сховище з високим рівнем безпеки, яке надає шифрування даних та має двофакторну аутентифікацію. Популярні Хмарові Платформи: Розгляньте використання популярних хмарових платформ, таких як Google Drive, Dropbox, або Microsoft One. Drive.

про публікацію авторської розробки

Додати розробку