Проблеми інформаційної безпеки. Загрози при роботі в Інтернеті і їх уникнення.

Поняття інформаційної безпекиhttp://leontyev.netІнформаційна безпека — це стан захищеності систем передавання, опрацювання та зберігання даних, при якому забезпечено конфіденційність, доступність і цілісність даних. Під конфіденційністю розуміють забезпечення доступу до даних на основі розподілу прав доступу, захист від несанкціонованого ознайомлення. До деяких даних право доступу мають усі користувачі, до інших — певні групи людей, а є особисті дані, доступ до яких може мати тільки одна людина. Доступність означає забезпечення доступу до загальнодоступних даних усім користувачам і захист цих даних від блокування зловмисниками. Цілісність передбачає захист даних від їх зловмисного або випадкового знищення чи спотворення. Також під інформаційною безпекою розуміють комплекс заходів, спрямованих на забезпечення захищеності даних від несанкціонованого доступу, використання, оприлюднення, внесення змін чи знищення.

Поняття інформаційної безпеки• захист українського суспільства від агресивного впливу деструктивної пропаганди;• захист українського суспільства від агресивного інформаційного впливу, спрямованого на пропаганду війни, розпалювання національної і релігійної ворожнечі, зміну конституційного ладу насильницьким шляхом або порушення суверенітету і територіальної цілісності України;• всебічне задоволення потреб громадян, підприємств, установ і організацій усіх форм власності у доступі до достовірних та об’єктивних відомостейта ін.http://leontyev.net. Кримінальним кодексом України передбачено кримінальну відповідальність за порушення інформаційної безпеки. Останнім часом до питань інформаційної безпеки включено питання інформаційного впливу на особистість і суспільство. У лютому 2017 року указом Президента України була затверджена Доктрина інформаційної безпеки України, яка визначає національні інтереси України в інформаційній сфері, загрози їх реалізації, напрями і пріоритети державної політики в інформаційній сфері. Життєво важливими інтересами суспільства та держави визнано такі:

Загрози інформаційній безпеціhttp://leontyev.net. З технічної точки зору, залежно від результату шкідливих дій, можна виділити такі види загроз інформаційній безпеці:• отримання несанкціонованого доступу до секретних або конфіденційних даних;• порушення або повне припинення роботи комп’ютерної інформаційної системи;• отримання несанкціонованого доступу до керування роботою комп’ютерної інформаційної системи;• знищення та спотворення даних.

Загрози інформаційній безпеціhttp://leontyev.net. Значна частина загроз інформаційній безпеці виникає внаслідок користування ресурсами Інтернету. Серед них основними загрозами є такі:• потрапляння в інформаційну систему шкідливого програмного забезпечення: вірусів, троянських програм, мережевих хробаків, клавіатурних шпигунів, рекламних систем та ін.;• інтернет-шахрайство, наприклад фішинг — вид шахрайства, метою якого є виманювання персональних даних у клієнтів онлайнових аукціонів, сервісів з переказу або обміну валюти, інтернет-магазинів тощо;• несанкціонований доступ до інформаційних ресурсів та інформаційно-телекомунікаційних систем, наприклад у результаті цілеспрямованої хакерської атаки — дій, що спрямовані на порушення штатного режиму функціонування системи, порушення доступності її сервісів, отримання несанкціонованого доступу до конфіденційних відомостей, порушення цілісності даних тощо;

Загрози для мобільних пристроївhttp://leontyev.net. Смартфони — це мобільні телефони, доповнені функціями персонального комп’ютера, зі своєю операційною системою та іншим програмним забезпеченням. Тому для смартфонів характерні ті самі загрози, що і для стаціонарних комп’ютерів: віруси, троянські програми, мережеві хробаки, рекламні модулі та ін., орієнтовані на різні типи мобільних пристроїв. Як і стаціонарні комп’ютери, смартфони можуть потрапити до ботнет-мережі. Найчастіше смартфон постійно увімкнений, має підключення до мережі Інтернет, завжди розташований поруч із власником, містить різноманітні пристрої введення/виведення: мікрофон, відеокамеру, GPS-навігатор та ін. Зі смартфоном нерідко зв’язані грошові рахунки — в оператора мобільного зв’язку або банківські рахунки. Усе це підсилює небезпеку.Існують шпигунські програми, які зловмисники використовують для шпигування за користувачем смартфона. Використовуючи їх, можна перехоплювати повідомлення про всі здійснені дзвінки, показувати вміст SMS-листування та дані про відвідані сайти, знімати камерою телефона оточення користувача, визначати його місце розташування, включати мікрофон і записувати всі розмови. Ще один аспект загроз для користувачів мобільних телефонів полягає в роботі з платними послугами. Підписка з використанням SMS на онлайн-гру, певний сайт, будь-який сервіс, який вимагає регулярну оплату, можуть призводити до списування з рахунку значних коштів. Іноді такі SMS можуть надсилатися троянськими програмами. Однак не всі користувачі дбають про безпеку та встановлюють антивірусне програмне забезпечення на свої смартфони.

Соціальна інженеріяhttp://leontyev.net. У наш час результати досліджень із соціальної інженерії часто використують зловмисники для маніпуляції, щоб спонукати людину виконати певні дії чи розголосити конфіденційну інформацію. За даними антивірусної лабораторії Zillya! Антивірус (zillya.ua), наразі більшість заражень шкідливими програмами комп’ютерів і мереж відбувається шляхом обману користувачів з використанням методів соціальної інженерії. Найбільш поширені прийоми, які використовують зловмисники: Соціальна інженерія — це наука, що вивчає людську поведінку та фактори, які на неї впливають.• надсилання електронних листів, зміст яких спонукає користувача відкрити прикріплений до листа файл. Як наслідок, може бути активована троянська програма. Зловмисники розраховують на емоційну реакцію користувача на повідомлення в листі або на звичайну цікавість;• створення сайтів, які дуже схожі на справжні, для отримання логінів і паролів користувачів. Це один з прийомів фішингу. Шахрайство базується на некоректно введених у браузері адресах сайтів, на підміні пошукових запитів;• комбінація двох попередніх методів — надсилання електронного листа з пропозицією перейти на фішинговий сайт.

Соціальна інженеріяhttp://leontyev.net. Людські слабкості — жадібність, нечесність, честолюбство та інші — також часто використовують для досягнення зловмисної мети. Троянські програми найчастіше потрапляють на комп’ютер під час спроби користувача використати неліцензійне, «зламане», програмне забезпечення, у якому міститься прихований троянський модуль. Також троянські програми містяться в генераторах кодів і так званих «кряках» — програмах для «зламування» платних програмних засобів.

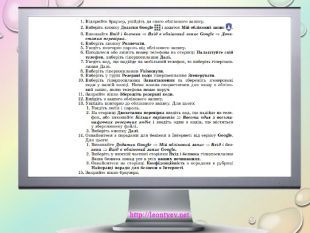

Правила безпечної роботи в Інтернетіhttp://leontyev.net. Для того щоб максимально уникнути загроз під час роботи в Інтернеті, варто дотримуватися певних правил. Наведемо поради, що надані CERT-UA (англ. Computer Emergency Response Team of Ukraine — команда України з реагування на комп’ютерні надзвичайні події) — спеціалізованим структурним підрозділом Державного центру кіберзахисту та протидії кіберзагрозам Державної служби спеціального зв’язку та захисту інформації України (cert.gov.ua):1. Використовуйте тільки ліцензійне програмне забезпечення. Установлюйте програми тільки з офіційних джерел. Перед установленням читайте відгуки інших користувачів, якщо вони доступні.2. Установлюйте та оновлюйте антивірусне програмне забезпечення як на стаціонарні, так і на мобільні комп’ютери. Бажано, щоб оновлення антивірусних баз здійснювалося регулярно та автоматично.3. Завжди встановлюйте оновлення операційної системи та іншого програмного забезпечення.4. Використовуйте надійні паролі. Не використовуйте на різних інтернет-ресурсах один і той самий пароль, змінюйте його регулярно.5. Приєднуйтеся тільки до перевірених Wi-Fi-мереж. Не відправляйте важливі дані (дані кредитних карток, онлайн-банкінгу тощо) через публічні та незахищені Wi-Fi-мережі.6. Установіть фільтр спливаючих вікон у браузері.

Правила безпечної роботи в Інтернетіhttp://leontyev.net7. Перевіряйте сертифікат безпеки сайтів у вигляді замка в адресному рядку браузера та URL-адреси веб-сайтів, щоб визначити, чи не підроблений сайт ви відвідуєте. Будьте обережні, якщо в адресному рядку браузера відображаються інші позначки: — інформація або не захищено. З’єднання із сайтом не конфіденційне; — не захищено або небезпечно. Уникайте перегляду таких сайтів.8. Не відкривайте повідомлення електронної пошти від невідомих вам осіб і прикріплені до них файли, яких ви не очікуєте.9. Подумайте про можливі ризики для вас перед тим, як викласти щось у мережу Інтернет. Дуже легко розмістити дані в мережі Інтернет, але дуже складно їх видалити з неї.10. Створюйте резервні копії важливих для вас даних, зберігайте їх на носіях даних, відключених від мережі Інтернет. Корисним є створення в операційній системі Windows облікового запису користувача, який не має прав адміністратора. Якщо під час роботи в Інтернеті з таким обліковим записом на комп’ютер потрапить троянська програма, вона не буде запущена на виконання.

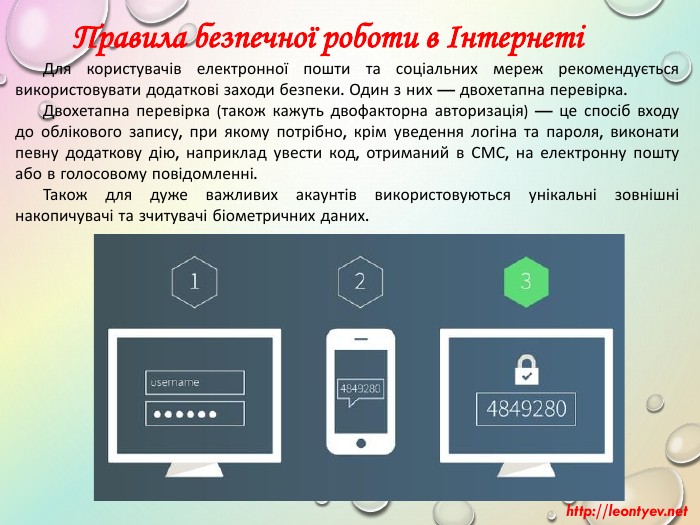

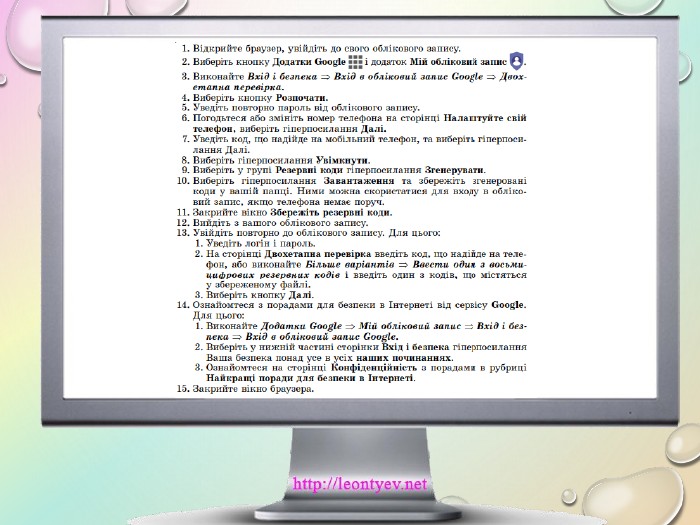

Правила безпечної роботи в Інтернетіhttp://leontyev.net. Для користувачів електронної пошти та соціальних мереж рекомендується використовувати додаткові заходи безпеки. Один з них — двохетапна перевірка. Двохетапна перевірка (також кажуть двофакторна авторизація) — це спосіб входу до облікового запису, при якому потрібно, крім уведення логіна та пароля, виконати певну додаткову дію, наприклад увести код, отриманий в СМС, на електронну пошту або в голосовому повідомленні. Також для дуже важливих акаунтів використовуються унікальні зовнішні накопичувачі та зчитувачі біометричних даних.

Правила безпечної роботи в Інтернетіhttp://leontyev.net. Для користувачів смартфонів є окремі рекомендації:• не телефонуйте на незнайомі номери;• уважно контролюйте послуги, на які ви підписуєтеся;• установлюйте мобільні додатки лише з офіційних магазинів: Play. Market (Android), App. Store (i. OS), Marketplace (Windows. Phone);• уважно стежте за тим, які дозволи вимагає програма під час установлення та оновлення програмного забезпечення на мобільних пристроях.

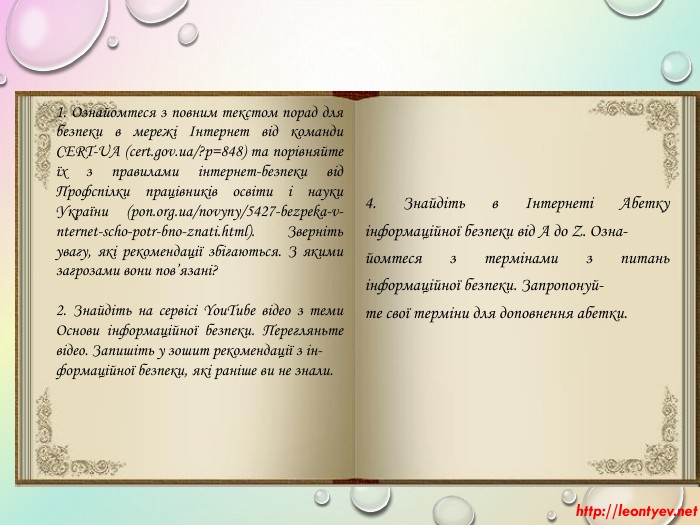

1. Ознайомтеся з повним текстом порад для безпеки в мережі Інтернет від команди CERT-UA (cert.gov.ua/?p=848) та порівняйте їх з правилами інтернет-безпеки від Профспілки працівників освіти і науки України (pon.org.ua/novyny/5427-bezpeka-v-nternet-scho-potr-bno-znati.html). Зверніть увагу, які рекомендації збігаються. З якими загрозами вони пов’язані?2. Знайдіть на сервісі You. Tube відео з теми Основи інформаційної безпеки. Перегляньте відео. Запишіть у зошит рекомендації з ін-формаційної безпеки, які раніше ви не знали.4. Знайдіть в Інтернеті Абетку інформаційної безпеки від А до Z. Озна-йомтеся з термінами з питань інформаційної безпеки. Запропонуй-те свої терміни для доповнення абетки.http://leontyev.net

Запам’ятайІнформаційна безпека — це стан захищеності систем передавання, опрацювання та зберігання даних, при якому забезпечено конфіденційність, доступність і цілісність даних. Також під інформаційною безпекою розуміють комплекс заходів, спрямованих на забезпечення захищеності даних від несанкціонованого доступу, використання, оприлюднення, внесення змін чи знищення. Останнім часом до питань інформаційної безпеки включено питання інформаційного впливу на особистість і суспільство. З технічної точки зору, залежно від результату шкідливих дій, можна виділити такі види загроз інформаційній безпеці: отримання несанкціонованого доступу до секретних або конфіденційних даних, порушення або повне припинення роботи комп’ютерної інформаційної системи, отримання несанкціонованого доступу до керування роботою комп’ютерної інформаційної системи, знищення та спотворення даних. Для смартфонів характерні ті самі загрози, що й для стаціонарних комп’ютерів: віруси, троянські програми, мережеві хробаки, рекламні модулі та ін., орієнтовані на різні типи мобільних пристроїв. Соціальна інженерія — це наука, що вивчає людську поведінку та фактори, які на неї впливають. Зловмисники для маніпуляції, щоб спонукати людину виконати певні дії чи розголосити конфіденційну інформацію, часто використують результати досліджень із соціальної інженерії. Для того щоб максимально уникнути загроз під час роботи в Інтернеті, варто дотримуватися певних правил: установлювати тільки ліцензійне програмне забезпечення, установлювати програмні продукти тільки з офіційних джерел, установлювати та оновлювати антивірусне програмне забезпечення, установлювати оновлення операційної системи та іншого програмного забезпечення, використовувати надійні паролі, приєднуватися тільки до перевірених Wi-Fi-мереж, не відкривати повідомлення з електронної пошти та прикріплені до них файли від невідомих осіб, перевіряти URL-адреси веб-сайтів і сертифікат безпеки та ін.

Підсумуймо1. Що таке інформаційна безпека?2. Які основні складові має інформаційна безпека? Схарактеризуйте їх.3. На які види поділяються загрози інформаційній безпеці залежно від результату шкідливих дій?4. Які загрози інформаційній безпеці виникають унаслідок користування ресурсами Інтернету?5. Що таке ботнет-мережа і які виникають загрози для користувача, якщо потрапити до такої мережі?6. Які загрози інформаційній безпеці виникають унаслідок користування мобільними пристроями?7. Що таке соціальна інженерія? Які загрози інформаційній безпеці виникають унаслідок застосування прийомів соціальної інженерії?8. Яких правил потрібно дотримуватися, щоб уникнути загроз інформаційній безпеці під час роботи в Інтернеті та під час користування мобільними пристроями?9. У чому сутність двохетапної перевірки облікового запису електронної пошти або соціальної мережі?

про публікацію авторської розробки

Додати розробку