Шкідливе програмне забезпечення та боротьба з ним

Про матеріал

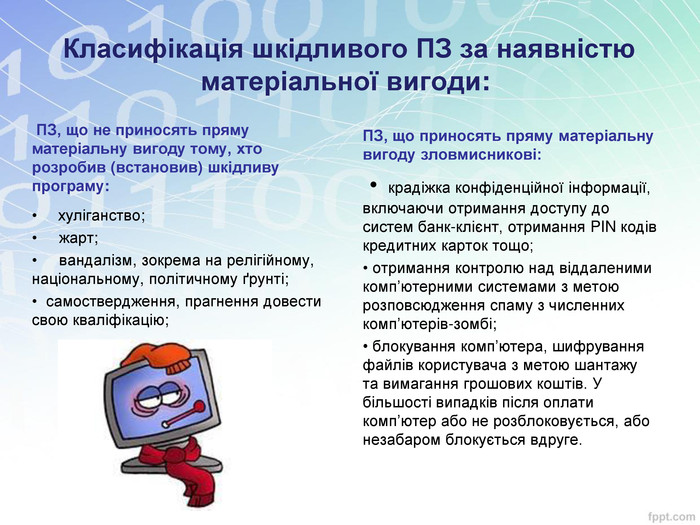

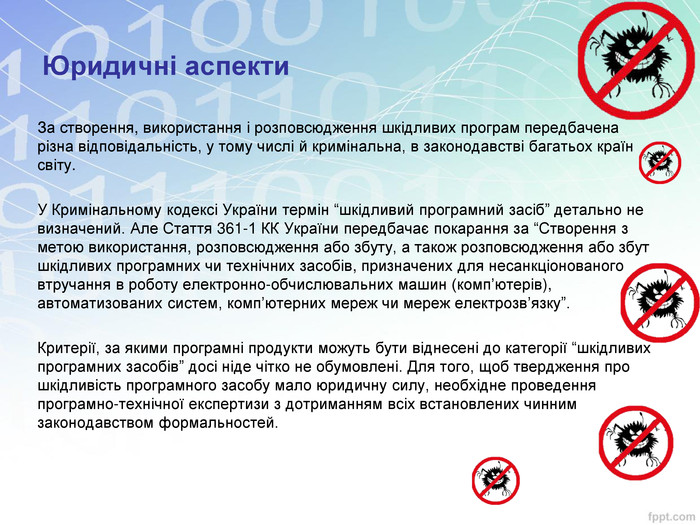

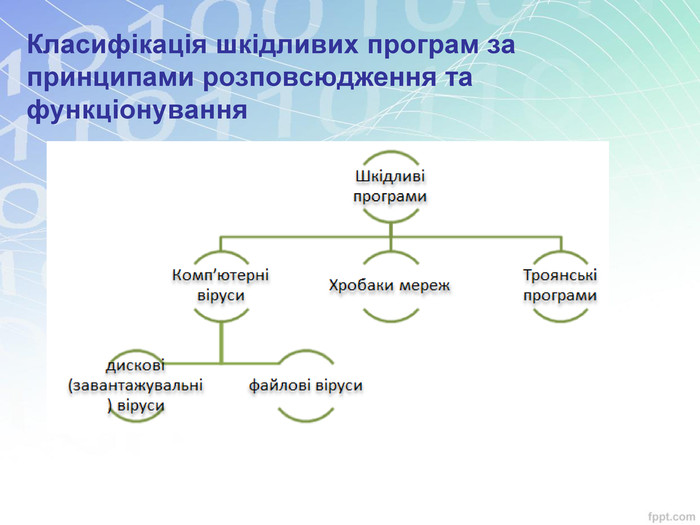

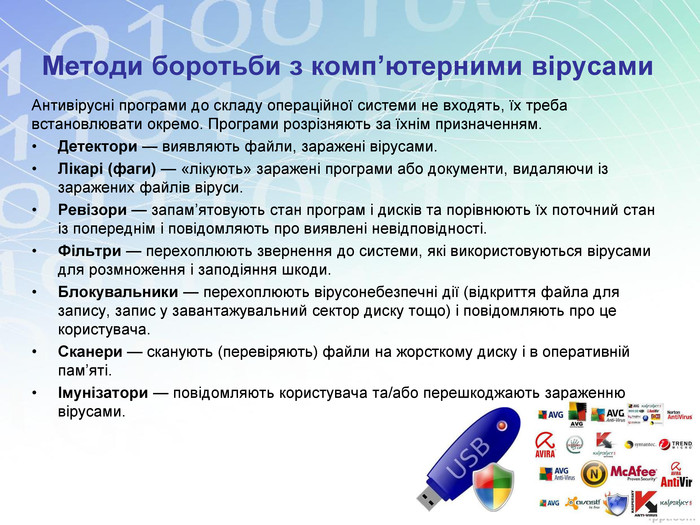

Шкідливе програмне забезпечення та боротьба з ним.Антишпигунські програми. Основні дії для захисту персональних комп’ютерів від шкідливого програмного забезпечення. Перегляд файлу

Зміст слайдів

Середня оцінка розробки

Оцінки та відгуки

pptx

Оцінка розробки

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку