«Безпека в мережі (комп’ютерні мережі, глобальні мережі, бепека учнів та ПК, нетикет)»

«Безпека в мережі

(комп’ютерні мережі, глобальні мережі,

бепека учнів та ПК, нетикет)»

Підготувала:

Головченко Валентина Василівна

Кантелина 2019

ЗМІСТ

|

ВСТУП…………………………………………………………………………... |

3 |

|

|

|

ПОНЯТТЯ КОМП’ЮТЕРНИХ МЕРЕЖ…………………… |

5 |

|

|

1.1. Поняття і призначення комп’ютерних мереж……………... |

5 |

|

|

1.2. Класифікація комп’ютерних мереж……………………....... |

6 |

|

|

1.3. Глобальна співдружність комп’ютерних мереж Інтернет…………………………………………………………… |

12 |

|

|

1.4. Структура Інтернет ………………………………….……… |

13 |

|

|

1.5. Діти в інтернеті: як навчити безпеці у віртуальному світі |

15 |

|

|

1.6. Нетикет………………………………………………………. |

22 |

|

|

КОНСПЕКТИ ТРЕНІНГОВИХ ЗАНЯТЬ………………….. |

24 |

|

|

2.1.Тренінг «Безпека в Інтернеті» для учнів 9 класу……… |

24 |

|

|

2.2. Тренінгове заняття № 2 «Я в мережі Інтернет»…………… |

27 |

|

|

2.3. Тренінгове заняття №3: "Безпека дітей в Інтернеті" (9-11 класів)…………………………………………………………….. |

30 |

|

|

2.4. Тренінгове заняття №3: Безпека в Інтернеті (5 клас)……... |

33 |

|

|

2.5. Гімнастика для очей дітям: навіщо і кому вона потрібна… |

35 |

|

ВИСНОВКИ ……………………………………………………………………. |

40 |

|

|

ВИКОРИСТАНА ЛІТЕРАТУРА ТА ІНТЕРНЕТ РЕСУРСИ………………. |

42 |

|

|

ДОДАТКИ………………………………………………………………………. |

43 |

|

ВСТУП

Вдосконалення інформаційних технологій створює умови для ефективного розвитку сучасного суспільства. Комунікаційні засоби стали невід’ємною складовою життя людей у всіх сферах діяльності. Мобільні телефони, комп’ютери та інтернет, розширивши комунікаційні, просторові й часові межі, розкрили нові можливості для спілкування, освіти, праці, відпочинку й творчої самореалізції особистості.

Кількість користувачів мобільних телефонів та інтернету щодня невпинно збільшується. Більшою їхньою частиною є молодь.

Незважаючи на безумовно позитивну роль сучасних комунікаційних засобів та інтернету, існують певні ризики у використанні інформаційних технологій. Особливу небезпеку незахищений інформаційний простір приховує для дітей. Інтернет може містити інформацію агресивного чи соціально небезпечного змісту. А надання переваги віртуальному світу перед реальним справляє негативний вплив на психіку і здоров’я дитини та може погіршити нетільки зір, поставу та сон, але й викликати тривожність, дратівливість, соціальну дезадаптованість і узалежнену поведінку.

За даними «Центру цифрових технологій майбутнього», 25% дорослих стурбовані тим, що їхні діти проводять в інтернеті забагато часу, 53% вважають кіберзлочинність реальною загрозою, а 63% висловлюють схвильованість через спілкування їхніх дітей у віртуальних співтовариствах, що лякають сучасних батьків так само, як попередні покоління бачили загрозу в негативному впливі «вулиці» на дітей. При цьому 46% користувачів всесвітньої мережі, які належать до молодіжної аудиторії, особисто зустрічалися зі своїми віртуальними знайомими. Для когось інтернет може бути єдиним джерелом спілкування, але слід враховувати те, що віртуальна реальність ніколи не замінить гармонійних взаємин і повноцінного спілкування між людьми.

Діти блискавично освоюють усі останні новинки - соціальні мережі, ігри, програми. Інтернет допомагає їм розвиватися і вчитися. При цьому інтернет – анонімний, його важко контролювати. Діти допитливі, у них ще немає того життєвого досвіду, який дозволив би їм визначити обман і маніпуляцію. Саме тому свідомість і підготовленість кожного користувача є основною запорукою його безпеки. Очевидно, що без сприяння дорослих, наші діти - можливо, більш «просунуті» в Мережі, але наївні у життєвих ситуаціях, - можуть потрапити до рук онлайн-шахраїв і кібер-злочинців.

Наше завдання як дорослих і батьків - навчити дітей використовувати інтернет правильно. Так само, як ми вчимо дітей безпеки в реальному житті - на вулиці та дорозі, нам необхідно навчити їх безпечній поведінці у віртуальному житті - в інтернеті.

Інтернет-технології стали природною частиною життя дітей і сучасної молоді. Невміння працювати з комп’ютером і орієнтуватися в інтернет-просторі в сучасному суспільстві можна порівняти з невмінням писати й читати.

Комп'ютер є не тільки розвагою, але й засобом спілкування, самовираження та розвитку. У кіберпросторі існує велика кількість спеціальних сайтів, адресованих дітям різного віку.

Самостійне пізнання інформаційного світу дозволяє розширити коло інтересів дитини і сприяє її додатковій освіті, спонукає до кмітливості, привчає до самостійного розв'язання задач.

Всесвітня мережа також задовольняє потребу підлітків у лідерстві. Діти, які добре знають комп'ютер та інтернет більш адекватно оцінюють свої здібності та можливості, вони більш цілеспрямовані та кмітливі .

Щоб повноцінно орієнтуватись у віртуальному просторі дитині треба вчитися структурувати великі потоки інформації, дотримуючись основних правил безпеки в мережі.

ПОНЯТТЯ КОМП’ЮТЕРНИХ МЕРЕЖ

1.1. Поняття і призначення комп’ютерних мереж

Сучасній людині важко уявити собі життя без різних засобів зв’язку. Пошта, телефон, радіо та інші комунікації перетворили людство в єдиний “живий” організм, змусивши його обробляти величезний потік інформації. Підручним засобом для обробки інформації став комп’ютер.

Однак масове використання окремих, не взаємозв'язаних комп’ютерів породжує ряд серйозних проблем: як зберігати використовувану інформацію, як зробити її загальнодоступною, як обмінюватися цією інформацією з іншими користувачами, як спільно використовувати дорогі ресурси (диски, принтери, сканери, модеми) декільком користувачам. Рішенням цих проблем є об’єднання комп’ютерів у єдину комунікаційну систему – комп’ютерну мережу.

Комп’ютерна мережа – це система розподіленої обробки інформації між комп’ютерами за допомогою засобів зв’язку.

Комп’ютерна мережа являє собою сукупність територіально рознесених комп’ютерів, здатних обмінюватися між собою повідомленнями через середовище передачі даних.

Передача інформації між комп’ютерами відбувається за допомогою електричних сигналів, які бувають цифровими та аналоговими. У комп’ютері використовуються цифрові сигнали у двійковому вигляді, а під час передачі інформації по мережі – аналогові (хвильові). Частота аналогового сигналу – це кількість виникнень хвилі у задану одиницю часу. Аналогові сигнали також використовуються модеми, які двійковий ноль перетворюють у сигнал низької частоти, а одиницю – високої частоти.

Комп’ютери підключаються до мережі через вузли комутації. Вузли комутації з’єднуються між собою канали зв’язку. Вузли комутації разом з каналами зв’язку утворюють середовище передачі даних. Комп’ютери, підключені до мережі, у літературі називають вузлами, абонентськими пунктами чи робочими станціями. Комп’ютери, що виконують функції керування мережею чи надають які-небудь мережеві послуги, називаються серверами. Комп’ютери, що користуються послугами серверів, називаються клієнтами.

Апаратна реалізація передавання даних

Кожен комп’ютер, підключений до мережі, має ім’я (адресу). Комп’ютерні мережі можуть обмінюватися між собою інформацією у вигляді повідомлень. Природа цих повідомлень може бути різна (лист, програма, книга і т.д.). У загальному випадку повідомлення по шляху до абонента-одержувача проходить декілька вузлів комутації. Кожний з них, аналізуючи адресу одержувача в повідомленні і володіючи інформацією про конфігурацією мережі, вибирає канал зв’язку для наступного пересилання повідомлення. Таким чином, повідомлення “подорожує” по мережі, поки не досягає абонента-одержувача.

Для підключення до мережі комп’ютери повинні мати:

- апаратні засоби, що з’єднують комп’ютери із середовищем передачі даних;

- мережеве програмне забезпечення, за допомогою якого здіснюється доступ до послуг мережі.

У світі існують тисячі різноманітних комп’ютерних мереж. Найбільш істотними ознаками, що визначають тип мережі, є ступінь територіального розсередження, топологія і застосовані методи комутації.

1.2. Класифікація комп’ютерних мереж

В залежності від принципу побудови мережі розрізняють локальні та глобальні мережі. Локальні мережі призначені для використання в межах одного приміщення чи однієї організації. Глобальні ж мережі створюються для з'єднання комп'ютерів, що розташовані на значних відстанях один від одного. Локальні мережі поділяються на однорангові та багаторангові. В однорангових мережах всі користувачі мають однакові права. Користувачі такої мережі можуть здійснювати обмін даних між собою, використовувати спільні ресурси (принтери, диски і т.д.)

Багаторангова мережа відрізняється від однорангової тим, що в ній використовується один або декілька (у випадку використання великої кількості робочих місць) більш потужних комп'ютерів, які називаються сервером. Всі інші комп'ютери такої мережі називаються робочими станціями. Сервер призначений для керування роботою мережі, збереження загальної інформації. Перевагою мереж такого типу є можливість здійснювати керування правами користувачів такої мережі.

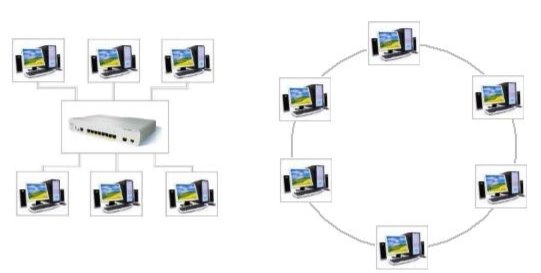

Топологія мережі визначає фізичне розташування сітьових кабелів, а також фізичне підключення клієнтів до мережі. В даний час використовуються три схеми (топології) побудови мереж: шина, зірка і кільце. Кожній із цих схем властиві свої переваги і недоліки.

Шина. Найбільш дешевою схемою організації мережі є топологія шини, що припускає безпосереднє підключення всіх мережевих адаптерів до мережевого кабелю.

Всі комп'ютери в мережі підключаються до одного кабелю. Перший і останній комп'ютери повинні бути розв'язані. У ролі розв'язки (термінатора) виступає простий резистор, що використовується для гасіння сигналу, що досягає кінця мережі, щоб запобігти виникненню перешкод. Крім того, один і тільки один із кінців мережевого кабелю повинний бути заземлений, що дозволить уникнути виникнення петлі заземлення.

Основним недоліком топології шини є ймовірність виходу з ладу всієї мережі при виникненні несправності на будь-якій ділянці мережевого кабелю. Для виявлення місця несправності шину доведеться розбити на дві окремі частини, що дозволить з'ясувати, у який із них виник обрив. Потім сегмент кабелю, у якому був виявлений обрив, також розділяється на дві частини, і подібна процедура повторюється, доти, поки несправність не буде локалізована Цей процес забирає достатньо багато часу Проте це не виключає можливості використання топології шини. Вона щонайкраще підходить для об'єднання комп'ютерів у навчальних класах і створення невеликих мереж, де кабелі можна прокласти в легко доступних місцях.

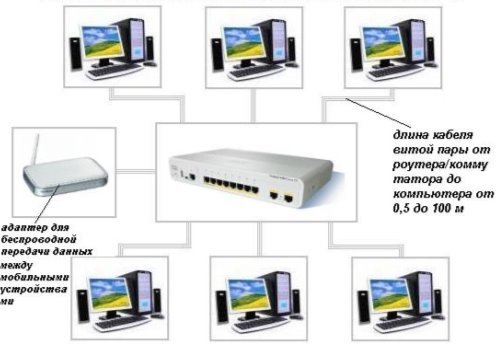

Зірка. Для організації більшості мереж у даний час застосовується топологія зірки. У даному випадку недолік, пов'язаний із ймовірністю виникнення обриву в загальному кабелі, вирішується застосуванням окремих кабелів для підключення кожного з комп'ютерів до головного мережевого кабелю.

Кожна робоча станція підключається до повторювача, який має декілька портів, що називається хабом, або концентратором. Хаб, у свою чергу, підключається до головного мережевого кабелю.

Основним призначенням хаба є передача сигналів від головного кабелю мережі до окремих робочих станцій, як показано на. У випадку обриву кабелю, що з'єднує хаб із робочою станцією, зв'язок із мережею втратить тільки ця станція. Інші ж зможуть безперешкодно продовжувати роботу в мережі. Проте у випадку виходу з ладу хабу зв'язок із мережею втрачають всі залучені до нього користувачі станцій. Звичайно, такого роду несправність виявляється досить легко, оскільки всі користувачі, залучені до цьому хабу, негайно звернуть увагу адміністратора мережі на неполадку, що виникла. На відміну від топології шини, де на пошук неполадки йде велика кількість сил і часу, а хаб, що вийшов із ладу, буквально заявляє про себе сам.

На випадок виникнення подібної аварії необхідно мати про запас резервний хаб, яким можна було б замінити хаб, що вийшов з ладу. Тому має сенс обладнувати всю мережу хабами одного типу. Крім того, гарні результати дає застосування інтелектуальних хабів. Подібні хаби підтримують протокол SNMP, що можна використовувати для віддаленого керування і тестування хаба, не покидаючи робочого місця.

Кільце. Топологія кільця застосовується головним чином фірмою ІBM для організації кільцевих мереж з естафетним доступом. Структура мережі, побудованої на основі даної топології, нагадує структуру у випадку топології зірки. Замість хабу користувачі станції підключаються до пристрою множинного доступу (Multіple Access Unіt, або MAU), що робить логічне з'єднання комп'ютерів мережі в кільце, як показано на Топологія кільця має ті ж переваги, що і топологія зірки, оскільки фізична організація цих двох типів мереж ідентична. Звідси випливає, що топології кільця властиві і ті ж самі недоліки, оскільки частіше усього з ладу виходить пристрій множинного доступу. В теперішній час в залежності від апаратної реалізації найбільш широке розповсюдження знайшли ЛОМ типу Ethernet і ЛОМ типу Token Ring.

ЛОМ типу Ethernet. Мережі типу Ethernet з’явилися на початку 70-х років. Мережі цього класу як правило мають шинну топологію. Середовище передачі даних у мережі Ethernet – кручена пара чи коаксіальний кабель з опором 50 Ом.

Використовується два види коаксіального кабелю: товстий діаметром близько 1 см і тонкий діаметром близько 0,5 см. Метод доступу до шини випадковий з контролем несучої і виявленням зіткнень. Для роботи комп’ютера в мережі необхідна мережева плата Ethernet. Підключення мережевої плати до шини для тонкого кабелю – 195 м, для товстого – 500 м. На кінцях шини встановлюються термінатори. Один і тільки один з термінаторів повинний бути заземлений. До такої шини може бути підключено не більш 30 чи 100 станцій. При необхідності охопити локальною мережею Ethernet територію більшу, ніж це дозволяє коаксіальний кабель, застосовують додаткові пристрої – повторювачі. Їхнє завдання в мережі – ретранслювати всю інформацію, що надходить, відновлюючи амплітуду, фазу і форму сигналу. У мережі може бути тільки до 4-х повторювачів. Це дозволяє збільшити максимальну довжину шини до 925 метрів для тонкого і до 2500 метрів для товстого кабелю. Кручена пара використовується переважно в мережах Ethernet зіркоподібної топології. Комп’ютери з’єднуються в мережу за допомогою концентраторів. Кожен комп’ютер підключається до концентратора за допомогою відповідного розніму. Відстань комп’ютера від концентратора не повинна перевищувати 100 метрів.

Однак локальні мережі не можуть повністю задовольнити всі потреби в обміні інформацією між комп'ютерами. Локальні мережі різних установ можна з'єднувати між собою за допомогою каналів зв'язку (телефонного, радіорелейного, супутникового та ін.), тим самим, утворюючи розподілені обчислювальні системи і мережі різного призначення. Головне призначення глобальних мереж – використання різноманітних інформаційних ресурсів користувачами з різних організацій, міст, країн. Глобальні мережі поділяються на регіональні та міжнародні. Регіональні мережі призначені для використання користувачами певного регіону. В Україні існує декілька мереж регіонального призначення – УкрПак, мережа податкової адміністрації, залізниці, УМВС та інш. Глобальні мережі мають користувачів у всьому світі.

Існує декілька загальновідомих всесвітніх мереж. Це такі мережі як: FіdoNet, ІnterNet, EuroNet, система міжбанківських розрахунків SWFІT. Однак найвідомішою з них є всесвітня мережа ІnterNet - найбільша глобальна комп'ютерна мережа, що зв'язує десятки мільйонів абонентів у більш як 170 країнах світу.

1.3. Глобальна співдружність комп’ютерних мереж Інтернет

Комп'ютерною мережею називають сукупність обчислювальних машин, з'єднаних між собою каналами передачі даних і призначених для розподілу та колективного використання апаратних, обчислювальних, програмних засобів та інформаційних ресурсів. За територіальним розміщенням мережі поділяють на глобальні (охоплюють території окремих країн, континетнів), регіональні (розташовані в межах певного регіону: області, району, міста), локальні (працюють в межах однієї організації, лабораторії, а іноді в межах міста). Всесвітньо відомою глобальною мережею, яка дозволяє здійснювати комп'ютерний зв'язок між усіма континентами світу, є Iнтернет.

Прообраз мережі Iнтернет було створено в кінці шістдесятих років на замовлення Міністерства оборони США. На той час існувало дуже мало потужних комп'ютерів, і для проведення наукових досліджень виникла потреба забезпечити доступ багатьох вчених до цих машин. При цьому міністерство оборони поставило умову, щоб мережа продовжувала працювати навіть після знищення її частини, тому підвищена надійність Iнтернета була закладена вже при його створенні. Днем народженння Iнтернета можна назвати 2 січня 1969 року. В цей день Агенство перспективних досліджень (ARPA - Advanced Research Projects Agency), що є одним з підрозділів Міністерства оборони США, почало роботу над проектом зв'язку комп'ютерів оборонних організацій. В результаті наукових пошуків була створена мережа ARPANET, в основу функціонування якої покладено принципи, на яких пізніше буде побудовано Iнтернет.

Наступним кроком в розвитку Iнтернета стало створення мережі Національного наукового фонду США (NFS). Мережа, названа NFSNET, об'єднала наукові центри Сполучених Штатів. При цьому основою мережі стали 5 суперкомп'ютерів, з'єднаних між собою високошвидкісними лініями зв'язку. Всі решта користувачів під'єднувалися до мережі і могли використовувати можливості, надані цими комп'ютерами.

Мережа NFSNET швидко зайняла місце ARPANET, і останню ліквідували в 1990 році. Розвиток мережі потребував її реорганізації, тому в 1987 році було створено NFSNET Backbon - базову частину, або хребет мережі. Хребет складався із 13 центрів, з'єднаних один з одним високошвидкісними каналами зв'язку. Центри розміщувалися в різних частинах США. Таким чином з'явилася мережа Iнтернет в США.

Одночасно були створені національні мережі в інших країнах. Комп'ютерні мережі різних країн почали об'єднуватися, і в дев'яностих роках з'явився Iнтернет в його сьогоднiшньому вигляді. Зараз Iнтернет об'єднує тисячі різних мереж, розміщених по всьому світу. До нього мають доступ десятки мільйонів користувачів. Ріст і розвиток Iнтернета продовжується, спостерігається збільшення його ролі у всіх інформаційних технологіях.

Як і будь-яка інша комп'ютерна мережа, Iнтернет складається з багатьох комп'ютерів, з'єднаних між собою лініями зв'язку(каналами), і встановлених на цих комп'ютерах програм. Є декілька способів доступу до мережі Iнтернет, які визначаються вибраним каналом.

Найпоширенішим варіантом каналу серед приватних користувачів є так звана комутована лінія, або, інакше кажучи, виділена звичайна телефонна лінія, по якій дані можуть передаватися за допомогою модема. Перевагою такого каналу є дешевизна: при наявності у користувача вдома телефонного зв'язку канал готовий до експлуатації. Недоліками тут є невисока швидкість і якість зв'язку, адже якість зв'язку залежить від того, сучасною чи застарілою є телефонна станція, до якої під'єднано комп'ютер. Бажано теж, щоб комп'ютер користувача був під'єднаний до тієї ж станції, що і сервер провайдера (організація, що надає послуги по під'єднанню до комп'ютерної мережі Iнтернет). Швидкість передачі інформації обмежується меншою з двох наступних величин: максимальною швидкістю, яку "витримує" телефонна лінія (у нас це реально 28.8 Кбіт, в окремих випадках 33.6 Кбіт) і швидкістю модема.

Виділена (або некомутована, тобто персональна) лінія є найпоширенішим каналом, яким з'єднані комп'ютери, що працюють в мережі на постійній основі. Негативною стороною такого каналу є, в першу чергу, висока ціна прокладання і трохи вища вартість мережевих послуг. Позитивною - практично бездоганна якість і значно вища швидкість. Для виділеної лінії може використовуватися як звичайний кабель(Ethernet), так і телефонна пара. Дуже перспективним є використання оптоволоконних кабелів.

Якщо "протягнути дріт" проблематично через природні або політичні перешкоди, тоді використовують супутниковий канал.

Як зазначено вище, користувачі Iнтернета під'єднуються до мережі через комп'ютери спеціальних організацій, які називаються провайдерами (provider - постачальник) послуг Iнтернета. До мережі можуть бути під'єднані як окремий комп'ютер, так і локальна мережа. В останньому випадку вважають, що до Iнтернета під'єднані всі комп'ютери даної локальної мережі, хоча лінією зв'язку з Iнтернетом з'єднаний лише один комп'ютер. З'єднання може бути постійним або тимчасовим. Всі організації, з'єднані між собою найшвидшими лініями зв'язку, утворюють базову частину мережі, або хребет Iнтернета.

Насправді відмінність між користувачами і провайдерами досить умовна. Кожен користувач, який під'єднав свій комп'ютер або локальну мережу до Iнтернета і встановив необхідне програмне забезпечення, може надавати послуги під'єднання до мережі інших користувачів, тобто стати провайдером.

В загальному випадку Iнтернет здійснює обмін інформацією між двома довільними комп'ютерами, під'єднаними до мережі. Комп'ютери, під'єднані до Iнтернета, часто називають вузлами Iнтернета, або сайтами. Сайти (вузли), встановлені у провайдерів, забезпечують доступ користувачів до Iнтернета. існують також вузли, що спеціалізуються тільки в наданні інформації.

Особливістю Iнтернета є його висока надійність. При виході з ладу частини комп'ютерів і ліній зв'язку мережа продовжує функціонувати. Така надійність забезпечується тим, що в Iнтернеті немає єдиного центру управління. Якщо виходять з ладу деякі лінії зв'язку або комп'ютери, то повідомлення можуть бути передані іншими лініями зв'язку, оскільки завжди існує декілька шляхів передачі інформації.

Таким чином, Iнтернет - це умовна назва системи взаємопов'язаних мереж, до складу якої входить велика і непостійна кількість комп'ютерів з усього світу, які характеризуються спільними ознаками. По-перше, всі вони з'єднані між собою певними каналами і мають свої унікальні адреси і, по-друге, вміють обмінюватися інформацією згідно із спеціально розробленими правилами - протоколами. Тому зупинимося дещо детальніше на описі таких двох основних понять, як адреса і протокол.

1.5. Діти в інтернеті: як навчити безпеці у віртуальному світі.

Комп’ютерна залежність. До комп’ютерної залежності більш схильні підлітки 11-17 років. У них відбувається втрата відчуття часу, порушення зв’язків із навколишнім світом, виникає почуття невпевненості, безпорадності, страху самостійного прийняття рішеннь і відповідальності за них. Комп’ютерна залежність негативно впливає на особистість дитини, викликаючи емоційну й нервову напругу, астеноневротичні та психоемоційні порушення, проблеми у спілкуванні та порушення соціальної адаптації. Нічне використання інтернету спричиняє порушення режиму сну, внаслідок чого виникає хронічна втома, підвищується дратівливість, конфліктність.

Комп’ютерна залежність. До комп’ютерної залежності більш схильні підлітки 11-17 років. У них відбувається втрата відчуття часу, порушення зв’язків із навколишнім світом, виникає почуття невпевненості, безпорадності, страху самостійного прийняття рішеннь і відповідальності за них. Комп’ютерна залежність негативно впливає на особистість дитини, викликаючи емоційну й нервову напругу, астеноневротичні та психоемоційні порушення, проблеми у спілкуванні та порушення соціальної адаптації. Нічне використання інтернету спричиняє порушення режиму сну, внаслідок чого виникає хронічна втома, підвищується дратівливість, конфліктність.

З метою подолання сонливості діти, які страждають залежністю, вдаються до підвищеного споживання кави, міцного чаю та інших тонізуючих речовин, що також шкодить їх здоров’ю. Щоб придбати нові ігри чи пристрої для гри або для оплати користування інтернетом деякі діти вдаються до шахрайства. За ступінню впливу на гравця найбільш потужними є рольові комп’ютерні ігри, які сприяють інтеграції свідомості з комп’ютером, що може призвести до повного самоототожнення дитини з комп’ютерним героєм. У нормальному стані відбувається короткочасове поринання гравця у віртуальну реальність з метою зняття напруги, відволікання від побутових проблем.

У випадку патологічного відхилення від норми, дитина повертається у реальний світ на короткий проміжок часу, тільки щоб поїсти, попити і трохи поспати.

Перебування залежної дитини в кіберпросторі може сягати 18 годин на добу. Залежність, як правило, помічають рідні і близькі користувача за змінами у поведінці, інтересах і режимі дня.

Доступ до небажаного контенту. (матеріалам непридатного для дітей та протизаконного змісту – порнографічним, тим що пропагують наркотики, психотропні речовини й алкоголь, тероризм і екстримізм, ксенофобію, сектантство, національну, класову, соціальну нетерпимість і нерівність, асоціальну поведінку, насилля, агресію, суїцид, азартні ігри, інтернет-шахрайство, та матеріалам, що містять образи, наклепи і неналежну рекламу).

Доступ до небажаного контенту. (матеріалам непридатного для дітей та протизаконного змісту – порнографічним, тим що пропагують наркотики, психотропні речовини й алкоголь, тероризм і екстримізм, ксенофобію, сектантство, національну, класову, соціальну нетерпимість і нерівність, асоціальну поведінку, насилля, агресію, суїцид, азартні ігри, інтернет-шахрайство, та матеріалам, що містять образи, наклепи і неналежну рекламу).

Небезпека перегляду ресурсів з «дорослим» контентом полягає у тому, що, по-перше, дитина ще емоційно не готова до сприйняття відвертих матеріалів, що стосуються статевих відносин, та можуть завадити формуванню нормальної сексуальної та громадської поведінки, справити негативний вплив на уяву про здорові сексуальні стосунки, нівелювати сімейні цінності та сприяти ранньому початку інтимного життя, а по-друге - що дитина може стати жертвою злочинців, педофілів чи людей з порушенням психіки.

Перегляд матеріалів, що містять сцени насилля та жорстокості щодо людей і тварин, що пропагують протиправну і антисуспільну діяльність - перешкоджає нормальному формуванню моральних цінностей.

Розкриття конфіденційної інформації у Мережі – це повідомлення повного власного імені чи імен членів родини, адреси проживання і навчального закладу, номерів телефонів, місця відпочинку, часу повернення додому, періоду відсутності батьків чи інших членів родини, номерів банківських карток батьків чи інтернет-гаманця, повідомлення паролей до електронної пошти та акаунтів соціальних мереж.

При реєстрації в інтернет-сервісах у кодових фразах не слід повідомляти свідчення особистого характеру, наприклад, дівоче прізвище матері, оскільки дана інформація використовується при оформленні банківських документів у якості ключової фрази.

Іноді дорослі самі розповсюджують через соціальні мережі та форуми інформацію про себе і своїх дітей, включаючи розміщення фотокарток родини, інформації про місце роботи і час повернення додому, місця відпочинку і точні дати відсутності. Це може зацікавити злочинців та поставити під загрозу безпеку дитини. Фотокартки, що розміщуються вами на персональній сторінці, але закриті для загального доступу, всерівно можуть потрапити на інші сервіси, де стануть загальнодоступними. Нерідко підлітки, які перебувають у романтичних стосунках вимагають одне від одного паролі до комунікаційних сервісів. При цьому дівчата більш схильні до розголошення власних даних.

Надмірна зацікавленість індивідуальними та/або мережевими онлайн-іграми. Агресивні ігри здатні зашкодити психіці дитини. Не слід вводити в арсенал дитячих ігор агресивні ігри з деструктивним змістом, що закликають до насилля і руйнування. Такі ігри негативно впливають на психіку дитини, підвищують тривожність і дратівливість, роблять її більш збудженою і неслухняною, вчать вирішувати проблеми з позиції сили. Конфлікти, що виникають між гравцями, можуть призвести до драматичних наслідків у результаті з’ясування стосунків у реальності.

Надмірна зацікавленість індивідуальними та/або мережевими онлайн-іграми. Агресивні ігри здатні зашкодити психіці дитини. Не слід вводити в арсенал дитячих ігор агресивні ігри з деструктивним змістом, що закликають до насилля і руйнування. Такі ігри негативно впливають на психіку дитини, підвищують тривожність і дратівливість, роблять її більш збудженою і неслухняною, вчать вирішувати проблеми з позиції сили. Конфлікти, що виникають між гравцями, можуть призвести до драматичних наслідків у результаті з’ясування стосунків у реальності.

Надмірне захоплення азартними мережевими іграми, віртуальними казино (онлайн-гембілнг).

Кібероніоманія. Неконтрольовані покупки в інтернет-магазинах, без необхідності їх придбання та урахування власних фінансових можливостей, постійна участь в онлайн-аукціонах.

Кіберкомунікативна залежність (надмірне спілкування у чатах, участь у телеконференціях).

Кіберсексуальна залежність (нездоланний потяг до обговорення сексуальних тем на еротичних чатах і телеконференціях, відвідування порнографічних сайтів і заняття кіберсексом).

Перехід від віртуальних стосунків до реальних

- залучення неповнолітніх до сексуальних стосунків;

- залучення через інтернет дітей і підлітків до протизаконної діяльності;

- знайомства через інтернет з метою пошуку сексуального партнера

Секстинг – новий вид розваг: фотографування себе у роздягненому вигляді на камеру телефона чи комп’ютера, з метою пересилки знімків друзям. Частіше за все секстинг використовують закохані пари, ті, хто хоче вихвали тися перед знайомими романтичними стосунками або підлітки, які розраховують на взаємність.

Нав’язливий веб-серфінг, блукання по Мережі, пошук у віддалених базахданих (відвідування сайтів новин, читання інформації на форумах, блогах, перегляд і прослуховування інформації в різних форматах). Веб-серфінг затягує дитину, відволікаючи її від навчання та інших справ, оскільки, потрапивши в інформаційний потік, втрачається відчуття часу.

Відвідування сайтів агресивної (що пропагують ксенофобію, тероризм) і аутоагресивної спрямованості (кіберсуїцид, онлайн-суїцид, суїцидальні домовленності, інформаційні ресурси про застосування засобів для суїциду з описом їх дозування і вірогідності летального результату).

Адиктивний фанатизм (релігійний – сектантство, політичний – партійний, національний, спортивний, музикальний і т.ін.).

Пристрасть до роботи з комп’ютером – програмування, хакерство.

Основні мотиви хакерства: допитливість, боротьба за вільне розповсюдження і доступність інформації, самоствердження, відчуття власної сили, захоплення процесом, недостатність пізнавальної активності при навчанні, належність до «хакерскої культури», залежна поведінка.

Гаджет-адикція (пристрасть до заволодіння конкретним мобільним обладнанням, приладом, що має вихід у інтернет: стільниковим телефоном, смартфоном, комунікатором, міні-комп’ютером, КПК і залежність від його використання).

Кібербулінг – одна з форм переслідування дітей і підлітків з використанням цифрових технологій. Кібербулінгу підлягають діти, яких відштовхнули однолітки. Іноді для цього створюються сайти, де розміщуються компрометуючі матеріали на дитину, яку переслідують. Якщо ж раптом Ваша дитина отримала численні електронні повідомлення агресивного змісту від незнайомців, якщо її почали переслідувати й залякувати, це означає, що дитина потрапила під кібербулінг. Складність фільтрації подібних повідомлень, неможливість контролю, регулярність атак і анонімність переслідувачів роблять залякування особливо потужним, завдаючи психологічну травму дитині.

Кібербулінг – одна з форм переслідування дітей і підлітків з використанням цифрових технологій. Кібербулінгу підлягають діти, яких відштовхнули однолітки. Іноді для цього створюються сайти, де розміщуються компрометуючі матеріали на дитину, яку переслідують. Якщо ж раптом Ваша дитина отримала численні електронні повідомлення агресивного змісту від незнайомців, якщо її почали переслідувати й залякувати, це означає, що дитина потрапила під кібербулінг. Складність фільтрації подібних повідомлень, неможливість контролю, регулярність атак і анонімність переслідувачів роблять залякування особливо потужним, завдаючи психологічну травму дитині.

Зіткнення з гриферами. Інтернет-хулігани заважають гравцям (особливо початківцям) спокійно грати, постійно наносять пошкодження їхнім персонажам, блокуючи функції гри і створюючи неможливі умови для всієї команди Мережі, переслідуючи окремих її гравців.

Кібергрумінг. Входження в довіру дитини з метою використання її у сексуальних цілях. Злочинці добре розуміються на психології дітей і підлітків та орієнтуються в їхніх інтересах. Встановлюючи контакти в соціальній мережі або на форумах з дітьми, що знаходяться у пригніченому психологічному стані, вони співчувають, пропонують підтримку, обговорюють з дитиною питання, які її турбують, поступово переводячи їх у сексуальну площину, а потім пропонують перейти до стосунків у реальному світі.

Виробництво, розповсюдження та зберігання дитячої порнографії. Слід пам’ятати, що незважаючи на згоду дитини на участь у порнографічних сесіях, відповідальність цілком покладається на дорослих. 20 січня 2010 року було прийнято Закон України №1819-VI «Про внесення змін до деяких законодавчих актів України щодо протидії розповсюдженню дитячої порнографії». Відповідно до статті 301 Кримінального кодексу України, виготовлення і розповсюдження порнографічної продукції або змушення неповнолітніх до участі у створенні зображень, відеопродукції або комп’ютерних програм порнографічного характеру карається позбавленням волі від п’яти до десяти років10.

Шахрайство в Мережі. Інтернет- чи мобільне шахрайство є способами здійснення злочину з використанням сучасних технологій. Відповідно до Кримінального кодексу України, шахрайство, в залежності від особливостей і складності здійсненого злочину карається позбавленням волі від трьох до дванадцяти років з конфіскацією майна. Також в Особливій частині Розділу ХVI є низка статтей, що передбачають покарання «за злочини в сфері використання електронно-обчислювальних машин (комп’ютерів), систем і комп’ютерних мереж електрозв’язку».

Шахрайство в Мережі. Інтернет- чи мобільне шахрайство є способами здійснення злочину з використанням сучасних технологій. Відповідно до Кримінального кодексу України, шахрайство, в залежності від особливостей і складності здійсненого злочину карається позбавленням волі від трьох до дванадцяти років з конфіскацією майна. Також в Особливій частині Розділу ХVI є низка статтей, що передбачають покарання «за злочини в сфері використання електронно-обчислювальних машин (комп’ютерів), систем і комп’ютерних мереж електрозв’язку».

Налаштування безкоштовного використання послуг мобільного оператора. На безкоштовних хостингах розміщуються сайти-одноденки, працівники яких представляються співробітниками певного мобільного оператора та за певну суму пропонують повідомити налаштування для безкоштовного використання послуг.

«Читай чужі SMS». Пропозиція придбати спеціальну програму, що «дозволяє» читати SMS у чужому телефоні, переглядати адресну книгу та історії дзвінків.

Продаж продукту, що не існує (програм, аудіофайлів, товарів, інформації). Прохання відправити SMS-повідомлення для отримання коду виявляєтьсязвичайним виманюванням коштів. Зазвичай «неможливість відправити повідомлення» призводить до численного зняття коштів з рахунку абонента.

«Передзвони мені». Дзвінок з незнайомого номера з проханням зателефонувати. При спробі з’єднання з рахунку абонента знімаються кошти.

Фішинг – технологія інтернет-шахрайства з метою крадіжки конфіденційної інформації (імен і паролей доступу, даних банківських карток і інтернет-гаманця й т.ін.). Поштовий фішинг – отримання листа з вимогою повідомлення особистих даних. Онлайн-фішинг – копіювання дизайну і доменних імен сайтів та інтернет-магазинів з метою обдурити покупця. Комбінований фішинг – створення підробного сайту, де жертва самостійно заповнює форми, повідомляючи шахраям конфіденційні дані, або використання програм-шпигунів key-loggers, що фіксують інформацію, введену з клавіатури та пересилають її шахраям.

Вішинг – технологія інтернет-шахрайства з метою крадіжки конфіденційної інформації за допомогою інтернет-телефонії і автонабирачів. Абоненту пропонується зателефонувати за міським номером, де звучить повідомлення про необхідність надання особистої інформації.

Фармінг – перенаправлення трафіку із завантаженого веб-вузла на клон сайта, що хотів відвідати користувач. Далі відбувається зараження вірусами або активація файлу, що може пошкодити комп’ютер. Попередьте дитину про подібні види шахрайства та необхідність повідомляти про надходження таких пропозицій батькам.

1.6. Нетикет

На «території» Інтернету сформувалися свої правила поведінки, певні традиції, своєрідна культура спілкування, що має назву «нетикет» (поняття з’явилося у середині 80-х років минулого століття). Розглянемо детальніше, що означає «етика», «етикет» у цьому специфічному контексті.

Перш за все, треба усвідомлювати, що Інтернет – не зона без цінностей, мережа «не є дикою», на формування змісту її ресурсів і послуг впливають людські цінності.

По-друге, в світі он-лайн слід дотримуватися он-лайнових законів. Це значить, що сьогодні не потрібно вигадувати якийсь новий набір цінностей для Інтернету або іншого виду електронної комунікації, адже практично всі проблеми, що виникають в процесі електронних комунікацій, можна вирішити, керуючись законами та нормами, що діють в реальному житті.

По-друге, в світі он-лайн слід дотримуватися он-лайнових законів. Це значить, що сьогодні не потрібно вигадувати якийсь новий набір цінностей для Інтернету або іншого виду електронної комунікації, адже практично всі проблеми, що виникають в процесі електронних комунікацій, можна вирішити, керуючись законами та нормами, що діють в реальному житті.

По-третє, суттєву роль грає повага до національних і місцевих культур, адже Інтернет нині – це глобальне явище, він належить усім, і саме тому на мережу впливають різноманітні системи цінностей.

І останнє, етика в Інтернеті – ще й живий відгук на думку користувача. Це означає, що користувач має право мати уявлення про роботу мережі і впливати на зміст її ресурсів і послуг.

Люди, які звикли до певної спільноти, можуть ненароком порушувати правила іншої. Тому практично в усіх інтернет-спільнотах вимагають ознайомитися з правилами і висловити формальну згоду на їх дотримання. Крім того, зазвичай рекомендують перед тим, як писати повідомлення до спільноти, прочитати існуючі теми, відчути їх дух і атмосферу.

Найчастіше під порушенням нетикету розуміють образи та перехід на особистості, зловмисний відступ від теми (офтопік), рекламу, саморекламу у невідповідних місцях. Порушеннями нетикету можуть виявитися також наклеп або інша зловмисна дезінформація чи плагіат.

КОНСПЕКТИ ТРЕНІНГОВИХ ЗАНЯТЬ

2.1. Тренінгове заняття № 1. «Безпека в Інтернеті» для учнів 9-11 класів

Слово тренінг походить від англійського «to train» , що означає «навчати, тренувати». Тренінг – це водночас і цікаве спілкування, і захопливий процес пізнання себе та інших, і ефективна форма опанування знань, розширення досвіду, і спосіб формування вмінь та навичок.

Мета: ознайомити дітей з правилами спілкування в Інтернет, з небезпечними кібер-технологіями, з якими можуть зустрітися діти, працюючи в Інтернеті. Розвивати вміння спілкуватись в «Контактах», «Чатах», «Однокласниках». Провести психологічний тренінг «Мій нік» та «Побажання інкогніто» з метою виховання культури спілкування. Перевірити якість засвоєння отриманих знань.

Обладнання: Комп΄ютери, мультимедійна дошка і діапроектор, ватман, журнали, ножиці, клей, маркери, стікери.

Хід тренінгу

Вступне слово вчителя: ознайомлення з темою заходу, метою.

Вправа 1. Знайомство – «Мій нік»

Кожен учасник придумує собі «нік», пише його на стікері, який прикріпляє на намальовану квітку на ватмані. Окрім цього учасники проговорюють своє справжнє ім΄я та свої очікування від тренінгу.

Перегляд відео-ролику «Небезпека в Інтернет»

Вправа 3. «Інтернет-термінологія»

Всі учасники діляться на 2 групи: «Однокласники» і «В контакті». В своїх групах учасники записують всі відомі їм терміни, що стосуються всесвітньої мережі: програми, скорочення, віруси, сайти та ін. Після чого команди по черзі називають терміни і фіксують, яка команда назвала найбільше термінів, що не повторюються у суперників – та і перемогла.

Вправа 4. «Загрози від новітніх технологій» (записати на мультимедійній дошці)

Завдання для 1 групи – назвати всі можливі загрози та шкоди, що є в Інтернет.

Завдання для 2 групи – назвати всі можливі загрози для дітей, що спричиняють мобільні телефони.

Вправа 5. «Побажання інкогніто» Всім учасникам роздаються стікери (папірці, що наклеюються) на яких вони мають написати побажання не підписуючись і приклеїти їх на стікери із ніками учасників (вправа №1). Після того як всі виконають завдання, учасникам пропонується вгадати хто написав їм побажання. Зазвичай це важко зробити, тоді ведучий говорить, що так само важко розпізнати з ким спілкуєшся в Інтернет, адже ми не знаємо хто по ту сторону екрану, тому треба бути обережними і не давати конфіденційної інформації/фото іншим людям в мережі, коли не впевнені хто це.

Вправа 6. «Презентація зі статистикою» bezpeka_Internet

Вправа 7. «Казка про скрепку» Всім учасникам роздаються звичайні канцелярські скрепки і ведучий пропонує їм розказати казку і повторювати за ним рухи, які він буде робити зі скрепкою.

«Уявіть собі що скрепка – це дівчинка. Жила собі дівчинка Оля, яка була дуже нещасною, бо вона жила в інтернаті і у неї не було батьків і рідних. Одного разу, спілкуючись в Інтернеті, Оля отримала пропозицію стати фотомоделлю. Вона дуже зраділа, адже тоді її життя стане набагато цікавішим і простішим (скрепку потрібно розрівняти у лінію), у неї буде багато шанувальників, які будуть дарувати їй багато квітів (зі скрепки треба зробити квіточку). А одного разу вона зустріне справжнього принца і він запропонує їй одружитися і подарує обручку з діамантом (зі скрепки треба зробити обручку). Але…сталося те так як собі уявляла Оля. Її обманули і вона потрапила в сексуальне рабство, от тоді вона вирішила повернути своє життя назад (треба спробувати повернути скрепку у той вигляд, який вона мала на початку). Але як виявилося почати все заново і стати тою самою дуже важко.» Після казки ведучий говорить, що ось так і наше життя – складно повернути, тому треба бути обережними.

Вправа 9. Мозковий штурм «Шляхи захисту в Інтернет» Всі учасники називають відомі їм шляхи та способи як можна захистити себе в мережі, ведучий записує їх.

Шляхи:

- не заходити на підозрілі сайти;

- встановлювати і обновлювати антивірусні програми;

- не давати нікому конфіденційної інформації про себе (адреса, телефон);

- бути ввічливим і нікого не ображати;

- не відкривати підозрілі листи, що приходять на e-mail;

- давати своїм друзям посилання на корисні сайти;

- радитися з батьками (вчителями) якщо виникають певні проблеми;

- не ходити самому на зустрічі із новими знайомими в Інтернет;

- обмежувати час користування Інтернетом (краще гуляти на свіжому повітрі).

Вправа 10. «Коллаж» Учасники діляться на 2 групи жеребкуванням (червоні та сині полоски) Завдання для 1 групи – створити колаж на тему «Реклама безпечного Інтернет-кафе».

Завдання для 2 групи – створити колаж на тему «П΄ять правил створення надійного пароля для е-mail та етикет електронного спілкування» (Для оформлення колажів потрібно: ватман, журнали, ножиці, клей, маркери).

Підсумок тренінгу

Вправа 11. Зворотній зв’язок «Кошик порад»

1.Учасники на стікерах пишуть те що їм найбільше сподобалося і що вони заберуть із собою сьогодні і стікери наклеюють на ватман, на якому намальований кошик. 2. Перевірити якість засвоєння отриманих знань, пройшовши тестове завдання в програмі Excel.

2.2. Тренінгове заняття № 2 «Я в мережі Інтернет»

Мета заняття: сприяти розвитку культури комунікацій у мережі Інтернет

Вікова категорія: учні старших класів.

1. Знайомство. Вправа «Мене звати»

Мета: знайомство учасників, налаштування на позитивну взаємодію у групі, виявлення рівня активності у користуванні Інтернет-ресурсами.

Хід проведення

Учасникам пропонується по черзі назвати своє справжнє ім'я та ім'я (нік), яким вони користуються у мережі Інтернет (у соціальних мережах, блогах, твітері, чатах і т.д.).

Обговорення:

Чи в багатьох відрізняється справжнє ім'я від імені, яким ви користуєтесь в мережі? Чи пов’язані між собою ці два імені? Як?

Чому користувачі вигадують собі імена для взаємодії в Інтернеті? Від чого вони себе убезпечують? А на які ризики можуть наразитися?

2. Мозковий штурм «Я в он-лайні»

Мета: перелічити діяльність учнів в мережі Інтернет, виявити найбільш популярну.

Хід проведення

Методом «мозкового штурму» учасники створюють перелік діяльності, яку вони здійснюють перебуваючи он-лайн в Інтернеті та обирають найбільш популярну, якій вони присвячують найбільшу кількість часу.

Обговорення:

Чим вас приваблює ця діяльність? Як ставляться ваші батьки до вашої діяльності в Інтернеті?

3. Вправа «Портрет користувача»

Мета: створити портрет сучасного Інтернет-користувача, визначити доцільність діяльності молодих людей в мережі Інтернет, почати розглядати можливі ризики і небезпеки, які існують в мережі для користувачів.

Ресурси: ватмани, маркери, вирізки з журналів, газет.

Хід проведення

Учасники об’єднуються у кілька груп і їм пропонується створити колаж - портрет сучасного Інтернет-користувача, який навчається у старших класах школи.

Презентація груп.

Обговорення:

Наскільки ваші портрети є реальними?

Які риси характеру «прочитуються» з ваших портретів?

Чи є у ваших користувачів інші хобі, інтереси?

Активне користування Інтернетом допомагає їм чи шкодить?

Які небезпеки можуть спіткати ваших користувачів? (після цього питання переходимо до наступного обговорення)

4. Обговорення «Як правильно і безпечно користуватися Інтернетом»

Мета: обговорити з учасниками небезпеки, які існують в мережі Інтернет, формувати в них критичне ставлення до інформації, обачливе і відповідальне ставлення до різних видів онлайн діяльності.

Обладнання: маркери, ватман.

Хід проведення

Педагог пропонує учасникам подумати і дати відповідь на запитання:

Чи є небезпеки в Інтернеті? Які саме?

Усі відповіді записуються на ватмані або на дошці.

Після цього педагог повертається до колажів з попередньої вправи і пропонує подумати: чи може користувач наразити на небезпеку когось ще, окрім себе? (родичі, друзі, однокласники) Як саме?

Потім на обговорення виносяться наступні запитання:

Що є особистою інформацією?

Як необхідно вести себе в Інтернеті, щоб не наразитися на неприємності?

До кого б ви звернулися якби потрапили у якусь неприємну ситуацію в Інтернеті?

До уваги педагога:

Інтернет є важливим інструментом для особистого спілкування. Проте ним можуть також зловживати, наприклад, використовувати для розсилання комп'ютерних вірусів і небажаної пошти, отримання інформації особистого характеру для крадіжок, шантажу, переслідувань, розповсюдження і залучення до порнографії, інформування про сайти, небезпечні для дітей, наприклад, про секти, наркотики та їх виготовлення, суїциди, різні види насильства. Ось чому важливо бути обізнаним з питань інформаційної безпеки.

До особистої інформації належать імена та адреси, а також інша інформація, що стосується учнів, зокрема номер мобільного телефону, адреса школи, місце проживання та адреса електронної пошти.

До особистої інформації відносять також інформацію про роботу батьків, їх заробітки, наявність техніки, коштовностей та грошових заощаджень вдома або на рахунках .

5. Робота в групах «Кодекс поведінки в Інтернеті»

Мета: змоделювати безпечну поведінку учасників у мережі Інтернет, формувати відчуття причетності та відповідальності за якість змісту мережі Інтернет та власного спілкування у ній

Обладнання: маркери, ватмани, форми оцінювання - по одній на кожну групу (додаток).

Хід проведення

Педагог об’єднує учнів у 2-3 групи і пропонує кожній з підгруп створити «Кодекс поведінки в Інтернеті», дотримання якого забезпечило б комфортне та безпечне користування мережею. При цьому необхідно врахувати критерії, які дозволять оцінити кодекс. Форма оцінювання роздається учням перед початком виконання завдання.

Презентація груп. Після презентації групи обмінюються кодексами і оцінюють їх за визначеними критеріями. Усі оцінки представляються на загал і обґрунтовуються.

Обговорення:

Навіщо потрібно створювати подібний кодекс?

Від кого залежить дотримання запропонованих правил поведінки?

Що можна зробити для того, щоб якомога більше користувачів почували і вели себе безпечно в Інтернеті?

До уваги педагога:

У даній вправі використовується метод формуючого оцінювання. Тобто учасники наперед знають за якими критеріями буде оцінюватися їхня спільна робота, чим мотивуються на досягнення якнайкращого результату.

6. Рефлексія заняття

Мета: підвести підсумки заняття, отримати зворотній зв'язок від учасників.

Хід проведення

Учасники по черзі висловлюють свої враження від заняття, зазначають, що було для них корисним, про що вони замислились.

Форма оцінювання «Кодексу поведінки в Інтернеті» (Додаток 1)

2.3. Тренінгове заняття №3: "Безпека дітей в Інтернеті" (9-11 класів)

Мета:

• формувати і учнів необхідну компетентність з питань інформаційних технологій;

• ознайомити з правилами безпечної роботи в Інтернеті;

• створити умови для партнерського спілкування;

• розвивати у школярів навички і вміння працювати з інформацією.

Матеріали: ватман, аркуші А-4, стікери 2 кольорів, маркери.

Вік учнів: 13-17 років.

Форма організації: тренінгові заняття.

Тривалість: 1,5 години.

Хід тренінгу

Повідомлення теми тренінгу.

Привітання. Гра «Весела квіточка».

На ватмані намальована сонечко без променів. Учасникам пропонується придумати собі «нік» і написати на стікерах у формі промінчиків і приклеїти на сонечко, розповідає своє реальне ім’я, заняття, хобі, чому саме такий «нік».

Очікування. Учасники по черзі розповідають починаючи з фрази: «Від сьогоднішнього тренінгу я очікую…»

Мозковий штурм. Інформаційне повідомлення.

Сьогодні майже кожен комп’ютер підключений до мережі Інтернет. Шоста частина світу користується мережею, а через 2 роки, за прогнозами аналітиків, це робитиме кожен третій житель планети.

З однієї сторони – це благо цивілізації, а з іншої – комп’ютеризація та інтернетизація населення є причиною повторних явищ людського суспільства. Кожна дитина семирічного віку хоча б раз побувала на порнографічному сайті. Вони відгукуються на запрошення надіслати електронною поштою своє фото, не здогадуючись, що його використають. Більше того, діти через Інтернет стають жертвами насилля. Сьогодні дуже модно шукати друзів і спілкуватися з ними через Інтернет. Цим користуються злочинці. Україна зайняла перше місце у світі серед постачальників дітей для порнографії. Чи можливо вберегти дітей?

За ініціативою Європейської комісії, 9 лютого в Україні оголошено День безпечного Інтернету, ініціатором якого є Коаліція за безпеку в Інтернеті. МОН є партнером коаліції та активно підтримує соціальну ініціативу компанії «Майкрософт Україна» - програму «Онляндія: безпека дітей в Інтернеті», що діє в Україні вже 2 роки.

Гра «Хто більше?»

Тренер пропонує учасникам назвати дві соціальні мережі, наприклад «Однокласники», і «Вконтакті». Діти об’єднуються у дві групи. Завдання: за 3 хвилини написати якомога більше Інтернет – термінів. Кожна команда по черзі зачитує по слову, якщо воно є, обидві групи закреслюють. Перемагає той, у кого залишиться більше не закреслених слів.

Питання:

Наскільки широко ми використовуємо Інтернет?

Скільки часу в день він у нас забирає?

Вправа «Небезпека в Інтернеті!»

Учнів об’єднати у дві групи. Перша команда записує негативні сторони Інтернету, друга – позитивні. Потім кожна команда представляє свою роботу.

Питання:

Чого більше нам приносить Інтернет: позитиву чи негативу?

Від чого залежить наша безпека в чаті?

Вправа «Побажання Інкогніто»

Всім учасникам роздаються стікери (папірці, що наклеюються) на яких вони мають написати побажання не підписуючись і приклеїти їх на стікери із ніками учасників (вправа №1). Після того як всі виконають завдання, учасникам пропонується вгадати хто написав їм побажання. Зазвичай це важко зробити, тоді ведучий говорить, що так само важко розпізнати з ким спілкуєшся в Інтернет, адже ми не знаємохто по ту сторону екрану, тому треба бути обережними і не даватиконфіденційноїінформації/фото іншим людям в мережі, коли не впевнені хто це.

Питання:

- Чи знаєте ви, від кого вони прийшли?

- Чи завжди вам можуть прислати щось приємне в правдиве?

- Висновок: Як тут, так і в Інтернеті, хто реально надіслав вам повідомлення ви точно не знаєте, і це може бути людина під чужим ім’ям.

«Правила розумного користувача в Інтернеті»

Питання: Чи вивчаєте ви правила поведінки на дорогах?

Інтернет – це теж автострада, тільки інформаційна. Давайте створимо свої правила безпечного користування Інтернетом, які починатимуться зі слова «Я…» Розробляються спільно правила. Вкінці учням вручається пам’ятка.

Пам’ятка!

«6 правил розумного користувача Інтернетом»

1. Я буду поводитися в Інтернеті чемно і не ображати інших.

2. Я залишатиму нехороші веб-сайти.

3. Я збережу свій пароль у таємниці.

4. Я розповідатиму своїм батькам про проблеми та користуватимуся їхньою підтримкою.

5. Я шукатиму цікаві веб-сайти та ділитимуся посиланнями зі своїми друзями.

6. Я знаю, що в Інтернеті можуть легко обманути, й не буду повідомляти реальні імена, адреси та номери телефонів.

Презентація відеофільму «Безпека і Інтернеті»

Вправа «Валіза»

Кожен учасник продовжує фразу: «Я сьогодні зрозумів…» [2, ст. 19]

2.4. Тренінгове заняття №3: Безпека в Інтернеті (5 клас)

Мета: дослідити позитивні і негативні наслідки Інтернету. Сприяти обізнаності учнів про небезпеки, які існують в Інтернеті та про шляхи їх подолання. Мотивувати їх поширювати цю інформацію у своєму середовищі.

План проведення тренінгу

1. Мотивація проведення тренінгу. На сьогодні в Україні проблема безпеки дітей в Інтернеті постала особливо гостро. Аудиторія користувачів всесвітньої мережі дедалі розширюється, і її переважну частину становлять діти та підлітки, які повністю не усвідомлюють загрози, що можуть чекати у віртуальному просторі. Тільки об’єднавши наші зусилля, ми зможемо допомогти захистити себе від небезпек віртуального світу та навчитись правилам безпечного поводження у світовій мережі. (презентація)

2. Організація груп для проведення тренінгу.

3. Виконання завдань.

Завдання 1. Написати на аркуші свій логін. Обмінятися аркушами та написати побажання автору незнайомого логіну. Зробити висновки.

Завдання 2. Обговорити проблеми по групам:

- «Можливості Інтернету»;

- «Яка небезпека нас чекає в Інтернеті»

(Висновки оформляють на папері та презентують)

- Узагальнити проблеми Інтернету

4. Перегляд тематичних роликів на тему: «Як захистити себе від небажаного контенту у глобальній мережі Інтернет»

Завдання 3. Обговорення по групам: «Як захистити себе в Інтернеті»; (Висновки оформляють на папері та презентують)

Завдання 4.

- Огляд Інтернет–сторінки "Онляндія: безпечна веб-країна”

- Обговорення рекомендацій

- Обговорення рекомендацій, як діти можуть зменшити ризик.

Завдання 5. Участь у акції «Петиція за безпечний Інтернет»

5.Завдання на наступні уроки:

- За допомогою графічного редактора створити малюнок на тему «Я – за безпечний Інтернет»

- Cтворити презентацію на тему «Безпека в Інтернет»

- «Інтернет залежність»

- «Інтернет: добро чи зло?»

- «Злочини в Інтернет»

- «Як захистити себе в Інтернеті?»

- «Хакери: хто вони?»

- «Все про спам»

- Створити стінгазету «Ми і безпечний Інтернет»

5. Підведення підсумків. Написання побажань та коментарів.

Маючи оснащений Інтернетом комп’ютерний клас, вчитель також може використовувати і он-лайн тренінги, які розміщені на багатьох Інтернет-платформах.

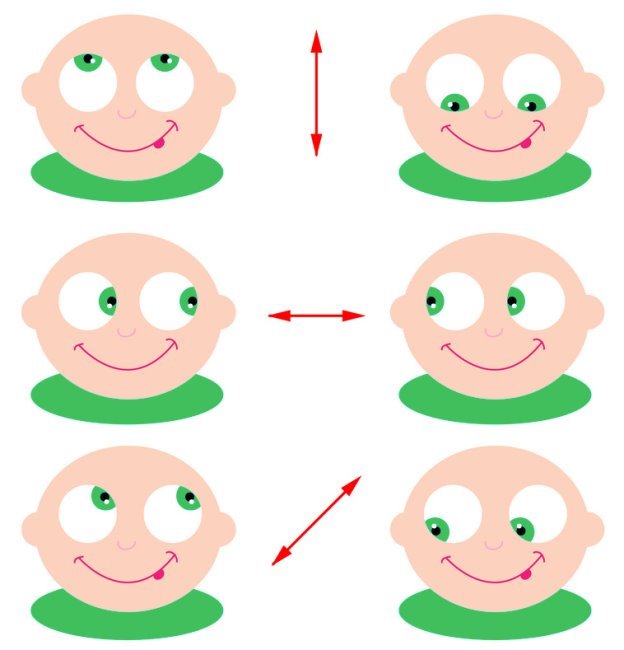

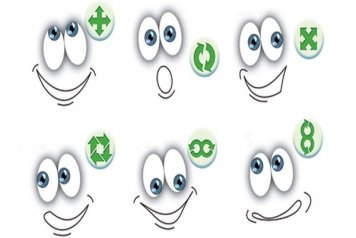

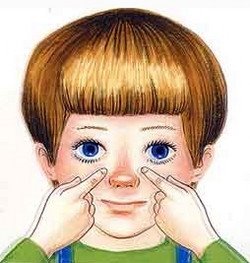

2.5. Гімнастика для очей дітям: навіщо і кому вона потрібна

Дуже багато інформації дитина отримує візуально, тому очі навіть у дітей відчувають дуже великі навантаження. Якщо в цей важливий період вчителі і батьки не використовують спеціальні методики, в які входить гімнастика для очей для дітей різного віку, це згодом може негативно позначитися на фізичному та інтелектуальному розвитку малюка.

По-перше, він не зможе вловити і відкрити для себе багато зорові образи. По-друге, у нього може почати падати зір (особливо при спадкової схильності або під впливом внутрішніх захворювань або зовнішніх факторів). По-третє, поглиблюються й інші проблеми з очима, які вже були до школи. Виявляється, всього цього можна уникнути за допомогою найпростіших вправ.

Цілі

Основна мета, яку переслідує гімнастика для очей для дітей– тренування м’язів органів зору. Саме від них залежить, наскільки добре буде бачити дитина надалі і не буде у нього проблем з очками в школі. Спеціально розроблені комплекси вправ покликані:

- заспокоїти нервову систему дитини;

- допомогти мозку переробити інформацію, отриману через органи зору;

- полегшити очках навантаження, зняти втома, дати їм відпочити;

- уповільнити і навіть зовсім зупинити падіння зору або розвиток астигматизму.

Щоденні заняття, рекомендовані офтальмологами, принесуть помітну, відчутну користь дітям. Тим більше, якщо врахувати той факт, що зір формується аж до 12 років.

Кому показана така гімнастика?

Показання

Не потрібно думати, що якщо у вашого малюка немає жодних проблем із зором, то він знаходиться поза зоною ризику, а значить – і гімнастика йому ця не потрібна. Її призначають навіть для дітей 5-6 років, у яких немає ніяких скарг, тільки щоб підготувати оченята до школи, де навантаження на них збільшаться в кілька разів. Комплекси вправ рекомендується виконувати в наступних випадках:

- дальнозоркость;

- близорукость;

- дитина скаржиться на втому в очах;

- якщо малюк регулярно грає в комп’ютер, планшеті, телефоні, сидить подовгу за телевізором;

- якщо є проблеми із зором у батьків (спадкова схильність);

- серйозні внутрішні захворювання;

- існує спеціально розроблена гімнастика для очей при астигматизмі, коли малюк скаржиться на те, що картинка в його очах розпливається і двоїться.

Комплекс вправ

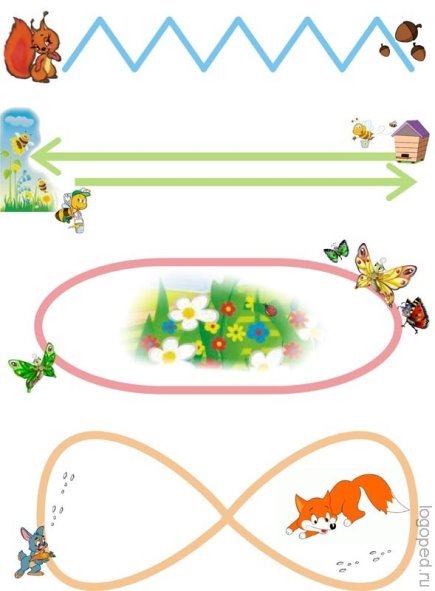

Дана гімнастика знімає напругу з очей і тренує очні м’язи. Її добре проводити як вранці, так і ввечері. Головне – щодня. Через місяць комплекс вправ можна поміняти на інший. Дуже важливо створити при цьому сприятливу, спокійну атмосферу і зацікавити дитину дійством.

Прикріпіть до стелі до двох кутах кімнати великі, але різних розмірів кола, вирізані з картону. Вони можуть бути кольоровими. Дитина повинна спочатку подивитися уважно на лівеколо (секунд 10), потім сконцентрувати увагу на правому. При цьому не дозволяйте йому крутити головою. Всі рухи дитина повиннаробити тільки очима. Після 5 рази запропонуйте малюкові закрити очі секунд на 15 і знову повторіть вправу.

Дана вправа покликане розслабити м’язи, які підтримують очне яблуко. Воно легке, але дуже ефективне. З ним справляються навіть найменші дітки 2-3 років. На 10 секунд потрібно сильно-сильно заплющити очі, а потім відкрити їх і розслабити. Повторити кілька разів.

Запропонуйте дитині покласти підборіддя на руки, тим самим зафіксувавши голову в нерухомому стані, щоб вона не крутилася в різні боки. Потрібно підняти очі вгору, потім вниз. Так проробити 4 рази. Відпочити 10 секунд. Потім подивитися вліво, перевести оченята вправо – знову 4 рази і перерву.

До цієївправи потрібно буде підготуватися, так як знадобиться додатковий матеріал. Потрібен буде різьблений, барвистий малюнок: це може бути змійка, просто спіраль або кольорова шахівниця. Він кріпиться в центрі стелі. Дитині пропонується оченятами «пройти шлях» від початку змійки (спіралі і т. Д.) До кінця. Траєкторію шляху задають дорослі.

У вікні на вулиці спочатку потрібно знайти найближчий предмет і сконцентрувати на ньому увагу. Потім відшукати найдальший – перевести зір на нього. Так робити по кілька разів.

Існує дуже багато вправ для поліпшення зору у віршах. Дитині пропонується проробляти оченятами все, що описано у вірші. Зазвичай дітлахів це дуже веселить. Часто вони запам’ятовують ці віршики напам’ять, так що попутно у них ще й пам’ять тренується.

Легкі, веселі, ненав’язливі, ці вправи допоможуть батькам і дитині не знати проблем із зором ні до, ні після школи. Звичайно, при астигматизмі, далекозорості або короткозорості гімнастика буде дещо інша, більш специфічна. І тим не менше, навіть вона буде цілком здійсненна.

Комплекс вправ гімнастики для очей

* Швидко моргати очима, закрити очі та спокійно сидіти, повільно рахувати до 5-ти. Повторити 4-5 разів.

*Міцно замружити очі (рахуючи до 3), відкрити очі та подивитися вдалечінь (рахуючи до 5). Повторити 4-5 разів.

*Витягти праву руку вперед.Слідкувати очима, не повертаючи голови, за повільними рухами вказівного пальця витягнутої руки ліворуч та праворуч, вгору і вниз. Повторити 4-5 разів.

*Подивитися на вказівний палець витягнутої руки на рахунок 1-4, потім перевести погляд вдалечінь на рахунок 1-6. Повторити 4-5 разів.

*В середньому темпі виконувати колові рухи очними яблуками ліворуч, та стільки ж праворуч. Розслабити очні м'язи, подивитися вдалечінь на рахунок 1-6. Повторити 1-2 рази.

*Вправа виконується сидячи. Відкинутися назад, зробити глибокий вдих, потім, нахилившись вперед, видих. Повторити 5-6 разів.

*Вправа виконується сидячи. Відкинутися на спинку стільця, прикрити повіки, міцно замружити очі, відкрити повіки. Повторити 5-6 разів.

*Виконується сидячи. Руки на поясі, повертаючи голову праворуч дивитися на лікоть правої руки; повертаючи голову ліворуч, дивитися на лікоть лівої руки, повернутися у вихідне положення. Повторити 5-6 разів.

*Виконується сидячи. Підняти очі догори, зробити очима колові рухи за годинниковою стрілкою, потім зробити очами колові рухи проти годинникової стрілки. Повторити 5-6 разів.

Вправа для очей № 1 Відкритими очима намалюй в повітрі «вісімку»: по горизонталі, по вертикалі, по діагоналі. Повтори цю вправу 5-7 разів у кожному напрямку.

Вправа для очей № 2 Розслабся і закрий очі. Обертай очними яблуками з боку в бік - справа наліво і зліва направо. Потім зроби те ж саме, але вже з відкритими очима. Такі вправи для очей вправу слід повторити не менше 10 разів з перервою в кілька секунд.

Вправа для очей № 3 Закрий очі і легкими рухами подушечок пальців помасажуй область під очима, а потім круговими рухами акуратно зроби масаж надбрівних дуг. Це вправа дуже корисно для тих, хто проводить багато часу за комп'ютером - це найефективніша зарядка для очей.

Вправа для очей № 4 Кругові рухи очима за годинниковою стрілкою і в протилежному напрямі дуже корисні для м'язів очного яблука. Повторюй обертання по 10 разів на обидві сторони, а потім закрий очі і відпочинь протягом хвилини. Ти здивуєшся, наскільки швидко піде відчуття втоми і напруги!

Вправа для очей № 5 Вказівний палець правої руки постав перед собою на відстані 25-30 см від обличчя, сфокусується на ньому, а потім повільно наближає його до кінчика носа, продовжуючи стежити за його рухом поглядом.

2.6 Віршовані вправи для очей

1. Очі щільно ми закрили –

це один, два, три, чотири.

Потім ширше розкриваєм,

Вдалині щось роглядаєм.

І поки ми розглядали

До шести порахували.

Щоб очі наші відпочили,

Робим це разів чотири.

2. Очі швидко обертаєм,

Головою не хитаєм.

Головою не хитаєм.

Вліво раз, два, три, чотири.

Вправо стільки ж повторили.

По колу очі обертаєм

І все навколо розглядаєм.

Раз коло, два і три, чотири.

Щільніше очі ми закрили.

На п’ять і шість їх потримали

І потім знову закружляли.

3. Раз, два, три!

Очі догори!

На чотири та й на п’ять

На чотири та й на п’ять

Будем міцно їх стулять.

Знову очі догори

Ми рахуєм раз, два, три!

4. Очі щоб відпочивали

Дивимось ми вліво – вправо.

Потім блимаєм очима.

І знову ними вправо - вліво.

5. Не працювати є причина –

Очам даємо відпочинок!

Мерщій рівнесенько сідаймо.

Очима кліпать починаймо.

Висновки

Отже, сукупність комп’ютерів, з’єднаних між собою каналами зв’язку називається комп’ютерною мережею. Комп’ютерна мережа дозволяє її користувачам здійснювати швидкий обмін інформацією, а також колективно використовувати її ресурси. Так, відпадає необхідність мати біля кожного комп’ютера принтер для друкування документів, – достатньо мати їх лише декілька в мережі і всі документи, підготовлені до друку, відправляти на один з них.

Основним призначенням комп’ютерної мережі є забезпечення простого, зручного та надійного доступу користувача до спільних розподілених ресурсів мережі та організація їх колективного використання з надійним захистом від несанкціонованого доступу, а також забезпечення зручними і надійними засобами передачі даних між користувачами мережі.

Незважаючи на безумовно позитивну роль сучасних комунікаційних засобів та інтернету, існують певні ризики у використанні інформаційних технологій. Особливу небезпеку незахищений інформаційний простір приховує для дітей. Інтернет може містити інформацію агресивного чи соціально небезпечного змісту. А надання переваги віртуальному світу перед реальним справляє негативний вплив на психіку і здоров’я дитини та може погіршити нетільки зір, поставу та сон, але й викликати тривожність, дратівливість, соціальну дезадаптованість і узалежнену поведінку.

Наше завдання як дорослих і батьків - навчити дітей використовувати інтернет правильно. Так само, як ми вчимо дітей безпеки в реальному житті – на вулиці та дорозі, нам необхідно навчити їх безпечній поведінці у віртуальному житті – в інтернеті.

ВИКОРИСТЬАНА ЛІТЕРАТУРА ТА ІНТЕРНЕТ РЕСУРСИ

- Перепелюк Т.Д., Ільченко І.С. Організація і методика соціально-психологічних тренінгів: навчальний підручник / Т.Д. Перепелюк, І.С. Ільченко, – Умань: видавничо- поліграфічний центр «Візаві», 2014 – 255 с.

- Губарова О. Безпека дітей в Інтернеті // Шкільний світ.-2011.-№6

3. Популярний журнал – [Електронний ресурс] – режим доступу:. http:/ / popular-journal.ru/socialnye-seti-zlo-interneta /, доступ вільний.

4. Популярна енциклопедія Вікіпедія – [Електронний ресурс] – режим доступу ru.wikipedia.org / вікі /, доступ вільний.

5. Серія статей – [Електронний ресурс] – режим доступу http://social.ecomspace.ru/, доступ вільний.

6. Болтівець С. І. Духовність і мораль у молодіжному середовищі // Дивосвіт. – 2003. – №2. – С. 24-26.

7. Болтівець С. І. Педагогічні аспекти психогігієни учня.– К.: Рад. школа. – 1990. – № 5. – С. 66-70.

8. Діти наодинці з кібершахраями. Безпека дітей в Інтернеті. [Електронний ресурс]. Режим доступу :

http://www.kyivstar.ua/f/1/businesslarge/news_promo/magazines/yournumber/TN_12_2009_UA.pdf

9. Інструменти безпеки Google. [Електронний ресурс]. Режим доступу http://www.google.com.ua/intl/uk/goodtoknow/familysafety/tools/

10. Безопасность посещения и фильтрация сайтов вместе с ProCon Latte Content Filter [Електронний ресурс]. Режим доступу :

http://mozilla.kategori.ru/news/71/

11. Батьківський контроль. [Електронний ресурс]. Режим доступу :

12.http://windows.microsoft.com/ukua/windows7/products/features/parentalcontrols

Додатки

Додаток 1

Форма оцінювання «Кодексу поведінки в Інтернеті»

Автори кодексу: ___________________________________________________

____________________________________________________________________________________________________________________________________

|

Критерії |

Не відповідає критерію (0 балів) |

Частково відповідає критерію (1 бал) |

У значній мірі відповідає критерію (2 бали) |

Повністю відповідає критерію (3 бали) |

|

Пункти кодексу не суперечать чинному законодавству |

|

|

|

|

|

Пункти кодексу передбачають захищеність особистої інформації |

|

|

|

|

|

Кодекс базується на принципах поваги до інших користувачів Інтернет |

|

|

|

|

|

У кодексі висловлюється засудження розміщенню нецензурної, шкідливої інформації в Інтернеті |

|

|

|

|

|

Кодексом передбачаються заходи із захисту персонального комп’ютеру |

|

|

|

|

|

В кодексі зазначено, хто несе відповідальність за діяльність в Інтернеті |

|

|

|

|

|

Формулювання пунктів чіткі, зрозумілі |

|

|

|

|

|

Грамотність |

|

|

|

|

|

Бали: |

|

|||

Додаток 2

Додаток 3

1

про публікацію авторської розробки

Додати розробку