Електронний підручник з предмету "Основи роботи на ПК"

ДЕРЖАВНИЙ НАВЧАЛЬНИЙ ЗАКЛАД

«БАРСЬКИЙ ПРОФЕСІЙНИЙ БУДІВЕЛЬНИЙ ЛІЦЕЙ»

УКЛАДАЧ ВИКЛАДАЧ ІНФОРМАТИКИ ТА СПЕЦІАЛЬНИХ ДИСЦИПЛІН

ГОНТАР МАРИНА ВЛАДИСЛАВІВНА

РОЗГЛЯНУТО ТА СХВАЛЕНО НА ЗАСІДАННЯ МК ІТ

Від «20» квітня 2024 року

Протокол №8

ПЕРЕДМОВА

Шановні здобувачі освіти, даний методичний посібник укладений з професії "Офісний службовець (бухгалтерія). Оператор комп'ютерного набору",

Це методичний посібник призначений, щоб надати підтримку і допомогу в процесі вивчення основних принципів та навичок роботи на персональному комп'ютері. У світі, де комп'ютеризація стає невід'ємною частиною більшості професійних сфер, вміння працювати з комп'ютером є критично важливим для успішної кар'єри у сфері офісної роботи.

Цей посібник орієнтований на надання вам не лише теоретичних знань, але й практичних навичок, які будуть корисні у вашій подальшій професійній діяльності. Він охоплює різноманітні аспекти роботи на ПК, включаючи питання для перевірки знань, QR коди, які можна відсканувати і перегляну відеоматеріали до поданої теми.

Ми сподіваємося, що ви знайдете цей посібник корисним і заохочуємо вас активно вивчати матеріал та застосовувати набуті знання у практичній діяльності.

Бажаємо вам успіхів у вивченні та досягненні ваших професійних цілей.

Тема 1. Класифікація електронно-обчислювальних машин. Історія розвитку ЕОМ.

Електронно-обчислювальні машини прийнято класифікувати за цілою низкою ознак, зокрема: за функціональними можливостями і характером вирішуваних завдань, за способом організації обчислювального процесу, по архітектурним особливостям і обчислювальної потужності.

За функціональним можливостям і характеру вирішуваних завдань виділяють:

- універсальні (загального призначення) ЕОМ;

Універсальні ЕОМ призначені для вирішення найрізноманітніших інженерно-технічних завдань, що відрізняються складністю алгоритмів і великим обсягом оброблюваних даних.

Проблемно-орієнтовані ЕОМ призначені для вирішення вужчого кола завдань, пов'язаних з реєстрацією, накопиченням і обробкою невеликих обсягів даних.

Спеціалізовані ЕОМ використовуються для розв'язання вузького кола завдань (мікропроцесори і контролери, які виконують функції управління технічними пристроями).

За способом організації обчислювального процесу ЕОМ поділяються на однопроцесорні і багатопроцесорні, а також послідовні і паралельні.

Однопроцесорні. У складі ЕОМ є один центральний процесор і все обчислювальні операції і операції з управління пристроями введення-виведення інформації здійснюються на цьому процесорі.

Багатопроцесорні. У складі ЕОМ є декілька процесорів між якими перерозподіляються функції з організації обчислювального процесу та управління пристроями введення-виведення інформації.

Послідовні. Працюють в однопрограмні режимі, коли робота ЕОМ побудована так, що вона може виконувати тільки одну програму, і всі її ресурси використовуються тільки в інтересах виконуваної програми.

Паралельні. Працюють в мультипрограммном режимі, коли в ЕОМ на виконанні перебуває кілька користувальницьких програм і між цими програмами відбувається поділ ресурсів, забезпечуючи їх паралельне виконання.

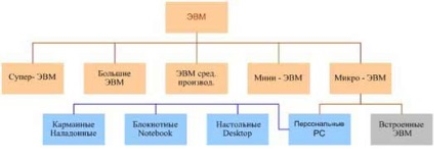

За архітектурним особливостям і обчислювальної потужності розрізняють:

Розглянемо схему класифікації ЕОМ за цією ознакою (рис.1).

Рис.1. Класифікація ЕОМ за архітектурним ознаки

і обчислювальної потужності.

Суперкомп'ютери - це найпотужніші за швидкодією і продуктивності обчислювальні машини. До суперЕОМ відносяться "Cray" і "IBM SP2" (США). Використовуються для вирішення великомасштабних обчислювальних задач і моделювання, для складних обчислень в аеродинаміці, метеорології, фізиці високих енергій, також знаходять застосування і в фінансовій сфері.

Великі машини або мейнфрейми (Mainframe). Мейнфрейми використовуються у фінансовій сфері, оборонному комплексі, застосовуються для комплектування відомчих, територіальних та регіональних обчислювальних центрів.

Середні ЕОМ широкого призначення використовуються для управління складними технологічними виробничими процесами.

Міні-ЕОМ орієнтовані на використання в якості керуючих обчислювальних комплексів, в якості мережевих серверів.

Мікро-ЕОМ - це комп'ютери, в яких в якості центрального процесора використовується мікропроцесор. До них відносяться вбудовані мікро - ЕОМ (вбудовані в різне устаткування, апаратуру або прилади) і персональні комп'ютери PC.

Персональне комп'ютери. Бурхливий розвиток набули в останні 20 років. Персональний комп'ютер (ПК) призначений для обслуговування одного робочого місця і спроможний задовольнити потреби малих підприємств та окремих осіб. З появою Інтернету популярність зросла, оскільки за допомогою персонального комп'ютера можна користуватись науковою, довідковою, учбовою та розважальною інформацією.

До персональних комп'ютерів відносяться настільні і переносні ПК. До переносним ЕОМ відносяться Notebook (блокнот або записна книжка) і кишенькові персональні комп'ютери (Personal Computers Handheld - Handheld PC, Personal Digital Assistants - PDA і Palmtop).

Вбудовані комп'ютери. Комп'ютери які використовуються в різних пристроях, системах, комплексах для реалізації конкретних функцій. Наприклад діагностика автомобілів.

· Масові ПК (Consumer PC);

· Ділові ПК (Office PC);

· Портативні ПК (Mobile PC);

· Робочі станції (WorkStation);

· Розважальні ПК (Entertaiment PC).

Більшість ПК відноситься до масових і включають стандартний (мінімально необхідний) набір апаратних засобів. У цей набір входять: системний блок, дисплей, клавіатура, маніпулятор типу «миша». При необхідності цей набір легко доповнюється іншими пристроями за бажанням користувача, наприклад, принтером.

Ділові ПК включають мінімум засобів відтворення графіки та звуку.

Портативні ПК відрізняються наявністю засобів з'єднання віддаленого доступу.

Робочі станції відповідають підвищеним вимогам до обсягів пам'яті пристроїв зберігання даних.

Розважальні ПК орієнтовані на високоякісне відтворення графіки та звуку.

За конструктивними особливостями ПК діляться на:

· Стаціонарні (настільні, Desktop);

Отже, яким був розвиток комп’ютерної техніки?

1. Етапи розвитку інформаційних технологій.

В історії людства відбулося кілька інформаційних революцій, які були пов’язані з докорін-ною зміною інформаційних технологій. Ці революції зумовили певні етапи розвитку інформацій-них технологій (табл. 1).

Таблиця 1. Етапи розвитку інформаційних технологій

|

Номер етапу |

Назва етапу |

Часовий інтервал |

Засоби опрацювання даних |

|

1 |

Домеханічна епоха |

Стародавні часи – середина ХV ст. |

Мозок і пальці людини, ручні обчислювальні прилади. |

|

2 |

Механічна епоха |

Середина ХV ст. – середина ХІХ ст. |

Механічні обчислювальні прилади |

|

3 |

Електромеханічна епоха |

Середина ХІХ ст.- 40-і роки ХХ ст. |

Електромеханічні обчислювальні прилади. |

|

4 |

Електрична епоха |

40-і роки ХХ ст. – наш час |

Електронні калькулятори, комп’ютери. |

2. Домеханічна епоха

За всіх часів люди відчували потребу в обчисленнях.

Найдавніші засоби для обчислень: пальці людини та різноманітні підручні засоби.

V ст. до н. е. – Стародавня Греція. Абак. Абак – це дошка з заглибленнями, в які клались ка-мінці. В Україні та Росії нащадки абаків з’явилися в XVI ст. Їх називали рахівницями (рис. 1).

1614 p. – Джон Непер (Шотландія). Введення в практику логарифмів.

1630 р. – Едмонд Гантер (Англія). Винахід логарифмічної лінійки. З її допомогою можна було полегшити множення і ділення чисел та виконати деякі інші розрахунки.

3. Механічна епоха.

1642 р. – Блез Паскаль (Франція). Машина «Паскаліна». Вона була першим механічним обчислювальним пристроєм. Машина Паскаля (рис. 2) являла собою ящик з численними шесте-ренками і могла виконувати додавання. Інші операції вона виконувала з великими труднощами.

Рис. 1. Рахівниця

Рис. 2. Машина «Паскаліна» (1642 р.)

1673 р. – Вільгельм Лейбніц (Німеччина). Перший механічний калькулятор (арифмометр). Він легко виконував всі чотири арифметичні дії (рис. 3).

1804 р. – Марі Жаккар (Франція). Використання перфокарт для керування роботою ткаць-ких верстатів. Перфокарта – аркуш картону з пробитими в ньому отворами, через які протягува-лись нитки в різних комбінаціях відповідно заданого візерунку.

1822 р. – Чарльз Беббідж (Англія). Пробна модель різницевої машини, яка здатна обчислю-вати і друкувати великі математичпі таблиці (рис. 4).

1834 р. – Чарльз Беббідж. Проект аналітичної машини. Це прообраз сучасного комп’ютера. Аналітичиа машина Бєббіджа повинна була вести обчислення відповідно інструкцій, заданих оператором. Вона повинна була мати такі механічні компоненти, як «млин» і «склад» (прообраз процесора і пам’яті). Інструкції в аналітичну машину повинні були вводитися за допомогою перфокарт.

Рис. 3. Калькулятор Лейбніца (1673 р.)

Рис. 4. Різницева мащина Беббіджа (1822 р.)

Велику допомогу Беббіджу надала його учениця Ада Августа Лавлейс – дочка відомого анг-лійського поета Байрона. Леді Лавлейс вважається першою в історії програмісткою. Вона заклала основи теоретичного програмування, написавши перший підручник з цього предмета.

На честь Ади Лавлейс названо одну із сучасних мов програмування Ada.

4. Електромеханічна та електрична епохи

Аналітичну машину Бєббіджа так і не вдалося побудувати в зв’язку з низьким розвитком техніки.

На основі механічних технологій неможливо було побудувати складні обчислювальні при-строї. Тому до кінця ХІХ ст. пристрої для обчислень були в основному ручними або механічними.

1854 р. – Джордж Буль (Англія). Створення спеціальної алгебри, яка могла працювати з різними об’єктами в двійковій системі числення (булева алгебра).

1890 р. – Герман Холлеріт (США). Статистичний табулятор (рис. 5). В ньому інформа-ція, нанесена на перфокарти, розшифровувалась електричним струмом. Табулятор був призначе-ний для опрацювання даних перепису населення і мав величезний успіх.

1896 р. – заснування Холлерітом фірми з випуску табуляторів.

1924 р. – реорганізація фірми Холлеріта в IBM Corporation (IBM – International Business Machines Corporation).

Рис. 5. Табулятор Холлеріта (1890 р.)

1936 p. – Клод Шеннон (США). Розробка електричної схеми для теоретичних основ по-будови комп’ютера на основі булевої алгебри.

1937 р. – Джордж Стібіц (США). Перша електромеханічна схема для двійкового додавання (двійковий суматор).

Початок Другої світової війни в середині ХХ ст. був тим фактором, який істотно вплинув на розвиток обчислювальної техніки. Уряди багатьох країн виділяли значні кошти на розвиток обчислювальної техніки. У науковців і військових значно зросли вимоги до швидкості та якості обчислень. У цей час учені та конструктори різних країн створили якісно нові обчислювальні ма-шини, в яких використовувалися електричні пристрої.

1938 р. – Конрад Цузе (Німеччина). Перша обчислювальна машина Z1 на електромеханіч-них реле. В ній використовувалося двійкове кодування.

1939 р. – Джон Атанасов та Кліфорд Беррі (США). Перший комп’ютер на електронних лампах з використанням двійкового кодування – ABC (англ. Atanasoff Berry Computer) (рис. 6).

Рис. 6. Комп’ютер ABC (1939 р.)

1939–1944 рр. – Говард Ейкен (США). Створення в співробітництві з IBM обчислювальної машини Mark-1 на електромагнітних реле. Дана машина виконувала автоматичне керування послі-довністю операцій. Mark-1 використовували для виконання складних балістичних розрахунків, причому протягом одного дня вона внконувала такий обсяг обчислень, який раніше виконувався майже півроку.

1943 р. – Англія. Створення в умовах секретності обчислювальної машини Колос-1, призна-ченої для дешифрування радіограм фашистської Німеччини. Вона вирізнялась тим, що її робоча програма зберігалася в пам’яті. Одним із розробників цієї машини був видатний англійський мате-матик Алан Тюринг, засновник теорії алгоритмів.

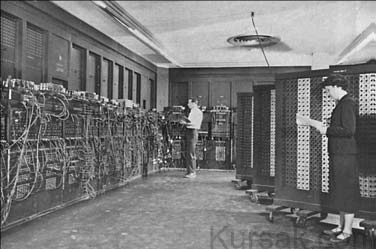

1943–1946 рр. – Джон Моучлі та Преспер Еккерт (США). ENIAC (англ. Electronic Numeri-cal Integrator and Calculator – електронний цифровий інтегратор і обчислювач) – електронна об-числювальна машина (ЕОМ). Вона містила 18 000 електронних ламп, важила 30 тонн і викону-вала 5 000 операцій за секунду (рис. 7).

Рис. 7. Машина ENIAC

Після завершення цього проекту Моучлі та Еккерт відразу розпочали роботу над новим комп’ютером на замовлення військового відомства США – EDVAC (англ. Electronic Discrete Variable Automatic Computer – електронний дискретно змінний автоматичний обчислювач). До розробки був залучений відомий американський математик Джон фон Нейман.

Нейман сформулював основні принципи побудови універсальної обчислювальної машини, які стали відомі всьому світові як «принципи фон Неймана».

1949 р. – Моріс Вілкс (Англія, Кембриджський університет). Перший комп’ютер, побудова-ний за принципами фон Неймана. Він отримав назву EDSAC (англ. Electronic Delay Storage Auto-matic Calculator – автоматичний обчислювач на електронних лініях затримки.

5. Покоління ЕОМ

EDVAC і EDSAC завершили перехід обчислювальних машин від пристроїв на основі елект-ричних реле до пристроїв на основі електронних ламп. У подальшому електронні обчислювальні машини у своєму розвитку пройшли кілька етапів, які дістали назву покоління ЕОМ.

Перехід від одного покоління до іншого характеризується якісною зміною значень основ-них властивостей ЕОМ, до яких відносять елементну базу, програмне забезпечення, швидкодію та інше.

Розрізнюють п’ять основних поколінь ЕОМ, кожне з яких свідчить про стан розвитку цієї галузі (табл. 2).

|

Покоління ЕОМ |

Характеристики |

|

I. (1940-50-і рр.) |

Електронні лампи, швидкодія – десятки тис. операцій за секунду. Програмування в машинних кодах. |

|

II. (1960-і рр) |

Транзистори, швидкодія – до 1 млн. операцій за секунду. Операційні системи, пакетна обробка завдань. |

|

III. (1970-і рр) |

Інтегральні мікросхеми, швидкодія – до сотень млн. операцій за секунду, програмне забезпечення. |

|

IV. (1980-і рр) |

Великі і надвеликі інтегральні мікросхеми, мікропроцесорна техніка. Швидкодія – понад 1 млрд. операцій за секунду. Мережі ЕОМ, персональні ЕОМ. |

|

V. (1990-і рр) – початок ХХІ ст. |

Глобальні обчислювальні мережі. Швидкодія – декілька млрд. операцій за секунду. Масове застосування ЕОМ. Інтернет. |

|

Майбутнє |

Біоелектронні ЕОМ. Штучний інтелект. Квантові комп’ютери. |

Таблиця 2. Покоління ЕОМ

В останні роки комп’ютерний світ розвивається шляхом удосконалення апаратної і про-грамної складової комп’ютерів. Широке розповсюдження отримали персональні комп’ютери та мобільні персональні комп’ютери.

Передбачається, що обчислювальні машини п’ятого покоління будуть легко керованими. Користувач зможе голосом подавати команди машині.

6. Історія розвитку обчислювальної техніки в Україні

У 1951 р. в Києві під керівництвом Сергія Олексійовича Лебедєва було введено в дію універсальну ЕОМ з програмою, яка зберігалась в пам’яті, – малу електронно-обчислювальну машину – МЭСМ (рос. Малая Электронная Счётная Машина). Це була перша ЕОМ у континен-тальній Європі. Вона мала швидкодію близько 180 000 операцій за секунду.

Перші програми для цієї ЕОМ були написані Катериною Логвинівною Ющенко.

Ще через два роки вже в Москві Лебедєв розробляє БЭСМ – велику електронно-обчислю-вальну машину (рос. Большая Электронная Счётная Машина), найпотужнішу на той час у конти-нентальній Європі.

У Києві розробку обчислювальних машин було продовжено в Інституті кібернетики, який очолив видатний учений В.М. Глушков.

Під його керівництвом були здійснені такі розробки:

1959 р. – ЕОМ Киев;

1961 р. – серія універсальних ЕОМ Днепр;

1963 р. – ЕОМ для інженерних розрахунків Промінь, серії ЕОМ для інженерних розрахунків МИР та цілий ряд ЕОМ для військових цілей.

За визначні досягнення в розвитку інформатики в 1996 р. Міжнародна комп’ютерна грома-да (IEEE Computer Society) нагородила В.М. Глушкова медаллю «Піонер комп’ютерної техніки».

|

Macintosh 128K — перший персональний комп'ютер даної марки, випущений 24 січня 1984 року. |

|

|

1981 р. - Osborne І, вага – 10 кг |

1982 р. – перший переносний ПК - Compaq Portable. |

1992 р. - Apple представила КПК Newton NotePad |

Через 2 місяці випустили КПК от фирмы Palm |

КОНТРОЛЬНІ ЗАПИТАННЯ ДЛЯ ПЕРЕВІРКИ ЗНАНЬ

КОНТРОЛЬНІ ЗАПИТАННЯ ДЛЯ ПЕРЕВІРКИ ЗНАНЬ

- Які були перші комерційно доступні персональні комп'ютери і який був їх характерний особливість?

- Хто вважається винахідником першого персонального комп'ютера і як називався цей комп'ютер?

- Які ключові події в історії розвитку персональних комп'ютерів призвели до зростання їх популярності в 1980-х роках?

- Які були основні відмінності між персональними комп'ютерами IBM PC і комп'ютерами з іншими стандартами, такими як Apple II та Commodore 64?

- Які інновації в області архітектури інтерфейсів, збереження даних та обробки інформації вплинули на розвиток персональних комп'ютерів у 1990-х роках?

- Які фактори призвели до зростання швидкості та продуктивності персональних комп'ютерів у 2000-х роках?

- Які основні тенденції у розвитку персональних комп'ютерів можна спостерігати в останні роки?

- Які впливи мають мобільні технології і хмарні сервіси на майбутній розвиток персональних комп'ютерів?

- Які перспективи у використанні штучного інтелекту та квантових обчислень для персональних комп'ютерів?

- Які виклики стоять перед індустрією персональних комп'ютерів у майбутньому, і як їх можна вирішити?

Тема 2. Структура та функції інформаційної системи. Склад мікропроцесорної системи та системного блоку.

Структура інформаційної системи

Інформаційна система (ІС) - це комплексно організована система, що включає в себе обладнання, програмне забезпечення, людські ресурси, процедури та дані для збору, зберігання, обробки, аналізу та передачі інформації з метою ефективного управління та прийняття рішень.

Структура інформаційної системи зазвичай складається з таких основних компонентів:

-

Обладнання (Hardware):

- Центральний процесор (CPU), який виконує обчислення.

- Зберігальні пристрої, такі як жорсткі диски, SSD, флеш-накопичувачі і т.д., для зберігання даних.

- Мережеві пристрої для забезпечення з'єднання з іншими системами.

-

Програмне забезпечення (Software):

- Операційна система (ОС), яка керує ресурсами обладнання і надає інтерфейс для взаємодії з користувачем і програмами.

- Додаткові програми для виконання конкретних завдань, такі як текстові редактори, електронні таблиці, бази даних, тощо.

- Програмне забезпечення для забезпечення безпеки, резервного копіювання та інших аспектів управління системою.

-

Дані (Data):

- Інформація, що обробляється та зберігається системою.

- Може бути структурованою (наприклад, у базі даних), напівструктурованою або неструктурованою.

-

Процедури (Procedures):

- Інструкції та правила, які визначають порядок взаємодії з системою.

- Можуть включати процеси введення даних, обробки інформації, видачі звітів, тощо.

-

Людські ресурси (People):

- Користувачі системи, які взаємодіють з нею через інтерфейси.

- Адміністратори, які забезпечують підтримку та адміністрування системи.

Ці компоненти взаємодіють між собою для забезпечення ефективної роботи інформаційної системи, яка відповідає потребам користувачів та бізнесу.

Структура і принципи роботи мікропроцесорної системи

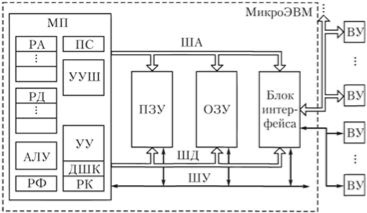

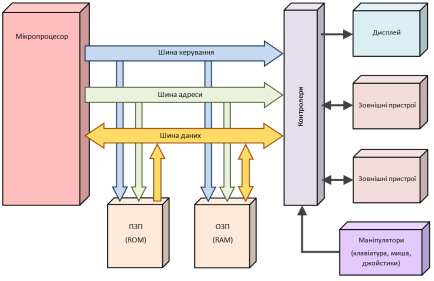

Структура будь мікропроцесорної системи є магістрально-модульної. Це означає, що в ній можна виділити набір модулів - пристроїв, підключених до загальних магістралям, називаються шинами. Під шиною розуміють набір ліній зв'язку, по яких передається інформація певного типу, здійснюється обмін інформацією між різними модулями системи.

Узагальнена структура мікропроцесорної системи представлена на рис. 4.9.

Будь-яку мікропроцесорну систему можна представити як мікроЕОМ і набір ВУ. Під ВУ розуміють пристрої двох типів:

- • пристрої введення / виводу інформації, щоб забезпечити обчислювальний процес і зв'язок з оператором (монітор, клавіатура, зовнішні запам'ятовуючі пристрої і т.д.);

- • пристрої, що забезпечують управління технічними засобами технологічного обладнання, верстатами і т.п.

Рис. 4.9. Структура мікропроцесорної системи

Крім МП, який також називають центральним процесорним елементом, до складу мікроЕОМ входять ПЗУ, ОЗУ і блок інтерфейсу. ПЗУ забезпечує зберігання незмінних програм роботи системи. Якщо це універсальна система типу персонального комп'ютера, то в ПЗП зберігається програма базової системи введення / виводу, що забезпечує функціонування і початкове завантаження системи - ініціалізацію. Якщо це спеціалізована система, типу пристрою числового програмного керування, то в ПЗУ заноситься все програмне забезпечення системи. ОЗП призначений для зберігання інформації, яка може змінюватися в процесі роботи системи. Це можуть бути дані, проміжні результати обчислень і програми, виконувані в поточний момент часу. У простих системах це тільки вхідна інформація і проміжні результати.

Весь обмін інформацією МП з ВУ здійснюється через блок інтерфейсу. ВУ передають дані із зовнішнього середовища в МП або ОЗУ або отримують їх з мікроЕОМ. Для підключення ВУ до мікропроцесорної системі його сигнали, швидкість передачі інформації, формат слів необхідно привести до стандартного вигляду, з яким працює МП. Всі ці перетворення даних виконуються в інтерфейсному блоці. Фактично блок інтерфейсу це набір різних вузлів - адаптерів і контролерів. Складні ВУ, типу монітора або накопичувачів на магнітних дисках підключаються через контролери ВУ, які забезпечують не тільки перетворення даних, а й управління самими ВУ. Вони на структурній схемі не показані.

Взаємодія вузлів мікроЕОМ між собою здійсн юється за допомогою трьох шин: шини адреси (III А), шини даних (ШД) і шини керування (ШК). Щоб МП міг однозначно вибрати потрібну комірку пам'яті або регістр ВУ, вони мають адреси. Адреса комірки (регістру) передається від МП в пам'ять або інтерфейсний блок по ША. ША односпрямована, так як напрям передачі інформації по ній тільки одне - з МП. На відміну від неї ШД є двобічної, оскільки передача даних по ній здійснюється як з МП в пам'ять і інтерфейс, так і навпаки. ША і ШД складаються з паралельних ліній, передача інформації за якими здійснюється одночасно для всіх ліній (тому на малюнку ці шини позначені широкими стрілками). Число ліній ШД визначається розрядністю МП, а ША - об'ємом пам'яті, тобто розрядністю двійкового коду, необхідного для адресації всіх осередків. ШУ складається з окремих ліній, по яких передаються ті чи інші керуючі сигнали. Природно, що вони передаються не одночасно, тому на рис. 4.9 ШУ позначена вузькими стрілками. В основному це сигнали, що передаються з МП в інші вузли, але деякі мають зворотну спрямованість - в МП. Прикладом перше можуть служити сигнали читання і запису, що вказують, яку саме слід виконувати операцію з осередком, адреса якої виставлений на ША. До других відносять осведомітельних сигнали запиту обслуговування, що надходять від ВП, а також сигнал скидання МП в початкове (нульове) стан.

Зовнішні пристрої в залежності від способу передачі інформації поділяються на дві великі групи: пристрої, що обмінюються паралельними словами даних (на рис. 4.9 вони підключені до паралельної шині), і пристрої, що обмінюються інформацією в послідовному коді, тобто послідовно, біт за бітом (підключені до однопроводной шині, позначеної вузької стрілкою).

Основними вузлами МП є пристрій керування (УУ), регістр команд (РК), дешифратор команд (ДШК), арифметико-логічний пристрій (АЛП), регістр прапорців (РФ), набір внутрішніх регістрів, поділюваних на адресні регістри (РА) і регістри даних (РД), програмний лічильник (ПС), пристрій управління шипами (УУШ).

Координація роботи всіх вузлів відповідно до виконуваної командою здійснюється трьома вузлами: УУ, РК і ДШК. РК забезпечує зберігання команди протягом усього циклу її виконання, а ДШК виконує розшифровку коду цієї команди. УУ виробляє серію імпульсів, що забезпечують послідовне і злагоджене спрацьовування вузлів МП відповідно до виконуваної командою. Для вироблення керуючих імпульсів на вхід УУ надходять імпульси синхронізації від зовнішнього генератора. Такий генератор може бути також вбудований в УУ. Крім управління внутрішніми вузлами, УУ забезпечує прийом і видачу зовнішніх керуючих сигналів.

АЛУ забезпечує виконання всіх операцій, за допомогою яких здійснюється переробка даних в МП. Воно може виконувати нескладні арифметичні, логічні та зсувні операції. Кількість операндів, тобто двійкових чисел, над якими виконуються дії в АЛП, може коливатися від одного до двох. Наприклад, при інвертуванні (логічне НЕ) АЛУ достатньо одного операнда, а для операції додавання двох чисел необхідно два операнда. Перелік операцій, які виконуються АЛП, залежить від типу МП. Для більшості МП в АЛУ виконуються наступні операції: додавання, віднімання, логічні І, АБО, НЕ, виключає АБО (сума по модулю 2), зрушення вправо, зсув вліво, додавання з одиницею (інкремент), віднімання одиниці (декремент). Складні арифметичні операції, такі як множення і ділення, АЛУ не виконує. Залежно від результату операції АЛУ формує ознаки результату, звані прапорцями. Ці ознаки використовуються не в поточній, а в наступних командах, тому для їх зберігання в МП використовується РФ.

Регістри - складова і дуже важлива частина МП. Кожен регістр МП можна використовувати для тимчасового зберігання одного слова даних. Деякі регістри мають спеціальне призначення, інші - багатоцільове. Внутрішні РА і РД є внутрішньою пам'яттю МП. РА використовуються для тимчасового зберігання двійкових чисел, за допомогою яких МП обчислює адреси комірок пам'яті, до яких він звертається в процесі роботи. РД використовуються як для безпосереднього зберігання операндів, так і для обчислення адрес комірок ОЗУ, що зберігають операнди. Через РД також здійснюється обмін інформацією між МП і ВУ. Програмний лічильник служить для зберігання адреси комірки пам'яті, в якій зберігається чергова виконувана команда програми.

Виконуючи програму, МП обробляє команду за командою, які зазвичай розташовуються в комірках пам'яті послідовно одна за одною. Команда задає виконувану операцію і містить відомості, де знаходяться операнди. Виконання команди можна розбити на дві фази: фазу вибірки команди і фазу її виконання. Перша фаза починається з того, що МП виставляє на ША вміст ПС, що зберігає адресу комірки пам'яті з черговою командою. Вміст комірки виставляється на ШД, МП зчитує інформацію з ШД і поміщає команду в РК.

Друга фаза полягає у власне виконанні команди. При цьому спочатку МП повинен підготувати операнди. Операнди можуть зберігатися як в самому МП, так і в ОЗУ. У першому випадку вони зберігаються в регістрах даних, і МП може переходити до безпосереднього виконання математичної або логічної операції відповідно до кодом команди. У другому випадку МП повинен спочатку обчислити адресу комірки ОЗУ, що зберігає операнд, потім виставити цю адресу на ША і рахувати вміст зазначеної осередки ОЗУ, і тільки потім виконати операцію. Виконання операції здійснюється в АЛП, після чого результат повинен бути поміщений на місце першого операнда. Якщо це один з внутрішніх регістрів МП, результат відразу ж переписується в цей регістр, якщо це осередок ОЗУ, потрібно ще один цикл звернення до пам'яті. Таким чином час виконання команди залежить від кількості циклів звернення до пам'яті, і найкоротшими є ті команди, в яких операнди зберігаються безпосередньо в МП.

Під час виконання команди при кожному зверненні МП до пам'яті програм вміст ПС автоматично збільшується на одиницю. Команди можуть займати не тільки одну комірку пам'яті, а дві і навіть три, при цьому, щоб вважати всю команду, МП повинен кілька разів звернутися до пам'яті програм. У результаті в кінці виконання команди в ПС вже зберігається адреса наступної, і МП готовий до виконання чергової команди. Звідси і назва цього регістра - "програмний лічильник".

Регістр ПС зберігає адресу наступної виконуваної команди тільки в разі природного порядку проходження команд програми - команда за командою. У разі розгалуження алгоритму залежно від виконання або невиконання заданої умови необхідно йти але однією з двох гілок програми. Такі розгалуження виконуються за допомогою команд умовного переходу. Для цього в команді умовного переходу задається проверяемое умова і вказується адреса команди, що підлягає виконанню у разі виконання умови. При невиконанні умови зберігається природний порядок проходження команд, тобто виконується наступна по порядку команда. Так як адресація здійснюється через програмний лічильник, то при виконанні заданої умови в ПС завантажується адресу, вказану в команді, якщо ж умова не виконується, то адреса наступної команди виявляється вже сформованим у ПС. Перевірка тих чи інших умов в МП зазвичай полягає в аналізі ознак результату, які були сформовані при виконанні попередньої команди і збережені в регістрі прапорців.

У процесі роботи МП постійно звертається до ША і ШД. Передача інформації всередині МП здійснюється за внутрішніми шинам, які безпосередньо не пов'язані із зовнішніми шинами. Для передачі адрес і даних з МП в зовнішні шини і прийому даних з ШД в МП необхідно буферне пристрій, яким служить УУШ. У найпростішому випадку - це набір буферних регістрів, керованих УУ. Буферний регістр адреси приймає дані з внутрішньої шини і зберігає його протягом циклу звернення до пам'яті або ВУ, при цьому адреса через вихідні каскади регістра виставляється на ША. Буферний регістр даних - двонаправлений і може як передавати дані з внутрішньої шини в зовнішню, так і приймати їх із зовнішнім ШД і передавати у внутрішню. Ці регістри мають третій стан і переводяться в нього, коли МП з ША і ШД не працює. У більш складних МП до складу УУШ, крім буферних, входить набір внутрішніх регістрів, деякі адресні регістри і комбінаційні схеми. Таке УУШ працює самостійно, забезпечуючи взаємодію МП із зовнішніми шинами.

Будь-який комп’ютер – це машина для обробки інформації, не зважаючи на те, яку конкретну задачу він виконує. Ви можете грати у комп’ютерну гру, переглядати 3D фільм, створювати музичну композицію або анімаційне кіно (мультфільм), можете програмувати, писати реферат або спілкуватися з другом; комп’ютер при цьому робить лише одне – обробляє інформацію.

Щоб зробити комп’ютер треба навчитися передавати, зберігати та обробляти інформацію.

Найменший об’єм інформації, який можна подати – це біт (скорочення від “binary digit” – двійкова цифра). Біт дає можливість у даний конкретний момент часу втілити один з двох можливих станів: “0” або “1”.

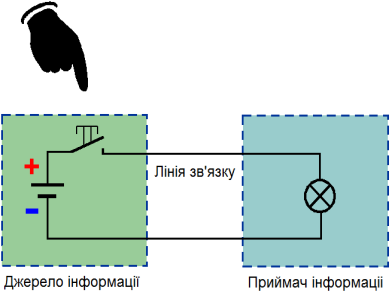

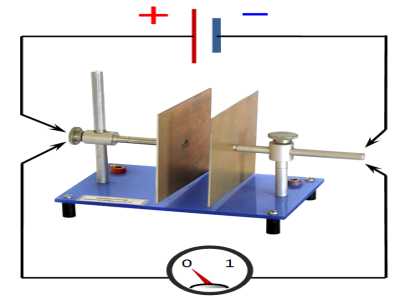

Рис. 1. Схема для передачі одного біта інформації (анімація)

Для передачі одного біта інформації достатньо скласти таку просту схему (рис. 1).

Якщо натиснути кнопку, замкнеться електричне коло, лампочкою потече струм і вона запалиться (буде світитись). Тим самим ми передаємо один з двох можливих станів. Назвемо цей стан «активним» або одиничним (інші назви цього стану: «1», «Істина», «True», «On»).

Якщо кнопка НЕ натиснута, коло розімкнене, напруга НЕ дістає лампочки, електричний струм НЕ протікає, лампа НЕ горить. Тим самим ми передаємо другий, «неактивний» стан (інші назви цього стану: «0», «Хибність», «False», «Off»).

Схема (рис. 1) складається з джерела інформації, приймача інформації та лінії зв’язку. Інформація передається лінією зв’язку за допомогою електричного сигналу. Але електричне поле розповсюджується у просторі зі швидкістю світла, а реальна швидкість передачі електричних сигналів в технічних системах незрівнянно менша. Таким чином можна зробити два висновки:

- Для передачі інформації у просторі з точки А до точки Б необхідний деякий час, тобто інформацію неможливо передавати миттєво.

- За певний проміжок часу можна передати лише обмежений об’єм інформації.

Ці два природні обмеження є нездоланними для класичної обчислювальної техніки. (Слід відзначити, що разом з іншими недоліками сучасних комп’ютерів та систем, ці обмеження спонукають науковців та інженерів розробляти принципово нові інтелектуальні системи, які у дечому «копіюють» нервові системи та мозок біологічних «прототипів» – тварин та людини. Але це – тема іншої статті).

Джерело інформації обов’язково має у своєму складі джерело енергії (у нашій схемі – це умовно гальванічний елемент, або «батарейка»). Саме джерело енергії надає сигналу ту енергію, яка передається у просторі (на жаль із втратами) та має впливати на приймач інформації. Ось чому будь-який комп’ютер (і не тільки комп’ютер, а й мозок біологічної істоти) потребує живлення та виділяє тепло, «гріється».

До речі, інформацію можна передавати також за допомогою пневматичних або гідравлічних сигналів («1» – є тиск, «0» – немає тиску), за допомогою механіки («1» – піднятий важіль, «0» – опущений важіль), за допомогою оптики («1» – є світло, «0» – немає світла) та іншими способами (наприклад, гідропідсилювач автомобіля – це система для передачі інформації в одному напрямку: від керма до коліс авто). Проте, з суто технічних причин реалізація електронних пристроїв для передачі та обробки інформації є найбільш вдалою.

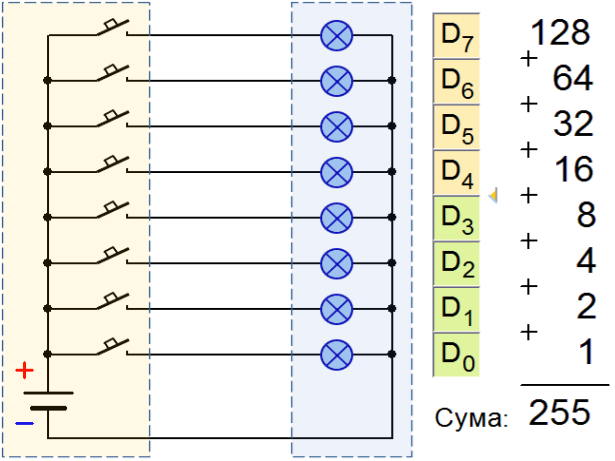

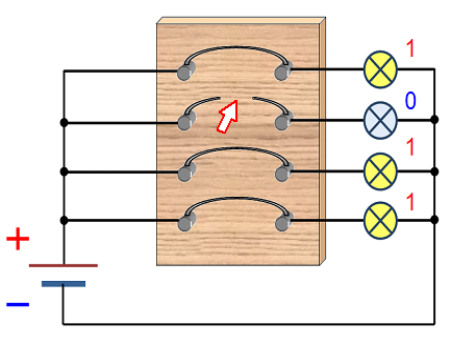

Але повернемось до електричних схем. Схема, що наведена на рис. 2, дозволяє у даний конкретний момент часу передати 8 бітів інформації (а це вже 1 байт).

Рис. 2. Схема для передачі 8 ми бітів (1 го байта) інформації (анімація)

Якщо натиснути усі кнопки одразу, загоряться усі 8 ламп, тим самим ми передамо 8 логічних одиниць. Якщо ж не натискати жодної кнопки – то ми передаємо 8 логічних нулів. Це так звана 8 розрядна схема. Можна натискати/відпускати кнопки у будь-якій довільній комбінації. Якщо розглядати ці 8 розрядів не окремо, а у сукупності, то ми отримаємо так зване 8 розрядне двійкове число (двійкове, тому що кожен розряд може приймати один з двох станів: «0» або «1»).

Усього можливо передати 256 комбінацій нулів та одиниць.

Якщо кожній комбінації співставити знак (букву або цифру або ж музичну ноту) чи колір, то за допомогою схеми (рис. 2) можна передавати тексти, музику, зображення (візуальні картини) і в загалі – інформацію будь-якого роду (анімація).

Вісім проводів між кнопками та лампами складають так звану «шину даних», якою передається «корисна» інформація, тобто саме та інформація, заради якої і розробляли всю цю систему. Існують також поняття «шина адреси» та «шина керування». Це допоміжні шини у мікропроцесорних та комп’ютерних системах. Шиною адреси передається (також у двійковому форматі) адреса того пристрою системи, для якої призначена інформація. Шиною керування передаються команди, які вказують, що робити з переданою інформацією.

Шина даних – це класичний поштовий лист, який ми пишемо другу та вкладаємо до конверта (у листі ми подаємо «корисну» інформацію, те, що ми хочемо передати адресату). Шина адреси – це конверт, на якому вказуємо адресу одержувача. А шина керування – це марка, без якої лист не дійде до адресата. Не можна сказати, що адреса на конверті та цінник на марці – це «марна» або «непотрібна» інформація. Але у поштовому відправленні головне – лист, а не конверт.

Якщо усі провідники шини даних, шини адреси та шини керування зв’язати до одного джгута, то отримаємо «системну шину».

І ще одна технічна деталь. На рис. 2 крім 8 ми проводів між кнопками та лампами є ще й дев’ятий провід, який необхідний тільки для того, щоб замкнути контур (електричне коло). Цей провід загальний для усієї схеми, тому його так і називають: «загальний провід».

Перша схема (рис. 1) дає можливість передати «чорно-білу» картину світу (тільки дві комбінації). Друга схема (рис. 2) дає «кольорову» картину (256 комбінацій сигналів). Перейшовши від першої схеми до другої, ми збільшили кількість апаратних витрат (кнопок, ламп, провідників, потужність джерела живлення) у вісім разів, а кількість «кольорів» (тобто комбінацій сигналів) збільшилась у 128 разів. А якщо ж взяти 16 розрядну схему, то кількість можливих комбінацій буде становити 65535, тобто збільшиться ще у 256 разів. Тобто кількість комбінацій зростає швидше ніж витрати апаратних ресурсів комп’ютерних систем. Ось чому розрядність мікропроцесорів та комп’ютерів постійно нарощується (див. статтю «Історія створення та розвитку мікропроцесорних засобів автоматизації»).

Отже, ми навчилися передавати інформацію. Але ще необхідно зберігати та обробляти її. Для збереження інформації використовують запам’ятовуючі пристрої.

Найпростіший електронний запам’ятовуючий пристрій – це конденсатор (рис. 3). Якщо приєднати конденсатор до джерела живлення постійного струму (наприклад, до «батарейки»), він зарядиться. Коли від’єднати конденсатор від джерела, він залишиться зарядженим. Тим самим ми «записали» до цього запам’ятовуючого пристрою логічну одиницю («1» або «Істина»). Далі ми можемо за допомогою вольтметра або гальванометра упевнитися в тому, що конденсатор заряджений. Тим самим ми «зчитуємо» логічну одиницю, яку було записано раніше, із пристрою пам’яті.

Рис. 3. Оперативна пам'ять ємністю 1 біт на основі конденсатора

Якщо звичайним металевим проводом з’єднати (закоротити) дві обкладинки конденсатора, то він розрядиться. Тим самим ми записали до пам’яті логічний нуль («0» або «Хибність»). У будь-який наступний момент часу за допомогою вольтметра або гальванометра можна упевнитись, що конденсатор розряджений, тобто можна зчитати із пам’яті логічний нуль, який туди було записано раніше.

Причому «записувати» інформацію до конденсатора (заряджати або розряджати його) може одна людина, а зчитувати (вимірювати напругу на конденсаторі) – зовсім інша.

Тобто конденсатор – це пристрій пам’яті ємністю в один біт (дає можливість зберігати один з двох станів: «0» або «1»).

Слід зазначити, що заряджений конденсатор з часом розряджається, навіть, якщо його не чіпати. Тобто з часом «1», яка була записана раніше, буде втрачена. Тому інформацію в конденсаторі слід регулярно «регенерувати», відновлювати за таким алгоритмом:

- Виміряти напругу на конденсаторі.

- Якщо напруга є (записана «1»), то дозарядити конденсатор.

- Якщо напруги немає (записаний «0»), то нічого не робити.

Пристрої пам’яті, які виконуються на конденсаторах (у тому числі у мікроелектроніці) називаються «Оперативними Запам’ятовуючими Пристроями» або «ОЗП» (російською мовою – «Оперативное Запоминающее Устройство», «ОЗУ»).

Як говорять спеціалісти – це пам’ять з довільним доступом (з «доступом до запису» та «доступом для читання»). Іншими словами до пам’яті такого типу можна необмежену кількість разів записувати нову інформацію і зчитувати її. Тому англомовні спеціалісти називають такий тип пам’яті «Random Access Memory» або «RAM».

Отже, знаючи фізичну реалізацію пристроїв оперативної пам’яті, можна зробити висновки щодо їх властивостей:

- Ця пам'ять називається «ОЗП» (російською «ОЗУ») або «RAM».

- Це пам'ять з довільним доступом для запису й для читання (необмежена кількість циклів запису).

- Це швидка («оперативна» – значить швидка) пам'ять (конденсатори маленької ємності можна дуже швидко розряджати та заряджати).

- Вона потребує постійного живлення для регенерації інформації (тому що конденсатори з часом саморозряджаються). Тобто це – енергозалежна пам'ять (при збої живлення записана інформація втрачається).

Ще один можливий спосіб збереження інформації – за допомогою елементів, які можна руйнувати, наприклад, перемичок.

Уявіть собі пристрій (рис. 4), який складається з дерев’яної дощечки (ізоляційної основи), в яку встромлені пари гвіздків, що з’єднані між собою тонкими перемичками. Будемо вважати так: якщо перемичка ціла, то у цей розряд записана логічна одиниця, якщо ж перемичку зруйнувати (наприклад, спалити, приклавши високу напругу), то у цей розряд записаний логічний нуль. Як визначити стан перемички (ціла чи зруйнована)? За допомогою тестера, тобто, пропустивши нею електричний струм (протікає чи ні).

Рис. 4. Постійна пам'ять ємністю 4 біти на основі перемичок

Одна пара гвіздків з однією перемичкою дає можливість зберігати один біт інформації, вісім перемичок – один байт.

Пристрої пам’яті, в яких реалізовано викладений спосіб збереження даних, називаються «Постійними Запам’ятовуючими Пристроями» або «ПЗП» (російською мовою – «Постоянное Запоминающее Устройство», «ПЗУ»).

Зрозуміло, що перемичку, яка вже зруйнована, неможливо відновити (принаймні, без механічного втручання). Тому інформацію до пристрою пам’яті такого типу можна записати лише один раз. Ось чому англомовні спеціалісти називають пам'ять такого типу «Read Only Memory», «ROM», що у перекладі означає «пам'ять тільки для читання». Записати інформацію до неї можна лише один раз, а зчитувати – скільки завгодно. Ще одна можлива назва «One Time Programmable Memory» або «OTP» – одноразово програмована пам'ять.

До того ж, для запису інформації до постійної пам’яті у загальному випадку необхідний спеціальний пристрій (програматор), який короткими імпульсами струму підвищеної напруги «перепалює» ті перемички, до яких слід записати «0».

І ще одна технічна деталь. Якщо на заводі-виробнику заздалегідь відомо, які перемички слід залишити, а які зруйнувати (тобто заздалегідь відома інформація, яку необхідно записати до пристрою пам’яті), то це можна зробити на етапі виготовлення пристрою. У тих розрядах, де треба мати логічну одиницю, зробити перемички, а у тих розрядах, де необхідно мати логічний нуль – просто не ставити їх. Такий тип пристрою називають «масковий ПЗП» за назвою технології, коли вміст пам’яті задається спеціальною маскою на етапі виготовлення.

Знаючи фізичну реалізацію пристроїв постійної пам’яті, можна визначити їх класичні властивості:

- Ця пам'ять називається «ПЗП» (російською «ПЗУ») або «ROM».

- Це пам'ять з доступом для тільки для читання (записати можна один раз, зчитувати – скільки завгодно). Для запису даних у загальному випадку необхідно мати спеціальний програматор.

- Це швидка пам'ять (хоча її НЕ називають «оперативною»).

- Це – енергоНЕзалежна пам'ять. (ці пристрої НЕ потребують живлення для зберігання даних, а лише для сервісних функцій під час зчитування даних). При збої живлення інформація НЕ втрачається.

У мікропроцесорних системах пристрої постійної пам’яті (ПЗП, ROM) найчастіше використовують для збереження програм, табличних даних (наприклад, кодових таблиць знакогенераторів для дисплея), констант (наприклад, коефіцієнтів для регуляторів), тощо. А оперативна пам'ять (ОЗП, RAM) зазвичай використовується для збереження поточних технологічних даних, даних користувача, а також програм, які дозавантажують з інших пристроїв (наприклад, з дисків).

Звичайно, це спрощена картина. Типів пам’яті й особливостей їх побудови та використання значно більше.

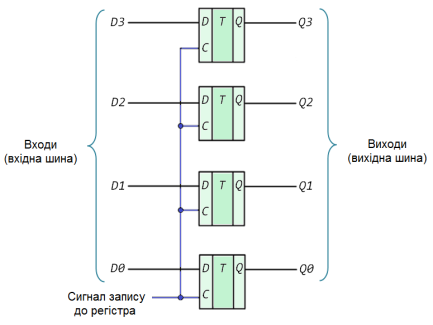

Зокрема, один з найважливіших мікроелектронних пристроїв для збереження інформації – це регістр. Регістр (рис. 5) будується на тригерах – транзисторних елементах, здатних запам’ятовувати та зберігати один біт даних. Якщо використати 8 тригерів одночасно, отримаємо 8 розрядний паралельний регістр, за допомогою якого можна зберігати 1 байт (8 бітів) даних. З точки зору користувача регістр – це елемент пам’яті, схожий на елемент ОЗУ (оперативної пам’яті). Проте, якщо кожний елемент пам’яті комп’ютера має свою адресу, яка задається числом, то кожний регістр у загальному випадку має свою особисту назву (наприклад, «A», «B» або «PSW», тощо).

Рис. 5. Структурна схема регістра ємністю 4 біти

Отже, тепер ми вміємо передавати та зберігати інформацію. А як її обробляти?

Як ми вже знаємо, будь-яку інформацію можна подавати у вигляді масивів чисел (логічних нулів та одиниць). Тож обробка інформації полягає у виконанні арифметичних та логічних операцій над цими числами.

Основні арифметичні операції відомі нам зі шкільної лави:

- Додавання;

- Віднімання (операція, зворотна до додавання);

- Множення (багаторазове додавання);

- Ділення (операція, зворотна до множення).

Усі складні методи оброки інформації розкладають та зводять до цих чотирьох операцій. Наприклад, обчислення тригонометричних функцій можна за допомогою математичних рядів звести до послідовного виконання базових арифметичних функцій.

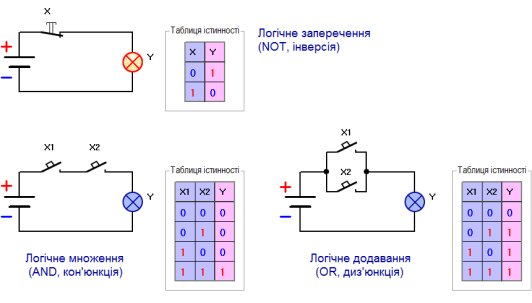

Основні логічні операції:

- Логічне додавання («диз’юнкція» або «OR»);

- Логічне множення («кон’юнкція» або «AND»);

- Логічне заперечення («інверсія» або «NOT»).

На рис. 6 наведені електричні схеми, що реалізують основні логічні операції. Таблиці істинності ілюструють стан вихідних сигналів (на лампах) за різних комбінацій сигналів на входах (кнопках). Якщо ви бажаєте краще зрозуміти, у чому полягає суть логічних операцій, скористуйтесь демонстраційною програмою «Логічні операції».

Рис. 6. Основні логічні операції

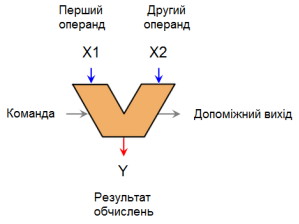

Для виконання арифметичних та логічних операцій над числами, що подані у двійковому форматі (логічними нулями та одиницями), в електроніці використовують так звані «Арифметико-Логічні Пристрої» або «АЛП» (російською мовою – «Арифметико-Логическое Устройство», «АЛУ»). В англомовному світі цей пристрій називається «Arithmetic Logic Unit» або «ALU». Слід зазначити, що арифметико-логічний пристрій є основою будь-якого мікропроцесора. Структурна схема АЛП наведена на рис. 7. Два числа «X1» та «X2» (операнди) подаються до обчислювальних входів, а на виході маємо результат «Y» арифметичної дії або логічної операції.

Рис. 7. Арифметико-логічний пристрій

Для того, щоб забезпечити функціонування арифметико-логічного пристрою, необхідно додати регістри, в яких будуть зберігатися операнди «X1», «X2» та результат обчислень «Y». Також необхідно додати допоміжні схеми керування та синхронізації. В результаті отримаємо мікропроцесор.

Мікропроцесор – пристрій для обробки інформації, який виконує арифметичні та логічні операції і керує процесами обміну інформацією згідно з програмою, що записана у вигляді машинного коду.

На основі мікропроцесора можна побудувати класичну мікропроцесорну систему (комп’ютер), див. рис. 8.

Рис. 8. Тришинна архітектура мікропроцесорної системи (комп’ютера)

|

Склад системного блоку |

||

|

Корпус

|

Блок живлення

|

Материнська плата

|

|

Процесор

|

Відеокарта

|

Звукова карта

|

|

Вінчестер (жорсткий диск)

|

Оперативна пам’ять

|

Оптичний привід

|

|

Дисковод 3,5 (Floppy)

|

Система охолодження

|

Мережева карта

|

КОНТРОЛЬНІ ЗАПИТАННЯ ДЛЯ ПЕРЕВІРКИ ЗНАНЬ

1. Дайте визначення що таке інформаційна система?

2. З яких частин складається інформаційна система?

2. З яких частин складається інформаційна система?

3. З чого складається апаратна частина ПК?

4. Що входить до будови системного блоку?

5. Які деталі розміщуються на материнській платі?

6. Назвіть основні характеристики мікропроцесора.

7. Для чого призначені порти?

Лабораторно-практична робота: Склад комп'ютера та взаємодія між вузлами

Мета: Ознайомлення зі складовими частинами комп'ютера та їх взаємодією для забезпечення правильного функціонування системи.

Матеріали:

- Комп'ютер (може бути ноутбуком або настільним комп'ютером)

- Інструменти для відкриття корпусу (якщо це настільний комп'ютер)

- Кабелі та периферійні пристрої (монітор, клавіатура, миша тощо)

Процедура:

-

Ознайомлення зі складовими частинами комп'ютера:

- Пояснити здобувачам освіти лабораторії основні компоненти комп'ютера: центральний процесор (CPU), материнська плата, оперативна пам'ять (RAM), жорсткий диск (HDD або SSD), блок живлення, відеокарта, а також порти введення/виведення (USB, HDMI, VGA тощо).

- Покажіть, де зазвичай знаходиться кожен з цих компонентів на прикладі реального комп'ютера.

-

Взаємодія між вузлами:

- Поясніть, як кожен компонент взаємодіє з іншими для забезпечення роботи системи. Наприклад, як процесор обробляє дані, як оперативна пам'ять використовується для тимчасового зберігання інформації, як жорсткий диск зберігає дані для тривалого зберігання, тощо.

- Покажіть, як підключити периферійні пристрої (наприклад, монітор, клавіатуру та мишу) до системи через відповідні порти на комп'ютері.

-

Демонстрація роботи системи:

- Увімкніть комп'ютер і покажіть учасникам процес завантаження ОС.

- Поясніть, як можна взаємодіяти з системою за допомогою клавіатури та миші, запустивши деякі програми або виконавши деякі дії на комп'ютері.

- Покажіть, як можна використовувати різні програми для обробки даних, доступу до Інтернету тощо.

-

Підсумок:

- Завершіть лабораторну роботу короткими висновками, підкресливши важливість правильного складу комп'ютера та його компонентів для ефективної роботи системи.

- Запитайте учасників, чи залишилися у них питання щодо структури комп'ютера чи взаємодії між його вузлами. Відповідайте на їх запитання.

Ця лабораторно-практична робота допоможе учасникам краще зрозуміти, як працює комп'ютер та як його компоненти співпрацюють для досягнення поставленої мети.

ПЕРЕВІРКА ЗНАНЬ

Що входить до складу апаратної частини інформаційної системи?

Яка роль операційної системи в інформаційній системі?

Які пристрої введення-виведення можуть бути використані в системному блоку?

Які функції виконує процесор в мікропроцесорній системі?

Які компоненти входять до складу системного блоку комп'ютера?

Яка роль мережевого обладнання в інформаційній системі?

Які основні типи програмного забезпечення можуть використовуватися в інформаційній системі?

Що розуміється під даними та інформацією в контексті інформаційних систем?

Які виклики можуть виникнути в процесі взаємодії користувачів з інформаційною системою?

Як відбувається обмін даними між різними компонентами інформаційної системи?

Тема 3: Інтерфейси. Інтерфейс Windows.

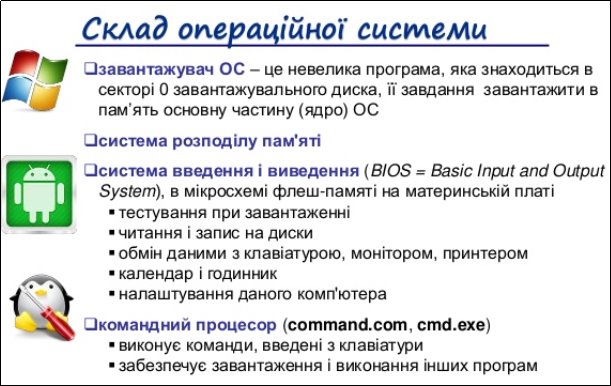

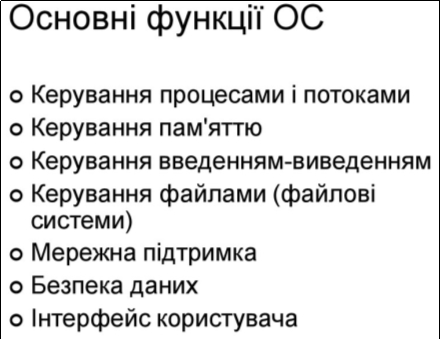

Комп’ютер не може працювати без програм, без них він буде лише набором електронних пристроїв. Для управління роботою всіх пристроїв комп’ютера використовуються спеціальні програми, серед яких особливе місце займає операційна система (скорочено записують ОС).

Операційна система — це набір програм, який забезпечує управління роботою комп’ютера.

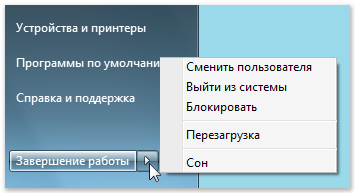

Операційна система забезпечує:

— керування роботою пристроїв комп'ютера (процесор, пристрої збереження даних, пристрої введення і виведення даних);

— організацію обміну даними між користувачем і комп'ютером;

— забезпечення обміну даними між пристроями комп'ютера;

— організацію зберігання даних на носіях даних;

— забезпечення виконання інших програм;

— узгодження одночасної роботи різних програм.

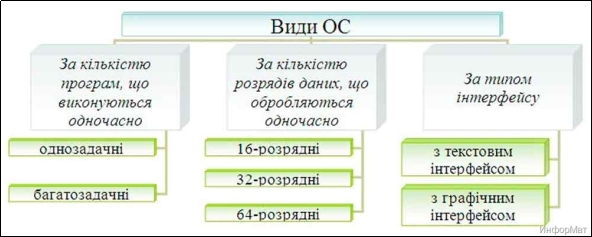

На перших персональних комп'ютерах IBM (з 1981 р) була встановлена операційна система DOS (Disk Operating System). Ця операційна система може використовуватися тільки одним користувачем одночасно для виконання одного завдання.

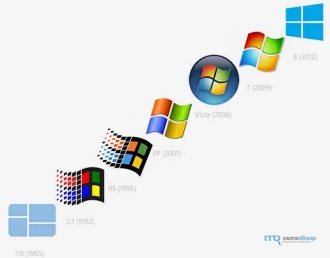

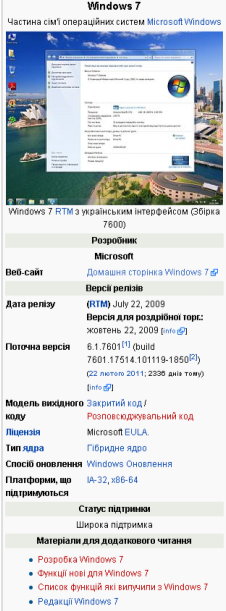

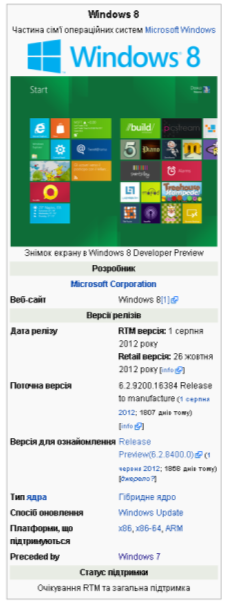

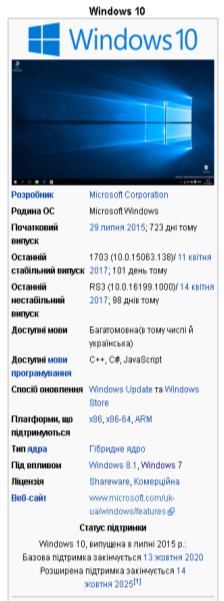

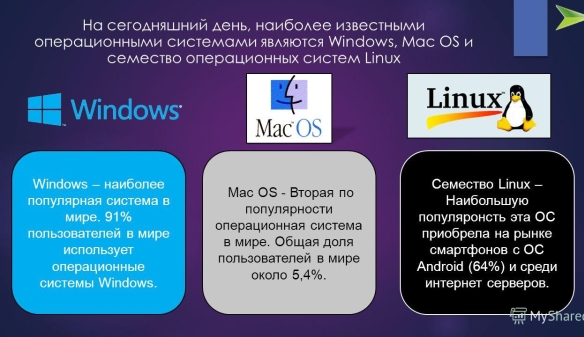

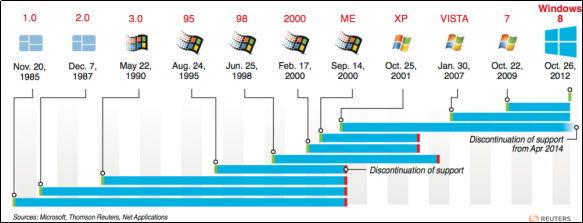

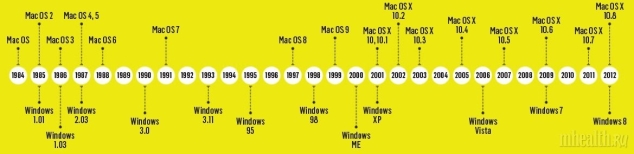

Microsoft Windows – узагальнююча назва операційних систем для ЕОМ, розроблених корпорацією Microsoft. Перші версії були не повноцінними операційними системами, а лише оболонками до ОС MS DOS. Наразі, Microsoft Windows встановлена більш як на 90 % персональних комп'ютерів світу.

Microsoft Windows — це багатозадачна операційна система з графічним інтерфейсом.

Linux — це розрахована на багато користувачів, багатозадачна операційна система, для бізнесу, комерційного й індивідуального програмування. Linux належить сімейству UNIX-подібних операційних систем, вона може працювати на комп'ютерах Intel 80386, 80486 і Pentium. Linux – вільно розповсюджувана версія UNIX, спочатку була розроблена Линусом Торвальдсом. Linux був створений за допомогою багатьох UNIX-програмістів і ентузіастів з Internet, тих, хто має досить навичок і здатностей розвивати систему.

Офіційна сторінка завантаження:

http://www.ubuntu.com/getubuntu/download

Mac OS — це серія операційних систем з графічним призначеним для користувача інтерфейсом, розроблена Apple Inc.

У секторі мобільних (смартфонів і планшетів) популярна операційна система Android від Google. Для мобільних пристроїв призначені ОС:

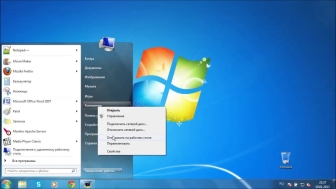

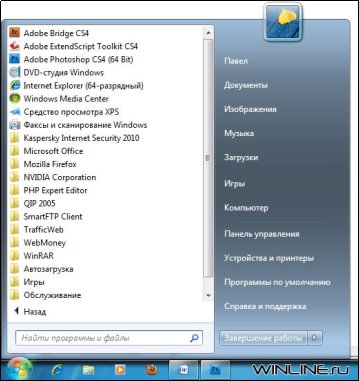

Інтерфейс користувача операційної системи — набір правил і засобів, які забезпечують обмін повідомленнями між користувачем і комп’ютером.

У сучасних операційних системах передбачено графічний інтерфейс. При його використанні вказівки не потрібно вводити з клавіатури. Достатньо обрати мишею відповідний графічний об’єкт, що відображається на екрані монітора: значок, вказівку меню чи елемент списку, кнопку чи вікно.

Кнопки, вказівки меню та спеціальні графічні значки є елементами управління, клацання мишею на яких приводить до виконання певної дії, що закріплена за кожним з них.

Зверни увагу!

При роботі з ОС Windows використовують поняття об'єкт — це все те, з чим оперує Windows: програма, диск, папка, файл, документ, піктограми, ярлики та інше.

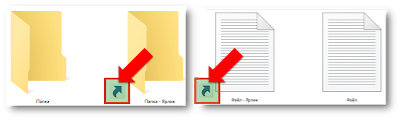

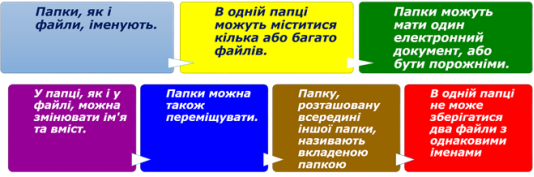

Папка — це місце на диску, де зберігаються файли. Всередині однієї папки не допускається наявність двох папок з однаковими іменами.

Ярлик — це посилання на деякий об'єкт, який захований у файловій системі. Використання ярликів прискорює доступ до додатків, папок і документів. Ярлики створює користувач.

Піктограма — це графічна позначка об’єкта, який знаходиться у файловій системі.

Документ — це файл, створений за допомогою однієї з програм-додатків в ОС Windows і прикріплений до цієї програми.

КОНТРОЛЬНІ ЗАПИТАННЯ ДЛЯ ПЕРЕВІРКИ ЗНАНЬ

- Що таке інтерфейс користувача (UI) і яка його роль в операційних системах?

- Які основні типи інтерфейсів користувача існують у сучасних операційних системах?

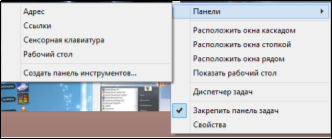

- Які основні елементи інтерфейсу Windows?

- Які можливості надає користувачам графічний інтерфейс Windows для взаємодії з операційною системою?

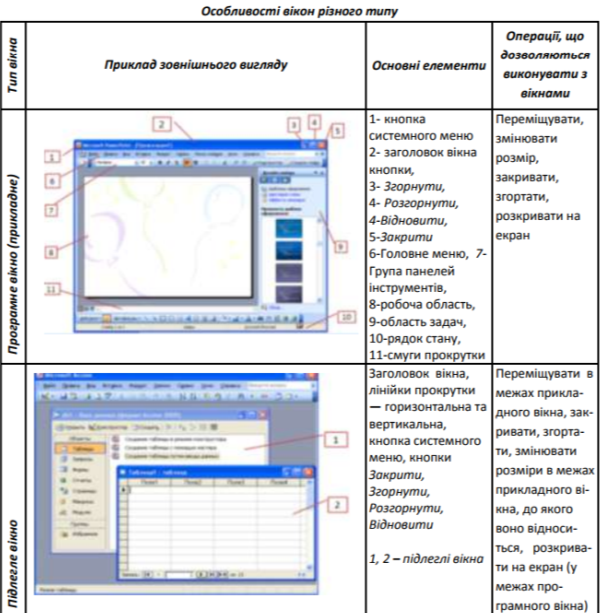

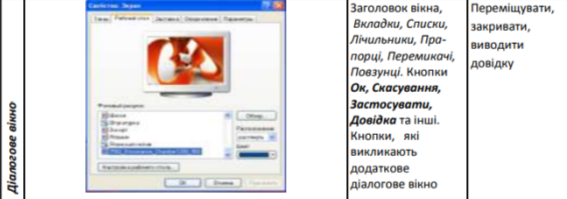

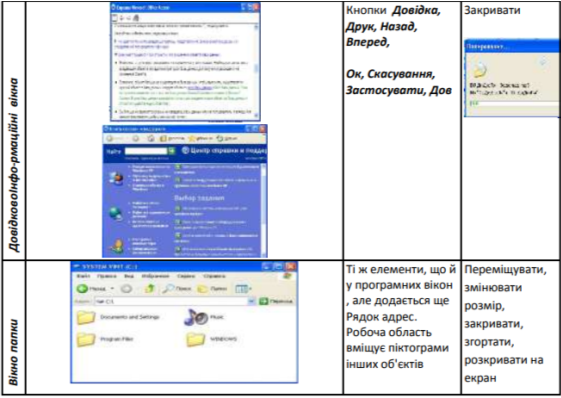

- Як виглядає стандартне вікно програми у Windows, і які елементи воно може містити?

- Як використовувати панель завдань та початкове меню у Windows для навігації та запуску програм?

- Як можна налаштувати робочий стіл у Windows?

- Як використовувати графічний інтерфейс Windows для керування файлами та папками?

- Які є можливості персоналізації інтерфейсу Windows для забезпечення комфортного користувацького досвіду?

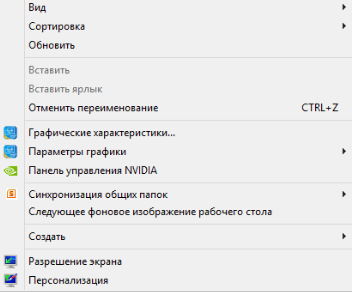

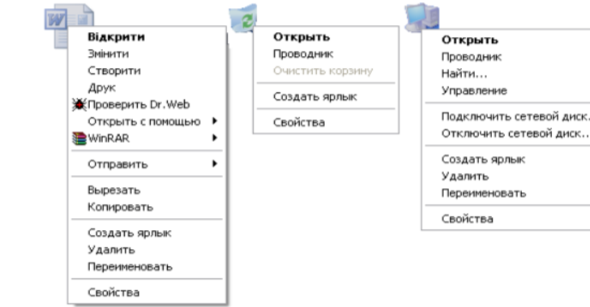

- Які функції надаються контекстним меню та як воно активується у Windows?

Тема 4: Периферійні пристрої, їх класифікація

Периферійні або додаткові пристрої – це пристрої, які не входять в базову конфігурацію персонального комп’ютера, розміщуються переважно поза системним блоком і використовуються на певному етапі обробки інформації.

Периферійні пристрої поділяються на три групи (рис. 1.3):

- пристрої виводу інформації;

- пристрої вводу інформації;

- пристрої передачі інформації.

Рис. 1.3. Поділ периферійних пристроїв

До пристроїв виведення інформації належать:

Принтер – це пристрій виведення текстової або графічної інформації на папір або спеціальну плівку. Принтери були найпершими пристроями виведення інформації, вони є старшими навіть від моніторів і розвиваються від появи обчислювальних систем.

Принтер – це периферійний пристрій комп’ютера, призначений для виводу (друку) тексту та графіки на папір. Існує велика кількість різноманітних моделей принтерів, які відрізняються між собою принципом утворення зображення, інтерфейсом під’єднання до персонального комп’ютера, роздільною здатністю, швидкістю друку.

За принципом утворення зображення розрізняють: матричні, струменеві, лазерні, сублімаційні, термопринтери та ряд інших.

Роздільна здатність — це одна з найважливіших характеристик принтера, що вказує на якість друкованого зображення та вимірюється в кількості крапок на дюйм (dpi).

За гамою відтворних кольорів принтери діляться на монохромні (друкують одним кольором), монохромні з опцією кольорового друку (ряд моделей матричних принтерів) і кольорові.

Продуктивність принтера – істотний чинник для організацій, де одним принтером користуються відразу декілька людей. Швидкість під час кольоровому друку, як правило, значно нижча, ніж під час друку одним чорним кольором.

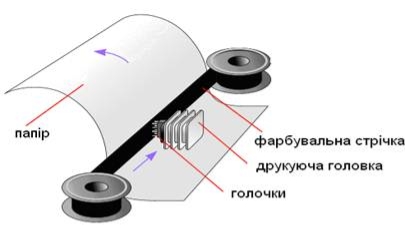

Матричний принтер – це друкуючий пристрій ударного принципу дії. Даний принтер найстаріший з тих, що використовуються в даний час, адже їх механізм був винайдений в 60-ті роки минулого століття, а технологія друку дещо схожа на ту, яка застосовується в друкарських машинках (рис. 1.4).

Друк в матричному принтері здійснюється за допомогою блока голок, що розташовані в друкуючій головці і приводяться в рух електромагнітами.

Рис. 1.4. Матричний принтер

Механіка подачі паперу втягує лист за допомогою системи валів; між папером і друкуючою головкою принтера розташовується фарбувальна стрічка. Під час удару кожної голки по цій стрічці на папері залишається забарвлений відтиск. Оскільки відстань між такими відтисками (крапками) невелика, то в результаті виходить зображення потрібного символу. Лист паперу переміщається вздовж принтера, а друкуюча головка впоперек, утворюючи рядок за рядком цілісне зображення (рис. 1.5).

Рис. 1.5. Функціональна схема матричного принтера

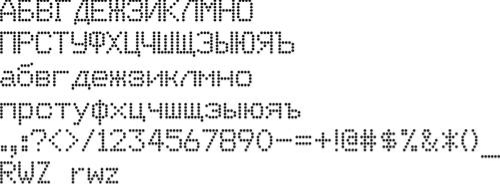

В різний час випускалися принтери з 9, 12, 14, 18, 24, 36 і 48 голками в головці. Роздільна здатність друку, а також швидкість друку графічних зображень безпосередньо залежать від числа голок. Найбільшого поширення набули 9- і 24-голкові принтери.

9-голкові принтери застосовуються для швидкісного друку з невисокими вимогами до якості. За рахунок меншої кількості голок дана друкуюча головка більш надійніша і менше нагрівається.

Рис. 1.6. Зображення утворене матричним принтером

Перевагою 24-голкового принтера є висока якість друку. При цьому швидкість друку 24-голкового принтера істотно нижча, ніж в 9-голкового. Основна сфера вживання – друк з високими вимогами до якості.

Рис. 1.7. Картридж з фарбувальною стрічкою матричного принтера

В сучасних матричних принтерах фарбувальна стрічка з щільного нейлону упакована в картридж, що містить механізм для протягання і натягнення стрічки. Залежно від конструкції принтера, картридж розташовується на станині або на каретці. Для підвищення ресурсу стрічки, її довжина часто складає 12, 16 чи 24 метри. В разі короткої стрічки використовується додаткове підфарбовування за допомогою бункера або ролика з пористого матеріалу, просоченого фарбою.

Матричний принтер довгий час був єдиним альтернативним пристроєм виводу інформації на папір. Він часто застосовується і сьогодні. Перевагою даного принтера в першу чергу є його універсальність, яка полягає в здатності працювати з будь-яким типом паперу, а також використовувати папір в рулоні. Ще одним досить суттєвим «плюсом» матричних принтерів є висока надійність, витривалість під час роботи і низька собівартість друку. Тому даний вид принтерів дуже часто використовується різними фінансовими, статистичними, дослідницькими організаціями, для друку величезних об’ємів поточних даних чи результатів.

Одним з основних недоліків матричного принтера є високий рівень неприємного механічного шуму, який супроводжує роботу рухомих частин. Для зниження шуму під час друку в окремих моделях передбачений тихий режим, в якому кожен рядок друкується в два проходи з використанням половинної кількості голок. Для боротьби з шумом також застосовують спеціальні конструкції із звуконепроникними кожухами. Суттєвими недоліками матричного принтера можна назвати ще і такі: низька швидкість друку та не висока якість в графічному режимі під час монохромного друку, а також обмежені можливості кольорового друку.

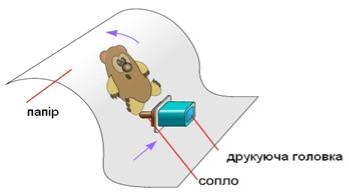

Струменевий принтер є подальшим розвитком ідеї матричного принтера, тому в його конструкції збережено багато елементів попередника. Головним елементом струменевого принтера є друкуюча головка. Друкуюча головка складається з великої кількості сопел (отворів), до яких підводиться чорнило. Чорнила подаються до сопла за рахунок капілярних властивостей і утримуються від витікання за рахунок сил поверхневого натягу рідини. У головку вбудований спеціальний механізм, що дозволяє викидати з сопла мікроскопічну крапельку чорнила. Залежно від пристрою цього механізму розрізняють приналежність принтера до того чи іншого класу.

Рис. 1.8. Принцип утворення зображення у струменевому принтері

Друкуючі головки можуть конструктивно об’єднуватися з чорнильним картриджем і замінюватися одночасно з ним, а можуть бути встановлені в принтері постійно – при цьому замінюється тільки картридж. Кожен з цих варіантів має свої переваги і недоліки. Здавалося б, що чорнильна ємність без друкуючої головки повинна коштувати набагато дешевше, ніж в комбінації з друкуючою головкою. Насправді цього не відбувається і помітного здешевлення експлуатації при постійно встановленій в принтері друкуючої головки не спостерігається. У той же час, легко змінна друкуюча головка дозволяє легко вийти з труднощів, пов’язаних з засиханням чорнила в її каналах. Слід пам’ятати, якщо чорнило засохло в головці, то її, як правило, слід міняти, якщо своєчасно не будуть вжиті відповідні заходи. Для того, щоб зменшити ризик засихання чорнила в каналах голівки, передбачається спеціальне положення парковки. У більшості принтерів передбачена функція очищення сопел. Тим не менш, все це не дає повної впевненості, що під часексплуатації друкуючу головку не доведеться змінювати.

Головка разом з ємностями для чорнила закріплюється на каретці, яка за спеціальною направляючої здійснює зворотно-поступальний рух поперек аркуша паперу. Хоча спосіб об’єднання друкувальної головки та ємності для чорнила конструктивно найбільш простий і в силу цього набув найширшого розповсюдження, він не є оптимальним. Справа в тому, що каретка повинна досить швидко рухатися, а також досить швидко змінювати напрямок руху, бо швидкістю її руху визначається швидкість друку. Для цього рухома каретка повинна бути мало інерційної, тобто мати меншу масу. З цією метою зменшують об’єм ємності для чорнила. Тому, зазвичай, здійснюють розміщення ємності для чорнила на нерухомій частині принтера, а подачу чорнила до друкуючих головок здійснюються за допомогою спеціальних трубопроводів. Така система дозволяє підвищити швидкість друку і одночасно збільшити ємності для чорнила, проте система трубопроводів конструктивно настільки складна, що така конструкція використовується рідко.

В процесі друку лист паперу переміщується вздовж принтера за допомогою спеціального механізму. Його основу складає прогумований валик, що приводиться в обертання кроковим двигуном. До валику папір притискається допоміжними обгумованими роликами. Протяжка відбувається за рахунок сил тертя під час повороту валика.

Для одержання високоякісного чорно-білого друку слід віддавати перевагу лазерному принтеру (рис.1.9).

Рис. 1.9. Лазерний принтер

В основі роботи лазерного принтера лежить процес сухої ксерографії, який базується на електростатичній фотографії.

Ксерографічний процес був винайдений американським інженером Честером Карлсоном у 1938 р. У листопаді 1940 р. він одержав патент на свій винахід. У 1947 р. американська компанія «Халоїд Компані» придбала цей винахід для розробки першого копіювального апарата, який і був випущений у 1950 р. Згодом ця компанія кілька разів реорганізовувалася, і сьогодні ми знаємо її під назвою Xerox.

В основі електростатичної фотографії лежить здатність деяких напівпровідників зменшувати свій питомий опір під дією світла. Такі напівпровідиики називаються фотопровідниками і використовуються для виготовлення фоторецепторів.

Фоторецептори зазвичай наносяться на алюмінієвий порожнистий циліндр. У ролі фоторецептора служить селен і його сполуки. Зарядка фоторецептора — це процес нанесення рівномірного заряду певної величини на поверхню фоторецептора. Зарядка здійснюється коротроном. Звичайний коротрон являє собою тонкий дріт зі стійкого до окиснення матеріалу, натягнутий на металевому екрані. При забрудненні або окисненні дроту відбувається погіршення якості копії. Коротрон є джерелом характерного запаху озону, який іде від лазерного принтера під час роботи. Слід зазначити, що при використанні якісних фільтрів і їх своєчасній заміні запах не відчувається. Сьогодні фірми-виробники переходять на безозонову технологію.

Після зарядки на фоторецептор подається зображення. Джерелом світла тут служить лазер, який зменшує потенціал у певних ділянках фоторецептора. При цьому фонові ділянки фоторецептора залишаються зарядженими. Тонер заряджається протилежним зарядом. Під час контакту тонер притягається підкладкою в ділянки з низьким потенціалом, пробиті лазером.

Лазерне засвічування здійснюється в такий спосіб: лазерна гармата світить на дзеркало, яке обертається з високою швидкістю. Відбитий промінь через систему дзеркал і призму попадає на барабан і за рахунок повороту дзеркала вибиває заряди по всій довжині барабана. Потім відбувається поворот барабана на один крок (цей крок вимірюється в частках дюйма, і саме він визначає роздільну здатність принтера по вертикалі) і викреслюється нова лінія.

Швидкість обертання дзеркала дуже висока. Вона складає приблизно 7 – 15 тис. об/хв. Для того щоб збільшити швидкість друку, не збільшуючи швидкості дзеркала, його виготовляють у вигляді багатогранної призми. Існують ще додаткові дзеркала, призми і світловоди, що відповідають за фокусування й зміну напрямку променя.

У світлодіодних принтерах замість лазера працює світлодіодна панель. Теоретично світлодіодна технологія більш надійна, оскільки є більш простою. Крім того, принтери зі світлодіодною панеллю більш компактні. Лазерні принтери працюють швидше, але світлодіодні принтери дорожчі.

Процес формування зображення на фоторецепторі тонером називається проявленням.

Тонер являє собою дрібнодисперсний порошок, частинки якого складаються з суміші частинок магнітного матеріалу, полімеру або гуми і речовини-барвника (для чорного тонера зазвичай використовується сажа).

З бункера тонер попадає на магнітний вал. Над валом, на виході з бункера, розташовується заряджаюче лезо (ракель), що виконує дві функції: регулює кількість тонера на валу й заряджає частинки тонера.

Тертя частинок тонера об лезо призводить до зарядки тонера знаком, протилежним до знака заряду фоторецептора.

Перенесення тонера з вала на фоторецептор здійснюється за допомогою напруги зміщення, що прикладається до магнітного вала. У цьому випадку напруга зміщення являє собою змінну напругу з постійною складовою, котра за знаком відповідає знакові заряду фоторецептора. У періоді зі знаком, протилежним до знаку заряду фоторецептора, тонер переноситься на фоторецептор, а в періоді зі знаком, що збігається зі знаком заряду фоторецептора, тонер із фонових ділянок повертається на магнітний вал. Регулювання якості копій відбувається за рахунок зміни постійної складової.

Через те що лазерний принтер є сторінковим принтером (тобто він формує для друку повну сторінку, а не окремі рядки, як матричний або струменевий) швидкість друку вимірюється в сторінках на хвилину. Середній лазерний принтер друкує 6 – 12 сторінок на хвилину. Високопродуктивні принтери, що, як правило, використовуються в комп’ютерних мережах, можуть друкувати до 20 і більше сторінок на хвилину.

Як правило, більшість лазерних принтерів можуть друкувати на папері формату А4 і менше. Крім того, якщо раніше друк на рулоні вважався перевагою лише матричних принтерів, то зараз на ринку з’явилися лазерні принтери, які також можуть використовувати для роботи папір у рулоні. Деякі лазерні принтери можуть друкувати з обох боків аркуша, а в багатьох дорогих моделях передбачена можливість їхнього дообладнання для двостороннього друку.

Мультимедійні пристрої

Ще кілька десятиліть тому, в комп’ютерах не було підтримки якісного звуку, анімації, відео. Поштовхом до розвитку мультимедійних систем став винахід та впровадження компакт-дисків CD, що мали великий об’єм музики, ігор, зображень. Відтоді, а тим більше з поширенням легкого доступу до Інтернету, мультимедійні системи розвиваються стрімкими темпами.

Мультимедія – це комплексне поняття об’єднання звуку та динамічного зображення. В склад мультимедійних пристроїв входять:

- акустична система;

- окуляри з ефектом «віртуальної реальності»;

- TV/FM тюнер, та ін.

До пристроїв введення інформації належать:

Сканер – це периферійний пристрій, який дає змогу вводити в комп’ютер зображення з плоскої поверхні, тобто оцифровувати зображення.

Графічний планшет – це периферійний пристрій, який зручний для створення цифрових зображень спеціалістами з художнього оформлення поліграфічної та рекламної продукції.

Світлове перо застосовується для вказування точки на екрані дисплею або малювання зображень.

Мікрофон. За допомогою мікрофона можна записати звуковий фрагмент і зберегти його як файл. Зазвичай, мікрофон використовують для спілкування в Інтернеті засобами ІР-телефонії.

Щодо пристроїв передавання інформації необхідно відмітити наступне.

В обчислювальній техніці для представлення інформації використовують двійковий код, де існує лише два значення: «0» та «1». Це так зване цифрове кодування, і будь-яка інформація представлена у вигляді окремих електричних імпульсів прямокутної форми. Такі дискретні сигнали застосовують для передачі всередині комп’ютера або на невеликих відстанях до периферійних пристроїв (до 3 м).

Для передавання інформації між комп’ютерами такий спосіб кодування є недоречним, тому, що лінії зв’язку є довшими і тягнуться поза екранованим корпусом через простір, де можливі сильні електромагнітні перешкоди. Це може призвести до суттєвого пошкодження прямокутної форми сигналів і відповідно, спотворити інформацію, що передається. Тому, для передавання сигналу на довші відстані використовують специфічний спосіб кодування – модуляцію. Модульований сигнал представляється синусоїдним сигналом тої частоти, яку підтримує дана лінія зв’язку (кабель або радіопростір). За перетворення інформації у модульовану і навпаки, а також за надійний обмін даними в обчислювальній техніці відповідають спеціальні пристрої: модеми.

КОНТРОЛЬНІ ЗАПИТАННЯ ДЛЯ ПЕРЕВІРКИ ЗНАНЬ

КОНТРОЛЬНІ ЗАПИТАННЯ ДЛЯ ПЕРЕВІРКИ ЗНАНЬ

- Що таке периферійні пристрої і яка їхня роль у комп'ютерних системах?

- Які основні типи периферійних пристроїв існують?

- Які пристрої вводу можуть бути прикладами периферійних пристроїв? Наведіть кілька прикладів.

- Яка роль пристроїв виводу у комп'ютерних системах і які можуть бути приклади таких пристроїв?

- Які особливості роботи пристроїв вводу-виводу (вводу-виводу) і як вони співпрацюють з комп'ютером?

- Що таке пристрої зберігання даних і які є типи таких пристроїв?

- Які функції виконують пристрої звукового виводу у комп'ютерних системах?

- Які можуть бути пристрої комунікації, і як вони сприяють обміну даними між комп'ютерами чи іншими пристроями?

- Як відбувається взаємодія між комп'ютером та пристроями вводу-виводу через інтерфейси, такі як USB чи Bluetooth?

-

Які основні критерії вибору периферійних пристроїв для комп'ютерної системи?

Тема: Лабораторно-практична робота: робота з периферійними пристроями.

Мета: Ознайомлення з різними типами периферійних пристроїв та їх використанням, вивчення процесу підключення, налаштування та взаємодії з комп'ютером.

Завдання:

-

Вибір периферійних пристроїв для роботи:

- Клавіатура

- Миша

- Принтер

- Веб-камера

- Зовнішній жорсткий диск

-

Підключення та налаштування обраного периферійного пристрою до комп'ютера:

- Підключення до відповідного порту або інтерфейсу.

- Встановлення необхідного програмного забезпечення (якщо потрібно).

- Налаштування параметрів пристрою через операційну систему.

-

Виконання практичних завдань з використання обраного периферійного пристрою:

- Написання тексту за допомогою клавіатури.

- Навігація по різних програмах та веб-сторінках за допомогою миші.

- Друк документу на принтері.

- Зйомка фотографії або відео за допомогою веб-камери.

- Збереження та передача даних на зовнішній жорсткий диск.

-

Аналіз результатів та висновки:

- Оцінка роботи периферійних пристроїв.

- Визначення переваг та недоліків кожного пристрою.

- Рекомендації щодо вибору та використання периферійних пристроїв для конкретних завдань.

Методи роботи: Експеримент, спостереження, аналіз результатів.

Очікуваний результат: Отримання практичних навичок з роботи з різними типами периферійних пристроїв та розуміння їхнього впливу на роботу комп'ютерної системи.

ПЕРЕВІРКА ЗНАНЬ

- Які основні типи периферійних пристроїв ви використовували в ході лабораторно-практичної роботи?

- Які кроки потрібно виконати для підключення периферійного пристрою до комп'ютера?

- Що таке драйвери периферійних пристроїв і чому вони необхідні для правильної роботи пристрою?

- Які основні завдання можна виконати за допомогою клавіатури під час лабораторно-практичної роботи?

- Яким чином можна керувати рухом миші та які функції вона може виконувати?

- Як відбувається друк документів на принтері під час лабораторно-практичної роботи?

- Які можливості надає веб-камера та які задачі можна виконати з її допомогою?

- Для чого можна використовувати зовнішній жорсткий диск під час лабораторно-практичної роботи?

- Які можливі проблеми можуть виникнути при використанні периферійних пристроїв та як їх можна вирішити?

- Які висновки ви зробили після завершення лабораторно-практичної роботи з використання периферійних пристроїв?

Тема 5. Поняття про операційну систему. Файли і каталоги.

Однією зі складових операційних систем є файлова система. Файли, папки та ярлики — це об'єкти файлової системи.

Файлова система — це частина операційної системи, що забезпечує управління файлами і папками на носіях даних.

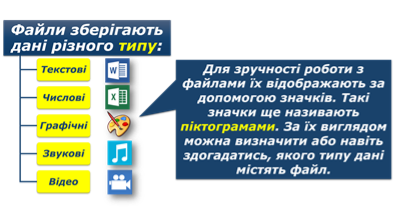

Файл – набір даних, що зберігається в пам'яті комп'ютера та має ім'я.

Файл — це іменована сукупність даних, що розміщена на носієві і в процесі зберігання, передавання та опрацювання вважається єдиним цілим.

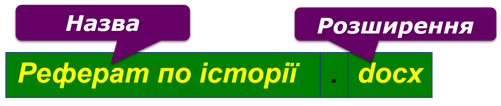

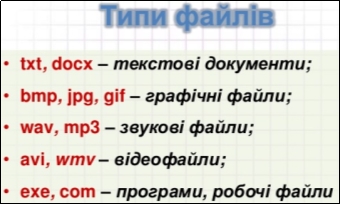

Кожний файл має ім’я, що складається із двох частин: назви і розширення. Назва і розширення імені файла відокремлюються крапкою.

Ім'я файла — це набір символів, що може містити літери українського, англійського та інших алфавітів, цифри й інші символи (до 256), за вийнятком: \ /: *? ”< > |

Не можна використовувати в якості імен файлів зарезервовані (службові) імена (імена пристроїв): PRN,COM1−COM4,CON,NUL тощо.

Особливим об’єктом файлової системи є ярлик: на значку в лівому нижньому куті зображена стрілка.

Ярлик — посилання на певний об’єкт операційної системи, що міститься на одному з носіїв даних.

Для кожного об’єкта можна створити будь-яку кількість ярликів. Після створення ярлика існує зв’язок між ним і місцем знаходження об’єкта. Якщо після створення ярлика змінюється місце збереження об'єкта, то попередньо створені ярлики слід видаляти і за потреби створювати нові.

При видаленні ярлика відповідний йому об’єкт не видаляється.

Папки

Щоб об'єднати групу файлів за певною ознакою, для них створюють папки.

Папка — це елемент файлової системи, контейнер для зберігання файлів та інших папок.

В одній папці не можна зберігати 2 файли або дві папки з однаковими іменами.

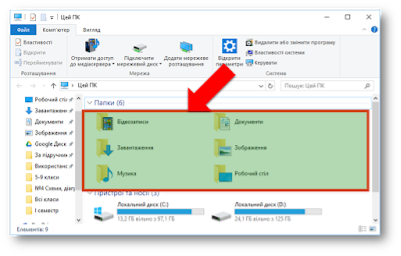

Папки, створені за замовчуванням, називають бібліотеками. Вони відображаються у вікні системної папки Цей ПК (Комп'ютер).

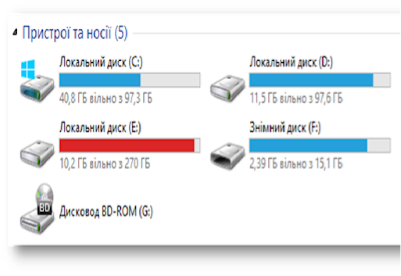

Щоб мати можливість указати, на якому носії зберігаються потрібні файли і папки, дискам також надають певні позначення. Імена дисків позначаються великими латинськими літерами з двокрапкою: А:, В:, C:, D:, E:, F: і т. д.

Диск, на якому, як правило, встановлюють операційну систему, позначають іменем С:.

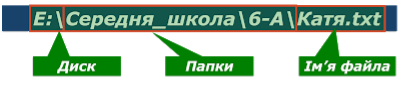

Шлях до об'єкта файлової системи — це скінченний упорядкований набір імен, розділених символом «\». Він починається з імені пристрою і включає всі імена вкладених папок.

Повне ім'я об'єкта файлової системи — набір символів, що складається зі шляху до об'єкта та імені об'єкта.

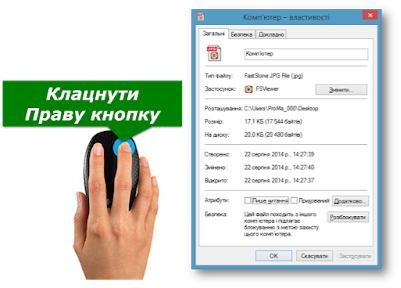

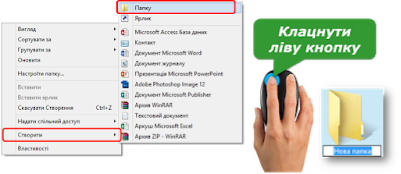

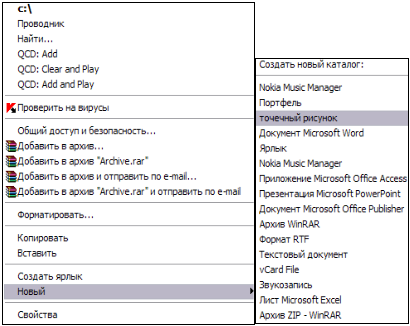

Щоб створити нову папку, слід викликати контекстне меню, клацнувши правою кнопкою миші у вільному місці робочої області папки, з контекстного меню вибрати вказівку Створити/Папку.

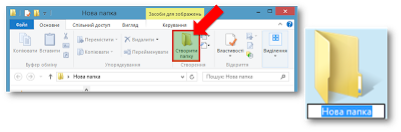

Інший спосіб: у меню вікна відкритої папки натиснути кнопку Створити папку.

КОНТРОЛЬНІ ЗАПИТАННЯ ДЛЯ ПЕРЕВІРКИ ЗНАНЬ

-

Що таке операційна система?

Що таке операційна система?

- Які основні функції операційної системи?

- Назвіть типи операційних систем.

- Як операційна система співпрацює з апаратним забезпеченням комп'ютера?

- Які є основні компоненти файлової системи?

- Що таке файл і які характеристики він може мати?

- Які операції можна виконувати з файлами в операційній системі?

- Що таке каталог (або папка) і як він відрізняється від файла?

- Які можливості каталогів в операційній системі?

- Які є основні операції з каталогами?

Тема 6. Завантаження операційної системи.

"Чисте" завантаження ОС Windows

Windows 11 Windows 10 Windows 8.1

Примітки.: Якщо проблема не дозволяє завантажитися у Windows, ви не зможете виконати дії, описані в цій статті. Після кількох спроб перезавантаження пристрою ви отримаєте параметри відновлення Windows, за допомогою яких можна спробувати вирішити цю проблему. Виберіть посилання нижче, яке відповідає вашій версії Windows:

- Windows 11, Windows 10: варіанти відновлення у Windows

- Windows 8.1. Скидання параметрів ПК, відновлення його початкового стану

Загальні відомості

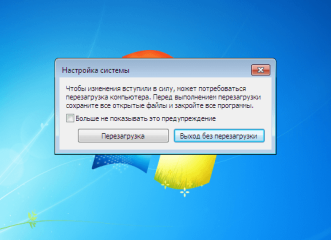

"Чисте завантаження" запускає Windows з мінімальним набором драйверів і запущених програм, що дає змогу визначити, чи фонова програма не заважає грі або програмі. Це схоже на запуск Windows у безпечному режимі, але надає більше можливостей керування тим, які служби та програми запускаються під час запуску, щоб допомогти ізолювати причину проблеми.

Виконання "чистого" завантаження

На перший погляд ці дії можуть здатися складними, але виконання їх по порядку, покрокове, допоможе вам повернутися до роботи.

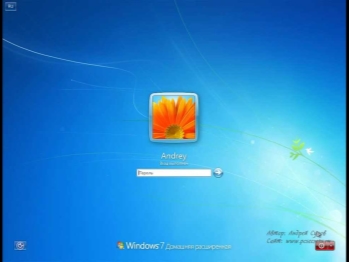

Windows 11Windows 10Windows 8.1

- Увійдіть на комп'ютер як адміністратор. Якщо ви не впевнені, чи має ваш обліковий запис права адміністратора, див. статтю Створення локального облікового запису користувача або адміністратора у Windows , щоб дізнатися, як перевірити, чи має ваш обліковий запис права адміністратора, і за потреби надати його своєму обліковому запису.

-

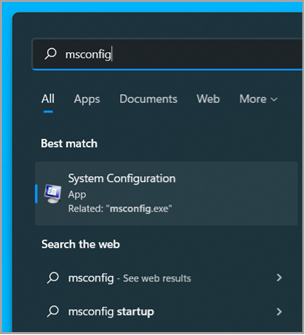

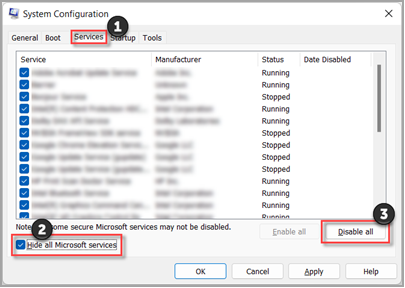

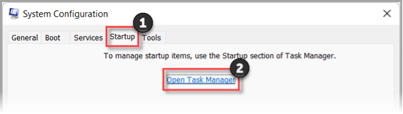

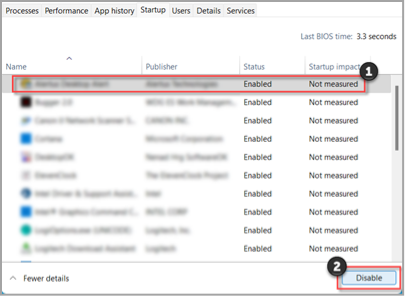

Виберіть пошук , введіть msconfig , а потім виберіть Конфігурація системи зі списку результатів.