Електронний підручник " Захист мережі"

- 1193454.ppt ppt

- 1193454.ppt ppt

- ¡áºóá¡¿∩ (1).jpg jpg

- ¡áºóá¡¿∩ (2).jpg jpg

- ¡áºóá¡¿∩.jpg jpg

- .jpg jpg

- 4.jpg jpg

- A-003.png png

- images.jpg jpg

- sb_Windows7.png png

- Показати всі файли

![Причини низької безпеки Це також підтверджується даними, опублікованими Computer Security Institute (Інститут комп’ютерної безпеки, Сан-Франциско, штат Каліфорнія, США), за якими порушення захисту комп’ютерних систем визначаються такими причинами [4]: несанкціонований доступ – 2%; укорінення вірусів – 3%; технічні відмови апаратури мережі – 20%; цілеспрямовані дії персоналу – 20%; помилки персоналу (недостатній рівень кваліфікації) – 55%. Причини низької безпеки Це також підтверджується даними, опублікованими Computer Security Institute (Інститут комп’ютерної безпеки, Сан-Франциско, штат Каліфорнія, США), за якими порушення захисту комп’ютерних систем визначаються такими причинами [4]: несанкціонований доступ – 2%; укорінення вірусів – 3%; технічні відмови апаратури мережі – 20%; цілеспрямовані дії персоналу – 20%; помилки персоналу (недостатній рівень кваліфікації) – 55%.](/uploads/files/40900/114000/121685_images/22.jpg)

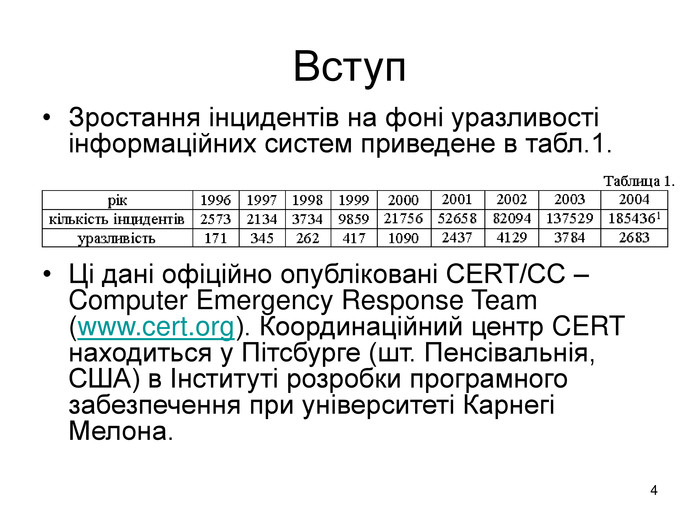

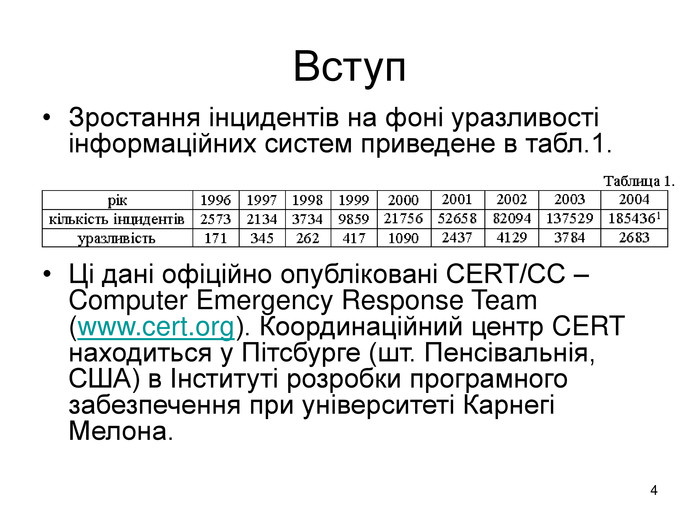

Вступ Зростання інцидентів на фоні уразливості інформаційних систем приведене в табл.1. Ці дані офіційно опубліковані CERT/CC – Computer Emergency Response Team (www.cert.org). Координаційний центр CERT находиться у Пітсбурге (шт. Пенсівальнія, США) в Інституті розробки програмного забезпечення при університеті Карнегі Мелона.

Вступ Уразливість - будь-яка характеристика або властивість інформаційної системи, використання якої порушником може привести до реалізації загрози. Прикладами уразливостей є наступні: помилки в програмах, помилки адміністрування, дозволений сервіс, якої не використається, помилки в проектуванні програмних або апаратних засобів мережі.

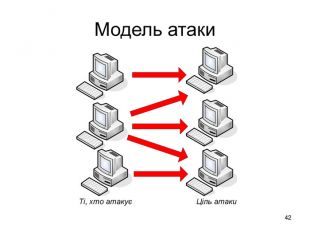

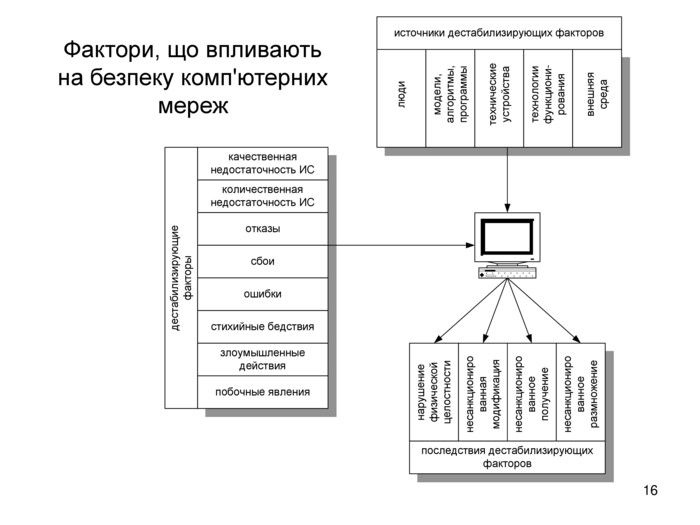

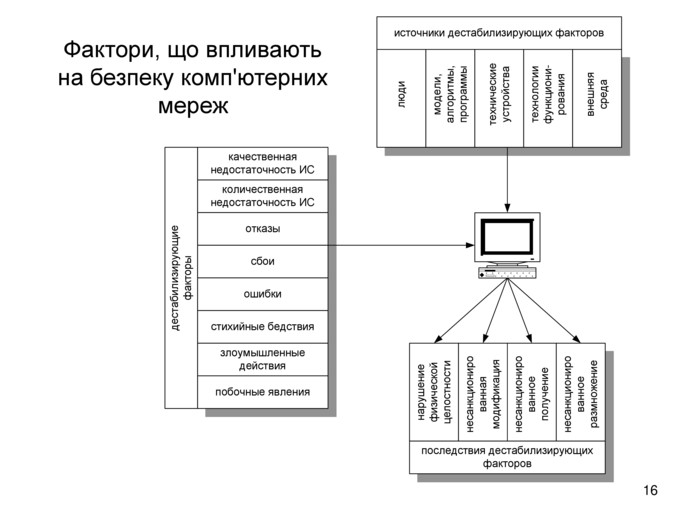

Фактори Під фактором або загрозою розуміється будь-яка подія, що потенційно може завдати шкоди організації шляхом розкриття (порушення конфіденційності), модифікації або руйнування інформації (порушення цілісності), або відмови в обслуговуванні критичними сервісами (порушення доступу).

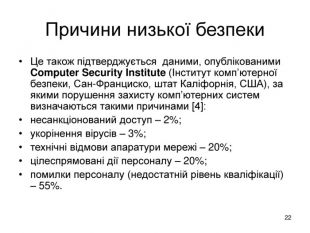

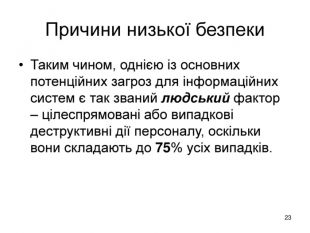

Причини низької безпеки Це також підтверджується даними, опублікованими Computer Security Institute (Інститут комп’ютерної безпеки, Сан-Франциско, штат Каліфорнія, США), за якими порушення захисту комп’ютерних систем визначаються такими причинами [4]: несанкціонований доступ – 2%; укорінення вірусів – 3%; технічні відмови апаратури мережі – 20%; цілеспрямовані дії персоналу – 20%; помилки персоналу (недостатній рівень кваліфікації) – 55%.

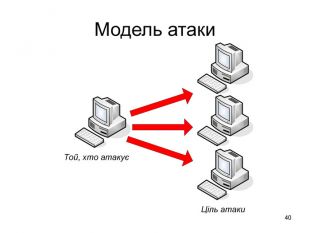

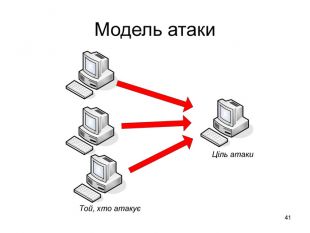

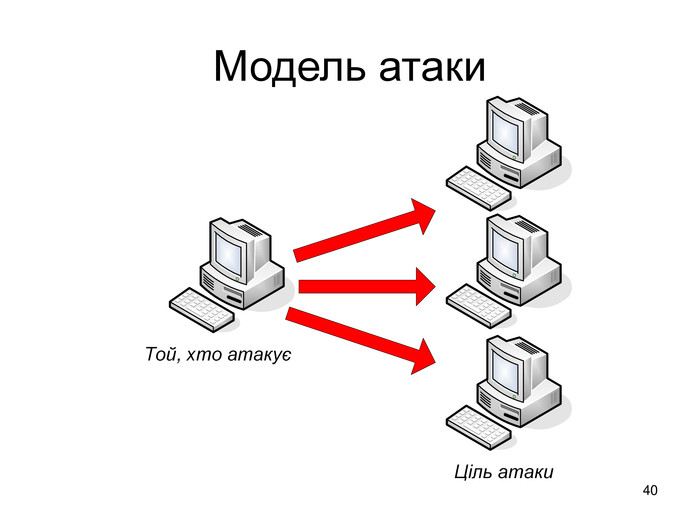

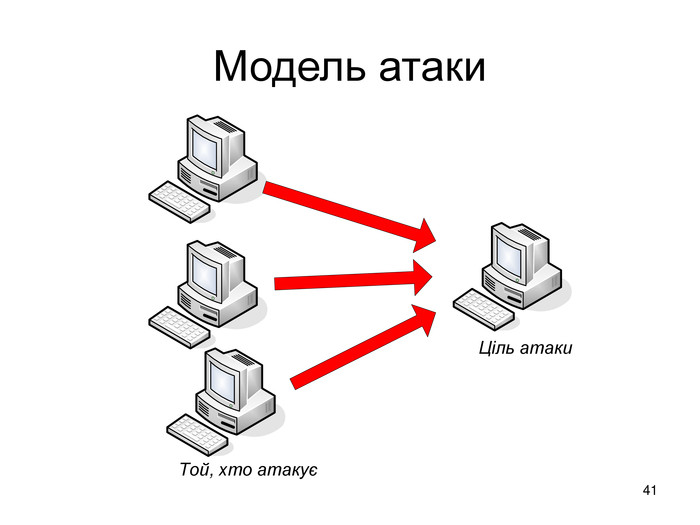

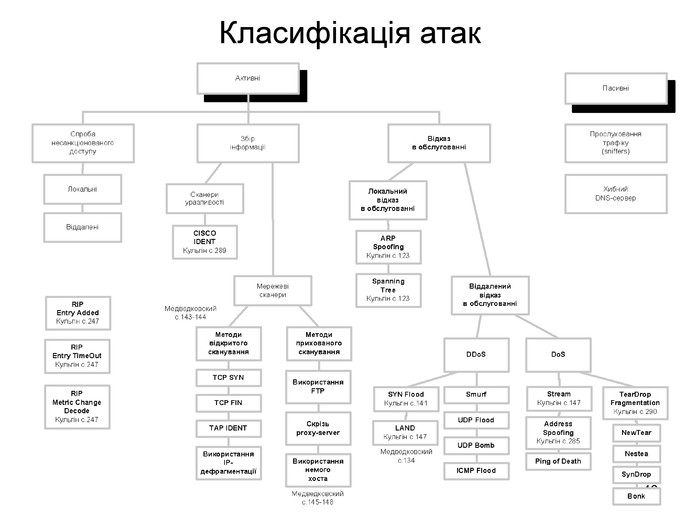

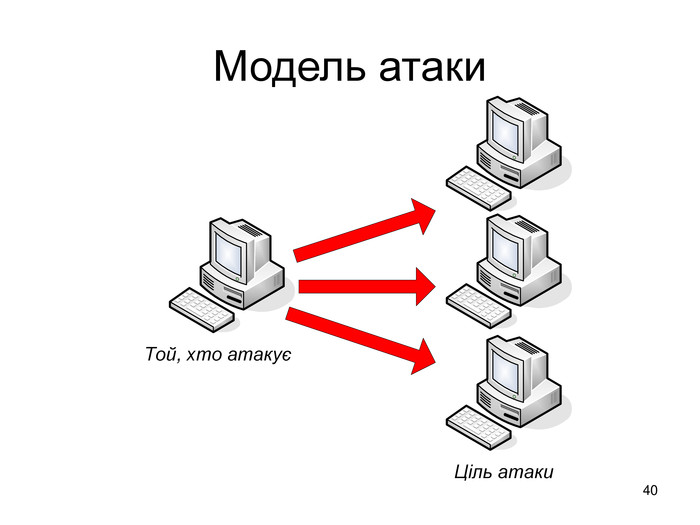

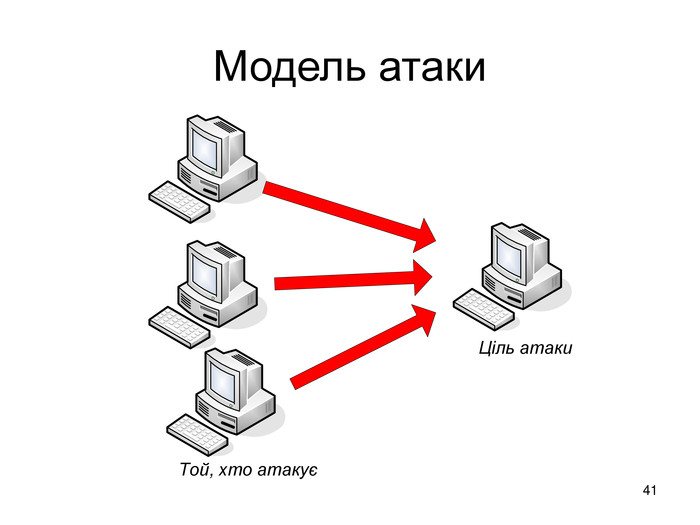

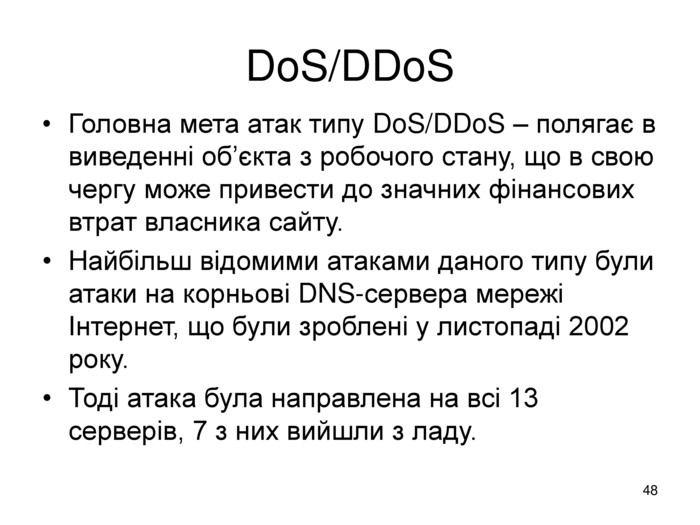

DoS/DDoS Головна мета атак типу DoS/DDoS – полягає в виведенні об’єкта з робочого стану, що в свою чергу може привести до значних фінансових втрат власника сайту. Найбільш відомими атаками даного типу були атаки на корньові DNS-сервера мережі Інтернет, що були зроблені у листопаді 2002 року. Тоді атака була направлена на всі 13 серверів, 7 з них вийшли з ладу.

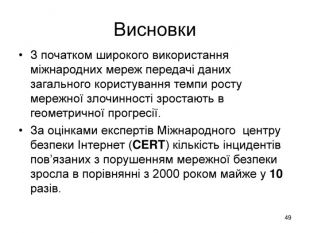

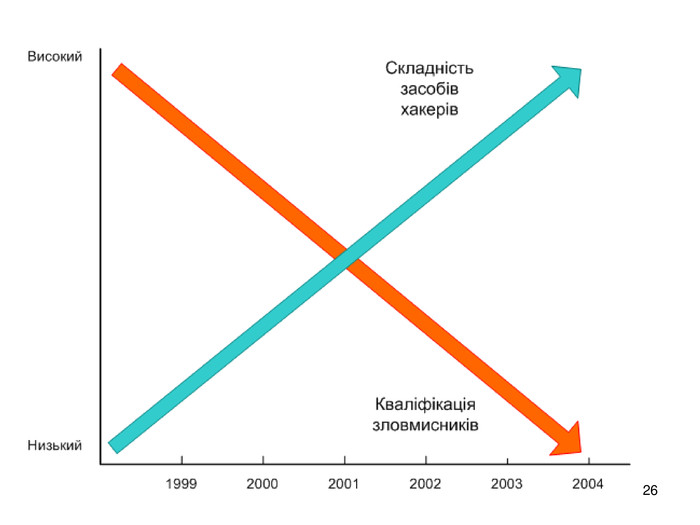

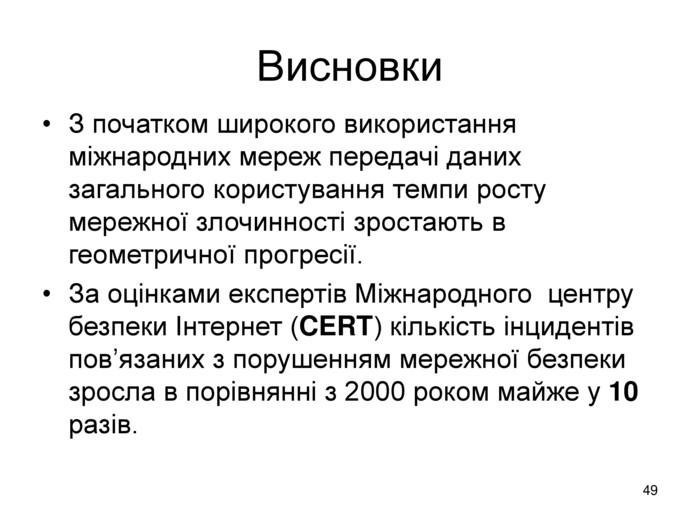

Висновки З початком широкого використання міжнародних мереж передачі даних загального користування темпи росту мережної злочинності зростають в геометричної прогресії. За оцінками експертів Міжнародного центру безпеки Інтернет (CERT) кількість інцидентів пов’язаних з порушенням мережної безпеки зросла в порівнянні з 2000 роком майже у 10 разів.

Висновки Атаки на інформаційні ресурси держави за допомогою мереж передачі даних несуть в собі загрозу національної безпеки. Ця загроза є дуже серйозною, тому відповідними мерами з боку, наприклад, Уряду Росії є обмеження або повна заборона підключення державних установ до всесвітньої комп’ютерної мережі.

Висновки Згідно даним спеціалізованого сайту з безпеки Zone-H 31.4% атак на інформаційні системи реалізовані завдяки відомим але незакритим дразливостям, 24.2% - завдяки помилкам у настройках, 21.1% – за рахунок використання раніше невідомих уразливостей, 16.3% атак здійснюються за допомогою «грубої сили», 4.7% - це інші атаки. Як видно з цих даних 52.5% злочинів реалізуються в результаті помилок у програмному забезпеченні, 24.4% - в наслідок помилок адміністрування.

Висновки В зв’язку з цим у матеріалу наступних занять ми розглянемо засоби, на основі яких будується система захисту комп’ютерної мережі, їх особливості, а також порядок настоювання безпеки мережних операційних систем (на прикладі ОС Windows NT 4 Server), а також використання засобів перевірки системи захисту на міцність – системи аналізу захищеності.

![Причини низької безпеки Це також підтверджується даними, опублікованими Computer Security Institute (Інститут комп’ютерної безпеки, Сан-Франциско, штат Каліфорнія, США), за якими порушення захисту комп’ютерних систем визначаються такими причинами [4]: несанкціонований доступ – 2%; укорінення вірусів – 3%; технічні відмови апаратури мережі – 20%; цілеспрямовані дії персоналу – 20%; помилки персоналу (недостатній рівень кваліфікації) – 55%. Причини низької безпеки Це також підтверджується даними, опублікованими Computer Security Institute (Інститут комп’ютерної безпеки, Сан-Франциско, штат Каліфорнія, США), за якими порушення захисту комп’ютерних систем визначаються такими причинами [4]: несанкціонований доступ – 2%; укорінення вірусів – 3%; технічні відмови апаратури мережі – 20%; цілеспрямовані дії персоналу – 20%; помилки персоналу (недостатній рівень кваліфікації) – 55%.](/uploads/files/40900/114000/121686_images/22.jpg)

Вступ Зростання інцидентів на фоні уразливості інформаційних систем приведене в табл.1. Ці дані офіційно опубліковані CERT/CC – Computer Emergency Response Team (www.cert.org). Координаційний центр CERT находиться у Пітсбурге (шт. Пенсівальнія, США) в Інституті розробки програмного забезпечення при університеті Карнегі Мелона.

Вступ Уразливість - будь-яка характеристика або властивість інформаційної системи, використання якої порушником може привести до реалізації загрози. Прикладами уразливостей є наступні: помилки в програмах, помилки адміністрування, дозволений сервіс, якої не використається, помилки в проектуванні програмних або апаратних засобів мережі.

Фактори Під фактором або загрозою розуміється будь-яка подія, що потенційно може завдати шкоди організації шляхом розкриття (порушення конфіденційності), модифікації або руйнування інформації (порушення цілісності), або відмови в обслуговуванні критичними сервісами (порушення доступу).

Причини низької безпеки Це також підтверджується даними, опублікованими Computer Security Institute (Інститут комп’ютерної безпеки, Сан-Франциско, штат Каліфорнія, США), за якими порушення захисту комп’ютерних систем визначаються такими причинами [4]: несанкціонований доступ – 2%; укорінення вірусів – 3%; технічні відмови апаратури мережі – 20%; цілеспрямовані дії персоналу – 20%; помилки персоналу (недостатній рівень кваліфікації) – 55%.

DoS/DDoS Головна мета атак типу DoS/DDoS – полягає в виведенні об’єкта з робочого стану, що в свою чергу може привести до значних фінансових втрат власника сайту. Найбільш відомими атаками даного типу були атаки на корньові DNS-сервера мережі Інтернет, що були зроблені у листопаді 2002 року. Тоді атака була направлена на всі 13 серверів, 7 з них вийшли з ладу.

Висновки З початком широкого використання міжнародних мереж передачі даних загального користування темпи росту мережної злочинності зростають в геометричної прогресії. За оцінками експертів Міжнародного центру безпеки Інтернет (CERT) кількість інцидентів пов’язаних з порушенням мережної безпеки зросла в порівнянні з 2000 роком майже у 10 разів.

Висновки Атаки на інформаційні ресурси держави за допомогою мереж передачі даних несуть в собі загрозу національної безпеки. Ця загроза є дуже серйозною, тому відповідними мерами з боку, наприклад, Уряду Росії є обмеження або повна заборона підключення державних установ до всесвітньої комп’ютерної мережі.

Висновки Згідно даним спеціалізованого сайту з безпеки Zone-H 31.4% атак на інформаційні системи реалізовані завдяки відомим але незакритим дразливостям, 24.2% - завдяки помилкам у настройках, 21.1% – за рахунок використання раніше невідомих уразливостей, 16.3% атак здійснюються за допомогою «грубої сили», 4.7% - це інші атаки. Як видно з цих даних 52.5% злочинів реалізуються в результаті помилок у програмному забезпеченні, 24.4% - в наслідок помилок адміністрування.

Висновки В зв’язку з цим у матеріалу наступних занять ми розглянемо засоби, на основі яких будується система захисту комп’ютерної мережі, їх особливості, а також порядок настоювання безпеки мережних операційних систем (на прикладі ОС Windows NT 4 Server), а також використання засобів перевірки системи захисту на міцність – системи аналізу захищеності.

про публікацію авторської розробки

Додати розробку