Презентація. Технічні й програмні засоби добування інформації

Про матеріал

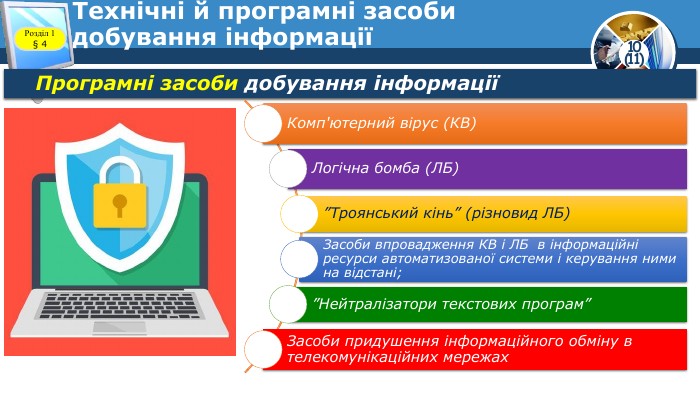

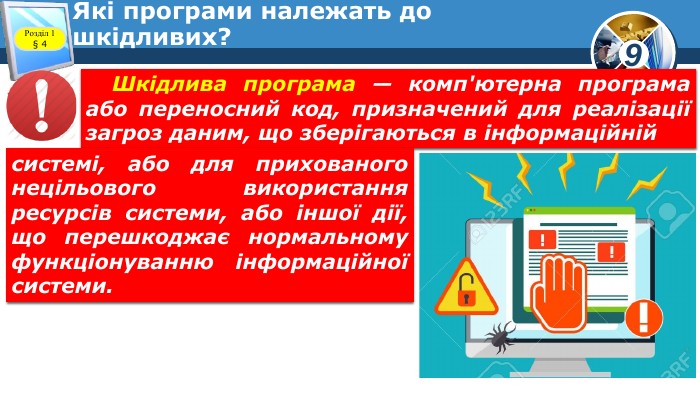

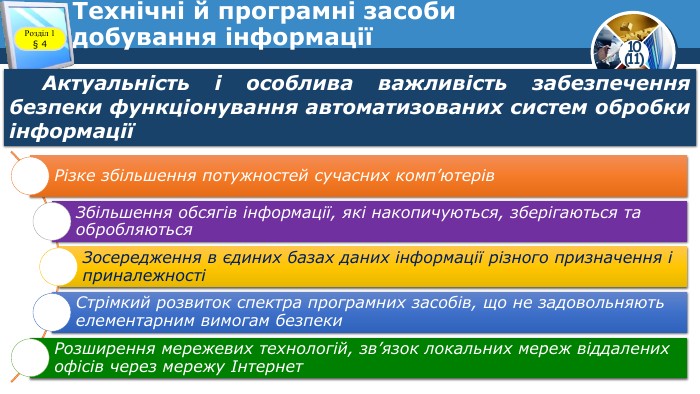

Ознайомляться з технічними й програмними засобами добування інформації

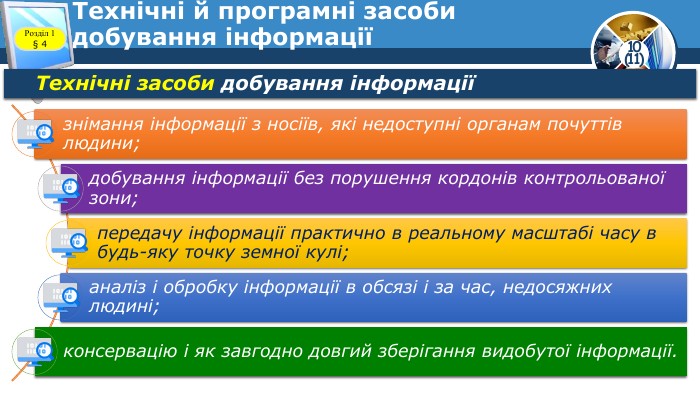

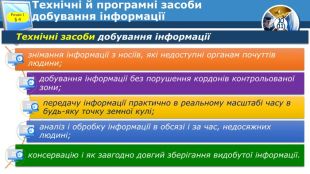

Технічні засоби істотно розширюють і доповнюють можливості людини з добування інформації, забезпечуючи: •a) знімання інформації з носіїв, які недоступні органам почуттів людини; •b) добування інформації без порушення кордонів контрольованої зони; •c) передачу інформації практично в реальному масштабі часу в будь-яку точку земної кулі; •d) аналіз і обробку інформації в обсязі і за час, недосяжних людині; •e) консервацію і як завгодно довгий зберігання видобутої інформації. Перегляд файлу

Зміст слайдів

Середня оцінка розробки

Оцінки та відгуки

pptx

Оцінка розробки

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку