Програми архівування файлів. Антивірусні програми.

Лекція № 9

Тема: Програми архівування файлів. Антивірусні програми.

План:

- Поняття про архівування інформації

- Призначення та функції програм архівації

- Програма WinRar

- Основні поняття про комп’ютерні віруси

- Класифікація комп’ютерних вірусів

- Класифікація антивірусних засобів

1. Поняття про архівування інформації

В процесі роботи на ПК перед користувачем часто виникає проблема нестачі дискового простору. Доводиться або знищувати менш важливу інформацію, або записувати на змінні носії інформації. Та існує ще один вихід з цього становища. Це процес так званого архівування інформації.

Стискування файлів дуже важливе при відправленні файлів електронною поштою. Адже невеликий за розміром файл буде значно швидше переданий, а той кому він адресований, значно швидше його отримає.

Після проведення архівування, файли зменшуються в своїх розмірах, інформація ніби стискується в об’ємі.

Архівування особливо ефективне при наявності на диску великої кількості малих файлів, оскільки кожен з них займає окремий кластер.

При архівування можна задати пароль на файл, що архівується і таким чином захистити файл від несанкціонованого доступу.

Архівування – це процес стискування інформації (файлів, груп файлів, каталогів, цілих дисків) з метою економії дискового простору та захисту її від несанкціонованого доступу.

Стиснення даних — це процедура перекодування даних, яка проводиться з метою зменшення їх об'єму, розміру, обсягу.

Отже, архівування проводять для:

- Економії дискового простору

- Захисту інформації за допомогою паролю

- Зберігання резервних копій найбільш важливої інформації

- Швидкої передачі файлів по комп’ютерним мережам

Файл з інформацією, що за архівована називається архівним, або заархівованим.

2. Призначення та функції програм архівації

Програми-архіватори - це сучасні програмні засоби для створення та обслуговування архівів.

Архіватори бувають двох видів:

1) архіватори, що працюють в режимі командного рядка. Робота з ними полягає у введенні команди, що відповідає назві виконуючого файлу програми та завданні відповідних параметрів.

2) архіватори-оболонки. Програми із зручним інтерфейсом, що полегшує виконання користувачем операцій над архівами.

Основними характеристиками програм архіваторів є:

- ступінь стиснення інформації – співвідношення розміру файлу до розміру заархівованого файла:

![]()

Наскільки ефективно стискаються файли різних форматів. Дуже добре архівуються графічні файли у форматі *. bmp (на 80 - 85%) і документи MS Office (в середньому на 60%), трохи гірше - Web-сторінки (40 - 50%). Для виконуваних файлів цей показник варіюється (~ 50% в залежності від архіватора) і в більшості випадків досить низький, так як вони зазвичай вже стиснуті програмістами за допомогою спеціальних утиліт кшталт UPX або ASPack. Архівування практично не впливає на розмір стислих файлів (графічні файли у форматі *. gif та *. jpg, DivX-фільми, образи CD і т. д.).

- швидкість роботи

- можливості програми

Основні можливості програм-архіваторів:

- створення нового архіву;

- додавання файлів в існуючий архів;

- розпакування файлів з архіву;

- створення архівів, що саморозпаковуються (self-extractor archive);

Архіви, що саморозпаковуються (SFX) - це архіви, до яких приєднаний виконуваний модуль, що дозволяє розпаковувати файли простим запуском архіву, як звичайної програми (без програм-архіваторів)

- створення багатотомних архівів;

Багатотомні архіви - це архіви, що складаються з декількох частин (файлів), які називаються томами. Використовуються у випадках, коли треба передати великий архів на носіях малої ємності.

- захист архівів паролями від несанкціонованого доступу;

- перегляд вмісту файлів різних форматів без попереднього розархівування;

- пошук файлів і даних всередині архіву;

- перевірка на віруси в архіві до розпакування;

- вибір та налаштування коефіцієнта стиснення.

Найвідоміші формати архівів: *.rar, *.arj, *.ice, *.pak, *.zip, *.ace, *.exe.

Зараз існує безліч різноманітного програмного забезпечення яке архівує (стискає) та розархівовує файли без втрати інформації, але найпопулярнішими на даний час є WinRar, WinAce, 7Zip, WinZip, IZArc. Вони відрізняються швидкодією, рівнем стиснення інформації та додатковими функціями.

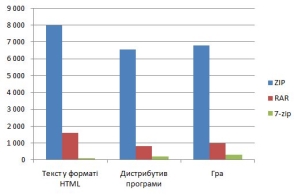

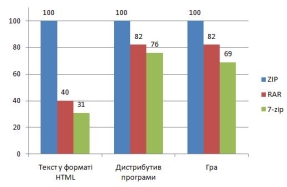

Порівняння архіваторів

Діаграма з порівнянням швидкодії та ступеня стиснення вище згадуваних архіваторів. Матеріалом для архівів слугували: 400 Мб. HTML-сторінок, інсталяційний пакет програми Microsoft Office 2007 (970 Мб.) та встановлена гра Counter-Strike (622 Мб.). Налаштування архіваторів були обрані на максимальну ступінь стиснення.

Діаграма 1. Середня швидкість стиснення (КБ/с).

Діаграма 2. Ступінь стиснення (процент по відношенню до ZIP).

Який архіватор обрати собі?

- Підтримка різних форматів

- Високий ступінь стиснення

- Висока швидкість стиснення

- Зручний інтерфейс

- ....

3. Програма WinRar

Способи запуску програми WinRar

- Пуск > Програми > WinRar.

- Двічі клацнути лівою кнопкою миші на ярлику програми WinRar на робочому столі.

- Викликати контекстне меню на файлі (групі файлів), які бажаєте заархівувати, вибрати команду Додати в архів (Add files to archive).

Створення нового архіву

- Викликати контекстне меню на файлі (групі файлів), які бажаєте заархівувати, вибрати команду Додати в архів.

- Відкриється діалогове вікно, в якому необхідно вказати параметри архівації.

Параметри архівації :

- Ім'я архіву - введіть його вручну або натисніть кнопку «Browse» для вибору імені архіву.

- Можна ввести ім'я, що містить шлях до архіву.

Формат архіву

- Формат архіву - вкажіть бажаний формат архіву (RAR або ZIP).

- Якщо вибраний формат ZIP, то всі опції, недоступні для архіву цього формату, стануть неактивними.

Метод стиснення

- Без стиснення - поміщає файли в архів без стиснення.

- Швидкісний - стискає погано, але дуже швидко.

- Швидкий

- Нормальний - застосовується за замовчуванням. Оптимальне співвідношення між швидкістю і ступенем стиснення.

- Хороший

- Максимальний - забезпечує найвищий ступінь стиснення, але з якнайменшою швидкістю.

Розмір тому

- Якщо ви хочете створити багатотомний архів, то введіть тут розмір тому в байтах. Можна вибрати розмір тому з випадного списку.

- Якщо ви архівуєте дані відразу на носій, то краще вибрати пункт Автовизначення. В цьому випадку WinRAR підбиратиме розмір кожного нового тому для максимального заповнення відповідного диска.

Параметри архівації

- Видалити файли після архівації - після архівації успішно упаковані початкові файли видаляються.

- Створити SFX-архів – замість звичайного архіву створюється той, що саморозпаковується.

- Створити безперервний архів – використовуйте, якщо ви хочете добитися максимального ступеня стиснення.

- Електронний підпис - в архів буде доданий електронний підпис, що містить ім'я автора, час останнього оновлення і ім'я архіву.

- Закрити архів за допомогою пароля.

4. Основні поняття про комп’ютерні віруси

Що ж це за явище – "комп’ютерний вірус"? Це програма, створена людиною. Жоден вірус, що "працює" на ПК, не може виникнути ні з чого. Він створюється програмістами. Вірус може знаходитись не лише у файлі – це може бути просто сукупність машинного коду, що поширюється по компютерній мережі. Але, все ж таки, у всіх вмпадках цей код створений людиною.

Причин створення вірусів дуже багато. Для декого вірусиє їхнім бізнесом. Не тільки для авторів, але й для тих, хто з цими вірусами бореться. Для інших – хобі. Для третіх – створення вірусів – просто спосіб показати свій успіх і незалежність. Віруси – це навіть стаття Кримінального кодексу.

В багатьох країнах, наприклад, тільки за написання шкідливої програми можливе позбавлення волі терміном до п’яти років, а подекуди і більше.

Шкідливі дії вірусів кожного типу можуть бути найрізноманітнішими. Це і видалення важливих файлів або навіть "прошивки" BIOS, і передача особистої інформації, наприклад паролів, за певною адресою, організація несанкціонованих розсилок електронної пошти та атак на деякі сайти. Можливий і запуск дозвону через стільниковий телефон на платні номери. Утиліти прихованого адміністрування (backdoor) здатні навіть передати зловмисникові всю повноту управління комп'ютером.

Комп’ютерний вірус – це спеціально створена програма або сукупність машинного коду, яка здатна розмножуватись і, як правило, виконує на ПК певні деструктивні дії.

Історія

Історія свідчить, що ідею створення комп'ютерних вірусів окреслив письменник-фантаст Т. Дж. Райн, котрий в одній із своїх книжок, написаній в США в 1977 р., описав епідемію, що за короткий час охопила біля 7000 комп'ютерів. Причиною епідемії став комп'ютерний вірус, котрий передавався від одного комп'ютера до другого, пробирався в їхні операційні системи і виводив комп'ютери з-під контролю людини.

В 70-х роках, коли вийшла книжка Т.Дж. Райна, описані в ній факти здавалися фантастикою, і мало хто міг передбачати, що вже в кінці 80-х років проблема комп'ютерних вірусів стане великою дійсністю, хоч і не смертельною для людства в єдиноборстві з комп'ютером, але такою, що призвела до деяких соціальних і матеріальних втрат. Під час досліджень, проведених однією з американських асоціацій з боротьби з комп'ютерними вірусами, за сім місяців 1988 р. комп'ютери, які належали фірмам-членам асоціації, піддавались дії 300 масових вірусних атак, які знищили близько 300 тис. комп'ютерних систем, на відтворення яких було затрачено багато часу і матеріальних затрат. В кінці 1989 р. в пресі з'явилося повідомлення про знаходження в Японії нового, надзвичайно підступного і руйнівного віруса (його назвали хробаком), за короткий час він знищив дані на великій кількості машин, під'єднаних до комунікаційних ліній. Переповзаючи від комп'ютера до комп'ютера, через з'єднуючі комунікації, «черв'як» знищував вміст пам'яті, не залишаючи ніяких надій на відновлення даних.

У 1992 році з'явився перший конструктор вірусів для PC — VCL (для Amiga конструктори існували і раніше), а також готові поліморфні модулі (MtE, DAME і TPE) і модулі шифрування для вбудовування в нові віруси. У кілька наступних років було остаточно відточено стелс-і поліморфні технології (SMEG.Pathogen, SMEG.Queeg, OneHalf, 1994; NightFall, Nostradamus, Nutcracker, 1995), а також випробувано самі незвичайні способи проникнення в систему і зараження файлів (Dir II — 1991, PMBS, Shadowgard, Cruncher — 1993). Крім того, з'явилися віруси, що заражають об'єктні файли (Shifter, 1994) і вихідні тексти програм (SrcVir, 1994).

З поширенням пакету Microsoft Office набули поширення макровіруси (Concept, 1995). У 1996 році з'явився перший вірус для Windows 95 — Win95.Boza, а в грудні того ж року — перший резидентний вірус для неї — Win95.Punch. З поширенням мереж та Інтернету файлові віруси все більше орієнтуються на них як на основний канал роботи (ShareFun, 1997 — макровірус MS Word, що використовує MS-Mail для поширення, Win32.HLLP.DeTroie, 1998 — сімейство вірусів-шпигунів, Melissa, 1999 — макровірус і мережевий черв'як, який побив усі рекорди за швидкістю поширення). Еру розквіту «троянських коней» відкриває утиліта прихованого віддаленого адміністрування BackOrifice (1998) і пішли за нею аналоги (NetBus, Phase). Вірус Win95.CIH досяг апогею в застосуванні незвичайних методів, переписуючи Flash Bios заражених машин (епідемія в червні 1998 вважається найбільш руйнівною за попередні роки).

В кінці 1990-x — на початку 2000-x з ускладненням ПЗ та системного оточення, масовим переходом на порівняно захищені Windows сімейства NT, утвердженням мереж як основного каналу обміну даними, а також успіхами антивірусних технологій у виявленні вірусів, побудованих за складними алгоритмами, останні стали все більше замінювати впровадження у файли на впровадження в операційну систему (незвичайний автозапуск, руткіти) і підміняти поліморфізм величезною кількістю видів (число відомих вірусів зростає експоненціально).

Разом з тим, виявлення в Windows та іншому поширеному ПО численних вразливостей відкрило дорогу черв'якам-експлоїтом. У 2004 р. безпрецедентні за масштабами епідемії викликають MsBlast (більше 16 млн систем за даними Microsoft), Sasser і Mydoom (оціночні збитки 500 млн дол і 4 млрд дол відповідно). Крім того, монолітні віруси в значній мірі поступаються місцем комплексам шкідливого ПЗ з поділом ролей і допоміжними засобами (троянські програми, завантажувачі / дроппери, фішингові сайти, спам-боти і павуки).

Також розквітають соціальні технології — спам і фішинг — як засіб зараження в обхід механізмів захисту ПЗ. Спочатку на основі троянських програм, а з розвитком технологій p2p-мереж — і самостійно — набирає обертів найсучасніший вид вірусів — хробаки-ботнети (Rustock, 2006, бл. 150 тис. ботів; Conficker, 2008—2009, більше 7 млн ботів; Kraken, 2009, бл. 500 тис. ботів).

Віруси у складі іншого шкідливого ПЗ остаточно оформляються як засіб кіберзлочинності.

Основні етапи розвитку вірусів і антивірусів:

1949 — створення фон Нейманом основ теорії вірусів.

1961 — розробка гри Darwin — прообразу комп'ютерних вірусів.

1970 — перша згадка слова VIRUS по відношенню до комп'ютерної програми (у фантастичному романі Грегорі Бенфорда).

1998 — епідемія вірусу Win95.CIH (Чорнобиль), створеного тайваньським студентом Чень Інхао.

2000 — поява найшкідливішого вірусу "I love you", що завдав збитку більше $10 млрд.

2004 — запуск першого "черв'яка" для мобільних телефонів — Cabir.

2006 — створення першого вірусу для RFID-міток, вживаних в магазинах і на складах.

Основними джерелами вірусів є:

- Дискети. Найпоширеніший канал зараження в 1980-1990-і роки. Зараз практично відсутня через появу більш поширених та ефективних каналів і відсутності флоппі-дисководів на багатьох сучасних комп'ютерах.

- Флеш-накопичувачі (флешки). В даний час USB-флешки замінюють дискети і повторюють їх долю - велика кількість вірусів розповсюджується через знімні накопичувачі, включаючи цифрові фотоапарати, цифрові відеокамери, портативні цифрові плеєри, а з 2000-х років все більшу роль відіграють мобільні телефони, особливо смартфони (з'явилися мобільні віруси). Використання цього каналу раніше було переважно зумовлене можливістю створення на накопичувачі спеціального файлу autorun.inf, в якому можна вказати програму, яка запускається Провідником Windows при відкритті такого накопичувача. У Windows 7 можливість автозапуску файлів з переносних носіїв була відключена.

- Електронна пошта. Звичайно віруси в листах електронної пошти маскуються під безневинні вкладення: картинки, документи, музику, посилання на сайти. У деяких листах можуть міститися дійсно тільки посилання, тобто в самих листах може і не бути шкідливого коду, але якщо відкрити таке посилання, то можна потрапити на спеціально створений веб-сайт, що містить вірусний код. Багато поштових віруси, потрапивши на комп'ютер користувача, потім використовують адресну книгу з встановлених поштових клієнтів типу Outlook для розсилки самого себе далі.

- Системи обміну миттєвими повідомленнями. Тут також поширена розсилка посилань на нібито фото, музику або програми, в дійсності виступаючого вірусами, по ICQ і через інші програми миттєвого обміну повідомленнями.

- Веб-сторінки. Можливо також зараження через сторінки Інтернету через наявність на сторінках всесвітньої павутини різного «активного» вмісту: скриптів, ActiveX-компонент. У цьому випадку використовуються уразливості програмного забезпечення, встановленого на комп'ютері користувача, або уразливості в ПЗ власника сайту (що небезпечніше, так як зараженню піддаються добропорядні сайти з великим потоком відвідувачів), а нічого не підозрюючи користувачі, зайшовши на такий сайт, ризикують заразити свій комп'ютер

- Інтернет та локальні мережі (черв'яки). Черви - вид вірусів, які проникають на комп'ютер-жертву без участі користувача. Черв'яки використовують так звані «дірки» (уразливості) в програмному забезпеченні операційних систем, щоб проникнути на комп'ютер. Уразливості - це помилки і недоробки в програмному забезпеченні, які дозволяють віддалено завантажити і виконати машинний код, в результаті чого вірус-хробак потрапляє в операційну систему і, як правило, починає дії по зараженню інших комп'ютерів через локальну мережу або Інтернет. Зловмисники використовують заражені комп'ютери користувачів для розсилки спаму або для DDoS-атак.

Ознаки зараження комп'ютера вірусом:

- Зменшення вільної пам'яті

- Уповільнення роботи комп'ютера

- Затримки при виконанні програм

- Незрозумілі зміни в файлах

- Зміна дати модифікації файлів без причини

- Незрозумілі помилки Write-protection

- Помилки при інсталяції і запуску Windows

- Неспроможність зберігати документи Word в інші каталоги, крім Template

- Погана робота дисків

- Файли невідомого походження

Ранні ознаки зараження дуже тяжко виявити, але коли вірус переходить в активну фазу, тоді легко помітити такі зміни:

- Зникнення файлів

- Форматування HDD

- Неспроможність завантажити комп'ютер

- Неспроможність завантажити файли

- Незрозумілі системні повідомлення, звукові ефекти і т. д.

Здебільшого, все це в минулому. Зараз основні ознаки — самовільне відкривання браузером деяких сайтів (рекламного характеру), підозріло підвищений інтернет-трафік та повідомлення від друзів, що ваші листи електронної пошти до них містили вірус.

За 2007 рік шкідливі програми нанесли збитків світовій індустрії на суму понад 135 млрд доларів. Щороку збитки зростають на 10-15%. П’ятірка країн, що найбільше відзначилась в створенні шкідливих програм, на сьогодні виглядає так:

1. Росія - 27,89%

2. Китай - 26,52%

3.США - 9,98%

4. Бразилія - 6,77%

5. Україна 5,45%.

2. Класифікація комп’ютерних вірусів

На сьогоднішній день відомо декілька сотен тисяч вірусів і їхня кількість постійно зростає.

В даний час не існує єдиної системи класифікації та іменування вірусів (хоча спроба створити стандарт була зроблена на зустрічі CARO в 1991 році).

Прийнято розділяти віруси за:

- об'єктам, які вражаються (файлові віруси, завантажувальні віруси, анти-антивірусні віруси, скриптові віруси, макро-віруси, мережеві черв'яки).

- способом зараження (перезаписуючі віруси, віруси-компаньйони, файлові хробаки, віруси-ланки, паразитичні віруси, віруси, що вражають вихідний код программ)

- операційними системами і платформами, які вражаються (DOS, Microsoft Windows, Unix, Linux, інші)

- активністю (резидентні віруси, нерезидентні віруси)

- технологіями, які використовуються вірусом (нешифровані віруси, шифровані віруси, поліморфні віруси, стелс-віруси (руткіт і буткіт))

- деструктивними можливостями (нешкідливі віруси, безпечні віруси, небезпечні віруси, дуже небезпечні віруси)

- мовою, на якій написаний вірус (асемблер, високорівнева мова програмування, скриптова мова, інші).

Основні категорії вірусів.

Adware (шкідливі програми рекламного характеру)

Adware - тип програм, що демонструють користувачеві окрім виконання їх основних функцій рекламні банери або Popup-вікна. Ці рекламу , як правило, досить складно відключити вручну, і доводиться «насолоджуватися» нею постійно.

Backdoors (Бекдор, Чорний хід)

Подібні програми отримують доступ до віддаленого комп'ютера навіть при розмежованому доступі. Програма, що працює в прихованому режимі, дозволяє зловмисникові отримати практично необмежені права. За допомогою «бэкдорів» можна отримати доступ до особистих даних користувачів. Проте частіше всього «бекдори» використовуються для інфікування інших комп'ютерів вірусами і черв'яками.

Bot-Net (бот-мережі)

Бот-мережі - це мережі, які можуть складатися з тисяч персональних комп'ютерів і локальних мереж, об'єднаних один з одним і які управляються віддалено. Контроль мережі забезпечується троянськими або іншими програмами, що інфікують комп'ютери і очікують інструкцій про початок активних дій, не заподіваючи шкоди системам, на яких встановлені. Такі программи можуть використовуватися зловмисником для розсилки спаму, для проведення DDoS-атак під час роботи комп'ютерів без відома їх користувачів. Головна небезпека таких мереж полягає у величезній кількості елементів, з яких вони складаються. Завдяки цій властивості мереж, їх адміністратори можуть, наприклад, блокувати роботу веб-сервера.

Exploit (Експлойт)

Експлойт («дірка в безпеці») - це комп'ютерна програма або скрипт, що використовує недоліки або помилки операційних систем і іншого програмного забезпечення. Одна з форм эксплойта - атаки з інтернет, реалізовані за допомогою пакетів даних, що використовують «слабкі місця» в мережевому ПО. Таким чином в систему можуть проникати програми, що дозволяють отриматизловмиснику підвищені права доступу.

Hoaxes (англ: hoax - обман, містифікація, жарт)

Вже впродовж декількох років користувачі інтернет і інших мереж періодично отримують попередження про віруси, що поширюються за допомогою електронної пошти. Ці попередження, що доставляються по електронній пошті, пропонують розіслати їх як можна більшому числу колег і інших користувачів з метою захисту їх комп'ютерів від «небезпеки».

Honeypot (англ..: honeypot - приманка).

Honeypot - це запущена в мережі служба, що спостерігає за мережею і реєструє спроби проникнення в неї. Ця служба недоступна звичайному користувачеві і тому до неї не повинно бути звернень з боку користувача. Якщо зловмисник сканує мережу, досліджуючи її на предмет можливих уязвимостей, і користується при цьому пропонованими «приманкою» сервісами, то його звернення реєструється як спроба несанкціонованого проникнення в систему.

Макровіруси

Макровіруси - це невеликі програми або їх частини, написані на макромовах (WordBasic для WinWord 6.0). Вони зазвичай поширюються серед документів, створених конкретним программами. З цієї причини, їх ще називають «документними вірусами». На відміну від «нормальних» вірусів, макровіруси не ушкоджують виконувані файли, а обмежуються лише документами під певні программи.

Фармінг

Фармінг - це маніпуляція хост-файлами веб-браузерів з метою перенаправлення запитів по помилкових адресах. По суті, йдеться про модифікації класичного фішинга. Фармінг-зловмисники мають в своєму розпорядженні об'ємні серверні сховища для зберігання фальшивих веб-сайтів. Окрім цього, фармінг став узагальнювальною назвою DNS-атак різних типів. Маніпуляції хост-файлами призводять до направлених маніпуляцій системою за допомогою вірусів і троянських програм. Як наслідок, з цієї системи можливі звернення лише до фальшивих веб-сайтів, навіть якщо у відповідному полі браузеру вводяться вірні веб-адреси.

Фішинг

Фішинг має на увазі полювання на персональні дані інтернет-користувачів. Фішинг-зловмисник відправляє своїй жертві нібито офіційні листи, спонукаючі користувача добровільно відправити зловмисникові конфіденційну інформацію. Перш за все, шахраям цікаві імена користувача і паролі. За допомогою цих даних злочинці можуть видавати себе за володаря інформації і робити від його імені різні дії. Має бути досконале ясно, що банк або страхове агентство ні за яких обставин не просить своїх клієнтів повідомити по електронній пошті, по СМС або по телефону номери кредитних карт, PIN, TAN або інші дані для організації доступу до різних систем.

Поліморфні віруси

Поліморфні віруси - майстри маскування і камуфляжу. Вони змінюють свій власний програмний код, що робить їх виявлення достатньо трудомістким.

Програмні віруси

Комп'ютерний вірус - це шкідливий код, що має властивість самостійно прикріплятися різними способами до комп'ютерних програм і, тим самим, інфікувати їх. Віруси розмножуються, на відміну від «логічних бомб» і троянських програм, самостійно, хоча і вимагають програму-носій для «відкладання» в неї свого вірусного коду. На властивості програми-носія присутність вірусів звичайна впливу не робить.

Rootkit (Руткіти)

Руткіт - це набір програмних утиліт, які встановлюються на комп'ютер для маскування факту проникнення і присутності в системі. Руткити намагаються актуалізувати вже встановлені шпигунські програми і повторно інсталювати видалені раніше.

Скриптові віруси і черв'яки

Процес створення цих вірусів надзвичайно простий, а використання відповідних технологій дозволяє їм поширитися в планетарному масштабі протягом декількох годин. Скриптові віруси і черв'яки вимагають наявності однієї із скриптовых мов (Javascript, VBScript) для самостійного проникнення в неінфіковані скрипти. Часто це відбувається шляхом пересилки по електронній пошті або при обміні файлами (документами). Черв'яками називають програми, що розмножуються самостійно, але не інфікують інші програми. Тобто черв'яки не можуть стати частиною коду програми-носія. У системах з жорсткими обмеженнями політик безпеки черв'яки частенько стають єдиною можливістю забезпечити проникнення в ці системи яких-небудь шкідливих програм.

Шпигунське ПО

Шпигунські програми пересилають своїм творцям або третім особам персональні дані користувачів без їх дозволу. В більшості випадків шпигунські програми служать тому, аби аналізувати стиль поведінки жертви в інтернеті і активувати певні рекламні банери або Popup-программи.

Троянські програми (Трояни)

Трояни - це програми, що зустрічаються останнім часом досить часто. Так називають програми, які повинні виконувати певні завдання, але після запуску показують своє дійсне обличчя і виконують завдання руйнівного характеру. Троянські програми не можуть розмножуватися самостійно, що відрізняє їх від вірусів і черв'яків. Вони, як правило, мають цікаві назви (SEX.EXE або STARTME.EXE), спонукаючі користувача запустити їх на виконання. Безпосередньо після старту вони активізуються і, наприклад, можуть відформатувати жорсткий диск. Особливий вид троянів - т.з. дроппер, чиїм завданням є поширення вірусної «розсади» в системі.

Зомбі

Зомбі-комп'ютер - це комп'ютер, інфікований Malware-программами, що дозволяють хакерам отримати права видаленого управління системою і використовувати її в злочинних цілях. Керований комп'ютер може використовуватися як платформа для організації DoS-атак, розсилки спаму і фішинг-листів.

3. Класифікація антивірусних засобів

Для того, щоб звести до мінімуму ймовірність зараження вірусами, існує ряд профілактичних заходів:

- загальні засоби захисту, які полягають у страхуванні від фізичного пошкодження магнітних дисків неправильно працюючих програм або помилкових дій користувачів. Сюди відносять резервне копіювання та архівування, а також розмежування доступу;

- профілактичні заходи, які зменшують ймовірність зараження вірусами. Сюди відносять використання ліцензійного ПЗ та драйверів, а також періодичну перевірку за допомогою антивірусних програм;

- спеціалізовані програми для захисту від комп’ютерних вірусів.

Профілактика і лікування

На даний момент існує безліч антивірусних програм, що використовуються для запобігання попадання вірусів в ПК. Однак немає гарантії, що вони зможуть впоратися з новітніми розробками. Тому слід дотримуватися деяких запобіжних заходів, зокрема:

- Не працювати під привілейованими обліковими записами без крайньої необхідності.

- Не запускати незнайомі програми із сумнівних джерел.

- Намагатися блокувати можливість несанкціонованої зміни системних файлів.

- Відключати потенційно небезпечний функціонал системи (наприклад autorun носіїв в MS Windows, приховування файлів, їх розширень і пр.).

- Не заходити на підозрілі сайти, звертати увагу на адресу в адресному рядку оглядача.

- Користуватися тільки довіреними дистрибутивами.

- Постійно робити резервні копії важливих даних і мати образ системи з усіма параметрами для швидкого розгортання.

- Виконувати регулярні оновлення часто використовуваних програм, особливо, що забезпечують безпеку системи.

Програми, призначені для захисту від комп’ютерних вірусів, називаються антивірусними.

Їх можна поділити на декілька видів:

- детектори – дозволяють знайти, заражені якимось одним, наперед відомим вірусом або одним з багатьох відомих вірусів;

- вакцини (іммунізатори) – модифікують програми і диски таким чином, що це не відображається на роботі програм. Після цього вірус, від якого виконується вакцинація, вважає ці програми або диски вже інфікованими і повторно їх знезаражує;

- лікарі (фаги) – лікують заражені програми або диски, вириваючи з заражених програм тіло віруса, тобто відновлюючи програму в тому стані, в якому вона була до зараження вірусів;

- ревізори – спочатку запам’ятовують стан інформації (розмір, дату, час створення) і системних ділянок дисків, а потім порівнюють їх з поточним. При виявленні невідповідностей про повідомляється користувачу;

- лікарі-ревізори – це гібриди ревізорів і лікарів, тобто програми, які не тільки помічають зміни в файлах і системних ділянках дисків, але й можуть у випадку виявлення змін виявити заражені файли;

- фільтри (монітори) – резидентні програми для захисту від вірусів, які поміщаються резидентно в оперативній пам’яті комп’ютера і перехоплюють звернення вірусів до системних ділянок і файлів. Користувач може дозволити або заборонити виконання відповідних операцій;

- поліфаги – це найефективніша група програм, що поєднують в собі декілька вище наведених типів антивірусів, наприклад, фільтрів, детекторів та лікарів.

Контрольні запитання:

- Що таке архівування інформації?

- Для чого проводять архівування?

- Які програмні засоби називаються архіваторами?

- Що таке розархівація?

- Як за допомогою архіваторів можна захистити інформацію?

- Види архіваторів?

- Основні характеристики архіваторів?

- Основні можливості програм-архіваторів?

- Основні принципи роботи з програмою WinRar.

- Що таке комп’ютерний вірус?

- Історія розвитку комп’ютерних вірусів.

- Джерела зараження вірусами?

- Ознаки зараження комп’ютера вірусами?

- Класифікація комп’ютерних вірусів.

- Класифікація антивірусних засобів.

- Які антивірусні програми вам відомі?

Домашнє завдання:

1. Класифікація комп’ютерних вірусів.

2. Класифікація антивірусних програм.

про публікацію авторської розробки

Додати розробку