Sway-презентація "Захист даних."

Архів містить презентацію у форматі .docx, .pdf та файл з посиланням до перегляду та редагування Sway.

До підручника: Інформатика 9 клас, Морзе 2017.

- даних. .docx docx

- даних. .pdf pdf

- .Захист даних.docx docx

Захист даних.

Цілі уроку:

- навчальна: сформувати уявлення про види загроз безпеці дани їх можливі наслідки недотримання правил безпеки;

- розвивальна: розвивати логічне мислення; формувати вміння аналізувати та робити висновки;

- виховна: прищеплювати етичні та правові норми поведінки з дотримання інформаційної безпеки; виховувати інформаційну культуру учнів, уважність, акуратність, дисциплінованість.

Ви дізнаєтеся:

- які є загрози безпеці та пошкодження даних у комп’ютерних системах;

- які розрізняють етичні та правові основи захисту даних;

- які є шляхи захисту даних;

- які програми належать до шкідливих;

- як можна класифікувати комп’ютерні віруси. .

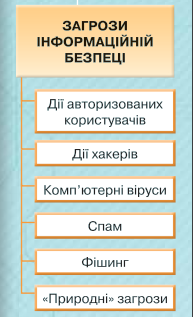

Загрози безпеці даних

Загроза - це потенційна можливість певним чином порушити інформаційну безпеку.

Під загрозою розуміють будь-які обставини та події, що виникають у зовнішньому середовищі, які у відповідних умовах можуть викликати появу небезпечної події.

Реалізацією загрози є порушення роботи системи

Інформаційна загроза — це потенційна можливість певним чином порушити інформаційну безпеку.

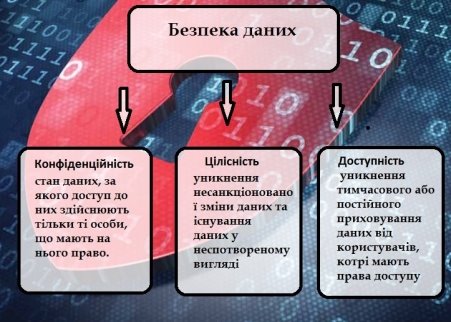

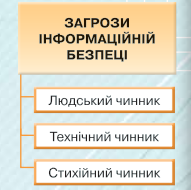

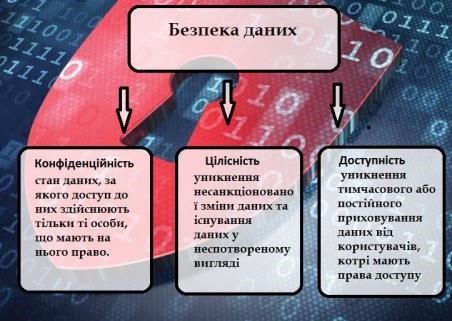

Стандартною моделлю безпеки даних може слугувати модель із трьох категорій :

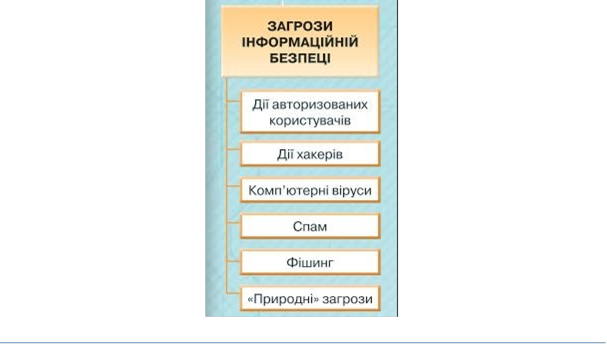

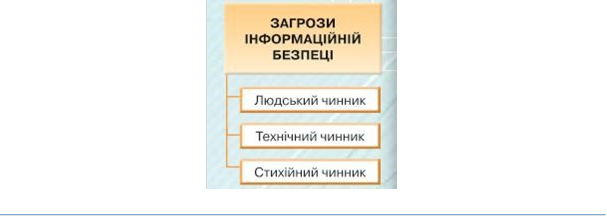

До категорії дій, що здійснюються авторизованими користувачами, належать: цілеспрямована крадіжка або знищення даних на робочій станції чи сервері; пошкодження даних користувачами в результаті необережних дій.

Другу категорію загроз становлять електронні методи впливу, які здійснюють хакери.

Окрема категорія електронних методів впливу — комп’ютерні віруси та інші шкідливі програми. Вони становлять реальну небезпеку, широко використовуючи комп’ютерні мережі, Інтернет й електронну пошту.

Дуже поширеною загрозою на сьогодні є спам.

На інформаційну безпеку організації можуть впливати різноманітні зовнішні чинники — «природні» загрози: причиною втрати даних може стати неправильне зберігання, крадіжка комп’ютерів і носіїв, форсмажорні обставини тощо.

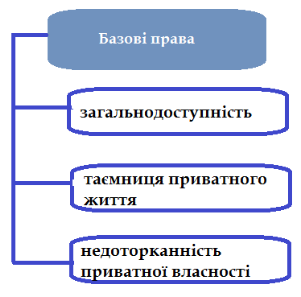

Етичні та правові основи захисту даних

Морально-етичні основи захисту даних передбачають норми поведінки, які традиційно склались або складаються з поширенням комп’ютерів та мереж: соціальна й персональна відповідальність, рівноправність партнерів по комунікації, точне й сумлінне виконання обов’язків тощо.

Правовий захист інформації (даних) передбачає:

- наявність прав на інформацію — сертифікацію, ліцензування, патентування;

- реалізацію прав — захист інтелектуальної власності, захист авторських прав;

- контроль за процедурами реалізації прав — систему адміністративного, програмного, фізико-технічного захисту інформації.

Під час цитування в наукових, дослідницьких, полемічних, критичних та інформаційних цілях уривків з опублікованих творів, включаючи відтворення уривків із газетних і журнальних статей у формі оглядів преси обов’язково слід вказувати ім’я автора та джерело запозичення. Правила оформлення цитат закріплені в Державному стандарті.

Які програми належать до шкідливих?

Шкідлива програма — комп’ютерна програма або переносний код, призначений для реалізації загроз даним, що зберігаються в інформаційній системі, або для прихованого нецільового використання ресурсів системи, або іншої дії, що перешкоджає нормальному функціонуванню інформаційної системи.

Комп’ютерні віруси — це спеціальні програми в машинних кодах або фрагменти програм, здатні без відома та згоди користувача розмножуватися й розповсюджуватися на інші програми шляхом копіювання свого коду у файли, що зберігаються в системі. Вони, як і біологічні віруси, досить малі порівняно з іншими програмами.

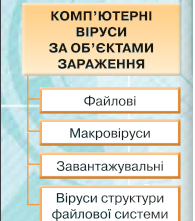

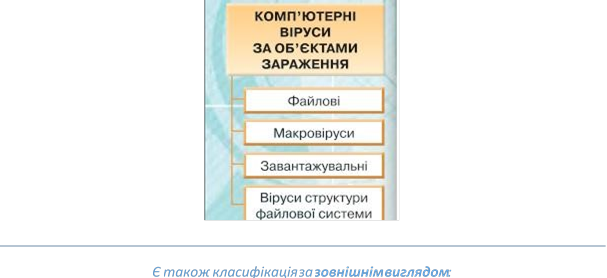

Класифікації комп’ютерних вірусів

Мережеві віруси для свого розповсюдження використовують можливості комп’ютерних мереж. Мережеві віруси — переважно це макровіруси — розповсюджуються через електронну пошту. Є також шкідливі програми, що розповсюджуються здебільшого через локальну мережу та Інтернет.

Хробаки — це один з різновидів шкідливих вірусів, що розмножуються та псують дані, збережені на комп’ютері. Часто хробаки розповсюджуються через файли, вкладені в електронні листи, або через деякі веб-сторінки, проте можуть також завантажуватися під час спільного користування файлами або програмами миттєвого обміну повідомленнями.

Програми на кшталт «троянський кінь» розповсюджуються шляхом обману, вони запускаються під виглядом іншої програми для отримання важливих даних. Наприклад, така програма має вигляд діалогового вікна реєстрації в системі.

За способом зараження середовища мешкання віруси можна поділити на резидентні й нерезидентні.

Є також класифікація за зовнішнім виглядом:

- звичайні — код вірусу видно на диску;

- невидимі (Stealth-віруси) — використовують особливі методи маскування, при перегляді код вірусу не видно. Stealth-віруси мають резидентний модуль, який постійно перебуває в оперативній пам’яті комп’ютера;

- поліморфні — код вірусу змінний.

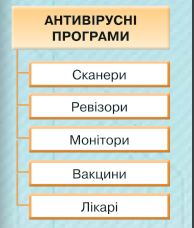

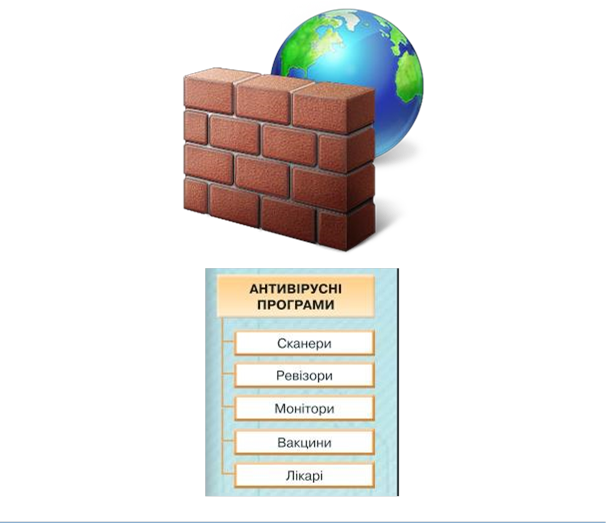

Класифікація антивірусних програм

Загальний захист мережевого під’єднання здійснюють за допомогою брандмауерів (або міжмережевих екранів) — окремих пристроїв чи спеціальних програм, які для захисту створюють бар’єр між комп’ютером і мережею

Для боротьби з комп’ютерними вірусами можна придбати спеціальні програми, які називаються антивірусними, або антивірусами.

Антивірусне програмне забезпечення зазвичай використовує два різні методи для виконання своїх задач:

- перегляд (сканування) файлів для пошуку відомих вірусів, що відповідають визначенню в переліку вірусів;

- знаходження підозрілої поведінки будь-якої з програм, подібної до поведінки зараженої програми.

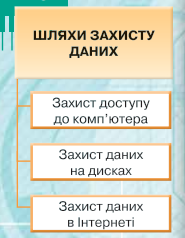

Шляхи захисту даних

З метою профілактики зараження комп’ютерними вірусами користувачеві слід дотримуватися певних рекомендацій.

- необхідно використовувати надійні джерела програмного забезпечення для свого комп’ютера, купувати його лише в офіційних продавців;

- перевіряти за допомогою антивірусних програм файли, які надходять ззовні (з дисків, Інтернету) до вашого комп’ютера;

- обмежити доступ сторонніх осіб до комп’ютера;

- регулярно створювати резервні копії важливих даних;

- періодично перевіряти комп’ютер на наявність вірусів з використанням нових версій антивірусних програм;

- не відкривати вкладення електронної пошти, які були надіслані від невідомих вам адресатів;

- не завантажувати з Інтернету файли з розширенням exe з неперевірених сайтів.

Найнадійніший спосіб боротьби зі спамом — не дати можливості спамерам дізнатися вашу електронну адресу

- Не варто без необхідності публікувати адресу електронної пошти на веб-сайтах чи в групах новин.

- Не потрібно реєструватися на підозрілих сайтах. Якщо деякий корисний сайт вимагає реєстрації, можна вказати спеціально для цього створену адресу.

- Ніколи не відповідати на спам і не переходити за посиланнями, які містяться в ньому. Цим ви тільки підтвердите, що користуєтеся своєю електронною адресою й будете одержувати ще більше спаму.

- Вибираючи ім’я для своєї електронної пошти, варто, за можливості, щоб воно було довгим й незручним для вгадування.

Осмислення матеріалу

1. Робота з підручником.

п. 9 ст 72

Обговорюємо.

2. Робота за комп’ютером .

Виконуємо завдання на ст 79.

Підбиття підсумків уроку

Дайте відповіді на питання:

- Для чого ми захищаємо інформацію?

- Де ми захищаємо інформацію?

- Як ми захищаємо інформацію?

Домашнє завдання

Опрацювати § 9 ст. 72

Відповісти на запитання до самоперевірки. Ст. 79.

Захист даних.

Цілі уроку:

• навчальна: сформувати уявлення про види загроз безпеці дани їх можливі наслідки недотримання правил безпеки;

• розвивальна: розвивати логічне мислення; формувати вміння аналізувати та робити висновки;

• виховна: прищеплювати етичні та правові норми поведінки з дотримання інформаційної безпеки; виховувати інформаційну культуру учнів, уважність, акуратність, дисциплінованість.

Ви дізнаєтеся:

![]()

![]()

• які є загрози безпеці та пошкодження даних у комп’ютерних системах;

• які розрізняють етичні та правові основи захисту даних;

• які є шляхи захисту даних;

• які програми належать до шкідливих;

• як можна класифікувати комп’ютерні віруси. .

![]()

Загрози безпеці даних

![]()

Загроза - це потенційна можливість певним чином порушити інформаційну безпеку.

Під загрозою розуміють будь-які обставини та події, що виникають у зовнішньому середовищі, які у відповідних умовах можуть викликати появу небезпечної події.

Реалізацією загрози є порушення роботи системи

Інформаційна загроза — це потенційна можливість певним чином порушити інформаційну безпеку.

![]()

Стандартною моделлю безпеки даних може слугувати модель із трьох категорій :

![]()

До категорії дій, що здійснюються авторизованими користувачами, належать:

цілеспрямована крадіжка або знищення даних на робочій станції чи сервері; пошкодження даних користувачами в результаті необережних дій.

![]()

Другу категорію загроз становлять електронні методи впливу, які здійснюють хакери.

Окрема категорія електронних методів впливу — комп’ютерні віруси та інші шкідливі програми. Вони становлять реальну небезпеку, широко використовуючи комп’ютерні мережі, Інтернет й електронну пошту.

Дуже поширеною загрозою на сьогодні є спам.

![]()

На інформаційну безпеку організації можуть впливати різноманітні зовнішні чинники — «природні» загрози: причиною втрати даних може стати неправильне зберігання, крадіжка комп’ютерів і носіїв, форсмажорні обставини тощо.

![]()

Етичні та правові основи захисту даних

Морально-етичні основи захисту даних передбачають норми поведінки, які традиційно склались або складаються з поширенням комп’ютерів та мереж: соціальна й персональна відповідальність, рівноправність партнерів по комунікації, точне й сумлінне виконання обов’язків тощо.

Правовий захист інформації (даних) передбачає:

![]()

![]()

• наявність прав на інформацію — сертифікацію, ліцензування, патентування;

• реалізацію прав — захист інтелектуальної власності, захист авторських прав;

• контроль за процедурами реалізації прав — систему адміністративного, програмного, фізико-технічного захисту інформації.

Під час цитування в наукових, дослідницьких, полемічних, критичних та інформаційних цілях уривків з опублікованих творів, включаючи відтворення уривків із газетних і журнальних статей у формі оглядів преси обов’язково слід вказувати ім’я автора та джерело запозичення. Правила оформлення цитат закріплені в Державному стандарті.

![]()

Які програми належать до шкідливих?

Шкідлива програма — комп’ютерна програма або переносний код, призначений для реалізації загроз даним, що зберігаються в інформаційній системі, або для прихованого нецільового використання ресурсів системи, або іншої дії, що перешкоджає нормальному функціонуванню інформаційної системи.

Комп’ютерні віруси — це спеціальні програми в машинних кодах або фрагменти програм, здатні без відома та згоди користувача розмножуватися й розповсюджуватися на інші програми шляхом копіювання свого коду у файли, що зберігаються в системі. Вони, як і біологічні віруси, досить малі порівняно з іншими програмами.

Класифікації комп’ютерних вірусів

![]()

Мережеві віруси для свого розповсюдження використовують можливості комп’ютерних мереж. Мережеві віруси — переважно це макровіруси — розповсюджуються через електронну пошту. Є також шкідливі програми, що розповсюджуються здебільшого через локальну мережу та Інтернет.

Хробаки — це один з різновидів шкідливих вірусів, що розмножуються та псують дані, збережені на комп’ютері. Часто хробаки розповсюджуються через файли, вкладені в

електронні листи, або через деякі веб-сторінки, проте можуть також завантажуватися під час спільного користування файлами або програмами миттєвого обміну повідомленнями.

Програми на кшталт «троянський кінь» розповсюджуються шляхом обману, вони запускаються під виглядом іншої програми для отримання важливих даних. Наприклад, така програма має вигляд діалогового вікна реєстрації в системі.

За способом зараження середовища мешкання віруси можна поділити на резидентні й нерезидентні.

![]()

![]()

![]()

• звичайні — код вірусу видно на диску;

• невидимі (Stealth-віруси) — використовують особливі методи маскування, при перегляді код вірусу не видно. Stealth-віруси мають резидентний модуль, який постійно перебуває в оперативній пам’яті комп’ютера; • поліморфні — код вірусу змінний.

![]()

Класифікація антивірусних програм

Загальний захист мережевого під’єднання здійснюють за допомогою брандмауерів (або міжмережевих екранів) — окремих пристроїв чи спеціальних програм, які для захисту

створюють бар’єр між комп’ютером і мережею

![]()

Для боротьби з комп’ютерними вірусами можна придбати спеціальні програми, які називаються антивірусними, або антивірусами.

Антивірусне програмне забезпечення зазвичай використовує два різні методи для виконання своїх задач:

![]()

• перегляд (сканування) файлів для пошуку відомих вірусів, що відповідають визначенню в переліку вірусів;

•

знаходження підозрілої поведінки будь-якої з програм, подібної до поведінки зараженої програми.

![]()

З метою профілактики зараження комп’ютерними вірусами користувачеві слід дотримуватися певних рекомендацій.

![]()

• необхідно використовувати надійні джерела програмного забезпечення для свого комп’ютера, купувати його лише в офіційних продавців;

• перевіряти за допомогою антивірусних програм файли, які надходять ззовні (з дисків, Інтернету) до вашого комп’ютера;

• обмежити доступ сторонніх осіб до комп’ютера;

• регулярно створювати резервні копії важливих даних;

• періодично перевіряти комп’ютер на наявність вірусів з використанням нових версій антивірусних програм;

• не відкривати вкладення електронної пошти, які були надіслані від невідомих вам адресатів;

• не завантажувати з Інтернету файли з розширенням exe з неперевірених сайтів.

![]()

Найнадійніший спосіб боротьби зі спамом — не дати можливості спамерам дізнатися вашу електронну адресу

• Не варто без необхідності публікувати адресу електронної пошти на веб-сайтах чи в групах новин.

• Не потрібно реєструватися на підозрілих сайтах. Якщо деякий корисний сайт вимагає реєстрації, можна вказати спеціально для цього створену адресу.

• Ніколи не відповідати на спам і не переходити за посиланнями, які містяться в ньому. Цим ви тільки підтвердите, що користуєтеся своєю електронною адресою й будете одержувати ще більше спаму.

•

Вибираючи ім’я для своєї електронної пошти, варто, за можливості, щоб воно було довгим й незручним для вгадування.

![]()

п. 9 ст 72

Обговорюємо.

2. Робота за комп’ютером .

Виконуємо завдання на ст 79.

![]()

Підбиття підсумків уроку

![]()

Дайте відповіді на питання:

![]()

![]()

• Для чого ми захищаємо інформацію?

• Де ми захищаємо інформацію?

• Як ми захищаємо інформацію?

![]()

Домашнє завдання

![]()

Опрацювати § 9 ст. 72

Відповісти на запитання до самоперевірки. Ст. 79.

![]()

|

навчальна: сформувати уявлення про види загроз безпеці дани їх можливі наслідки недотримання правил безпеки; |

|

|

|

Для редагування: https://sway.office.com/U62YFJLc6mpnnqxP

про публікацію авторської розробки

Додати розробку