Інформаційна безпека. Загрози при роботі в Інтернеті і їх уникнення.

Урок 3. Інформаційна безпека. Загрози при роботі в Інтернеті і їх уникнення.

І. Теоретична частина.

|

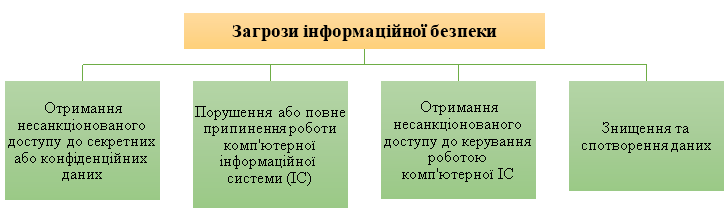

Інформаційна безпека – стан захищеності систем передання, опрацювання та зберігання даних, при якому забезпечено конфіденційність, доступність і цілісність даних. |

У лютому 2017 року указом Президента України було затверджено доктрину інформаційної безпеки України:

- захист українського суспільства від агресивного впливу деструктивної пропаганди;

- захист українського суспільства від агресивного інформаційного впливу, спрямованого на пропаганду війни, розпалювання національної та релігійної ворожнечі, зміну конституційного ладу насильницьким шляхом або порушення суверенітету і територіальної цілісності України;

- усебічне задоволення потреб громадян, підприємств, установ і організацій усіх форм власності в доступі до достовірних та об’єктивних відмінностей.

Кримінальним кодексом України передбачено кримінальну відповідальність за порушення інформаційної безпеки.

|

Соціальна інженерія – наука, що вивчає людську поведінку на фактори, які на неї впливають. Результати досліджень часто використовують зловмисники для маніпуляції, щоб спонукати людину виконати певні дії чи розголосити конфіденційну інформацію. |

ІІ. Практична частина:

1. ПТБ

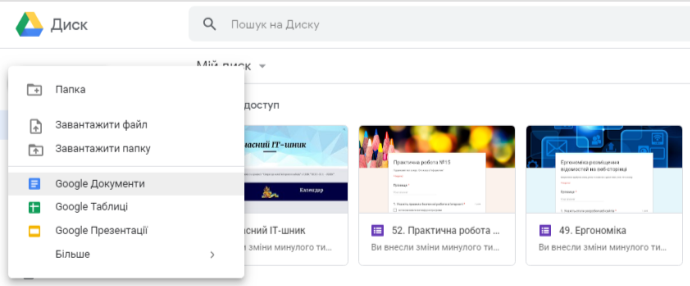

2. Зайти у акаунт gmail.com.

3. Зайти до Google Диску.

4. Створити Google Документ з назвою «Інформаційна безпека».

![]()

5. Дати відповіді на питання:

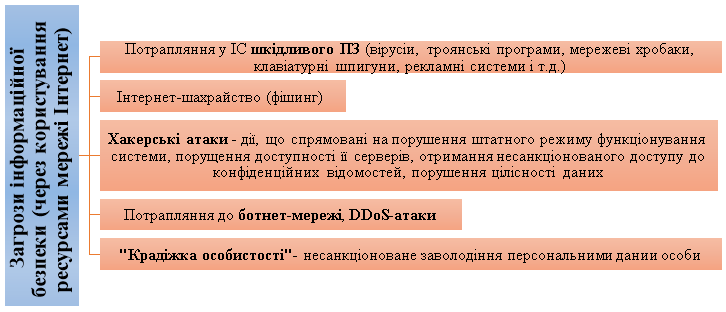

- Які загрози інформаційній безпеці виникають унаслідок користування ресурсами Інтернету?

- Що таке ботнет-мережа і які виникають загрози для користувачів, якщо потрапити до такої мережі?

- Які загрози інформаційній безпеці виникають унаслідок користування мобільними пристроями?

- Які загрози інформаційній безпеці виникають унаслідок застосування прийомів соціальної інженерії?

- У чому сутність двохетапної перевірки облікового запису електронної пошти або соціальної мережі?

6. Вкінці документу вказати авторство (П.І., дата).

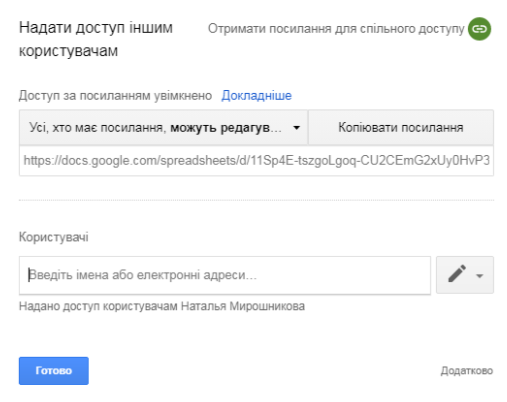

7. Надати доступ ![]() вчителю для перевірки:

вчителю для перевірки:

- Вказати адресу вчителя kolodyazna@gmail.com – натиснути «Готово».

про публікацію авторської розробки

Додати розробку