Інтерактивна гра до дня безпечного Інтернету "Морський бій"

Тема. Безпека в Інтернеті.

Мета. Поглиблення та закріплення розуміння учнями небезпек, що чекають на кожного, хто мандрує мережею Інтернет; формування вмінь можливими способами забезпечити безпечну роботу; формувати вміння аналізувати інформацію, помічати закономірності та, використовуючи різні засоби захисту, забезпечити безпечну роботу з комп’ютером, та мережею Інтернет.

Розвиток уважності, критичності до Інтернет-ресурсів, спостережливості, пам’яті.

Виховання любові до родини, етичного спілкування між товаришами, дорослими; розвиток в учнів уміння відфільтровувати з інформації тільки корисну; розвиток навичок командного розв’язання проблем, уміння робити висновки; виховання культури спілкування в Інтернет-просторі, інформаційної культури.

Обладнання: ПК, проектор, екран, інтерактивна презентація гри «Морський бій» (із використанням тригерів), табло з цифрами та назвами команд, конверти для жеребкування.

Технологія: ігрова технологія.

Хід ЗАНЯТТЯ

І. ОРГАНІЗАЦІЙНИЙ МОМЕНТ

ІІ. МОТИВАЦІЯ НАВЧАЛЬНОЇ ДІЯЛЬНОСТІ

Мережа Інтернет – одне з найвидатніших винаходів людства. Завдяки світовій павутині можна навчатися, шукаючи за допомогою електронних пошукових систем реферати, електронні книги, енциклопедії, бібліотеки, здійснювати покупки, не витрачаючи час на походи до магазину. Інтернет для багатьох людей став засобом спілкування та зв’язку. Підключивши до персонального комп’ютера чи ноутбука веб-камеру, мікрофон та колонки, можна безкоштовно спілкуватися з людиною з іншого куточка світу та ще до того ж бачити співрозмовника на моніторі. Комп’ютерна мережа часто заповнює дозвілля користувачів онлайн-фільмами, телебаченням та іграми.

Віртуальні подорожі Інтернетом, які кожен із вас здійснює, здавалося б не можуть загрожувати якимись серйозними небезпеками. Але ваша спокійна самотність за монітором оманлива, оскільки весь час, поки встановлене Інтернет-з’єднання, ваш комп’ютер є частиною величезної мережі, де є і друзі, і вороги. Уберегтися від небезпеки завжди простіше, якщо знати, кого і чого боятися.

ІІІ. ПОВІДОМЛЕННЯ ТЕМИ, МЕТИ І ЗАВДАНЬ УРОКУ

Сьогодні ми з вами пограємо у всім вам відому гру «Морський бій», а темою нашої інтелектуальної гри є тема «Безпека в Інтернеті». Граючи в бій, ми перевіримо, наскільки ви знаєте про небезпеки, які вас можуть підстерігати в Інтернеті, та чи вмієте ви уберегтися від них, забезпечити безпечну роботу з комп’ютером та мережею Інтернет.

Змагатися в морському бої будуть дві команди, які зараз представлять свій екіпаж та капітана. (Представлення команд.)

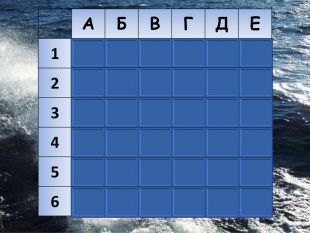

Отже усі готові до плавання. А зараз нагадаємо правила гри. Так само, як у відомій грі «Морський бій», у яку ви вже грали неодноразово, є поле, у якому занумеровані клітинки: по вертикалі клітинки позначені цифрами від 1 до 6, а по горизонталі – буквами від А до Е. Буква і число визначають місце будь-якої клітинки поля, де розміщена ескадра, що складається з одного трьохпалубного корабля, двох двопалубних і двох однопалубних кораблів.

Капітани по черзі називають будь-яку клітинку. Кожній клітинці відповідає запитання, на обдумування якого відведено 30 секунд. За правильну відповідь нараховується 1 бал. Якщо команда відповіла на питання неправильно, то хід передається команді-супернику. А якщо команда здійснила «постріл» і потрапила на клітинку з літерою, то за вгадану літеру отримує 1 бал. Коли буде знайдено всі кораблі, командам потрібно з літер та складів, що знаходяться в них, скласти слово. За вгадане слово команда отримує чотири бали.

Щоб визначити, яка команда першою розпочне бій, проведемо жеребкування. Прошу до столу підійти капітанів команд та обрати конверт, що визначить команду, яка здійснюватиме постріл першою.

Увага! Розпочнемо наше плавання всесвітньою мережею Інтернет. Будьте уважні!

IV. УЗАГАЛЬНЕННЯ І СИСТЕМАТИЗАЦІЯ УЧНЯМИ НАБУТИХ ЗНАНЬ

Завдання «Морського бою «Безпека в Інтернеті»

А1. Програма, що саморозмножується, поширюється з файла на файл і з комп’ютера на комп’ютер. (Вірус)

А2. Як називають програми для контролю й фільтрації даних, що передаються з однієї мережі в іншу? (Брандмауери)

А3. Як називають повідомлення, яке надходить до одержувача майже миттєво після його надсилання? (Миттєве повідомлення)

А4. Як називають програму, що відстежує натиснення кнопок на клавіатурі, за допомогою якої зловмисник може отримати доступ до конфіденційних даних (логіни, паролі, PIN-коди, номери кредиток і т.д.)? (клавіатурний шпигун)

А5. Мережевий щоденник, який користувачі можуть час від часу наповнювати текстом та мультимедійними даними. (Блог)

А6. Служба, призначена для обміну повідомленнями через електронні поштові скриньки. (Електронна пошта)

Б1. Ця програма виглядає як легальний програмний продукт, але під час запуску здійснює шкідливі дії (крадіжки паролів, перетворює ваш комп’ютер на машину розсилки), вона не поширюється сама по собі, назва взята з античної міфології. (Троянський кінь)

Б2. Як називається вчинок, коли чужі матеріали видають за власні? (Плагіат)

Б3. Як називається цифровий код (послідовність символів), який використовують під час обміну електронними повідомленнями та гарантує, що повідомлення справді надіслав той, від кого воно надійшло? (Цифровий підпис)

Б4. Як називають групу веб-сторінок, що взаємопов’язані гіперпосиланнями, об’єднані спільною тематикою та належать певному власнику? (Сайт)

Б5. Віруси, які заражають Word, Excel. (Макровіруси)

Б6. Що об’єднує сайти Yahoo, Google, Rambler, Мета, Яндекс? (Пошукові системи)

В1. Всесвітня система об’єднаних комп’ютерних мереж, побудована на використанні протоколів ІР. (Інтернет)

В2. Програма, що саморозмножується та існує без носія. (Хробак)

В3. Що поєднує ці програми: No Spam Today!, Spam Agent, SpamPal, SPAMfighters? (Антиспамові програми)

В4. Різновид шахрайства в Інтернеті, коли оманливим шляхом користувач потрапляє на ідентичну копію відомих сайтів. Після чого відбувається зараження комп’ютера вірусами та шпигунським програмним забезпеченням. Назвіть його. (Фармінг)

В5. Як називається поштова кореспонденція в основному рекламного характеру, що приходить на email адресу користувача без його запиту? (Спам)

В6. Симптомами чого є:

- повне поглинання Інтернетом;

- потреба у збільшенні часу онлайн-режимів;

- залежність настрою від використання Інтернету;

- спроби приховати реальний час перебування в Інтернеті. (Інтернет-залежність)

Г1. Програма для перегляду веб-сторінок. (Браузер)

Г2. Вид шахрайства, метою якого є виманювання у довірливих або неуважних користувачів мережі персональних даних клієнтів онлайнових аукціонів, сервісів із переказування або обміну валюти, Інтернет-магазинів. Шахраї використовують усілякі виверти, які найчастіше змушують користувачів самостійно розкрити конфіденційні дані. (Фішинг)

Г3. Як називають шпигунські програми, які не виявляють своєї присутності й непомітно збирають інформацію (паролі, особисті дані тощо), надсилаючи її на певний сайт? (Spyware)

Г4. Яким терміном називають залякування, переслідування, знущання, глузування й інші дії, які здатні налякати, принизити й іншим чином негативно вплинути на особу через мережу Інтернет? (Буллінг)

Г5. Веб-сайт організації співтовариств людей зі схожими інтересами або діяльністю, де зв'язок здійснюється за допомогою сервісу внутрішньої пошти або миттєвого обміну повідомленнями (MySpace, Facebook, Twitter, Вконтакте, Однокласники) називають… (соціальна мережа)

Г6. Як називають веб-сайт, що дає змогу обмінюватися повідомленнями поза режимом реального часу? (Форум)

Д1. Віруси, які заражають антивірусні програми. (Ретровіруси)

Д2. Спеціальне програмне забезпечення, яке фільтрує електронну пошту, аналізує всі повідомлення, що надходять до комп’ютера. (Антиспамове програмне забезпечення)

Д3. Як називають створені веб-сервером і збережені на комп’ютері користувача текстові файли, у яких містяться індивідуальні настройки певного сайту або особисті дані користувача, які іноді використовують зловмисники? (Cookie)

Д4. Що поєднує ці програми: Avast!, Eset NOD 32, Dr. Web, Panda Internet Securety? (антивірусні програми)

Д5. Набір символів, що зображують емоції. (Смайлики)

Д6. Назвіть службу Інтернету, що забезпечує обмін миттєвими повідомленнями між групами користувачів у віртуальних середовищах спілкування у режимі реального часу. (Чат)

Е1. Як називають людину, яка без дозволу потрапляє до чужої комп’ютерної системи, щоб вкрасти, пошкодити або знищити дані? (Хакер)

Е2. Різновид атак вірусів, тобто велика кількість повідомлень на поштову скриньку користувача та поштові сервери з метою виведення їх із ладу. (Поштова бомба)

Е3. Шпигунські програми, які під час своєї роботи виводять на екран рекламні стрічки – банери, сповільнюючи роботу комп’ютера. Як називають програми цього типу? (Adware)

Е4. Прізвисько, псевдонім, який обирає собі користувач Інтернету при спілкуванні в мережі Інтернет, називають… (Нік або нікнейм)

Е5. Назвіть пристрій, що забезпечує взаємодію комп’ютера з лініями зв’язку. (Модем)

Е6. Як називається служба, що дає змогу використовувати Інтернет для ведення телефонних розмов і передавання факсів? (ІР-телефонія або інтернет-телефонія)

Отже, ви знайшли всі кораблі, які були розміщені на нашому ігровому полі. Кораблі – це букви або склади слова. Вам потрібно за 30 секунд із цих букв та складів скласти термін з інформатики – як називають постачальника послуг Інтернету.

Відповідь. Провайдер.

Визначення переможців.

V. ПІДСУМОК ЗАНЯТТЯ

В Інтернеті справді можна зустріти багато небезпек, суб’єктів із недобрими намірами, але це не є приводом для того, щоб відмовитися від користування цією мережею. Якщо ви будете дотримуватись всіх тих заходів безпеки, про які ми сьогодні згадували, то зможете безпечно мандрувати всесвітньою мережею Інтернет: жодна людина з нечесними намірами не отримає доступу до вашої персональної інформації, ваш комп’ютер не буде заражений вірусами та шпигунським програмним забезпеченням тощо.

про публікацію авторської розробки

Додати розробку