Кодування даних "Декодер 2018"

Позакласний захід для учнів 8-го класу з інформатики у формі гри на тему «Кодування даних». Пропонується для проведення між учнями паралельних класів після вивчення теми "Опрацювання даних, як інформаційний процес". Дана розробка містить завдання на перевірку вивченого матеріалу, логіку, критичне та креативне мислення.

Позакласний захід в 8-х класах з інформатики у формі гри на тему «Кодування даних».

Мета: закріплення вмінь та навичок роботи з закодованими даними; формування культури поведінки в Інтернеті; розвиток інформаційної культури, здатності аналізувати, узагальнювати, робити висновки; виховувати бажання дотримуватися правил особистої безпеки.

Обладнання та наочність: комп’ютери, проектор, аркуші з завданнями, кросворди, аркуш із запитаннями для опитування команд.

Форма проведення уроку: гра.

Хід заходу

І. Вступна бесіда

Сьогодні ми зібралися тут для вирішення важливого питання, а саме дізнаємось учні якого класу вміліше допомагають один одному на самостійних, під час перевірки домашнього завдання та й навіть на контрольній роботі. Головна мета такої допомоги зрозуміло підказати товаришеві і водночас не попастись вчителю. Це завдання не просте і вимагає максимальних зусиль та винахідливості. Але якщо з цим завданням можна впоратися швидко то існує й інша сторона такого таланту, адже застосувати різні способи кодування даних для їх захисту від небажаних користувачів – це ціла наука. Саме майстерність опанованих вже методів кодування даних учнями 8-х класів ми сьогодні й перевіримо.

Що нас оточує довкола? Люди, запахи, звуки, кольори тощо. Та я все ж назву це одним словом. Нас оточує інформація.

У давні часи, щоб отримати якусь інформацію про країну, життєвий статус про її народ та інше, люди використовували листи. А листи відправляли човном, пароплавом, пташиною поштою. «Доставка» інформації тривала місяць – півроку. Потім стільки ж люди чекали відповіді. З появою літаків на відправку листа і відповіді чекали вже не 2 місяці, а 2 тижні. З появою Інтернету лист відправляється і отримується відповідь через кілька секунд. Але сьогодні як і багато століть тому люди розуміли, що інформацію яку вони надсилають певній людині може отримати хтось сторонній і використати її вже на шкоду відправника.

Розуміючи цінність даних, які відправляються в дорогу навіть з самим сильним та швидким гінцем, в різні епохи придумували спосіб кодування даних з метою їх захисту.

Ви, сучасні діти, народилися і живете у цифровому світі XXI століття, тому з раннього віку знайомі з мобільними телефонами, ноутбуками, планшетами. Використовуючи все це, ви можете перейти від навчання, в основі якого — інформація, почута з вуст учителя або прочитана в підручнику, до навчання через сприймання інформації з електронних ресурсів, Інтернету, навколишнього середовища тощо. Сьогодні набагато важливішим є вміння самостійно знаходити відповіді на запитання і використовувати їх на практиці, при цьому диференціювати отримані дані та захищати свої дані від різного роду зловмисників.

Інформація може бути загальнодоступною чи доступною тільки обмеженому колу людей. Питання захисту інформаційних систем актуальний тільки тоді, коли існуючі файли не призначаються для загального огляду. Існують таке поняття, як захист інформаційних систем, яке розділяється на різні рівні безпеки. Захист даних дуже актуальне у плані роботи бізнесу та державних підприємств, що дотримують секретність. Кожна компанія має певну кількість інформації, яка повинна бути доступною тільки обмеженому колу людей. Саме тому підприємства розробляють захисні рівні інформаційних систем. Рівні захисту можна розділити на: захист на робочому місці користувача; захист на рівні підрозділу компанії; захист на загальному рівні підприємства. Рівні захисту Перший рівень захисту досить простий, оскільки інформація вводиться користувачем, а після, зберігається на одному і тому ж комп'ютері. У такому випадку, для того щоб дані не були надані іншим користувачам, достатньо тільки поставити на комп'ютері захисний код – і все. Але у великих підприємствах комп'ютери з'єднані у загальну локальну мережу. Такий варіант виключає можливість захисту інформації простим включенням пароля, оскільки доступ до файлової системи комп'ютера отримують всі користувачі локальної мережі. У такому випадку підприємством розробляється захист на рівні підрозділу компанії. Створюються спеціальні захисні засоби, за допомогою яких доступ до локальної мережі отримує тільки певна кількість людей. Сучасні підприємства не можуть обійтися без тих переваг, які дає всесвітня мережа Інтернет. Підключення локальних мереж до Інтернету, дає ризик несанкціонованого доступу до закритої інформації компанії, тому постає питання про захист інформаційних систем на рівні підприємства. Організувати захист інформації на підприємстві можна такими способами: захистити доступ до баз даних на фізичному рівні; контролювати доступ, а також персоніфікувати кожного користувача; використовувати складні паролі та ключі для захисту інформаційних систем; захистити випромінювання від кабелю та захистити доступ до комутаційних вузлів; підключити захисну систему типу «зворотний виклик». Будь-які засоби для захисту інформаційних систем добрі але, на жаль, жодна з них не є на всі сто відсотків надійною. Саме тому, для повноцінного захисту інформації, рекомендується використовувати комбінації з різних захисних засобів.

У зв’язку з цим ми і розглядаємо всі доступні способи кодування даних.

ІІ. Домашнє завдання

Наші команди готувались до сьогоднішньої гри і хочуть представити свою команду за допомогою кодування, яке кожен використовує у своєму спілкуванні. Це – emoji( символи, які відображають різні дії, почуття, емоції).

Команди по черзі демонструють своє представлення на великому екрані за допомогою проектора.

ІІІ. Хто більше?

Командам роздаються 2 однакових кросворди. Котра команда дасть більше правильних відповідей за 8 хв., та й перемогла.

IV. Експрес-шифр

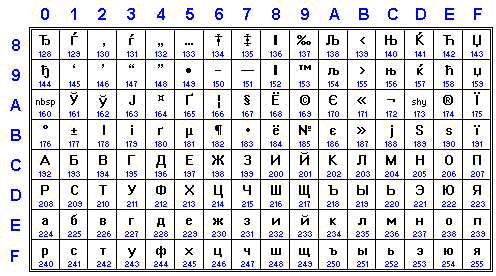

Команди отримують додатки з таблицею кодів символів Windows-1251. За допомогою цієї таблиці командам необхідно на протязі 5 хвилин закодувати якомога більше слів – термінів пов’язаних з інформатикою.

Після виконання цього завдання команда пропонується обмінятись закодованими словами і за той самий час декодувати повідомлення суперників.

V. Бліц-опитування

Вчитель з картки зачитує питання. Команда, учасник якої першим підняв руку – відповідаю. В разі помилки право на відповідь надається наступній команді.

- Що більше Мбайт чи Тбайт?(Тбайт)

- Скільки бітів міститься в 1 байті?(Вісім)

- Скількома байтами кодується 1 символ в системі Юнікод?(двома)

- Скільки байтів у 56 бітів?(сім)

- Скільки символів в алфавіті азбуки Морзе?(два)

- Скільки байтів в 1 Кбайті?(1024)

- Скільки різних кодів можна скласти з трьох бітів?(2^3=8)

- Що використовують для кодування звуків мови?(букви алфавіту)

- Скільки В українській мові літер?(33)

- Чим кодують дані для музичних творів?(нотами)

- Процес отримання нових даних з наявних – це…(опрацювання даних)

- Процес отримання початкового повідомлення із закодованого – це…(декодування)

VI. Квадрат Полібія

У цьому шрифті, кожна літера(або пара літер, що відповідають близьким за вимовою звукам) міститься в таблиці. Під час кодування повідомлення кожна літера замінюється парою цифр – номерами стовпця та рядка таблиці, на перетині яких вона розміщена.

Декодуйте повідомлення, закодовані за правилом Полібія.

|

|

1 |

2 |

3 |

4 |

5 |

6 |

|

1 |

А |

Б |

В |

Г/Г |

Д |

Е |

|

2 |

Є |

Ж |

З |

И/Й |

І/Ї |

К |

|

3 |

Л |

М |

Н |

О |

П |

Р |

|

4 |

С |

Т |

У |

Ф |

Х |

Ц |

|

5 |

Ч |

Ш |

Щ |

Ь |

Ю |

Я |

- 52 33 44 43 63 23 11 24 42 62 11

- 62 43 51 34 31 11 33 33 65

- 53 43 31 52 51 43 23 13 61 33 33 65

VII. Кодування Цезаря

Один з учнів нагадує суть даного кодування.

Декодуйте повідомлення, закодоване за методом римського імператора Гая Юлія Цезаря. Заміна символів із зсувом на 4 літери праворуч.

Рк сгнфтйчрслял! (ми найрозумніші)

VІ. Підсумки

Оголошення переможців.

Комп’ютер, Інтернет, кодування та багато інших інформаційних технологій можуть бути прекрасним і корисним засобом для навчання, відпочинку і спілкування з друзями. Але, як і реальний світ, він теж може бути небезпечним!

А оскільки Інтернет поступово стає чимось культовим. Особливо для вас - молодого покоління. Назвати його просто мережею, як переплетення кабелів у банку або установі, означало б відібрати в Інтернету містичну чарівність чогось, що об'єднує незалежно від будь-яких розділень. Та все ж привчайтеся не «проводити час» в Інтернеті, а бути активними користувачами його можливостей.

Таблиця кодів символів Windows-1251

Кросворд

По горизонталі:

3. Система умовних знаків, сигналів для передавання та збереження повідомлень.

5. Наука, що вивчає структуру і загальні властивості інформації, а також методи і (технічні) засоби її створення, перетворення, зберігання, передачі та використання в різних галузях людської діяльності.

6. Заголовкові дані (назва твору, частини, глави, параграфа тощо), що розміщуються над текстом або під текстом кожної сторінки книги, газети, журналу.

10. Двовимірний масив, що складається з впорядкованого набору рядків та стовпчиків.

11. Спеціальний запис у документі, який вказує на якийсь об’єкт того або іншого документа.

14. Послідовність із восьми бітів.

16. Римський імператор, який користувався для кодування повідомлень системою, що передбачала заміну однієї літери іншою зі зсувом на кілька позицій.

17. Таблиця кодів символів, що складається із 17 наборів по 65536 значень кодів у кожному.

21. Пристрій виведення даних на папір, плівку або інші матеріали, що мають розмір А2 і більше.

По вертикалі:

- Система числення, що складається з цифр 0, 1, 2, 3 4, 5, 6, 7, 8,9.

- Вид форматування абзацу текстового документа, який використовують для переліку об’єктів, опису порядку дій тощо.

4. Кодування, що використовує лише цифри1 та 0.

7. Грецький історик, полководець, державний діяч, що розробив кодування яке ґрунтується на тому, що букви розташовані в окремих клітинках таблиці і позначаються цифрами, що складаються з номеру стовпця та рядка на перетині яких розташована відповідна літера.

8. Пристрій або система пристроїв для відтворення звуку, що складається з однієї або кількох динамічних головок, розташованих у корпусі (акустичному оформленні).

9. Алфавіт для групи слов’янських мов, до якого належать українська, російська, білоруська та ін. мови.

12. Процес отримання початкового повідомлення із закодованого.

13. Один із вказівних пристроїв введення, який дає змогу користувачеві через інтерфейс взаємодіяти з комп'ютером.

14. Цифра 0 або 1 у двійковому коді повідомлення.

15. Структурна складова тексту, зазвичай пов'язана логічно і виділена графічно, наприклад, у вигляді відступів.

18. Основний компонент комп'ютера, призначений для керування всіма його пристроями та виконання арифметичних і логічних операцій над даними.

19. Дані, які потрапляють до програми від певних пристроїв, програм або іншого джерела.

20. Сукупність розміщених у певному порядку клавіш пристрою, що використовується для введення і редагування даних, а також керування виконанням окремих операцій.

|

|

|

|

|

|

|

|

2 |

|

|

|

|

|

9 |

|

12 |

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

8 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

7 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

6 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

|

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

19 |

|

|

|

|

|

|

|

|

10 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

14 |

|

|

|

|

|

|

17 |

|

|

20 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5 |

|

|

|

|

13 |

|

|

|

|

15 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

18 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

16 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

11 |

|

|

|

|

|

|

|

|

|

|

|

|

|

21 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

По горизонталі: |

По вертикалі: |

|

3. код 5. інформатика 6. колонтитул 10. таблиця 11. посилання 14. байт 16. цезар 17. юнікод 21. плотер |

1. десяткова 2. список 4. двійкове 7. полібій 8. колонки 9. кирилиця 12. декодування 13. мишка 14. біт 15. абзац 18. процесор 19. вхідні 20. клавіатура |

про публікацію авторської розробки

Додати розробку