Конспект лекцій "Правові основи захисту інформації"

Правові основи захисту інформації

1. Основні принципи діяльності із захисту інформації

2. Захист інформації в інформаційних системах

3. Технічний захист інформації

4. Криптографічний захист інформації

5. Національна система конфіденційного зв’язку

6. Державна служба спеціального зв’язку та захисту інформації України

1. Основні принципи діяльності із захисту інформації

Останнім часом все частіше став зустрічатися термін - "інформаційне суспільство". З точки зору аналізу зміни продуктивних сил і виробничих відносин, "інформаційне суспільство "може бути визначено як суспільство, в якому основним предметом праці більшої частини людей є інформація і знання, а знаряддям праці -- інформаційні технології. Інформаційні технології, засновані на новітніх досягненнях електронно-обчислювальної техніки, які отримали назву нових інформаційних технологій (НИТ), знаходять все більше застосування в різних сферах діяльності. Нові інформаційні технології створюють нове інформаційне простір і відкривають зовсім нові, раніше невідомі та недоступні можливості, які докорінно змінюють уявлення про що існували раніше технології отримання та обробки інформації. Комп'ютери, часто об'єднані в мережі, можуть надавати доступ до колосальної кількості найрізноманітніших даних. Все більше і більше галузей людської діяльності стають настільки сильно пронизані цими новими інформаційними технологіями, наскільки і залежні від них. Надаючи величезні можливості, інформаційні технології, разом з тим, несуть в собі і велику небезпеку, створюючи зовсім нову, мало вивчену область для можливих загроз, реалізація яких може призводити до непередбачуваних і навіть катастрофічних наслідків. Все збільшується число комп'ютерних злочинів, що може привести в остаточному підсумку до підриву економіки. Збій в інформаційних технологіях що застосовуються в управлінні атомними станціями або хімічними підприємствами може призвести до екологічних катастроф. І тому повинно бути ясно, що інформація - це ресурс, який треба захищати. Збиток від можливої реалізації погроз можна звести до мінімуму, тільки прийнявши заходи, які сприяють забезпеченню інформації. Під погрозою безпеки розуміється дія або подія, яка може призвести до руйнування, спотворення або несанкціонованого використання ресурсів мережі, включаючи збережену, оброблювану інформацію, а також програмні і апаратні кошти.

Загрози підрозділяються на випадкові (ненавмисні) і навмисні. Джерелом перший можуть бути помилкові дії користувачів, вихід з ладу апаратних засобів та інші.

Умисні загрози поділяються на пасивні і активні. Пасивні загрози не руйнують інформаційні ресурси. Їх завдання - несанкціоновано отримати інформацію. Активні загрози мають на меті порушувати нормальний процес функціонування систем обробки інформації, шляхом руйнування або радіоелектронного придушення ліній, мереж, виведення з ладу комп'ютерів, спотворення баз даних і т.д. Джерелами активних погроз можуть бути безпосередні дії фізичних осіб, програмні віруси і т.д.

Інформаційна безпека підкреслює важливість інформації в сучасному суспільстві -- розуміння того, що інформація - це цінний ресурс, щось більше, ніж окремі елементи даних. Інформаційної безпеки називають заходи із захисту інформації від несанкціонованого доступу, руйнування, модифікації, розкриття і затримок у доступі. Інформаційна безпека включає в себе заходи по захисту процесів створення даних, їх введення, обробки і виводу. Метою інформаційної безпеки є убезпечити цінності системи, захистити і гарантувати точність та цілісність інформації, і мінімізувати руйнування, які можуть мати місце, якщо інформація буде модифікована або зруйнована. Інформаційна безпека вимагає врахування всіх подій, в ході яких інформація створюється, модифікується, до неї забезпечується доступ або вона поширюється

Можна виділити наступні напрямки заходів інформаційної безпеки.

- правові

- організаційні

- технічні

До правових заходів слід віднести розробку норм, що встановлюють відповідальність за комп'ютерні злочини, захист авторських прав програмістів, вдосконалення кримінального і цивільного законодавства, а також судочинства. До правових мір відносяться також питання громадського контролю за розробниками комп'ютерних систем і прийняття міжнародних договорів про їх обмеження, якщо вони впливають чи можуть вплинути на військові, економічні та соціальні аспекти життя країн, що укладають угоду

До організаційних заходів віднесу охорону обчислювального центру, ретельний підбір персоналу, виключення випадків ведення особливо важливих робіт тільки однією людиною, наявність плану відновлення працездатності центру, після виходу його з ладу, організацію обслуговування обчислювального центру сторонньою організацією або особами, незацікавленими у приховуванні фактів порушення роботи центру, універсальність засобів захисту від усіх користувачів (включаючи вище керівництво), покладання відповідальності на осіб, які мають забезпечити безпеку центру, вибір місця розташування центру і т.п.

До технічних заходів можна віднести захист від несанкціонованого доступу до системи, резервування особливо важливих комп'ютерних підсистем, організацію обчислювальних мереж з можливістю перерозподілу ресурсів у разі порушення працездатності окремих ланок, установку обладнання виявлення і гасіння пожежі, устаткування виявлення води, прийняття конструкційних заходів захисту від розкрадань, саботажу, диверсій, вибухів, встановлення резервних систем електроживлення, оснащення приміщень замками, встановлення сигналізації і багато чого іншого. Більш докладно ці заходи будуть розглянуті в наступних розділах цього реферату. 3. Технічні заходи захисту інформації.

Можна так класифікувати потенційні загрози, проти яких спрямовані технічні заходи захисту інформації:

1. Втрати інформації через збої обладнання:

- перебої електроживлення;

- збої дискових систем;

- збої роботи серверів, робочих станцій, мережевих карт і т.д.

2. Втрати інформації з-за некоректної роботи програм:

- втрата або зміна даних у разі помилок ПЗ;

- втрати при зараженні системи комп'ютерними вірусами;

3. Втрати, пов'язані з несанкціонованим доступом:

- несанкціоноване копіювання, знищення або підробка інформації;

- ознайомлення з конфіденційною інформацією

4. Помилки обслуговуючого персоналу і користувачів:

- випадкове знищення або зміна даних;

- некоректне використання програмного й апаратного забезпечення, що веде до знищення або зміни даних

Самі технічні заходи захисту можна розділити на:

- засоби апаратного захисту, що включають засоби захисту кабельної системи, систем електроживлення, і т.д.

- програмні засоби захисту, в тому числі: криптографія, антивірусні програми, системи розмежування повноважень, засоби контролю доступу, тощо.

- адміністративні заходи захисту, що включають підготовку і навчання персоналу, організацію тестування і прийому в експлуатацію програм, контроль доступу в приміщення і т.д.

Слід зазначити, що подібний поділ досить умовно, оскільки сучасні технології розвиваються у напрямку поєднання програмних і апаратних засобів захисту. Найбільшого поширення такі програмно-апаратні засоби отримали, зокрема, в галузі контролю доступу, захисту від вірусів, тощо. 4. Апаратні засоби захисту.

Під апаратними засобами захисту розуміються спеціальні засоби, які безпосередньо входять до складу технічного забезпечення і виконують функції захисту як самостійно, так і в комплексі з іншими засобами, наприклад з програмними. Можна виділити деякі найбільш важливі елементи апаратного захисту:

- захист від збоїв в електроживленні;

- захист від збоїв серверів, робочих станцій і локальних комп'ютерів;

- захист від збоїв пристроїв для зберігання інформації;

- захист від витоків інформації електромагнітних випромінювань.

Основною вимогою щодо захисту відкритої інформації є Збереження її цілісності,Що забезпечується шляхом захисту від

Несанкціонованих дій, які можуть призвести до її випадкової або умисної модифікації чи знищення.

Відповідно дотримання режиму доступу до такої інформації передбачає, що:

- усім користувачам повинен бути забезпечений доступ до ознайомлення з відкритою інформацією;

- модифікація або знищення відкритої інформації може здій-снюватися лише користувачами, яким надано відповідні повно-важення.

- спроби модифікації чи знищення відкритої інформації користувачами, які не мають на це повноважень, повинні блоку-ватися.

Захист конфіденційної та таємної інформації, натомість перед-бачає здійснення комплексу організаційних та правових заходів, які забезпечують вирішення цілої низки завдань до яких входять захист відповідної інформації від: 1)Несанкціонованого та неконтр-ольованого ознайомлення, 2) Модифікації, 3)Знищення, 4) Копіювання, 5) Поширення.

Відповідно забезпечення дотримання режиму доступу до таєм-ної або конфіденційної інформації передбачає, що:

- доступ до конфіденційної інформації надається тільки користувачам, які мають на це повноваження;

- спроби доступу до такої інформації осіб чи користувачів, які не мають відповідних повноважень повинні блокуватися;

- користувачеві може надаватися право на виконання однієї або кількох конкретних операцій з обробки конфіденційної ін-формації або позбавлення його такого права.

Видами таких неправомірних дій можуть бути:

- ознайомлення з конфіденційною інформацією різними шля-хами і способами без порушення її цілісності;

- модифікація інформації в протиправних цілях як часткова або значна зміна складу і змісту відомостей;

- руйнування (знищення) інформації як акт вандалізму або з метою заподіяння прямої матеріальної шкоди.

Результатом неправомірних дій з інформацією є «порушення її конфіденційності, повноти, достовірності та доступності, що у свою чергу призводить до порушення як режиму управління, так і його якості в умовах спотвореної або неповної інформації».

Таким чином ми можемо говорити про те, що головним об’єктом загрози для інформаційної системи є суспільні відносини які складаються з приводу управління і користування об’єктами. А безпосереднім предметом загрози - інформаційні ресурси та інформація, що обробляється. Таким чином в аспекті безпеки інформаційна інфраструктура представляє собою певну оболонку, яка захищає інформацію, що знаходиться всередині її, від негативного впливу зовнішніх факторів.

Ці негативні фактори впливу можна класифікувати, в залеж-ності від його джерела на три групи [5]:

Антропогенні фактори (безпосередньо створені людьми), які складають:

- ненавмисні або навмисні діяння обслуговуючого і управлін-ського персоналу, програмістів, користувачів, служби безпеки інформаційної системи;

- дії несанкціонованих користувачів (діяльність іноземних розвідувальних і спеціальних служб, кримінальних структур, недобросовісних партнерів та конкурентів, а також протиправна діяльність інших окремих осіб).

Техногенні фактори (викликані випадковим впливом технічних об’єктів):

- внутрішні (неякісні технічні і програмні засоби обробки інформації; засоби зв’язку, охорони, сигналізації; інші технічні засоби, що застосовуються в установі);

- глобальні техногенні загрози (небезпечні виробництва, мережі енерго-, водопостачання, каналізації, транспорт тощо), які при-зводять до зникнення або коливання електропостачання і інших засобів забезпечення і функціонування, відмов та збоїв апаратно-програмних засобів;

- електромагнітні випромінювання і наводки, витік через ка-нали зв’язку (оптичні, електричні, звукові) тощо.

Природні фактори (вплив негативних природних чинників) - стихійні лиха, магнітні бурі, радіоактивний вплив.

Звідси для інформаційної структури взагалі і для кожного об’єкта її, зокрема, важливим є забезпечити незмінність внутрішніх умов обробки інформації, при зміні (в тому числі і негативному) зовнішніх умов. Таким чином Безпеку інформаційних систем можна охарактеризувати як стан забезпеченості необхідних умов і параметрів інформаційних процесів, що реалізуються за їх допомогою, від негативного впливу ззовні.

Можна виділити два способи регулювання питань захисту інформації. Перший забезпечується державною власністю на най-більш важливі (стратегічні) інформаційні системи та інформаційні ресурси, і полягає в безпосередньому державному управлінні відповідними об’єктами. Другий забезпечується юрисдикцією держави на власній території і полягає в запровадженні єдиних, обов’язкових, стандартів інформаційних процесів, які повинні дотримуватися власниками або операторами об’єктів інформаційної інфраструктури.

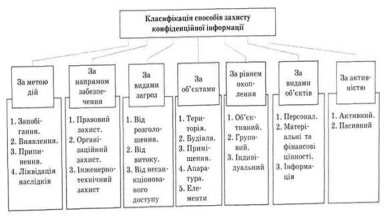

Взагалі, коли мова йде про захист інформації, то більшість дослідників погоджується з тим, що цей захист може мати лише комплексний характер. Але в цій комплексній системі можна ви-ділити цілий спектр напрямків діяльності суб’єктів захисту інформації, які характеризуються властивими специфічними методами і способами захисту інформації. Зазвичай виділяють:

Правовий захист - спеціальні закони, інші нормативні акти, правила, процедури і заходи, що забезпечують захист інформації на правовій основі;

Організаційний захист - це регламентація виробничої діяльності і взаємовідносин виконавців на нормативно-правовій основі, що виключає або послаблює завдання якої-небудь шкоди виконавцям;

Інженерно-технічний захист - використання різних технічних засобів, що попереджають завдання шкоди інформації.

2. Захист інформації в інформаційних системах

Інформаційна безпека має велике значення для забезпечення життєво важливих інтересів будь-якої держави. Створення розвиненого і захищеного середовища є неодмінною умовою розвитку суспільства та держави, в основі якого мають бути найновіші автоматизовані технічні засоби.

Останнім часом в Україні відбуваються якісні зміни у процесах управління на всіх рівнях, які зумовлені інтенсивним упровадженням новітніх інформаційних технологій. Швидке вдосконалення інформатизації, проникнення її в усі сфери життєво важливих інтересів зумовило, крім безперечних переваг, і появу низки стратегічних проблем. Посилюється небезпека несанкціонованого втручання в роботу комп'ютерних, інформаційних і телекомунікаційних систем.

Наскільки актуальна проблема захисту інформації від різних загроз, можна побачити на прикладі даних, опублікованих Computer Security Institute (Сан-Франциско, штат Каліфорнія, США), згідно з якими порушення захисту комп'ютерних систем відбувається з таких причин:

несанкціонований доступ — 2 %

укорінення вірусів — 3 %;

технічні відмови апаратури мережі — 20 %;

цілеспрямовані дії персоналу — 20 %;

помилки персоналу (недостатній рівень кваліфікації) — 55%.

Таким чином, однією з потенційних загроз для інформації в інформаційних системах слід вважати цілеспрямовані або випадкові деструктивні дії персоналу (людський фактор), оскільки вони становлять 75 % усіх випадків.

Відповідно до вимог законів України "Про інформацію", "Про державну таємницю" та "Про захист інформації в автоматизованих системах" основним об'єктом захисту в інформаційних системах є інформація з обмеженим доступом, що становить державну або іншу, передбачену законодавством України, таємницю, конфіденційна інформація, що є державною власністю чи передана державі у володіння, користування, розпорядження.

Загалом, об'єктом захисту в інформаційній системі є інформація з обмеженим доступом, яка циркулює та зберігається у вигляді даних, команд, повідомлень, що мають певну обмеженість і цінність як для її власника, так і для потенційного порушника технічного захисту інформації.

Порушник — користувач, який здійснює несанкціонований доступ до інформації

Загроза несанкціонованого доступу — це подія, що кваліфікується як факт спроби порушника вчинити несанкціоновані дії стосовно будь-якої частини інформації в інформаційній системі.

Потенційні загрози несанкціонованого доступу до інформації в інформаційних системах поділяють на цілеспрямовані (умисні) та випадкові. Умисні загрози можуть маскуватися під випадкові шляхом довгочасної масованої атаки несанкціонованими запитами або комп'ютерними вірусами.

Вимоги національних стандартів і нормативних документів з питань технічного захисту інформації в Україні, а також досвід розвитку міжнародних стандартів безпеки досліджено у працях М.С. Вертузаєва, О.М. Юрченка, В.В. Домарева.

Розглянемо можливі канали витоку-інформації та варіанти несанкціонованого доступу до неї1.

За відсутності законного користувача, контролю та розмежування доступу до термінала кваліфікований порушник легко використовує його функціональні можливості для несанкціонованого доступу до інформації, що підлягає захисту, шляхом уведення відповідних запитів або команд.

За наявності вільного доступу до приміщення можна візуально спостерігати інформацію на засобах відбиття і документування, викрасти паперовий носій, зняти зайву копію, а також викрасти інші носії з інформацією: лістинги, магнітні носії та ін.

Особливу загрозу становить безконтрольне завантаження програмного забезпечення, в якому можуть бути змінені установки, властивості, дані, алгоритми, введено "троянську" програму або вкорінено комп'ютерний вірус, що виконують деструктивні несанкціоновані дії. Наприклад, записування інформації на сторонній носій, незаконне передавання у канали зв'язку, несанкціоноване друкування документів, порушення їх цілісності, несанкціоноване копіювання важливої інформації, вагомість якої визначається та обмежується на дуже короткий або, навпаки, тривалий час.

Загрозливою є ситуація, коли порушник — санкціонований користувач інформаційної системи, який у зв'язку зі своїми функціональними обов'язками має доступ до однієї частини інформації, а користується іншою за межами своїх повноважень. З боку санкціонованого користувача є багато способів порушення роботи інформаційної системи й одержання, модифікування, поширювання або знищення інформації, що підлягає захисту. Для цього можна використовувати, насамперед, привілейовані команди введення-виведення, неконтрольованість санкціонованості або законності запиту і звернень до баз та банків даних, серверів тощо. Вільний доступ дає порушникові можливість звертатись до чужих файлів і баз даних та змінювати їх випадково або умисно.

Під час технічного обслуговування апаратури можуть бути виявлені залишки інформації на її носіях (поверхні твердих дисків, магнітні стрічки та інші носії). Стирання інформації звичайними методами (засобами операційних систем, спеціальних програмних утиліт) неефективне з погляду технічного захисту інформації. Порушник може поновити і прочитати її залишки, саме тому потрібні тільки спеціальні засоби стирання інформації, що підлягає захисту.

Під час транспортування носіїв територією, яка не охороняється, виникає загроза перехоплення інформації, що підлягає захисту, і подальшого ознайомлення з нею сторонніх осіб.

Зловмисник може стати санкціонованим користувачем інформаційної системи у режимі розподілу часу, якщо він попередньо якось визначив порядок роботи санкціонованого користувача або якщо він працює з ним на одних лініях зв'язку. Він може здійснити підключення до лінії зв'язку між терміналом та процесором ЕОМ. Крім того, без переривання роботи санкціонованого користувача порушник може продовжити її від його імені, анулювавши сигнали відключення санкціонованого користувача.

Обробка, передавання та зберігання інформації апаратними засобами інформаційної системи забезпечуються спрацюванням логічних елементів на базі напівпровідникових приладів. Спрацювання логічних елементів зумовлено високочастотним зміщенням рівнів напруг і струмів, що призводить до виникнення в ефірі, ланках живлення та заземлення, а також у паралельно розміщених ланках й індуктивностях сторонньої апаратури електромагнітних полів, які несуть в амплітуді, фазі й частоті своїх коливань ознаки оброблюваної інформації. Використання порушником різних приймачів може призвести до несанкціонованого витоку та перехоплення дуже важливої інформації, що зберігається в інформаційній системі. Зі зменшенням відстані між приймачем порушника й апаратними засобами інформаційної системи ймовірність приймання таких інформаційних сигналів збільшується.

Окремим видом дуже небезпечної перспективної загрози професійних порушників є так звані радіочастотні засоби електромагнітного ураження, які спричиняють ураження напівпровідникової елементної бази за рахунок надпотужної енергетичної дії електромагнітних випромінювань радіочастотного діапазону, що може призвести до повної або тимчасової відмови в роботі інформаційної системи у найбільш відповідальних ситуаціях.

Несанкціоноване підключення порушником приймальної апаратури та спеціальних датчиків до ланцюгів електроживлення та заземлення, інженерних комунікацій і каналів зв'язку в трактах передачі даних може спричинити модифікацію та порушення цілісності інформації в комп'ютерних мережах.

Таким чином, порушники технічного захисту інформації можуть створювати такі потенційні загрози для безпеки інформації в інформаційних системах:

загрози конфіденційності (несанкціонованого одержання) інформації всіма потенційними і можливими каналами її витоку, особливо каналами побічних електромагнітних випромінювань і наведень, таємними каналами зв'язку в імпортному обладнанні та розвідувальними закладними пристроями;

загрози цілісності (несанкціонованої зміни) інформації;

загрози доступності інформації (несанкціонованого або випадкового обмеження) та ресурсів самої інформаційної системи;

загрози спостереженості роботи інформаційної системи (порушення процедур ідентифікації та аутентифікації, процедур контролю доступу і дій користувачів, повна або часткова втрата керованості інформаційної системи, загрози від несанкціонованих атак і вторгнень порушників технічного захисту інформації до програмних, телекомунікаційних та апаратних засобів інформаційної системи, загрози для передачі даних і маніпуляцій з протоколами обміну (контролю) та із загальносистемним програмним забезпеченням, реєстрація, вірогідний канал, розподіл обов'язків, цілісність комплексу засобів захисту, самотестування, аутентифікація під час обміну, аутентифікація відправника (невідмова від авторства), аутентифікація одержувача (невідмова від одержання) та ін.);

загрози проникнення комп'ютерних вірусів;

загрози радіочастотних засобів електромагнітного ураження високопрофесійних порушників.

Загрози порушників технічного захисту інформації можуть здійснюватись:

технічними каналами: акустичними, оптичними, хімічними тощо;

каналами спеціального впливу шляхом формування полів і сигналів для руйнування системи захисту або порушення цілісності інформації;

несанкціонованим доступом шляхом підключення до апаратури та ліній зв'язку, маскування під зареєстрованого користувача, подолання засобів захисту для використання інформації або нав'язування хибної інформації, застосування закладних пристроїв чи програм та вкорінення комп'ютерних вірусів.

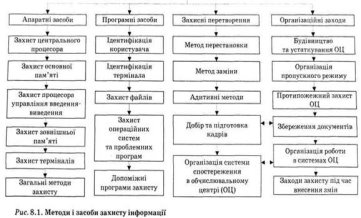

Сукупність методів і засобів захисту інформації включає програмні й апаратні засоби, захисні перетворення та організаційні заходи (рис. 8.1).

Апаратний, або схемний, захист полягає в тому, що в приладах ЕОМ та інших технічних засобах обробки інформації передбачається наявність спеціальних схем, що забезпечують захист і контроль інформації, наприклад, схеми контролю на чесність, які контролюють правильність передачі інформації між різними приладами ЕОМ, а також екрануючими приладами, що локалізують електромагнітні випромінювання.

Програмні методи захисту — це сукупність алгоритмів і програм, які забезпечують розмежування доступу та виключення несанкціонованого використання інформації.

Сутність методів захисних перетворень полягає в тому, що інформація, яка зберігається в системі та передається каналами зв'язку, подається в деякому коді, що виключає можливість її безпосереднього використання.

Організаційні заходи із захисту інформації містять сукупність дій з підбору та перевірки персоналу, який бере участь у підготовці й експлуатації програм та інформації, чітке регламентування процесу розробки та функціонування інформаційної системи.

Лише комплексне використання різних заходів може забезпечити надійний захист інформації, тому що кожний метод або захід має слабкі та сильні сторони.

Лише комплексне використання різних заходів може забезпечити надійний захист інформації, тому що кожний метод або захід має слабкі та сильні сторони.

3. Технічний захист інформації

Технічні засоби захисту інформації

Одним з напрямків захисту інформації в інформаційних системах є технічний захист інформації (ТЗІ). У свою чергу, питання ТЗІ розбиваються на два великих класи завдань: захист інформації від несанкціонованого доступу (НСД) і захисту інформації від витоку технічними каналами. Під НСД звичайно мається на увазі доступ до інформації, що порушує встановлену в інформаційній системі політику розмежування доступу. Під технічними каналами розглядаються канали сторонніх електромагнітних випромінювань і наведень (ПЕМІН), акустичні канали, оптичні канали й ін.

ТОВ «УЛІС Сістемс» має ліцензію на розробку, виробництво, впровадження, дослідження ефективності, супровід засобів і комплексів інформаційних технологій із захистом інформації від НСД, надання консультаційних послуг. Для рішення всього комплексу завдань з технічного захисту інформації ми співробітничаємо із провідними підприємствами й організаціями, що працюють в області захисту інформації (у тому числі, із Службою безпеки України).

Захист від НСД може здійснюватися в різних складових інформаційної системи:

- прикладне й системне ПЗ;

- апаратна частина серверів і робочих станцій;

- комунікаційне устаткування й канали зв'язку;

- периметр інформаційної системи.

Для захисту інформації на рівні прикладного й системного ПЗ нами використовуються:

- системи розмежування доступу до інформації;

- системи ідентифікації й аутентифікации;

- системи аудита й моніторингу;

- системи антивірусного захисту.

Для захисту інформації на рівні апаратного забезпечення використовуються:

- апаратні ключі;

- системи сигналізації;

- засоби блокування пристроїв і інтерфейсів вводу-виводу інформації.

У комунікаційних системах використовуються наступні засоби мереженого захисту інформації:

- міжмережеві екрани (Firewall) — для блокування атак із зовнішнього середовища (Cisco PIX Firewall, Symantec Enterprise FirewallTM, Contivity Secure Gateway і Alteon Switched Firewall від компанії Nortel Networks). Вони управляють проходженням мереженого трафіка відповідно до правил (policies) безпеки. Як правило, міжмережеві екрани встановлюються на вході мережі й розділяють внутрішні (частки) і зовнішні (загального доступу) мережі;

- системи виявлення вторгнень (IDS - Intrusion Detection System) — для виявлення спроб несанкціонованого доступу як ззовні, так і усередині мережі, захисту від атак типу "відмова в обслуговуванні" (Cisco Secure IDS, Intruder Alert і NetProwler від компанії Symantec). Використовуючи спеціальні механізми, системи виявлення вторгнень здатні запобігати шкідливим діям, що дозволяє значно знизити час простою в результаті атаки й витрати на підтримку працездатності мережі;

- засоби створення віртуальних приватних мереж (VPN - Virtual Private Network) — для організації захищених каналів передачі даних через незахищене середовище (Symantec Enterprise VPN, Cisco IOS VPN, Cisco VPN concentrator). Віртуальні приватні мережі забезпечують прозоре для користувача з'єднання локальних мереж, зберігаючи при цьому конфіденційність і цілісність інформації шляхом її дінамічного шифрування;

- засоби аналізу захищеності - для аналізу захищеності корпоративної мережі й виявлення можливих каналів реалізації погроз інформації (Symantec Enterprise Security Manager, Symantec NetRecon). Їхнє застосування дозволяє запобігти можливим атакам на корпоративну мережу, оптимізувати витрати на захист інформації й контролювати поточний стан захищеності мережі.

Для захисту периметра інформаційної системи створюються:

- системи охоронної й пожежної сигналізації;

- системи цифрового відеоспостереження;

- системи контролю й керування доступом (СККД).

Захист інформації від її витоку технічними каналами зв'язку забезпечується наступними засобами й заходами:

- використанням екранованого кабелю й прокладкою проводів і кабелів в екранованих конструкціях;

- установкою на лініях зв'язку високочастотних фільтрів;

- побудовою екранованих приміщень ("капсул");

- використанням екранованого устаткування;

- установкою активних систем зашумлення.

З метою оцінки стану технічного захисту інформації, що обробляється або циркулює в автоматизованих системах, комп'ютерних мережах, системах зв'язку, і підготовки обґрунтованих виводів для прийняття відповідних рішень звичайно проводиться експертиза в сфері технічного захисту інформації.

На основі наведених засобів і заходів ТОВ «УЛІС Сістемс» пропонує наступні рішення:

- побудова комплексних систем захисту інформації локальних, глобальних і корпоративних обчислювальних мереж;

- розробка політики безпеки організації;

- сприяння в організації експертиз по ТЗІ;

- інтеграція устаткування й програмного забезпечення технічного захисту інформації в існуючу інформаційну систему організації;

- установка систем захисту периметру.

Технічний захист інформації в Україні

Відповідно до цього, визначено основні принципи і концептуальні засади організації забезпечення ТЗІ в Україні. До таких належать:

- додержання балансу інтересів особи, суспільства та держави, їх взаємна відповідальність;

- єдність підходів до забезпечення ТЗІ, які визначаються загрозами безпеці інформації та режимом доступу до неї;

- комплексність, повнота та безперервність заходів ТЗІ;

- гармонізованість нормативно-правових актів та нормативних документів щодо ТЗІ з відповідними міжнародними договорами України та міжнародними стандартами;

- обов`язковість захисту інженерно-технічними заходами інформації, яка становить державну та іншу передбачену законом таємницю, конфіденційної інформації, що є власністю держави, відкритої інформації, важливої для держави, незалежно від того, де зазначена інформація циркулює, а також відкритої інформації, важливої для особи та суспільства, якщо ця інформація циркулює в органах державної влади, інших державних органах та органах місцевого самоврядування, у допоміжних органах і службах Президента України, Національній академії наук, Збройних Силах, інших військових формуваннях, органах внутрішніх справ, на державних підприємствах, в державних установах і організаціях;

- виконання на власний розсуд суб`єктами інформаційних відносин вимог щодо технічного захисту інформації, що є їхньою власністю, та відкритої інформації, важливої для особи та суспільства, якщо остання циркулює поза межами державних організацій;

- покладання відповідальності за формування та реалізацію державної політики у сфері ТЗІ на спеціально уповноважений центральний орган виконавчої влади;

- ієрархічність побудови організаційної структури системи ТЗІ, суб`єкти якої належать до сфери управління або підпорядковані відповідній державній організації, та її керівництво діяльністю цих суб`єктів у межах повноважень, наданих нормативно-правовими актами;

- методичне керівництво спеціально уповноваженим центральним органом виконавчої влади у сфері ТЗІ діяльністю організаційних структур системи ТЗІ;

- фінансова забезпеченість системи ТЗІ за рахунок державного бюджету, бюджету Автономної Республіки Крим, місцевих бюджетів та інших джерел.

4. Криптографічний захист інформації

Проблемою захисту інформації шляхом її перетворення займається криптологія (kryptos - таємний, logos - повідомлення). Вона має два напрямки: криптографію і криптоаналіз. Цілі цих двох напрямків прямо протилежні.

Криптографія займається пошуком, дослідженням і розробкою математичних методів перетворення інформації, основою яких є шифрування, а криптоаналіз - дослідженням можливості розшифровки інформації.

Основні напрямки використання криптографічних методів - це передача конфіденційної інформації через канали зв'язку (наприклад, електронна пошта), встановлення дійсності переданих повідомлень, збереження інформації (документів, баз даних) на носіях у зашифрованому виді.

Сучасна криптографія вивчає і розвиває такі напрямки:

· симетричні криптосистеми (із секретним ключем);

· несиметричні криптосистеми (з відкритим ключем);

· системи електронного підпису;

· системи керування ключами.

Сучасні криптографічні системи забезпечують високу стійкість зашифрованих даних за рахунок підтримки режиму таємності криптографічного ключа. Однак, на практиці будь-який шифр, який використовується в тій або іншій криптосистемі, піддається розкриттю з визначеною трудомісткістю. У зв'язку з цим, виникає необхідність оцінки криптостійкості шифрів, які застосовуються, в алгоритмах криптоперетворення.

Допомагаючи зберегти зміст повідомлення в таємниці, криптографію можна використовувати для забезпечення:

· аутентифікації;

· цілісності;

· незаперечності.

При аутентифікації одержувачеві повідомлення потрібно переконатися, що воно виходить від конкретного відправника. Зловмисник не може надіслати фальшиве повідомлення від будь-якого імені.

При визначенні цілісності одержувач повідомлення в змозі перевірити, чи були внесені які-небудь зміни в отримане повідомлення під час його передачі. Зловмисникові не дозволено замінювати дійсне повідомлення на фальшиве. Незаперечність необхідна для того, щоб відправник повідомлення не зміг згодом заперечувати, що він не є автором цього повідомлення.

В даний час аутентифікація, що здійснюється користувачем, забезпечується за допомогою:

· смарт-карт;

· засобів біометрії;

· клавіатури комп'ютера;

· криптографії з унікальними ключами для кожного користувача.

Основною областю застосування смарт-карт є ідентифікація користувачів мобільними телефонами.

Цілісність інформації забезпечується за допомогою криптографічних контрольних сум і механізмів керування доступом і привілеями. У якості криптографічної контрольної суми для виявлення навмисної або випадкової модифікації даних використовується код аутентифікації повідомлення - MAC (Message Autentification Code).

Для виявлення несанкціонованих змін у переданих повідомленнях можна застосувати:

· електронно-цифровий підпис (ЕЦП), заснований на криптографії з відкритим і закритим ключами;

· програми виявлення вірусів;

· призначення відповідних прав користувачам для керування доступом;

· точне виконання прийнятого механізму привілеїв.

Незаперечність повідомлення підтверджується електронно-цифровим підписом.

5. Національна система конфіденційного зв’язку

Одним з пріоритетних та стратегічно важливих напрямків та завдань Держспецзв'язку є забезпечення функціонування, безпеки та розвитку Національної системи конфіденційного зв'язку можна зазначити, що активні роботи з її створення розпочалися у 2002 році на виконання Закону України „Про Національну систему конфіденційного зв'язку”.

Забезпечення функціонування, безпеки та розвитку Національної системи конфіденційного зв'язку покладається на Департамент стратегії розвитку спеціальних інформаційно-телекомунікаційних систем, Департамент безпеки інформаційно-телекомунікаційних систем, Державне підприємство "Українські спеціальні системи".

Національна система конфіденційного зв'язку (НСКЗ) це сукупність спеціальних систем (мереж) зв'язку подвійного призначення, які за допомогою криптографічних та/або технічних засобів забезпечують обмін конфіденційною інформацією в інтересах органів державної влади та органів місцевого самоврядування, створюють належні умови для їх взаємодії в мирний час та у разі введення надзвичайного і воєнного стану.

Абонентами цієї системи можуть бути як державні, так і комерційні структури, юридичні та фізичні особи.

Однією з особливостей даної системи є те, що вона створюється як система подвійного призначення. Цей принцип полягає у тому, що у мирний час мережі даної системи можуть використовуватися організаціями для передачі сучасними видами зв’язку конфіденційної інформації в інтересах як органів державної влади, так і інших юридичних осіб, у тому числі суб’єктів фінансово-економічної сфери. В особливий період та у разі виникнення надзвичайних ситуацій ресурс даної системи буде задіяний для передачі конфіденційної інформації в інтересах національної безпеки та оборони держави.

Розгортання НСКЗ здійснюється згідно з відповідною Державною цільовою програмою створення, розвитку та забезпечення функціонування Національної системи конфіденційного зв’язку та низкою інших нормативно-правових актів та нормативних документів.

Створення та розвиток НСКЗ дозволяє вирішувати наступні стратегічні питання, а саме:

- забезпечити надійний захист конфіденційної інформації, що є власністю держави, відповідно до вимог законодавства;

- створити передумови інтеграції розподілених інформаційних ресурсів та інформаційно-аналітичних систем органів державної влади різного рівня державного управління, в яких циркулює конфіденційна інформація, що є власністю держави;

- забезпечити можливість інформаційної взаємодії між інформаційно-аналітичними системами органів державної влади різного рівня державного управління;

- забезпечити надійний обмін конфіденційною інформацією, що є власністю держави між абонентами НСКЗ.

Послуги в НСКЗ реалізуються із забезпеченням необхідного рівня захисту інформації, а саме: здійснюється шифрування інформації за допомогою вітчизняних засобів криптографічного захисту інформації, резервування критичного обладнання та каналів зв’язку, цілодобовий контроль за функціонуванням системи, блокування розповсюдження комп’ютерних вірусів та забезпечується швидка реакція на можливі спроби несанкціонованого доступу до інформації та ресурсів системи.

До складу НСКЗ входить транспортна (телекомунікаційна) мережа, спеціальні мережі надання послуг стаціонарного та мобільного зв’язку, централізована система захисту інформації, централізована система оперативно-технічного управління.

Першою чергою створення НСКЗ стало розгортання НСКЗ у м. Києві. На сьогодні розгорнуто 38 вузлів зв’язку НСКЗ у м. Києві. Забезпечено будівництво близько 100 кілометрів волоконно-оптичних ліній зв’язку та налагоджено телекомунікаційне обладнання транспортної мережі НСКЗ у м. Києві. Завершено створення технічного центру НСКЗ до складу якого входить головний вузол зв’язку НСКЗ та центр технічного управління.

Інфраструктура НСКЗ у м. Києві вже дозволяє забезпечити функціонування автоматизованих систем, в яких циркулює як інформація з обмеженим доступом (наприклад, Системи діловодства та контролю виконання доручень Кабінету Міністрів України), так і відкрита інформація, що є власністю держави (забезпечено функціонування Єдиного веб-порталу органів виконавчої влади).

На поточний момент здійснюється розгортання регіональних вузлів зв’язку НСКЗ.

Наявність розвиненої транспортної мережі НСКЗ, а також технологічні рішення, що впроваджені в процесі її створення та розвитку, сприяли реалізації ряду державних програм шляхом використання ресурсу НСКЗ для забезпечення функціонування:

- інформаційно-телекомунікаційної мережі Єдиної державної інформаційної системи у сфері запобігання та протидії легалізації (відмиванню) доходів, одержаних злочинним шляхом і фінансуванню тероризму. (постанова Кабінету Міністрів України від 10.12.2003 №1896);

- інформаційно-телекомунікаційної мережі системи інформаційного забезпечення аналітичного центру Міжвідомчої координаційної ради з питань боротьби з контрабандою. Державна програма "Контрабанді – СТОП" (постанова Кабінету Міністрів України від 01.04.2005 №260)”;

- спеціалізованої інформаційно-телекомунікаційної системи проекту БУМАД 2 у рамках виконання „Програми допомоги по запобіганню торгівлі й зловживанню наркотиками в Білорусії, Україні й Молдові (Програма БУМАД 2)”. Зазначена програма реалізується в Україні відповідно до Програми Розвитку Організації Об’єднаних Націй.”

6. Державна служба спеціального зв’язку та захисту інформації України

Указом Президента України від 07.11.2005 № 1556/2005 «Про додержання прав людини під час проведення оперативнотехнічних заходів» було визначено необхідність створення в державі служби спеціального зв’язку та захисту інформації, як центральногооргану виконавчої влади зі спеціальним статусом, визначивши її основними завданнями реалізацію державноїполітики у сфері захисту державних інформаційних ресурсів у мережах передачі даних, забезпечення функціонуванняДержавної системи урядового зв’язку, Національної системи конфіденційного зв’язку, криптографічного та технічного захистуінформації.

Держспецзв’язку створено на виконання прийнятого 23 лютого 2006 року Закону України «Про Державну службуспеціального зв’язку та захисту інформації України» на базі ліквідованого Департаменту спеціальних телекомунікаційних системта захисту інформації СБ України

Основними завданнями Державної служби спеціального зв'язку та захисту інформації України є:

- забезпечення формування і реалізації державної політики у сферах захисту державних інформаційних, телекомунікаційних та інформаційно-телекомунікаційних систем криптографічного та технічного захисту інформації, використання і захисту державних електронних інформаційних ресурсів, телекомунікацій, користування радіочастотним ресурсом України; участь у формуванні і реалізації державної політики у сфері електронного документообігу органів державної влади та органів місцевого самоврядування, розробленні та впровадженні електронного цифрового підпису в органах державної влади та органах місцевого самоврядування;

- участь у межах своїх повноважень у формуванні і реалізації державної тарифної політики та політики державних закупівель у сферах телекомунікацій, користування радіочастотним ресурсом України;

- забезпечення в установленому порядку урядовим зв'язком Президента України, Голови Верховної Ради України, Прем'єр-міністра України, інших посадових осіб органів державної влади, місцевого самоврядування, органів військового управління, керівників підприємств, установ і організацій у мирний час, в умовах надзвичайного та воєнного стану, а також у разі виникнення надзвичайної ситуації;

- забезпечення функціонування, безпеки та розвитку державної системи урядового зв'язку і Національної системи конфіденційного зв'язку;

- визначення вимог і порядку створення та розвитку систем технічного та криптографічного захисту інформації, яка є власністю держави, або інформації з обмеженим доступом, вимога щодо захисту якої встановлена законом;

- здійснення державного контролю за станом криптографічного та технічного захисту інформації, яка є власністю держави, або інформації з обмеженим доступом, вимога щодо захисту якої встановлена законом, протидії технічним розвідкам, а також за додержанням технічних вимог керівних документів у сфері надання послуг електронного цифрового підпису;

- охорона об'єктів та майна Держспецзв'язку України, у тому числі приміщень, систем, мереж, комплексів, засобів урядового і спеціального зв'язку, ключових документів до засобів криптографічного захисту інформації тощо;

- розроблення та здійснення заходів щодо розвитку телекомунікаційних мереж, поліпшення їх якості, забезпечення доступності і сталого функціонування;

- сприяння інтеграції сфер телекомунікацій, користування радіочастотним ресурсом України у світовий інформаційно-комунікаційний простір.

про публікацію авторської розробки

Додати розробку