Контрольна робота з інформатики 9 клас на тему "Основи інформаційної безпеки. Комп'ютерне моделювання"

Контрольна робота з інформатики 9 клас на тему "Основи інформаційної безпеки. Комп'ютерне моделювання", розроблена відповідно до "Навчальна програма для учнів 5 - 9 класів загальноосвітніх навчальних закладів. Міністерство освіти і науки, молоді та спорту України. - Київ, 2012.; "

Варіант І

Початковий рівень (оберіть одну правильну відповідь)

- Правовою основою захисту даних є:

А) Правові акти; Б) Програмне забезпечення;

В) Кримінальний кодекс України; Г) Етичні і правові норми.

- Команда ROUND – це…

А) обчислення; Б) округлення; В) додавання; Г) збирання.

- Спам – це…

А) службова програма Windows;

Б) шкідлива програма;

В) розсилання повідомлень, як правило, рекламного характеру;

Г) контент сумнівного змісту.

Середній рівень (виберіть декілька правильних відповідей)

- Розділи інформаційної безпеки.

А) Доступність; Б) Копіювання; В) Нешкідливість;

Г) Конфіденційність; Д) Цілісність; Е) Безпечність.

- Комп’ютерні моделі бувають?

А) Математичні ;Б) Правові; В) Імітаційні;

Г) Ситуаційні; Д) Розрахункові; Е) Графічні.

-

Вікно якої програми зображено на малюнку?

Вікно якої програми зображено на малюнку?

Достатній рівень

- Інформаційна безпека – це…

- Перелічіть модулі програми Zillya!

Високий рівень

- Чому можна відновити видалений файл? Як це зробити

Варіант ІІ

Початковий рівень (оберіть одну правильну відповідь)

- До якого виду ризиків відноситься булінг?

А) Контентні; Б) Комунальні; В) Споживчі; Г) Технічні.

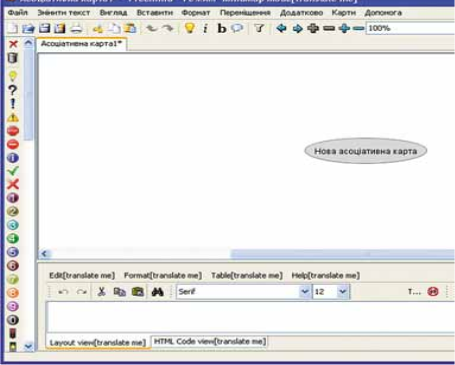

- Як у програмі FreeMind називається основний вузол?

А) Кореневий; Б) Батьківський; В) Дочірній; Г) Гілка.

- На яких принципах базується захист даних?

А) Правові та організаційні; Б) Етичні;

В) Правові; Г) Людських.

Середній рівень (виберіть декілька правильних відповідей)

- Акти, які утверджують права та свободи людини:

А) Загальна декларація прав людини;

Б) Кримінальний кодекс України;

В) Конституція України;

Г) Конвенція про захист прав людини;

Д) Адміністративний кодекс України;

Е) Етичні та правові норми.

- Виберіть загрози використання комп’ютерних мереж:

А) Технічні ризики; Б) Комунальні ризики;

В) Спам; Г) Контентні ризики;

Е) Споживчі ризики; Д) Віруси.

Е) Споживчі ризики; Д) Віруси.

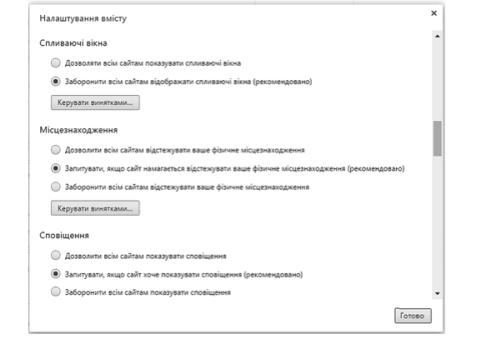

- Вікно якої програми зображено на малюнку?

Достатній рівень

- Шкідливі програми поділяються на:

- Назвіть етапи комп’ютерного моделювання.

Високий рівень

- Як безпечно видалити дані? За допомогою яких програм це можна здійснити?

про публікацію авторської розробки

Додати розробку