Лекція. "Поняття інформації, комплекс державних стандартів України"

![]()

Тема 1. Поняття інформації, комплекс державних стандартів України

План:

- Інформація, її види і властивості.

- Форми представлення інформації.

- Особливості інформації.

- Безпека інформації.

- Методи і засоби захисту інформаційних систем

Домашне завдання:

- Історія комп'ютерних вірусів

- Нормативно-правове забезпечення захисту даних.

Виклад лекційного матеріалу:

- Інформація, її види і властивості.

Поняття «інформація» сьогодні вживається досить широко і різнобічно. Важко знайти таку область знань, де б воно не використовувалося. До середини ХХ ст. інформація трактувалась які відомості, які передаються людьми усним, письмовим або іншим способом. Після появи електронно-обчислювальним машин дещо змінилося трактування поняття інформації. Там під інформацією за Шеноном (ентропійний підхід, американський математик Д.Є. Шенон) почали розуміти зменшення міри невизначеності знання про який-небудь об’єкт, систему, процес або явище, як зміну невизначеності стану самого об’єкта, системи, явища, процесу.

В цей час з’являється і загальнонаукове трактування поняття інформації, як зміни обсягу та структури знання сприймання системи. Тут, сприймальна система розуміється не лише як сама людина або її похідні (колектив, суспільство), але й будь-яка система, наприклад, біологічна клітина, що є носієм генетичної інформації.

Згідно ISO/IEC 17799:2000, інформація – це майно (або активи), яке, подібно до інших важливих ділових активів, має цінність для організації, отже, має бути захищене відповідним чином.

Згідно Закону України «Про інформацію», інформація – це документовані або публічно оголошені відомості про події та явища, що відбуваються в суспільстві, державі та навколишньому природному середовищі.

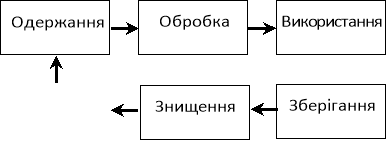

Відомо, що інформація може мати різну форму, включаючи дані, які закладені в комп’ютерах, записки, досьє, формули, креслення, діаграми, моделі продукції і прототипи, дисертації, судові документи й ін. Інформація характеризується життєвим циклом, який можна представити такими складовими (рис.1.1):

- одержання інформації – це набуття, придбання, накопичення відповідно до чинного законодавства України документованої або публічно оголошуваної інформації громадянами, юридичними особами або державою;

- обробка інформації – вся сукупність операцій (збирання, введення, записування, перетворення, зчитування, зберігання, знищення, реєстрація), що здійснюються за допомогою технічних і програмних засобів, включаючи обмін по каналах передачі даних;

- використання інформації – це задоволення інформаційних потреб громадян, юридичних осіб і держави;

- зберігання інформації – це забезпечення належного стану інформації та її матеріальних носіїв;

- знищення;

-

оновлення – формування інформації в джерелі інформації.

Рис. 1.1. Життєвий цикл інформації

Разом з терміном «інформація» вживається термін «дані». Від інформації дані відрізняються конкретною формою подань і є певною підмножиною, визначеною метою та завданнями збору й обробки інформації. Наприклад, дані про співробітників якої-небудь організації у вигляді формалізованих облікових карток кадрового підрозділу містять лише певний перелік необхідних відомостей, на відміну від величезної кількості відомостей, що характеризують кожну конкретну людину.

Можна виділити неструктуровану та структуровану форми представлення даних. Прикладом неструктурованих форми є зв’язний текст, графічні дані у вигляді фотографій, малюнків та інших неструктурованих зображень. Прикладами структурованих даних є анкети, таблиці, графічні дані у вигляді креслень, схем, діаграм.

Інформація завжди була, є і буде найважливішим із комунікативних ресурсів. Відомий біржовий гравець Натан Ротшильд говорив: «Хто володіє інформацією, той володіє світом».

- Форми представлення інформації.

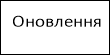

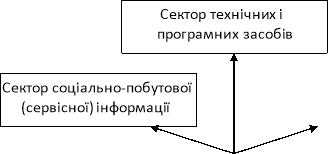

На світовому ринку інформації прийнято розрізняти наступні основні сектори, які також характерні й для України:

а) сектор ділової інформації;

б) сектор юридичної (нормативної) інформації; в) сектор інформації для фахівців;

г) сектор соціально-побутової (сервісної) інформації; д) сектор технічних і програмних засобів.

Підприємцеві, в тому числі і соціально-культурної сфери, потрібна інформація із всіх секторів, але успіх його діяльності визначається насамперед своєчасним використанням ділової (фахової) інформації. Сучасний інформаційний ринок даних можна розділити на кілька основних секторів (рис.1.2).

![]()

Рис. 1.2. Сучасний інформаційний ринок даних

Інформаційні технології сьогодні представлені великою різноманітністю як по інтелектуальному і системотехнічному складу, так і за областями застосування і організаційними формами функціонування. При цьому в різних сферах діяльності є місце і простим, і складним інформаційним системам.

Прийняті рішення повинні ґрунтуватися на достовірній, поточній і прогнозованій інформації, аналізі всіх факторів, що роблять вплив на рішення, з урахуванням передбачення його можливих наслідків.

Керівники зобов’язані постійно й всебічно вивчати інформацію, що надходить для підготовки й прийняття на її основі управлінських рішень, які необхідно погоджувати на всіх рівнях внутрішньофірмової ієрархічної піраміди керування. У процесі управлінської діяльності інформація стала більш важливим ресурсом, ніж матеріальні, енергетичні, трудові та фінансові ресурси.

Для проведення якісного аналізу наявних інформаційних ресурсів дамо визначення поняттю «інформаційні ресурси». Відповідно ЗУ «Про інформацію»:

«До інформаційних ресурсів України входить вся належна їй інформація, незалежно від змісту, форм, часу і місця створення».

За змістом інформація поділяється на такі види:

- інформація про фізичну особу;

- інформація довідково-енциклопедичного характеру;

- інформація про стан довкілля (екологічна інформація);

- інформація про товар (роботу, послугу);

- науково-технічна інформація;

- податкова інформація;

- правова інформація;

- статистична інформація;

- соціологічна інформація;

- інші види інформації.

Згідно ДСТУ 3396.2-97 «Захист інформації. Технічний захист інформації. Терміни та визначення» визначається:

інформація з обмеженим доступом – інформація, право доступу до якої обмежено встановленими правовими нормами і (чи) правилами;

таємна інформація – інформація з обмеженим доступом, яка містить відомості, що становлять державну або іншу передбачену законом таємницю;

конфіденційна інформація – інформація з обмеженим доступом, якою володіють, користуються чи розпоряджаються окремі фізичні чи юридичні особи або держава і порядок доступу до якої встановлюється ними.

Інформацією з обмеженим доступом є конфіденційна, таємна та службова інформація. До інформації з обмеженим доступом не можуть бути віднесені такі відомості:

- про стан довкілля, якість харчових продуктів і предметів побуту;

- про аварії, катастрофи, небезпечні природні явища та інші надзвичайні ситуації, що сталися або можуть статися і загрожують безпеці людей;

- про стан здоров’я населення, його життєвий рівень, включаючи харчування, одяг, житло, медичне обслуговування та соціальне забезпечення, а також про соціально-демографічні показники, стан правопорядку, освіти і культури населення;

- про факти порушення прав і свобод людини і громадянина;

- про незаконні дії органів державної влади, органів місцевого самоврядування, їх посадових та службових осіб;

- інші відомості, доступ до яких не може бути обмежено відповідно до законів та міжнародних договорів України, згода на обов’язковість яких надана Верховною Радою України.

Залежно від ступеня секретності інформації встановлюються такі форми допуску до державної таємниці:

а) форма 1 – для роботи з секретною інформацією, що має ступені секретності

«особливої важливості», «цілком таємно» та «таємно»;

б) форма 2 – для роботи з секретною інформацією, що має ступені секретності

«цілком таємно» та «таємно»;

в) форма 3 – для роботи з секретною інформацією, що має ступінь секретності

«таємно».

Діють такі терміни дії допусків: для форми 1 – 5 років; для форми 2 – 7 років (абзац сьомий частини першої статті 22 із змінами, внесеними згідно із Законом N 2432-VI (2432-17) від 06.07.2010); для форми 3 – 10 років (абзац восьмий частини першої статті 22 із змінами, внесеними згідно із Законом N 2432-VI ( 2432-17 ) від 06.07.2010).

- Особливості інформації.

Особливості інформації:

- нематеріальність (не має маси, енергії, тощо);

- передається та зберігається на матеріальних носіях (книги, диски, флешки, папір та ін.);

- будь-який матеріальний об’єкт містить інформацію про самого себе або інший об’єкт.

Інформації притаманні такі властивості:

- Інформація, якщо вона міститься на матеріальному носієві, доступна людині.

- Інформація має цінність. Цінність інформації визначається мірою її корисності для власника. Володіння дійсною (достовірною) інформацією дає її власникові певні переваги. Інформація, що спотворено передає дійсність (недостовірна) інформація, може завдати власникові значного матеріального та морального збитку. Якщо інформація викривлена зумисне, то її називають дезінформацією.

- Цінність інформації змінюється в часі. Як правило цінність інформації з часом зменшується. Залежність визначається таким виразом:

![]() C t C e2,3t / ,

C t C e2,3t / ,

де С0 – цінність інформації в момент її виникнення (здобуття); t – час від моменту виникнення інформації до моменту визначення її вартості; τ – час від моменту виникнення інформації до моменту її старіння.

- Інформація купується і продається. Інформацію доцільно розглядати як товар, що має певну цінну. Ціна як цінність інформації, пов’язана з користю інформації для конкретних людей, організацій, держав. Інформація може бути коштовною для її власника, але не становити цінність для інших. В цьому випадку інформація не може бути товаром. Інформація може бути отримана трьома шляхами: проведення наукових досліджень; купівлею інформації; протиправним здобуттям інформації.

- Складність об’єктивної оцінки кількості інформації. Існує кілька підходів до виміру кількості інформації:

- ентропійний підхід (кількість інформації оцінюється зменшенням в одержувача невизначеності (ентропії) вибору або зменшення очікування подій після здобуття інформації);

- тезаурус ний підхід (запропонований Ю.А. Шрейдером). Тезарусний підхід заснований на розумінні інформації як знань. Кількість інформації, здобутої людиною з повідомлення, можливо оцінити мірою зміни її знань);

- практичний підхід (на практиці кількість інформації вимірюють за об’ємом – сторінки, біти, байти).

У результаті копіювання без зміни інформаційних параметрів носія кількість інформації не змінюється, а ціна знижується.

- Сучасний стан питання захисту інформації.

Інформаційна система сучасної організації чи підприємства є складним утворенням, побудованим у багаторівневій архітектурі клієнт-сервер, яке користується численними зовнішніми серверами, а також надає у поза власні сервери.

Сучасні інформаційні системи складні, а значить, небезпечні вже самі по собі, навіть без урахування втручання зловмисників. Постійно виявляються нові помилки і вразливі місця в програмному забезпеченні. Доводиться брати до уваги надзвичайно широкий спектр апаратного та програмного забезпечення, численні зв'язки між компонентами.

Під безпекою ІС розуміється захищеність системи, тобто її здатність протистояти різним впливам.

Високі темпи розвитку інформаційних технологій роблять досить актуально проблему захисту інформації, її користувачів, інформаційних ресурсів та каналів передачі даних, а також вимагають постійного вдосконалення механізмівзахисту.

Захист інформації - це комплекс заходів, спрямованих на забезпечення інформаційної безпеки.

Загроза - цілеспрямована дія, що підвищує уразливість накопичуваної, що зберігається і оброблюваної системи інформації та призводить до її випадковому або навмисному зміни або знищення.

Загрози бувають випадкові (ненавмисні) і навмисні (навмисні).

Випадкові загрози:

- помилки обслуговуючого персоналу і користувачів;

- випадкове знищення чи зміну даних;

- збої устаткування та електроживлення;

- збої кабельної системи;

- збої дискових систем;

- збої систем архівування даних;

- збої роботи серверів, робочих станцій, мережевого обладнання;

- некоректна робота програмного забезпечення;

- зараження системи комп'ютерними вірусами;

- неправильне зберігання конфіденційної інформації.

З випадкових загроз найбільш частими і найнебезпечнішими (з точки зору розміру збитку) є горезвісний «людський фактор» - ненавмисні помилки штатних користувачів, операторів, системних адміністраторів та інших осіб, які обслуговують інформаційні системи. За опублікованими даними до 65% інформації безслідно зникає саме через це.

Важко передбачуваними джерелами загроз інформації є аварії і стихійні лиха. На безпеку ІС істотно впливає той факт, що безпомилкових програм, в принципі не існує. Це стосується не тільки окремих програм, а й цілого ряду програмних продуктів фірм, відомих у всьому світі, наприклад, Microsoft. Інформаційно-аналітичний сайт www. Securitylab. Ru постійно публікує інформацію про уразливість, знайдених в операційних системах і додатках. За даними цього джерела, щодня виявляються в середньому 5-10 нових вразливостей.

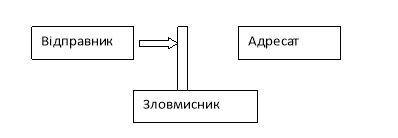

Навмисні загрози:

- несанкціонований доступ до інформації та мережевих ресурсів;

- розкриття і модифікація даних і програм, їх копіювання;

- розкриття, модифікація або підміна трафіку обчислювальної мережі;

- розробка та розповсюдження комп'ютерних вірусів, введення в програмне забезпечення логічних бомб;

- крадіжка магнітних носіїв та технічної документації;

- руйнування архівної інформації або умисне її знищення;

- фальсифікація повідомлень, відмова від факту отримання інформації або зміну часу її прийому;

- перехоплення та ознайомлення з інформацією, що передається по каналах зв'язку;

- незаконне використання привілеїв;

- несанкціоноване використання інформаційних ресурсів.

Несанкціонований доступ (НСД) - найбільш поширений вид комп'ютерних порушень. Він полягає в отриманні користувачем доступу до об'єкта, на який у нього немає дозволу відповідно до прийнятої в організації політикою безпеки.Зазвичай метою зловмисника є порушення конфіденційності даних. Найскладніше - визначити, хто і до яких даним можемати доступ, а хто - ні. Найбільш поширеними шляхами несанкціонованого доступу до інформації є:

- застосування підслуховуючих пристроїв (закладок);

- перехоплення електронних випромінювань;

- дистанційне фотографування;

- перехоплення акустичних випромінювань і відновлення тексту принтера;

- читання залишкової інформації в пам'яті системи після виконання санкціонованих запитів;

- копіювання носіїв інформації з подоланням заходів захисту;

- маскування під зареєстрованого користувача;

- маскування під запити системи;

- використання програмних пасток;

- використання недоліків мов програмування;

- незаконне підключення до апаратури та ліній зв'язку спеціально розроблених апаратних засобів, що забезпечують доступ до інформації;

- зловмисний виведення з ладу механізмів захисту;

- інформаційні інфекції.

Перераховані вище шляху несанкціонованого доступу вимагають спеціальних технічних знань і відповідних апаратних і програмних розробок. Однак є і досить примітивні шляху несанкціонованого доступу:

- розкрадання носіїв інформації та документальних відходів;

- схиляння до співпраці з боку зломщиків;

- підслуховування,

- спостереження і т.д.

Будь-які способи витоку конфіденційної інформації можуть призвести до значного матеріального і морального збитку, як для організації, так і для користувачів. Більшість з перерахованих шляхів несанкціонованого доступу піддаються надійної блокування при правильно розробленої і реалізованої на практиці системі забезпечення безпеки.

Аналізуючи можливі загрози з точки зору найбільшої небезпеки, витонченості і руйнівності, слід виділити шкідливе програмне забезпечення. Шкідливе програмне забезпечення - це будь-яка програма, написана з метою нанесення шкоди або для використання ресурсів атакованого комп'ютера. Про шкідливе програмне забезпечення відомо більше, ніж про будь-які інші небезпеки і пошкодженнях комп'ютерної техніки. Шкідливе програмне забезпечення можна розділити на три групи:Комп'ютерні віруси, хакерський ПЗ і спам.

Віруси - найстаріше шкідливе ПЗ, існує вже більше 20 років. Детальна класифікація вірусів та їх характеристика дані в курсі «Економічна інформатика»

Шкідливе дію вірусу може проявитися в наступному:

-Поява в процесі роботи комп'ютера несподіваних ефектів (падіння символів на екрані, несподівані звукові ефекти, поява несподіваних картинок і т.п.);

-Уповільнення роботи комп'ютера;

-Збої і відмови у роботі прикладних програм;

-Псування зникнення файлів з магнітного диска;

-Виведення з ладу операційної системи;

-Руйнування файлової системи комп'ютера;

-Виведення з ладу апаратури комп'ютера.

Історично спочатку з'явилися віруси, що вражають програмні файли, потім завантажувальні віруси, що поширюються через завантажувальні області магнітних дисків. Основним засобом поширення є дискети. Пізніше з'явилися макровіруси, що поширюються з документами офісних додатків, таких, як Microsoft Ехсе1. Для запуску вірусів цього виду достатньо відкрити заражений документ.

Поряд з удосконаленням механізмів поширення вірусів автори-вирусописатели покращували і покращують скритність вірусів. Один із способів підвищення скритності вірусу, що утруднює його виявлення, - це використання шифрування.Шифрувальні віруси шифрують власний код, використовуючи різні ключі та алгоритми шифрування. У результаті кожна нова копія вірусу набуває нового вигляду. Впровадження ЛВС полегшило процедуру розповсюдження вірусів. Досить заразити один комп'ютер і вірус почне поширюватися по мережі, заражаючи всі доступні мережеві диски.

Ще більш сприятливий грунт для поширення вірусів надають Інтернет та електронна пошта. Заражену програму (поштовий вірус) можна отримати як додаток до електронного листа. Існують віруси, які можуть поширюватися через електронну пошту без використання додатків, так звані черви. Для зараження машини не потрібно запускати будь-якої прикладений файл, достатньо лише переглянути лист. У його html-коді міститься автоматичного запуску скрипт, який виконує шкідливе дію. Після активації черв'як розсилає лист-пастку по всіх записів, які знаходяться в адресній книзі на зараженому комп'ютері.

Мережа Інтернет надає додаткові можливості для поширення вірусів. Використання технології об'єктів Active Хстворює потенційну загрозу проникнення вірусів. Такий об'єкт розміщується на сервері WWW і при зверненні до нього завантажується в пам'ять віддаленого комп'ютера. Об'єкт Active Х представляє собою програму, яка автоматичнозапускається на комп'ютері віддаленого користувача і може робити там практично все що завгодно. Зокрема, не виключено, що вона може отримати доступ до файлової системи і заразити комп'ютер вірусом.

Програми, складені на мові Java, не представляють загрозу для поширення вірусів, так як вони не мають доступу до файлової системи віддаленого комп'ютера. Плата за безпеку - менша функціональність у порівнянні з об'єктами Active Х.

Хакерські ПЗ - Це інструмент для злому і розкрадання конфіденційних даних. Існують інструменти для збору даних про потенційних жертв та пошуку вразливостей в комп'ютерних мережах. До них відносяться програми для сканування мережі з метою визначення I Р-адрес комп'ютерів і «відкритих» портів. Програми «прослуховування» мережевого трафіку непомітно перехоплюють I Р-пакети в мережі і аналізують їх з метою визначення адрес відправників та одержувачів і, може бути, виявлення секретних даних типу імен і паролів, що передаються у відкритому вигляді. Формат поштових повідомлень є відкритим, отже, електронний лист може бути легко прочитано.

Є інструменти хакерів, призначені для злому комп'ютерів і мереж. До них відносяться програми підбору паролів, фальсифікації I Р-пакетів шляхом підміни адреси відправника / одержувача. Окремого розгляду вимагають програми-троянці (трояни), які представляють в даний час головну загрозу і займають лідируюче положення серед шкідливого ПЗ.

Назва «троян» («троянський кінь») виникло через те, що спочатку шкідливий код маскувався в деякій корисною чи цікаву програму, яку користувач з доброї волі встановлював на комп'ютер. Це могла бути яка-небудь утиліта, що підвищує зручність роботи на комп'ютері, або комп'ютерна гра. Зараз троянці поширюються і по електронній пошті, також їх можна завантажити на робочий комп'ютер з якогось сайту, переглядаючи цікаві сторінки.

Троян непомітно для користувача (під «прикриттям» корисної програми або будучи впровадили в операційнусистему) виконує ряд дій в інтересах хакера:

з'єднання з сервером хакера і пересилка на нього всіх вводяться з клавіатури даних, адрес електронної пошти;

розсилка електронної пошти за заданими адресами;

• виконання команд, одержуваних з хакерського сервера.

Таким чином, троян «відкриває» комп'ютерну мережу або окремий комп'ютер для хакера.

Спам заслужено вважається однією з важливих проблем Інтернету. Більше 80% всіх одержуваних електронних листів є спамом, тобто непотрібними користувачеві. Природа спаму така ж, як у телевізійної реклами, і поки розсилка спаму приносить гроші, навряд чи він може бути викорінена. Користувачеві спам заподіює набагато меншої шкоди, ніж раніше розглянуті шкідливі програми. У кінцевому підсумку, видалення непотрібних листів займає не дуже багато часу - зазвичай кілька хвилин. Побічний ефект спаму - видалення в загальній масі сміття «потрібних» листів. Але методи розсилки спаму заслуговують уваги, тому що в цей процес може бути мимоволі залучений комп'ютер користувача.

Якщо раніше спамери здійснювали розсилку листів зі своїх комп'ютерів і самостійно формували списки розсилки, то тепер для цього використовується шкідливе ПЗ. В якості прикладу наведемо схему роботи спам-бота. Спам-бот - це троянська програма, що здійснює розсилку спаму з зараженого комп'ютера. Для розповсюдження спам-ботів застосовуються поштові та мережеві черв'яки. Після свого впровадження спам-бот встановлює з'єднання з одним із заздалегідь йому відомих серверів, що належать спамеру, і отримує інформацію про адреси серверів, з яких він повинен запитувати дані для розсилки. Далі він зв'язується з цими серверами, отримує е-mail-адреси та шаблони для листів і виробляє розсилку. На додаток спам-бот відправить на сервер спамера звіт про недоставлених листах і адреси з адресної книги зараженого комп'ютера для актуалізації списків розсилки, які використовуються спамерами.

Крім спеціального ПЗ для злому комп'ютерних мереж і впровадження зловмисних програм хакери активно застосовують методи соціальної інженерії. Найпростіший приклад - розсилка заражених листів, у яких зазначене тема, яка цікавить одержувача їли викликає у нього цікавість (вітальна листівка, запрошення куди-небудь і т.п.). Головне завдання - спровокувати одержувача відкрити лист.

Метод фішингу використовується для того, щоб «вивудити» у користувача відомості для доступу до яких-небудь ресурсів. Наприклад, можна отримати лист, адреса відправника в якому дуже схожий на адресу провайдера послуг Інтернету, що містить прохання адміністратора підтвердити login і пароль. Серйозну загрозу фішинг представляє для клієнтів інтернет-банків. Зловмисник надсилає листа з підробленим зворотною адресою, тобто зовні лист виглядає як послане з банку. У листі повідомляється, що потрібно змінити пароль, і вказано адресу сайту, на якому необхідно виконати цю дію. Перейшовши за цим посиланням, клієнт потрапляє на сайт, зовні не відрізняється від справжнього, і благополучно розкриває свої персональні дані.

Нещодавно фахівцями компанії "Доктор Веб" був виявлений комп'ютерний вірус, що викрадає інформацію про власників банківських карт прямо в банкоматах. За деякими даними, вірус атакував банкомати вже кількох російських банків. Служба вірусного моніторингу отримала зразок вірусу через сервіс онлайн-сканера і класифікувала його як Trojan.Skimer. Шкідлива програма збирає інформацію про кредитні картки та PIN-коди до них, після чого відправляє її зловмисникам. У підсумку ті отримують доступ до даних своїх потенційних жертв і можуть позбавити їх всіх наявних на картці грошей. За інформацією компанії "Доктор Веб", це перший вірус, здатний перехоплювати дані про банківські картки користувачів, які раніше користувалися зараженим банкоматом. Хоча вірусні атаки на банкомати реєструвалися і раніше, в гіршому випадку вони просто виводили банкомат з ладу, не загрожуючи користувачам.

Останнім часом можна помітити зниження кількості великих загальних вірусних епідемій і збільшення кількості цілеспрямованих атак. Можна говорити про закінчення ери «вірусописьменників-романтиків», що створюють віруси заради самоствердження, і про появу організованою кіберзлочинності. Зростає число атак з подальшим шантажем і здирництвом.Відповідно, все більшого поширення набувають віруси (трояни) зі шпигунською функцією і розвиненими засобамимаскування. Мета - створення розподілених мереж комп'ютерів-зомбі (власники комп'ютерів і не підозрюють про це) для розсилки спаму та проведення Dos-атак проти обраної компанії.

У поширенні вірусів намічається перехід від пошти і черв'яків до сайтів, тобто збільшується кількість зломів сайтів для розміщення на них шкідливих кодів. Таким чином, можна говорити про те, що в міру збільшення ролі інформації та інформаційних систем у сучасному світі ростуть і загрози їх нормальному функціонуванню. На противагу загрозам розвиваються методи та засоби захисту інформації та інформаційних систем.

- Методи і засоби захисту інформаційних систем

Сьогодні народжується нова сучасна технологія - технологія захисту інформації в комп'ютерних інформаційних системах і в мережах передачі даних, тобто для захисту інформації організовується цілий комплекс заходів, які використовують спеціальні засоби, методи та заходи з метою запобігання втрати інформації.

Організаційні заходи та процедури, які використовуються для вирішення проблеми безпеки інформації, вирішуються на всіх етапах проектування і в процесі експлуатації ІТ.

Сучасні ІТ володіють наступними основними ознаками:

наявністю інформації різного ступеня конфіденційності;

необхідністю криптографічного захисту інформації різного ступеня конфіденційності при передачі даних;

ієрархічністю повноважень суб'єктів доступу і програм до АРМ, файл-серверів, каналам зв'язку та інформації системи, необхідністю оперативної зміни цих повноважень;

- Організацією обробки інформації в діалоговому режимі, в режимі поділу часу між користувачами і в режимі реального часу;

обов'язковим управлінням потоками інформації як в локальних мережах, так і при передачі по каналах зв'язку на далекі відстані;

необхідністю реєстрації та обліку спроб несанкціонованого доступу, подій в системі та документів, що виводяться на друк;

обов'язковим забезпеченням цілісності програмного забезпечення та інформації в ІТ;

наявністю засобів відновлення системи захисту інформації;

обов'язковим урахуванням магнітних носіїв;

наявністю фізичної охорони засобів обчислювальної техніки і магнітних носіїв.

Основними методами захисту інформації є:

Перешкода - метод фізичного перегородити шлях зловмиснику до інформації, що захищається (пости охорони на об'єктах, що охороняються)

Управління доступом - включає:

ідентифікацію користувачів, персоналу і ресурсів системи;

впізнання (встановлення достовірності) об'єкта або суб'єкта по пред'явленому їм ідентифікатору;

реєстрацію (протоколювання) звернень до ресурсів, що захищаються, і т.д.

Маскування - метод захисту інформації шляхом її криптографічного закриття (криптографічні коди інформації);

Регламентація - метод захисту інформації, при яких можливості несанкціонованого доступу до неї зводяться до мінімуму (організаційні - використання паролів, ключів правила розмежування доступу тощо);

Примус - матеріальна, адміністративна або кримінальна відповідальність;

Спонукання - такий метод захисту формується за рахунок дотримання сформованих моральних і етичних норм (як регламентованих, так і неписаних.)

До основних засобів захисту відносять:

Технічні засоби - електричні, електромеханічні та електронні пристрої;

Фізичні засоби - замки на дверях, грати на вікнах і т.д.

Програмні засоби (ПЗ), що виконує функції захисту інформації

Організаційні засоби захисту являють собою організаційно-технічні та організаційно-правові заходи, здійснювані в процесі створення і експлуатації обчислювальної техніки. (Будівництво приміщень, проектування комп'ютерної інформаційної системи банківського або будь-який інший діяльності)

Морально-етичні засоби - норми та правила, які склалися традиційно в суспільстві.

Законодавчі засоби - законодавчі акти країни (проти хакерів)

Створення системи інформаційної безпеки

У будь-який обчислювальної мережі важливим є захист інформації від випадкового псування, втрати, несанкціонованого доступу. Можливих шляхів втрати інформації існує багато: перехоплення електронних випромінювань, зчитування інформації іншого користувача, незаконне підключення та ін

Найбільш поширеними шляхами несанкціонованого доступу до інформації є:

перехоплення електронних випромінювань;

примусове електромагнітне опромінення (підсвічування) ліній зв'язку з метою отримання паразитної модуляції несучої;

перехоплення акустичних випромінювань і відновлення тексту принтера;

розкрадання носіїв інформації та документальних відходів;

копіювання носіїв інформації з подоланням заходів захисту;

маскування під зареєстрованого користувача;

містифікація (маскування під запити системи);

незаконне підключення до апаратури та ліній зв'язку;

впровадження і використання комп'ютерних вірусів.

Основні види захисту:

Захист інформації від несанкціонованого доступу шляхом: реєстрації входу (виходу) суб'єктів доступу до системи (з системи) або реєстрацію завантаження і ініціалізації операційної системи та її програмного зупину, реєстрації і обліку видачі друкованих (графічних) документів на тверду копію і т.д.

Захист інформації в системах зв'язку шляхом кріптогра фії і спеціальних зв'язкових протоколів.

Захист юридичної значимості електронних документів шляхом застосування "цифрових підписів" (шифрування даних криптографічного контрольною сумою з використанням секретного ключа)

Захист даних від витоку електромагнітним випромінюванням шляхом екранування приміщень;

Захист інформації від комп'ютерних вірусів і інших небезпечних віз дій по каналах розповсюдження програм шляхом розмежування доступу, самоконтролю і самовідновлення, застосування спеціальних програм - аналізаторів або антивірусних, що вистежує відхилення в діяльності прикладних програм та наявність вірусів, і по можливості їх усунення.

Захист від несанкціонованого копіювання та розповсюдження програм АММ і цінною комп'ютерної інформації шляхом парольного захисту, ключів, перевірки робочої ПЕОМ за її унікальним характеристикам, шифрування файлів, що містять виконуваний код програми і т.д.

Криптографія - це наука про забезпечення секретності та / або автентичності (справжності) передаються. Її суть в тому, що передане повідомлення шифрується, перетвориться в шифрограму (криптограму), а при отриманні санкціонованим користувачем дешифрується, тобто перетворюється у вихідний текст. Для цього використовується спеціальний алгоритм. Дія такого алгоритму запускається унікальним числом, або бітової послідовністю, (що шифрує ключем). Шифрування може бути симетричним (використовується один і той же ключ для шифрування і дешифрування) і асиметричним (для шифрування використовується один загальнодоступний ключ, а для дешифрування - інший секретний.)

Криптографічні системи допомагають вирішити проблему аутентифікації прийнятої інформації, тому що підслуховуюча особа буде мати справу тільки з зашифрованим текстом. Таким чином, істинний одержувач, прийнявши ці повідомлення, закриті відомим йому і відправнику ключем, буде надійно захищена від можливої дезінформації.

В умовах широкого застосування обчислювальної техніки і засобів обміну інформацією поширюються можливості її просочення та несанкціонованого доступу до неї зі злочинною метою. Особливо уразливими сьогодні залишаються незахищені системи зв’язку, в тому числі обчислювальні мережі. Інформація, циркулююча в них, може бути незаконно змінена, викрадена або знищена. Останнім часом у засобах масової інформації з’явилося безліч сенсаційних повідомлень про факти злочинних впливів на автоматизовані системи обробки, зберігання і передачі інформації, особливо в банківській діяльності.

За деякими даними, в промислово розвинених країнах середній збиток від одного злочину в сфері комп’ютерної інформації близький до 450 тис. дол., а щорічні сумарні втрати в США і Західній Європі, за даними, що наводять Гайкович В. та Прешин А., досягають 100 млрд. і 35 млрд. доларів відповідно. В останні десятиріччя зберігалася стійка тенденція до зростання збитків, пов’язаних з злочинністю в сфері комп’ютерної інформації. В пресі та літературі наводиться багато подібних прикладів.

Комерційним і фінансовим установам доводиться реалізовувати широкий набір заходів, щоб захистити себе від таких злочинів. Наслідки недооцінки питань безпеки можуть виявитися вельми сумними. Досить згадати про великі суми, викрадені за допомогою підроблених авізо. На жаль, досвід західних фірм дає небагато підстав сподіватися, що цей перелік не буде продовжений у майбутньому в нашій країні. Тому питанням інформаційної безпеки приділяється все більше уваги.

10

Лекція 1. Вступ

Основні поняття інформаційної безпеки

Інформаційна безпека (information security):

1. Стан захищеності деякого об’єкта (інформація, дані, ресурси автоматизованої системи, автоматизована система, інформаційна система підприємства, суспільства, держави тощо)

2. Діяльність , спрямована на забезпечення захищеного стану об’єкту (захист інформації)

Інформаційна система – сукупність технічного, програмного та організаційного забезпечення для задоволення інформаційних потреб в рамках певної предметної області. (іноді включають сюди і персонал). ВК: ІС – софт, хард , дані та лінії зв’язку.

Об’єкт обмежимо як інформація (дані).

Базова модель безпеки інформації

Безпека інформації (даних) (information (data) security) - стан захищеності інформації (даних), при якому забезпечені її (їх) :

• Конфіденційність (confidentiality) - доступ до інформації лише для авторизованих користувачів.

• Доступність (availability) – постійний доступ до інформації для авторизованих користувачів.

• Цілісність (integrity) - достовірність і повнота інформації (уникнення несанкціонованої модифікації інформації).

Це базова модель безпеки інформації (даних). (Три зазначені стани (сервіси))

Базова модель може бути розширена додаванням наступних станів (сервісів):

• Невідмовність (апелюємість, non-repudiation) - неможливість відмови від авторства.

• Підзвітність (accountability) - забезпечення ідентифікації суб'єкта доступу і реєстрації його дій.

• Надійність (reliability) - відповідність передбаченій поведінці або результату.

• Автентичність (authenticity) - гарантування, що суб'єкт або ресурс ідентичні заявленим.

Системний підхід до опису безпеки

Системний підхід до опису інформаційної безпеки пропонує виділити наступні складові інформаційної безпеки:

1. Законодавча, нормативно-правова і наукова база:

ЗАКОН УКРАЇНИ - Про Національну систему конфіденційного зв'язку

ЗАКОН УКРАЇНИ - Про телекомунікації

ЗАКОН УКРАЇНИ - Про електронні документи та електронний документообіг

ЗАКОН УКРАЇНИ - Про електронний цифровий підпис

КМ - Про затвердження Положення про центральний засвідчувальний орган

КМ - Про деякі питання захисту інформації, охорона якої забезпечується державою, тощо.

2. Організаційно-технічні і режимні заходи і методи (Політика інформаційної безпеки).

3. Програмно-технічні засоби забезпечення інформаційної безпеки. (Soft & Hard)

Політика безпеки (інформації в організації) (Organizational security policy) - сукупність документованих правил, процедур, практичних прийомів або керівних принципів в області безпеки інформації, якими керується організація в своїй діяльності.

Для побудови Політики інформаційної безпеки рекомендується окремо розглядати наступні напрями захисту інформаційної системи:

1. Захист апаратного забезпечення інформаційної системи (харда);

2. Захист процесів, процедур і програм обробки інформації (софта);

3. Захист інформації (даних);

4. Захист каналів зв'язку;

5. Управління системою захисту (Менеджмент безпеки – частина загальної системи менеджменту, яка стосується безпеки. Базується на моделі РDCA (Plan –Do-Check (перевірка відхилення від запланованого) - Act(заходи по запобіганню відхилень від запланованого) і знову Plan- …)).

При цьому, по кожному з перерахованих вище напрямів Політика інформаційної безпеки дати відповідь на наступні запитання:

1. Які об’єкти, що підлягають захисту?;

2. Яка множина потенційних загроз і каналів просочування інформації?;

3. Які уразливості інформації при наявній множині загроз і каналів витоку?;

4. Які вимоги до системи захисту?;

5. Які засоби захисту інформації і їх характеристики?;

6. Як впровадити вибрані засоби захисту?;

7. Як здійснювати менеджмент системою захисту?.

Загроза (threat) - можливість порушення безпеки інформації (конфіденційності, доступності, цілісності).

Уразливість (vulnerability) - недолік в системі, використовуючи який, можна порушити її безпеку (конфіденційність, доступність, цілісність).

Класифікація засобів захисту інформації

1. Засоби захисту від несанкціонованого доступу (НСД):

Засоби авторизації (authorization) - надання цій особі деяких прав або перевірка їх наявності;

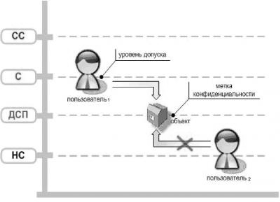

Мандатне управління доступом (Примусовий контроль доступу, Mandatory access control, MAC) - розмежування доступу суб'єктів до об'єктів, засноване на призначенні мітки конфіденційності об'єктам і видачі допусків суб'єктам на звернення до інформації певного рівня конфіденційності.;

СС совершенно секретно (цілком таємно) , С секретно (секретно), ДСП для служебного пользования (для службового користування), НС несекретно (несекретно).

Вибіркове управління доступом (Discretionary access control, DAC, Дискреційне управління доступом, Контрольоване управління доступом і Розмежувальне управління доступом.)- управління доступом суб'єктів до об'єктів на основі списків управління доступом або матриці доступу. Для кожної пари (суб'єкт - об'єкт) має бути задане явне і недвозначне перерахування допустимих типів доступу (читати, писати і т. д.);

Управління доступом на основі ролей (Role Based Access Control, RBAC) - права доступу суб'єктів системи на об'єкти групуються з врахуванням специфіки їх вживання, утворюючи ролі. Оскільки привілеї не призначаються користувачам безпосередньо, і отримуються ними лише через свою роль (або ролі), управління індивідуальними правами користувача по суті зводиться до призначення йому ролей. Це спрощує такі операції, як додавання користувача або зміна підрозділу користувачем. Розвиток вибіркового управління доступом;

Формалізація понять:

S – суб’єкт

R – роль

P – дозвіл

SE – сесія (функція, яка для кожної ролі визначає множину дозволів. SE:R -> 2P)

SA – призначення (задача) суб’єкта (SA S×R)

PA – призначення (задача) дозволу (PA P×R)

RH – частковий порядок на множині ролей (RH R×R)

Ведення журналу (Аудит) - процес запису інформації про події, що відбуваються з якимсь об'єктом (або в рамках якогось процесу), в журнал (наприклад, у файл).

2. Системи моніторингу мереж:

Системи виявлення і запобігання вторгненням (IDS/IPS , Intrusion Detection System) - програмний або апаратний засіб, призначений для виявлення фактів неавторизованого доступу в комп'ютерну систему або мережу або несанкціонованого управління ними в основному через Інтернет.

Системи запобігання витоку конфіденційної інформації (DLP-системы, Data Leak Prevention). DLP-системы будуються на аналізі потоків даних, що перетинають периметр інформаційної системи, що захищається. При детектуванні в цьому потоці конфіденційної інформації спрацьовує активна компонента системи, і передача повідомлення (пакету, потоку, сесії) блокується.

3. Аналізатори протоколів. Аналізатор трафіку, або сніфер (to sniff - нюхати) - мережевий аналізатор трафіку, програма або програмно-апаратний пристрій, призначений для перехоплення і подальшого аналізу мережевого трафіку, призначеного для інших вузлів.

4. Антивірусні засоби.

5. Міжмережеві екрани. Міжмережевий екран або мережевий екран - комплекс апаратних або програмних засобів, що здійснює контроль і фільтрацію мережевих пакетів, що проходять через нього, на різних рівнях моделі OSI (Open Systems Interconnection) відповідно до заданих правил. Основним завданням мережевого екрану є захист комп'ютерних мереж або окремих вузлів від несанкціонованого доступу. Також мережеві екрани часто називають фільтрами, оскільки їх основне завдання - не пропускати (фільтрувати) пакети, не відповідні під критерії, визначені в конфігурації.

6. Криптографічні засоби: (Симетричні криптоалгоритмы, Асиметричні шифри, Хеш-функції)

Шифрування;

Цифровий підпис.

7. Системи резервного копіювання. Резервне копіювання (backup) - процес створення копії даних на носієві (жорсткому диску, дискеті і т. д.), призначеному для відновлення даних в оригінальному місці їх розташування в разі їх пошкодження або руйнування.

8. Системи безперебійного живлення: Джерела безперебійного живлення; стабілізатори; Генератори напруги.

9. Системи аутентифікації (аутентифікація - це встановлення достовірності особи):

Пароль; Пароль (parole - слово) - це секретне слово або набір символів, призначений для підтвердження особи або повноважень. Паролі часто використовуються для захисту інформації від несанкціонованого доступу. У більшості обчислювальних систем комбінація «ім'я користувача - пароль» використовується для посвідчення користувача.

Сертифікат; Цифровий сертифікат - випущений засвідчуючим центром електронний або друкарський документ, підтверджуючий приналежність власникові відкритого ключа або яких-небудь атрибутів.

Біометрія.

10. Інструментальні засоби аналізу систем захисту

Модель мережевої безпеки

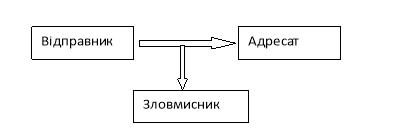

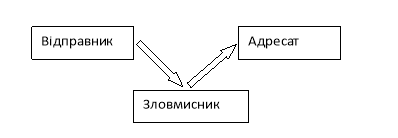

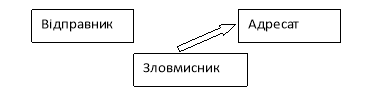

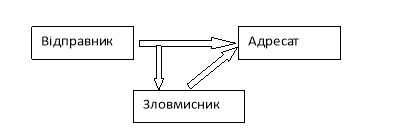

Атака – спроба порушити стан безпеки інформації (даних) (конфіденційність, цілісність, доступність) (ВК).

Класифікація атак:

1. Пасивна – порушення конфіденційності.

2. Активна – порушення цілісності або доступності.

2.1. Порушення доступності. DoS – атака. (Denial of Service). Зловмисник перехоплює усі повідомлення або створює значний трафік і сервер не може обробити запроси законних користувачів.

2.2. Порушення цілісності. Модифікація потоку. Man in the middle. Змінює вміст повідомлення або порядок повідомлень.

Якщо базова модель безпеки розширена за рахунок, наприклад, автентичності інформації (даних), то атака на автентичність називається фальсифікацією. Це спроба одного суб’єкту видати себе за іншого.

Найчастіше мають місце комбінації атак. Наприклад, одна з найбільш розповсюджених атак Replay – атака (повторне використання). Це комбінація пасивної атаки і фальсифікації. Прослуховування трафіку з наступною пересилкою даних для отримання несанкціонованого доступу.

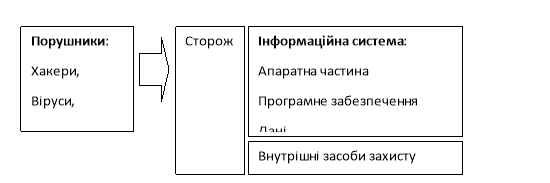

Модель безпеки інформаційної системи

Охоплює ситуації, які не описуються схемою мережевої безпеки.

Засоби безпеки розбивають на дві категорії:

1. Сторожова категорія. (Захисні екрани (Firewalls))

2. Внутрішні монітори, які контролюють доступ і аналізують діяльність користувачів.

1

про публікацію авторської розробки

Додати розробку