МАН "Моделювання роботи комп'ютерної мережі на одному ПК"

Результатом дослідження є:

- створення віртуальної комп'ютерної мережі на одному ПК, яка складається з ОС Windows XP (2 шт.) та ОС Windows 2003 Server.

- Ці три віртуальних ПК були об'єднані в одну робочу групу DEMOS, та отримали назву TEST1, TEST2 та TEST3 відповідно.

- Було створено папку (ресурс) ПАПКА_СЕТЬ на TEST1 та надано загальний мережний доступ до цієї папки з інших «віртуальних ПК».

- Встановлені програми на «віртуальні ПК» та зроблено порівнення процесу установки на звичайному ПК.

Відділення МАН комп’ютерних наук

Секція комп’ютерні системи та мережі

«Моделювання роботи комп’ютерної мережі на одному ПК»

Автор:

Ковальчук Юлії Володимирівни учениці 11 Б класу

Білоцерківської ЗОШ І-ІІІ ступенів № 7 Білоцерківської міської ради Київської області

Науковий керівник:

Заєць Богдан Петрович

вчитель інформатики

Білоцерківської ЗОШ І-ІІІ ступенів № 7 Білоцерківської міської ради Київської області

Сучасній людині важко уявити собі життя без різних засобів зв’язку. Пошта, телефон, радіо та інші комунікації перетворили людство в єдиний “живий” організм, змусивши його обробляти величезний потік інформації. Підручним засобом для обробки інформації став комп’ютер.

Однак масове використання окремих, не взаємозвязаних комп’ютерів породжує ряд серйозних проблем: як зберігати використовувану інформацію, як зробити її загальнодоступною, як обмінюватися цією інформацією з іншими користувачами, як спільно використовувати дорогі ресурси (диски, принтери, сканери, модеми) декільком користувачам. Рішенням цих проблем є об’єднання комп’ютерів у єдину комунікаційну систему – комп’ютерну мережу.

Предмет дослідження: Віртуалізація (англ. virtualization) — створення віртуального, тобто штучного, об'єкта чи середовища. Термін часто використовується в комп'ютерних технологіях для позначенняабстракції комп'ютерних ресурсів. Відповідно, він може стосуватися різних випадків:

Віртуальна машина - модель обчислювальної машини, створеної шляхом віртуалізації обчислювальних ресурсів: процесора, оперативної пам'яті, пристроїв зберігання та вводу і виводу інформації.

Віртуальна машина на відміну від програми емуляції конкретного пристрою забезпечує повну емуляцію фізичної машини чи середовища виконання (для програми).

Мета дослідження: Системні віртуальні машини дозволяють розподіл апаратних ресурсів фізичної машини між різними копіями віртуальних машин, на кожній з яких може бути встановлена своя операційна система. Пласт програмного забезпечення, що виконує віртуалізацію, називається гіпервізором. Гіпервізори поділяються на 2 типи: ті, що можуть виконуватися на "голій" апаратурі (1-й тип, або рідні (англ. native)), та ті, що виконуються в певній операційній системі. Сучасні домашні комп'ютери стали настільки продуктивними , що на них можуть одночасно працювати кілька людей , а самі вони легко справляються з запуском декількох операційних систем . Це буває необхідно для вирішення деяких завдань , що вимагають використання програм , які здатні працювати лише в певних , відмінних один від одного середовищах. Наприклад , в Windows 7 ви легко можете запустити віртуальну XP і вже в ній працювати з будь-яким додатком.

Це дозволяє безпечно експериментувати майже з будь-яким програмним забезпеченням.

Таким чином , сучасні комп'ютери цілком здатні вирішувати завдання віртуалізації.

Результатом дослідження є:

• створення віртуальної комп’ютерної мережі на одному ПК, яка складається з ОС Windows XP (2 шт.) та ОС Windows 2003 Server.

• Ці три віртуальних ПК були об’єднані в одну робочу групу DEMOS, та отримали назву TEST1, TEST2 та TEST3 відповідно.

• Було створено папку (ресурс) ПАПКА_СЕТЬ на TEST1 та надано загальний мережний доступ до цієї папки з інших «віртуальних ПК».

• Встановлені програми на «віртуальні ПК» та зроблено порівнення процесу установки на звичайному ПК.

• Використано програму XSpider. Та перевірено віртуальні ПК цією програмою. Хоча сам XSpider працює під управлінням Microsoft Windows, він перевіряє всі можливі уразливості незалежно від програмної та апаратної платформи вузлів: починаючи від робочих станцій під Windows і закінчуючи мережевими пристроями Cisco (не виключаючи, звичайно, *nix, Solaris, Novell, AS400 і т.д.)

Що важливо, XSpider працює з уразливими на різному рівні - від системного до прикладного. Зокрема, XSpider включає потужний і глибокий аналізатор захищеності WEB-серверів та WEB-додатків (наприклад, Інтернет-магазинів). Деякі виробники розробляють для цього окремі продукти, XSpider є універсальною системою, причому це жодною мірою не йде на шкоду якості кожної з окремих можливостей.

ЗМІСТ

Вступ

Розділ 1

Комп’ютерні мережі

1.1 Загальне поняття про комп’ютерні мережі

1.2 Послуги комп’ютерних мереж

1.3 Світова глобальна комп’ютерна мережа INTERNET

Розділ 2

Віртуалізація

2.1 комп'ютери «за хмарою»

2.2 Віртуальна машина VMware Workstation

2.3 Віртуальна машина Virtual PC

Розділ3

Віртуальна комп’ютерна мережа

3.1 Встановлення 3-х віртуальних ПК

3.2 Налаштування комп’ютерної мережі між 3-ма віртуальними

ПК

3.3 Встановлення програмного забезпечення на віртуальні ПК

3.4 Використання програми XSpider для порівняння роботи віртуальних ПК та звичайного ПК.

ВИСНОВКИ

СПИСОК ВИКОРИСТАНИХ ДЖЕРЕЛ

ДОДАТКИ ВСТУП

РОЗДІЛ 1

1.1 Загальне поняття про комп’ютерні мережі

Сучасній людині важко уявити собі життя без різних засобів зв’язку. Пошта, телефон, радіо та інші комунікації перетворили людство в єдиний “живий” організм, змусивши його обробляти величезний потік інформації. Підручним засобом для обробки інформації став комп’ютер.

Однак масове використання окремих, не взаємозвязаних комп’ютерів породжує ряд серйозних проблем: як зберігати використовувану інформацію, як зробити її загальнодоступною, як обмінюватися цією інформацією з іншими користувачами, як спільно використовувати дорогі ресурси (диски, принтери, сканери, модеми) декільком користувачам. Рішенням цих проблем є об’єднання комп’ютерів у єдину комунікаційну систему – комп’ютерну мережу.

Комп’ютерна мережа – це система розподіленої обробки інформації між комп’ютерами за допомогою засобів зв’язку.

Комп’ютерна мережа являє собою сукупність територіально рознесених комп’ютерів, здатних обмінюватися між собою повідомленнями через середовище передачі даних.

Передача інформації між комп’ютерами відбувається за допомогою електричних сигналів, які бувають цифровими та аналоговими. У комп’ютері використовуються цифрові сигнали у двійковому вигляді, а під час передачі інформації по мережі – аналогові (хвильові). Частота аналогового сигналу – це кількість виникнень хвилі у задану одиницю часу. Аналогові сигнали також використовуються модеми, які двійковий ноль перетворюють у сигнал низької частоти, а одиницю – високої частоти.

Комп’ютери підключаються до мережі через вузли комутації. Вузли комутації з’єднуються між собою канали зв’язку. Вузли комутації разом з каналами зв’язку утворюють середовище передачі даних. Комп’ютери, підключені до мережі, у літературі називають вузлами, абонентськими пунктами чи робочими станціями. Комп’ютери, що виконують функції керування мережею чи надають які-небудь мережеві послуги, називаються серверами. Комп’ютери, що користуються послугами серверів, називаються клієнтами.

Кожен комп’ютер, підключений до мережі, має ім’я (адресу). Комп’ютерні мережі можуть обмінюватися між собою інформацією у вигляді повідомлень. Природа цих повідомлень може бути різна (лист, програма, книга і т.д.). У загальному випадку повідомлення по шляху до абонента-одержувача проходить декілька вузлів комутації. Кожний з них, аналізуючи адресу одержувача в повідомленні і володіючи інформацією про конфігурацією мережі, вибирає канал зв’язку для наступного пересилання повідомлення. Таким чином, повідомлення “подорожує” по мережі, поки не досягає абонента-одержувача.

Для підключення до мережі комп’ютери повинні мати:

· апаратні засоби, що з’єднують комп’ютери із середовищем передачі даних; · мережеве програмне забезпечення, за допомогою якого здіснюється доступ до послуг мережі.

У світі існують тисячі різноманітних комп’ютерних мереж. Найбільш істотними ознаками, що визначають тип мережі, є ступінь територіального розсередження, топологія і застосовані методи комутації.

По ступеню розсередження комп’ютерні мережі поділяються на локальні, регіональні і глобальні.

Топологія мережі – це її геометрична форма або фізичне розташування комп’ютерів по відношенню один до одного. Існують такі типи топологій: зірка, кільце, шина, дерево, комбінована.

Мережа у вигляді зірки містить центральний вузол комутації, до якого посилаються всі повідомлення з вузлів.

Мережа у вигляді кільця має замкнений канал передачі даних в одному напрямку. У кільцевій топології вузли, з’єднуючись послідовно один з одним, утворюють кільце. Дані по мережі передаються від вузла до вузла. Передача інформації з кільця здійснюється тільки в одному напрямку, наприклад, по годинній стрілці. Така мережа проста в керуванні, однак її надійність цілком визначається надійністю центрального вузла.

У мережі з деревоподібною чи ієрархічною топологією кожен вузол зв’язаний з одним вищестоячим керуючим вузлом і одним чи декількома нижчестоячими керованими вузлами. Назва топології зв’язана з тим, що вона нагадує дерево, гілки якого ростуть з кореня вниз до самого нижнього рівня. Топологія деревоподібної мережі найчастіше відображає ієрархічну організаційну структуру установи, у рамках якої вона створена. Така мережа приваблива з погляду простоти керування, розширюваності.

Інформація передається послідовно між адаптерами робочих станцій доти, доки не буде прийнята отримувачем.

Топологія “Шина” використовує як канал для передечі даних, коаксіальний кабель.

Усі комп’ютери підєднуються безпосередньо до шини.

У мережі з топологією “Шина” дані передаються в обох напрямках одночасно.

У локальних мережах інформація передається на невелику відстань. Локальні мережі поєднують комп'ютери, що розташовані недалеко один від одного. Для передачі інформації використо-вуються високошвидкісний канал передачі даних, швидкість у якому приблизно така сама, як швидкість внутрішньої шини комп'ютера. Найбільш відомими типами локальних мереж є Ethernet і Token Ring.

Регіональні обчислювальні мережі розташовуються в межах визначеного територіального регіону (групи підприємств, міста, області і т.д.). Регіональні обчислювальні мережі мають багато спільного з ЛОМ, але вони по багатьох параметрах більш складні і комплексні. Підтримуючи великі відстані, вони можуть викорис-товуватися для об’єднання декількох ЛОМ в інтегрованому мережеву систему.

Глобальні обчислювальні системи охоплюють територію держави чи декількох держав і видовжуються на сотні і тисячі кілометрів. Глобальні обчислювальні мережі часто з’єднують багато локальних і регіональних мереж. У порівнянні з локальними більшість глобальних мереж відрізняє повільна швидкість передачі і більш низька надійність. Найбільш відомою глобальною мережею є мережа Internet. Мережеві протоколи. З появою мереж була усвідомлена необхідність створення правил і процедур, що визначають принципи взаємодії користувачів у мережі. Такі правила називаються прото-колами. Для мереж розроблена семирівнева ієрархічна структура протоколів. Відповідно до цієї структури протоколів потік інфо-рмації в мережах має дискретну структуру, логічною одиницею якої є пакет (кадр). Вся інформації між вузлами мережі передається у вигляді пакетів, що мають інформаційні і керуючі поля: порядковий номер, адреса одержувача, контрольна сума і т.д.

Верхній (сьомий) рівень протоколів є основним, заради якого існують всі інші рівні. Він називається прикладним, оскільки з ним взаємодіють прикладні програми кінцевого користувача. Прикла-дний рівень визначає семантику, тобто зміст інформації, якою обмі-нюються користувачі.

Шостий рівень називається рівнем представлення. Він визначає синтаксис переданої інформації, тобто набір знаків і способи їхнього представлення, що є зрозумілим для користувача.

П’ятий рівень (сеансовий) керує взаємодією користувачів у ході сеансу зв’язку між ними.

Четвертий рівень (транспортний) забезпечує пересилання повідомлень (виконує поділ повідомлень на пакети на передавальному вузлі і збірку повідомлень з пакетів на прийомному).

Третій рівень (мережевий) виконує маршрутизацію пакетів даних у мережі. Другий рівень (канальний) здійснює відповідне оформлення пакетів даних для передачі по каналу зв’язку (такі пакети називають кадрами),контроль помилок і відновлення інформації після помилок.

Перший рівень (фізичний) здійснює перетворення даних пакета в сигнали, передані по каналу зв’язку.

Кожний з протоколів взаємодіє тільки із сусідніми по ієрархії протоколами. Так, наприклад, прикладні програми, взаємодіючи з протоколами шостого і сьомого рівнів, не залежать від особливостей реалізації конкретної мережі, обумовленої протоколами нижчих рівнів.

Зєднання мереж. Раніше згадувалося, що мережа, особливо глобальна, може включати декілька підмереж. Природно, що в кожній з підмереж можуть бути реалізовані свої мережеві протоколи, у загальному випадку несумісні з протоколами інших підмереж. При передачі пакетів з однієї підмережі в іншу необхідно здійснювати перетворення несумісних протоколів.

Повторювачі регенерують пакети даних при передачі, не змінюючи їхню структуру. Повторювачі застосовують для з’єднання мереж з різним середовищем передачі даних чи для збільшення довжини мережі. Мости використовуються для об’єднання мереж, що розрізняються форматом кадру. Маршрутизатори використовую-ться для обєднання мереж, що розрізняються способами адресації абонентів. У такому випадку маршрутизатор транслює адреси однієї мережі в адреси іншої. Маршрутизатор може також використо-вуватися для комутації пакетів, що надійшли, у залежності від адреси одержувача в ту чи інші мережу. Шлюзи використовуються для сполучення різнорідних мереж, що розрізняються протоколами вищих рівнів. Так, наприклад, у світі існує кілька систем електронної пошти, що функціонують у різних мережах. Кожна має свій, не сумісний з іншими, протокол електронної пошти. Протокол електронної пошти являє собою реалізацію вищих рівнів протоколів для конкретного виду послуг – пересилання листів. Очевидно, що для пересилання листів з однієї системи в іншу необхідно здійснювати перетворення формату листа, використовуваного алфавіту і т.д. Таке перетворення повинен виконувати шлюз.

1.2 Послуги комп’ютерних мереж.

Комп’ютерні мережі в залежності від призначення можуть надавати користувачам різні послуги. Найбільш розповсюдженими видами послуг є:

· електронна пошта;

· телеконференції;

· передача файлів;

· віддалене керування комп’ютером.

Кожен вид послуг регламентується протоколами. Ці прото-коли реалізують відповідні служби.

Електронна пошта. Найбільш широко використовуваною послугою комп’ютерних мереж є електронна пошта. Електронна пошта схожа на звичайну пошту. З її допомогою лист (текст), постачений стандартним заголовком, доставляється на зазначену адресу і міститься у файл, поштову скриньку. Поштова скринька може знаходитися на будь-якому компютері мережі, до якого є доступ від компютераадресата. Для обслуговування електронної пошти на комп’ютері встановлюються спеціальні програми, що утворюють поштову службу.

Існує безліч систем електронної пошти, що розрізняються протоколами реалізації поштової служби. Ці протоколи визначають формат поштового повідомлення.

Звичайно це повідомлення включає такі поля:

· адреса відправника й адреса одержувачів;

· ідентифікатор повідомлення, унікальний для кожного листа. Його можна використовувати для посилань на лист як на вихідний номер; · відмітки про походження листа через проміжні комп’ютери; · тема листа. Поштова служба може відсортувати листи по темах; · власне текст листа.

Не всі поля обов’язково повинні бути присутні. Деякі поля поштова служба додає автоматично, інші задає автор листа. Сучасні поштові служби дозволяють також виконувати операції формату-вання для тексту листа. Деякі поштові служби допускають можли-вість наявності в листі вкладення у вигляді файлу. Файл може знаходитися всередині листа чи лист може містити тільки посилання на файл у вигляді піктограми. В остатньому випадку файл із листом не передається. Посилатися можна як на файл, що знаходиться на комп’ютері відправника, так іна будь-якому іншому доступному комп’ютері мережі. Для одержання файла досить клацнути мишею на піктограмі файла. Поштова служба самостійно виконає всі операції по пересиланню файла.

Телеконференція. Ідея телеконференції полягає в тому, що будь-який користувач, що бажає щось висловити, посилає в мережу повідомлення. Це повідомлення стає доступним для всіх коритсувачів мережі і кожен його може прочитати. Щоб читачу користувачу було легше було орієнтуватися в потоці повідомлень, усі повідомлення розбиваються на групи по темах. Такі групи називаються групами новин. На кожнім повідомленні, що посилаються на телеконференцію, автор вказує, до якої групи новин воно відноситься. Імена груп новин складаються з декількох слів, розділених крапками. Перше слово позначає широку область, до якої відноситься група, а кожне наступне уточнює тему. Для того, щоб одержувати повідомлення тієї чи іншої групи, читач повинен на неї підписатися. Підписка полягає в посилці на сервер груп новин спеціального повідомлення, у якому вказуються групи новин, на які підписується користувач. Після підписки користувач може читати всі повідомлення групи. Він може також посилати повідомленя в гупу новин. При необхідності можна відмовитися від підписки на будь-яку групу. Для підтримки телеконференції викоритовуються спеціальні програми, що реалізують протоколи обміну новинами. У деяких мережах для обміну повідомленнями груп використовуються поштова служба.

Передача файлів. Одніяє із важливих послуг, наданих комп’ютерною мережею, є можливість доступу до файлів і каталогів користувачів, розміщених на інших, віддалених комп’ютерах мережі. Доступ до таких каталогів і файлів можливий тільки з дозволу користувача, на комп’ютері якрго розміщені зазначені файли. У дозволі вказується імена користувачів, яким дозволений доступ, паролі, по яких здійснюється доступ, а також вид доступу. До деяких каталогів і файлів може бути дозволений вільний доступ по читанню без вказівки пароля. Користувач, що одержав доступ, може переглядати каталоги і файли, копіювати їх на свій комп’ютер чи виконувати інші дії в рамках наданих йому прав. Служби передачі файлів реалізують також послучи пошуку файлів по іменах чи індексах слів для файлів.

Віддалене керування. При віддаленому керуванні іншим комп’ютером мережі користувач зі свго комп’ютера може керувати роботою віддаленого комп’ютера. При цьому створюється ілюзія, що клавіатура, миша, дисплей користувача безпосередньо підключені до віддаленого комп’ютера. Всі введені користувачем команди передаються на віддалений комп’ютер і виконуються на ньому. Воно дозволено тільки з дозволу користувача, також необ-хідно вказати ім’я комп’ютера і пароль. Таке керування дозволяє використовувати ресурси віддаленого комп’ютера.

Локальні обчислювані мережі

Досвід експлуатації обчислювальних мереж показує, що левова частка генерованої у таких мережах інформації використо-вуються тією ж установою, підприємством, що її породила, тобта значна частина мережевої інформації призначена для місцевих користувачів. Кріт того, багато користувачів мережі зацікавлені у вільному доступу та ефективній спільній експлуатації дорогого комп’ютерного устаткування. Ці задачі вирішують ЛОМ. Відмі-нними ознаками ЛОМ можна вважати охоплення невеликої території, висока надійність передачі даних.

Середовище передачі ЛОМ. Середовище передачі даних у ЛОМ може бути провідним і безпровідним. У провідному середовищі інформація передається по кабелю, у безпровідному – за допомогою електромагнітних хвиль різної природи: інфрачервоних, радіохвиль і т.д. У ЛОМ використовуються три типи кабелю: кручена пара, коаксіальний і оптоволокольнний.

Методи доступу до середовища передачі даних у ЛОМ. Так як середовище передачі є загальним ресурсом для усіх вузлів мережі, необхідно встановити правила, по яких вузли будуть мати доступ до цього загальгого ресурсу. Так сукупність правил називається методом доступу. У ЛВС переважно використовуються два методи доступу: винадкові і детерміновані.

При випадкових методах доступу усі вузли мережі конкурують між собою за середовище передачі. Можлива одночасна спроба передачі декількома вузлами, у результаті чого відбувається перекручування (зіткнення) інформаційних пакетів. Найбільш розповсюдженим випадковим методом доступу є множиний доступ з контролем несучої і виєвленням зіткнень, що найчастіше застосовується в ЛОМ із шинною топологією. При використанні цього методу вузол, що бажає передати інформацію, прослуховує середовище передачі – це і є контроль несучої. Дочекавшись звільнення середовища передачі, вузол починає видавати в мережу інформаційний пакет, одночасно продовжуючи прослуховувати середовище передачі. Якщо в середовищі передачі немає пакетів інших вузлів, то переданий пакет не спотворюється. Якщо ж у цей же самий час почали передачу й інші вузли, то відбувається накладення пакетів, і переданий пакет спотворюється. У цьому випадку вся передана вузлами мережі інформація ігнорується. Вузли, що беруть участь у зіткненні, вичікують випадковий відрізок часу, після закінчееня якого повторюють передачу.

При детермінованих методах доступ вузлів до середовища передачі реламентуються за допомогою спеціального керуючого механізму. Найбільш відомими детермінованими методами доступу є опитування і передача права.

Мережеві адаптери. Підключення комп’ютерів до мережі передачі даних можна здійснювати через стандартні послідовні і паралельні порти, що знаходяться на системному боці. Однак через істотні недоліки, у першу чергу низьку швидкість передачі даних цей спосіб підключення використовується тільки в недорогих ЛОМ з малим числом вузлів. Частіше для цих цілей використовуються спеціальні плати, шо вставляються в гнізда розширення системного блоку комп’ютера – мережеві адаптери чи мережеві карти. Мережеві адаптери підтримують протоколи нижнього рівня для ЛОМ. Мережеві адаптери можуть налагоджуватися на певний режим роботи програмно чи за допомогою перемикачів.

Деякі мережі адаптери мають програми виклику операційної системи із сервера ЛВС. Такі програми зберігаються у мікросхемах постійної пам’яті. Це дає можливість використовувати в ЛВС бездискові комп’ютери.

ЛОМ типу Ethernet. Мережі типуEthernet з’явилися на початку 70-х років. Мережі цього класу як правило мають шинну топологію. Середовище передачі даних у мережі Ethernet – кручена пара чи коаксіальний кабель з опором 50 Ом. Використовуєтьчя два види коаксіального кабелю: товстий діаметром близько 1 см і тонкий діаметром близько 0,5 см. Метод доступу до шини випадковий з контролем несучої і виявленням зіткнень. Для роботи комп’ютера в мережі неодхідна мережева плата Ethernet. Підключення мережевої плати до шини для тонкого кабеля – 195 м, для товстого – 500 м. На кінцях шини встановлюються термінатори. Один і тільки один з термінаторів повинний бути заземлений. До такої шини може бути підключено не більш 30 чи 100 станцій.

При необхідності охопити локальною мережею Ethernet територію більшу, ніж це дозволяє коаксіальний кабель, застосо-вують додаткові пристрої – повторювачі. Їхнє завдання в мережі – ретранслювати всю інформацію, що надходить, відновлюючи амплі-туду, фазу і форму сигналу. У мережі може бути тільки до 4-х пов-торювачів.

Це дозволяє збільшити максимальну довжину шини до 925 метрів для тонкого і до 2500 метрів для товстого кабелю.

Кручена пара використовується переважно в мережах Ethernet зіркоподібної топології. Комп’ютери з’єднуються в мережу за допомогою концентраторів. Кожен комп’ютер підключається до концентратора за допомогою відповідного розніму.

Відстань комп’ютера від концентратора не повинна перевищувати 100 метрів.

Мережі типу TokenRing. Мережі типу Token Ring з’явилися на початку 80-х років. Мережі цього класу мають кільцеву топо-логію. Середовище передачі даних – кручена пара, коаксіальний кабель, оптоволоконний кабель. У кільці можуть бути використані змішані типи кабелю. Метод доступу до середовища передачі детермінований з пердачею права. Швидкість передачі даних у мережі Token Ring складає величину порядка 4-16 Мбит в секунду. Максимальна довжина мережі – близько 6 кілометрів. Максимальна кількість станцій – 255.

1.3 Світова глобальна комп’ютерна мережа INTERNET

Internet – це світова глобальна комп’ютерна мережа, що поєднує мільйони комп’ютерів і десятки мільйонів користувачів в усьму світі. Вона охоплює практично всю земну кулю і включає тисячі мережевих підсистем з комп’ютерами різних типів: від персональних до суперкомпютерів. Ніяка організація і ніхто особисто не адміністує мережу, вона існує і розвивається завдяки загальним зусиллям сотен тисяч добровільних активістів і багатьох організацій у різних куточках світу. Кожен користувач мережі Internet має унікальне ім’я (адресу). Система імен мережі Internet. Адреса користувача в мережі Internet пердставлена 4-байтним числом, байти розділені крапкою. Оскільки граничне значення числа в кожнім байті 255, то діапазон користувачів від 0.0.0.0 до 255.255.255.255. Адреса в цифровій формі незручна і важка для запам’ятовування, тому була створена доменна система імен. Ця система прив’язує до цифрової адреси легку для запам’ятовування комбінацію скорочених слів. Простір доменних імен має ієрархічну структуру, схожу на структуру імен каталогів файлової системи. Це означає, що на кожнім рівні такої ієрархії можуть вказуватися імена піддоменів і конкретних комп’ютерів. Першим праворуч указується скорочена назва країни, наступним – імя піддомена і так далі до імені комп’ютера.

Слід підкреслити, що доменне ім’я не описує шлях, по якому потрібно передавати повідомлення, а тільки вказує, де знаходиться адресат. Шлях, по якому пересилаються повідомлення, вибирають служби маршрутизації. У загальному випадку існує кілька шляхів, по яких можна доставити повідомлення зазначеному адресату, і відправник незнає, по якому маршрути пересилається повідомлення в конкретному випадку.

Для комп’ютерів СЩА повне доменне ім’я може не включати код країни. Це повязано з тим, що мережа Internet “виросла” з національної мережі Arpanet, що охоплює тільки територію США. У цій мережі ім’я домена найвищого рівня визначало тип організації. Таку ж систему доменних імен іноді використовують і поза територією США.

При передачі повідомлення по мережі в ньому повинна бути IP-адреса. Для перекладу імені з цифрової форми в доменну і назад використовуються так звані DNS-сервери.

Сервіси і протоколи мережі Internet. У мережі Internet використовується передача з комутацією пакетів по протоколу TCP/IP. Цей протокол складається з транспортного протоколу TCP і мережевого протоколу IP. Сервіси мережі реалізуються протоколами більш високих рівнів.

Мережа Internet надає такі види сервісу:

1. Електронна пошта

2. Мережеві новини

3. Передача файлів

4. Пошук файлів

5. Віддалене керування комп’ютером

6. Предявлення і передача інформації в гіпермедійній формі.

Підключеня користувачів до мережі Internet. Послуги по підключенню до мережі Internet і використання сервісів Internet надають спеціальні організації – провайдери. Можна виділити 4 способи приєднання користувачів до мережі Internet. Ці способи визначають доступні сервіси Internet, швидкість обміну інформацією, а також вартість підключення і користування.

Користувач до мережі Internet може підключатися такими способами:

1. З’єднання в режимі віддаленого термінала. Комп’ютер користувача через модем і телефонну лінію з’єднується з комп’ютером, підключеним до Internet. Комп’ютер користувача не має IP-адреси і працює в режимі віддаленого термінала.

2. SLIP/PPP з’єднання.

3. З’єднання через ЛОМ. У цьому випадку комп’ютер користувача до ЛОМ, сервер якої має вихід в Internet. Користувачу доступні всі послуги, якими коритсується сервер.

4. З’єднання через виділену лінію. Комп’ютер користувача з’єднаний виділеною високошвидкісною лінією з мережею і може користуватися всіма сервісами Internet.

Для підкючення до такої лінії звичайно використовуються спеціальні плати.

РОЗДІЛ 2

2.1 комп'ютери «за хмарою»

Все змінюється, світ не стоїть на місці, і більшість користувачів Мережі також змінюють своє ставлення до світової павутини. Причиною тому - «хмарні технології», які задають «моду» на користування Інтернет, і зберігання файлів в Мережі. Саме «за хмарою» працюють тепер Facebook, Amazon, Twitter і ті «движки», на яких засновані сервіси типу Google Docs і Gmail. Все це добре, але поки що залишається для непосвячених тільки словами, пихатими і незрозумілими.

Так як же все-таки воно працює?

Перш ніж ми зануримся в нетрі хмарних технологій, давайте спочатку визначимося з тим, що ми розуміємо під «хмарою». Принцип «хмари» існує вже досить довгий час, так чи інакше втілюючи себе в діловому світі. У більшості випадків цей термін означає мережа комп'ютерів, що забезпечують роботу певної системи, що надає споживачеві послуги у вигляді користування програмним забезпеченням або зберігання даних.

Більшість веб-сайтів і серверних додатків працюють на конкретних комп'ютерах або серверах. Принципово ж відрізняє «хмару» від класичних серверів той факт, що свої ресурси воно використовує як глобальний віртуальний комп'ютер, де програми працюють незалежно від кожного конкретного комп'ютера і його конфігурації. У такому випадку програму як би «плаває в хмарі ресурсів», роблячи «залізо» кожного конкретного комп'ютера неважливим для роботи цього додатка.

З розвитком широкосмугового доступу в Інтернет потреба в тому, щоб додаток працював саме на вашому комп'ютері (або на сайті вашої компанії) стає все менш і менш виправданою. Все більша і більша частина сучасного ПЗ, що використовується сьогоднішнім споживачем, засновані на веб-технологіях, а «хмари» всього лише підхоплюють естафету, щоб підняти переваги веб-додатків на новий рівень.

Наприклад, якщо ваш веб-сайт працює на локальному сервері чи вашому особистому комп'ютері, перед вами постійно стоїть завдання вибору конкретної ОС, яка визначатиме набір програм, якими можна буде користуватися на цьому сервері. Якщо ж ваш сайт розміщений «на хмарі», ця проблема перед вами не стоїть, і ваші Windows і Linux-програми спокійнісінько зможуть існувати пліч-о-пліч із сусідом.

Як же це робиться?

Щоб зрозуміти принцип роботи «хмарних технологій», уявіть собі, що «листкова» хмара, що складається, в основному з «внутрішніх" (back-end) і

«користувальницьких» (front-end) шарів. Шари front-end - це те, що ви бачите, те, з чим маєте справу, як користувач. Наприклад, користуючись сервісом Gmail, ви маєте справу з ПЗ, працюючим на front-end шарі «хмари». Те ж саме відбувається і коли ви заходите під своїм обліковим записом у Facebook. Внутрішній же шари складаються з власне обладнання та програмних сервісів, що забезпечують роботу того інтерфейсу, що видається вам на «користувальницькому» шарі.

Оскільки всі комп'ютери «хмари» налаштовані так, щоб працювати спільно, додаткам доступна вся сумарна потужність цих комп'ютерів, начебто це додаток виконувалося на конкретному окремо взятому комп'ютері. Хмарні технології дозволяють, крім того, і чималу ступінь гнучкості в роботі. Залежно від ваших потреб, ви можете підняти чи опустити ту планку використовуваних хмарою ресурсів, за якої буде потрібно включення в роботу додаткового обладнання. А можете і зменшити число ресурсів, призначених на роботу, коли вона не є пріоритетною.

Чи зміниться наше ставлення до комп'ютерів?

Велика безліч людей, що використовують комп'ютери, вже перейшли на використання «хмар» і самі цього навіть не помітили.

Звичайно, дуже багато хто до цих пір використовують різні версії Microsoft (і не дуже Microsoft) Office, Quickbooks або чогось подібного, але навіть у цього ПЗ вже є онлайн-версія. Можливість використовувати свої дані і програми в будь-який момент часу з будь-якої точки земної кулі робить перехід до «хмарам» більш ніж спокусливим для безлічі людей.

Чи створюють «хмари» проблеми? Звичайно ж, створюють. Подумайте самі - якщо з тієї чи іншої причини ви втратите доступ в Інтернет, ви також втратите і доступ до всіх своїх документів. Не варто забувати і про питання безпеки, і ризик того, що компанія - господар «хмари» зажадає від вас щомісячної плати за використання пропрієтарного формату даних. Варто вам прострочити платіж - і всі ваші дані ви втратите безповоротно. Так що, вибираючи «хмарний» сервіс, вибирайте розумно, і переконайтеся, що у разі потреби всі ваші дані можуть бути завантажені, але не відмовляйте собі в задоволенні користуватися гнучкістю, яку надають ці сервіси.

Майбутнє, як кажуть, «в хмарах». А які хмарні технології ви використовуєте зараз?

2.2 Віртуальна машина VMware Workstation

Віртуалізація почалася на настольному комп’ютері: з VMware Workstation компанії VMware можна побудувати численні тестові середовища, не купуючи фізичних систем. Звідси віртуалізація вийшла на серверний рівні. VMware перевела гіпервізор на «голе залізо» у складі серверної лінійки VMware ESX. Це, разом з новою хвилею багатоядерних процесорів з технологіейей x64 від Intel і AMD, дало віртуалізації серверів продуктивність і масштабованість, необхідні для проведення консолідації серверів під всі види виробничих навантажень. Компанія Microsoft пізно вийшла на ринок віртуалізації серверів, але платформа віртуалізації Hyper-V 2.0, що поставляється з Windows Server 2008 R2, вивела компанію нарешті на зіставний з

VMware рівень.

Як ми бачимо, віртуалізація набирає обертів. Незалежні розробники ISV продовжують шукати шляхи змін та адаптації віртуалізації під різні сценарії. Майбутнє віртуалізації баз даних активно обговорювалося на саміті PASS 2009. Сьогодні віртуалізація баз даних здійснюється на рівні сервера бази даних. Проте реальне майбутнє віртуалізації баз даних цілком може виглядати як віртуалізація самих баз даних. У такому випадку сервер може бути віртуальним, а може і ні. Замість цього віртуалізація відбуватиметься на рівні бази даних; база даних може переміщатися між різними екземплярами сервера SQL як відповідь на зміну робочого навантаження. Інші елементи сервера баз даних, такі як його властивості, облікові дані, дозволи, файли і журнали, напевно, можна було б переносити разом з базою даних. Коли віртуалізація відбувається на рівні бази даних, а не на рівні сервера, бази даних можна непомітно переміщати між серверами без простоїв для додатків і кінцевих користувачів. Потенційні переваги цього положення включають більш детальний контроль робочого навантаження, під якою знаходиться кожен сервер, а також більш повний контроль часу відгуку, який надається додатками, що використовують кожну з баз даних. У разі неактивного використання окремих баз даних або груп баз даних можна було б переносити їх на сервери з більш слабкими характеристиками, а при вищому робочому навантаженні? - на сервери підвищеної потужності. Самою віртуалізацією може управляти SQL Server, використовуються щось на зразок Resource Governor. У будь-якому випадку технологія віртуалізації на цьому не зупиняється і навіть розвивається в нових напрямках, забезпечуючи більш ефективні операції та надаючи основу для динамічних центрів обробки даних і для таких додатків, як SQL Server, віртуалізацію якого багато хто ще недавно вважав ледве можливою.

Завдяки віртуалізації на комп'ютерах з архітектурою x86 можна виконувати декілька операційних систем та програм, що спрощує інфраструктуру і підвищує її ефективність. Крім того, віртуалізація прискорює розгортання додатків, підвищує їх продуктивність і доступність, а також дає можливість автоматизувати багато процесів, в результаті чого ІТ-інфраструктура компанії стає більш керованою і економічною.

Віртуалізація VMware

Спростіть свою ІТ-інфраструктуру за допомогою перевірених рішень з віртуалізації на базі VMware ® vSphere with Operations Management ™ - провідної в галузі платформи віртуалізації і управління хмарою. Віртуалізація VMware допомагає скоротити капітальні витрати за рахунок консолідації серверів і експлуатаційні витрати за рахунок автоматизації і при цьому зводить збитки до мінімуму завдяки скороченню планових та позапланових простоїв.

• Скорочення капітальних і експлуатаційних витрат за рахунок підвищення енергоефективності і зниження потреб в обладнанні завдяки консолідації серверів • Розширення можливостей для забезпечення безперервності бізнесу та аварійного відновлення у віртуалізованій інфраструктурі за допомогою поліпшених і спрощених рішень з аварійного відновлення на базі VMware ® vCenter Site Recovery

Manager ™

• Віртуалізація важливих додатків рівня 1, включаючи бази даних (Oracle, Microsoft

SQL Server, SAP HANA, SAP Sybase) і бізнес-додатки (SAP Business Suite, Microsoft Exchange, SQL Server, SharePoint, SAP), і реалізація найкращих рівнів обслуговування та продуктивності

• Автоматизація на основі політик, забезпечення високої продуктивності та відповідності нормативним вимогам завдяки автономної і самокерованої інфраструктурі на основі рішення VMware vCenter Operations Management Suite з управління віртуалізацією

• Аргументи на користь програмного ЦОД як найбільш ефективного рішення для хмарної інфраструктури

Причини вибрати рішення VMware з віртуалізації

Рішення VMware з віртуалізації засновані на VMware vSphere - надійною і перевіреною платформі віртуалізації - і вже використовуються більш ніж 500 000 замовників, включаючи всі компанії зі списку Fortune Global 100. Новаторство і технічна перевага VMware були відзначені такими шанованими дослідними організаціями, як Gartner, яка помістила VMware в «магічну чверть» лідерів в області інфраструктури віртуалізації серверів x86.

Віртуалізація серверів

Архітектура сучасних серверів x86 передбачає виконання тільки однієї ОС на сервері. Подолати такий структурний обмеження можна за допомогою віртуалізації серверів x86. Ця технологія абстрагує операційну систему та програми від рівня фізичного обладнання, що робить середу серверів менш складною і більш адаптованою і рентабельною. Завдяки віртуалізації на одному фізичному сервері можна виконувати декілька операційних систем у вигляді віртуальних машин, у кожної з яких є доступ до обчислювальних ресурсів сервера. Віртуалізація серверів розкриває потенціал сучасних потужних серверів x86. На сьогоднішній день ресурси більшості серверів використовуються в кращому разі на 15%. Це призводить до збільшення числа серверів, а сама інфраструктура стає все більш складною. VMware vSphere - це комплексна платформа віртуалізації серверів, що надає широкий вибір можливостей.

• Підвищення коефіцієнта використання серверних ресурсів на 80%

• Скорочення капітальних і експлуатаційних витрат на 50%

• Коефіцієнт консолідації серверів 10:1 або вище.

Віртуалізація мережі

Віртуалізація мережі - це повне відтворення фізичної мережі програмним методом. Віртуальні мережі аналогічні фізичним з точки зору надійності і можливостей, але мають безліч додаткових експлуатаційних переваг, таких як незалежність від обладнання, швидка ініціалізація, можливість розгортання без переривання роботи систем, автоматизоване обслуговування та підтримка як сучасних, так і застарілих додатків. Віртуалізовані мережі забезпечують підключення робочих навантажень до логічних мережевих пристроїв і службам, таким як логічні порти, комутатори, маршрутизатори, брандмауери, засоби балансування навантаження, мережі VPN і т. д. Додатки в віртуальних мережах працюють точно так само, як і у фізичних. ПО віртуалізації мереж VMware підтримує створення адаптивних, чудово масштабованих мережевих середовищ з високою експлуатаційною ефективністю. Рішення VMware не тільки реалізують безперервний моніторинг і контроль якості обслуговування і безпеки, але і допомагають виконувати ініціалізацію, усунення неполадок і клонування набагато швидше, ніж при використанні фізичних інфраструктур. Завдяки можливості розгортання повноцінних, програмних і віртуальних мобільних мереж для віртуальних машин на будь-якому мережевому обладнанні з підтримкою IP-протоколу VMware NSX по праву займають місце кращої платформи віртуалізації мереж і систем безпеки.

Платформа VMware NSX об'єднує передові можливості Nicira NVP і VMware vCloud Network and Security (vCNS). VMware NSX включає повний комплект спрощених елементів логічної мережевої інфраструктури і послуг, таких як логічні комутатори, маршрутизатори, брандмауери, засоби балансування навантаження, мережі VPN, а також компоненти для моніторингу, забезпечення безпеки та якості обслуговування.

Віртуалізація настільних комп'ютерів

Надання настільних комп'ютерів як керованої послуги підвищує швидкість реагування на мінливі потреби бізнесу і нові можливості. Така модель допомагає компаніям знизити витрати і підвищити рівень обслуговування, оскільки віртуалізовані настільні комп'ютери та програми однаково доступні співробітникам головного офісу та філій, а також віддаленим, позаштатним і мобільним співробітникам, які використовують для роботи планшети iPad і Android.

Рішення VMware для настільних комп'ютерів характеризуються масштабністю, узгодженістю, надійністю і високою доступністю, що гарантує максимально високі показники часу безвідмовної роботи і чудову продуктивність.

• Оптимізація розгортання та управління завдяки моделі «настільні комп'ютери як послуга»

• Забезпечення безпечного віддаленого доступу мобільним і тимчасовим співробітникам без шкоди для продуктивності

Віртуалізація додатків

Сьогодні компанії переносять все більше важливих додатків рівня 1 і платформ (таких як бази даних, системи ERP і CRM, електронну пошту, додатки для спільної роботи, проміжне ПО Java, засоби бізнес-аналітики та ін) у віртуальне середовище. Для підтримки якості послуг і дотримання угод про рівень обслуговування для бізнес-додатків рівня 1 у віртуальних середовищах ІТ-фахівцям необхідно приділяти рівну увагу як аспектам віртуалізації, так і надійності засобів управління бізнесдодатками і їх моніторингу, а також дотриманню корпоративних рекомендацій у сфері безперервності бізнесу та аварійного відновлення.

Віртуалізовані застосування не лише працюють швидше і краще, але і характеризуються високою доступністю і адаптивністю, а також підтримують можливість аварійного відновлення та використання в хмарної інфраструктурі. Рішення VMware з віртуалізації додатків рівня 1, засноване на VMware vCloud Suite, допоможе підвищити якість ІТ-послуг, знизити складність інфраструктури, досягти максимальної ефективності, а також знизити витрати за рахунок виділення правильного обсягу ресурсів.

2.3 Віртуальна машина Virtual PC

У широкому сенсі, віртуалізація являє собою процес відділення реалізації якогонебудь об'єкта або процесу від його подання для користувача. Таке визначення бачиться вельми розлогим, проте зрозуміти його зовсім просто: віртуалізація має місце бути тоді, коли ми бачимо щось і працюємо з тим, що насправді має іншу від нашого бачення природу і будову. Для чого це потрібно? Тільки для того, щоб нам було зручно працювати з створеним для нас оточенням, яке насправді влаштовано зовсім інакше, ніж ми його собі уявляємо.

Чому ж останнім часом так багато заговорили про віртуалізацію? А трапилося це тому, що за останні кілька років був здійснений великий технологічний прорив в області віртуалізації операційних систем, що відкрив величезні можливості і перспективи. Під віртуалізацією операційних систем розуміють процес створення на фізичному комп'ютері так званої віртуальної машини (щось на зразок віртуального комп'ютера), в якій встановлюється своя власна операційна система. Таких віртуальних машин на одній фізичній платформі може бути декілька, при цьому кожна віртуальна машина має свої власні віртуальні апаратні компоненти: пам'ять, процесор, жорсткий диск, мережеві адаптери. Ці ресурси резервуються віртуальною машиною за рахунок фізичних ресурсів апаратного забезпечення комп'ютера. Така модель організації обчислювальних систем вперше з'явилася ще в 70-х роках минулого століття в мейнфреймах корпорації IBM System 360/370, коли було потрібно зберегти попередні версії примірників операційних систем. Але лише в 21м столітті ця технологія знайшла новий сенс на серверних системах і настільних ПК. Які ж переваги несе собою можливість одночасного запуску декількох операційних систем на одному комп'ютері? Ось лише деякі варіанти використання віртуальних машин на настільних комп'ютерах користувачів:

• Робота у віртуальній машині зі старими програмами, що не підтримують хостовую операційну систему вашого комп'ютера (наприклад, якщо ваша хостової ОС - Windows Vista, ви можете встановити Windows 98, в якій працювала ваша улюблена гра, у віртуальній машині і запускати гостьову ОС, коли хочеться , без необхідності перезавантажувати комп'ютер).

• Створення захищених користувальницьких оточень для роботи з мережею (всілякі віруси і шкідливе програмне забезпечення зможе лише пошкодити гостьову операційну систему віртуальної машини, не торкнувшись реальної системи).

• Безмежний простір для експериментів (встановлюйте будь-які програми, які можуть зашкодити операційній системі, експериментуйте з настройками реєстру і т.д.).

• Відмінний полігон для розробки та тестування програмного забезпечення в різних операційних системах та їх конфігураціях (наприклад, у вас може бути кілька однакових операційних систем з різними версіями Internet Explorer, що дуже корисно, якщо ви розробляєте який - небудь тулбар під цей браузер).

• Широкі можливості навчання роботі з новими операційними системами і програмами (наприклад, якщо вам знайома тільки Windows, ви можете собі зробити кілька віртуальних машин з різними операційними nix-системами Linux, Free BSD і QNX, запускати їх, коли потрібно, і вчитися роботі з ними).

Це, звичайно ж, далеко не всі можливості застосування віртуальних машин на користувацьких комп'ютерах. Кожен сам може собі придумати, для яких цілей йому потрібна віртуальна машина, і відчути, наскільки це зручно, надійно і просто. Перед можливістю установки декількох гостьових операційних систем на один комп'ютер з їх роздільним завантаженням, віртуальні машини мають наступні незаперечні переваги:

• Можливість працювати одночасно в декількох системах, здійснювати мережну взаємодію між ними.

• Можливість зробити "знімок" поточного стану системи і вмісту дисків одним кліком миші, а потім протягом дуже короткого проміжку часу повернутися в початковий стан.

• Простота створення резервної копії операційної системи (не треба створювати ніяких образів диска, всього лише потрібно скопіювати папку з файлами віртуальної машини).

• Можливість мати на одному комп'ютері необмежене число віртуальних машин з абсолютно різними операційними системами і їх станами.

• Відсутність необхідності перезавантаження для перемикання в іншу операційну систему.

Тим не менш, незважаючи на всі переваги, віртуальні машини також мають і свої недоліки:

• Потреба в наявності достатніх апаратних ресурсів для функціонування декількох операційних систем одночасно.

• Операційна система працює трохи повільніше у віртуальній машині, ніж на «голому залізі». Однак, останнім часом показники продуктивності гостьових систем значно наблизилися до показників фізичних ОС (в межах одних і тих же ресурсів), і незабаром, за рахунок поліпшення технологій реалізації віртуальних машин, продуктивність гостьових систем практично дорівнюватиме реальним.

• Існують методи визначення того, що програма запущена у віртуальній машині (у більшості випадків, виробники систем віртуалізації самі надають таку можливість). Вірусописателі та розповсюджувачі шкідливого програмного забезпечення, звичайно ж, курсі цих методів і останнім часом включають в свої програми функції виявлення факту запуску у віртуальній машині, при цьому ніякої шкоди шкідливе ПЗ гостьовий системі не завдає.

• Різні платформи віртуалізації поки не підтримують повну віртуалізацію всього апаратного забезпечення та інтерфейсів. Останнім часом кількість підтримуваного апаратного забезпечення стрімко зростає у всіх виробників платформ віртуалізації. Крім основних пристроїв комп'ютера, вже підтримуються мережеві адаптери, Аудіоконтролер, інтерфейс USB 2.0, Котроллер портів COM і LPT і приводи CD-ROM. Але найгірше йдуть справи з віртуалізацією відеоадаптерів і підтримкою функцій апаратного прискорення тривимірної графіки. Всі перераховані недоліки віртуальних машин є в принципі можуть бути розв'язані і, в порівнянні з великим списком їхніх переваг, є не настільки істотними. Саме тому, технології віртуалізації і віртуальних машин розвиваються вибуховими темпами, а користувачі знаходять їм все нові і нові застосування.

Про продукт Microsoft Virtual PC 2007.

Продукт Virtual PC був куплений корпорацією Microsoft разом з компанією Connectix і вперше під маркою Microsoft був випущений як Microsoft Virtual PC 2004. Купуючи Virtual PC і компанію Connectix, компанія Microsoft будувала далекосяжні плани щодо забезпечення користувачів інструментом для полегшення міграції на наступну версію операційної системи Windows. Сумісність необхідних додатків завжди турбує користувачів при переході на наступну версію операційної системи і продукт Virtual PC дозволяє запускати як нову версію операційної системи в якості гостьової для ознайомлення з її можливостями, так і стару - для використання програм, які більше не працюють в новій версії операційної системи . З моменту випуску Virtual PC 2004 інженери Microsoft змогли значно удосконалити продукт, додати нові можливості, і в кінці 2006 року вийшла перша публічна бета Virtual PC 2007. Продукт Virtual PC призначений для запуску однієї або декількох гостьових операційних систем на настільних системах, простий у використанні і орієнтований на недосвідчених в комп'ютерних технологіях користувачів. На момент написання статті продукт Virtual PC 2007 був уже практично готовий до випуску, а програмісти Microsoft дописували останні рядки коду.

Ось основні можливості, що з'явилися в новій версії продукту Virtual PC:

• Оптимізація платформи під Windows Vista. На платформі Virtual PC 2004 теж можна було встановити Windows Vista, проте в новій версії продукту ця система працює набагато швидше і стабільніше.

• Збільшення швидкодії за рахунок використання поліпшень, введених в серверній платформі віртуалізації Microsoft Virtual Server 2005 R2.

• Підтримка 64-бітних гостьових операційних систем Windows. Це означає, що на 64-бітної Windows Vista ви зможете встановити гостьову систему будь-якої розрядності.

• Підтримка звукових пристроїв у гостьових системах Windows Vista.

Сама компанія Microsoft пропонує домашнім і корпоративним користувачам використовувати програму Virtual PC 2007 в таких цілях:

• Запуск більш старих операційних систем у віртуальних машинах для забезпечення сумісності програм. Деякі нові можливості та зміни Windows Vista, такі як Windows Resource Protection (WRP), можуть вплинути на роботу програм, призначених для більш ранніх версій Windows.

• Розробка і тестування додатків.

• Технічна підтримка. Можна встановити декілька екземплярів операційних систем для того, щоб персонал служби технічної підтримки, запускаючи потрібну конфігурацію операційної системи, міг забезпечувати дозвіл проблем користувачів в максимально стислі терміни.

• Контроль якості програмного забезпечення і запуск додатків в ізольованому віртуальному середовищі, де не страшно пошкодження системи.

• Навчання користуванню різними операційними системами і додатками без необхідності придбання додаткових комп'ютерів.

Проте, є і маса інших можливостей для використання продукту Microsoft Virtual PC

2007, і тут фантазії користувачів є де розвернутися.

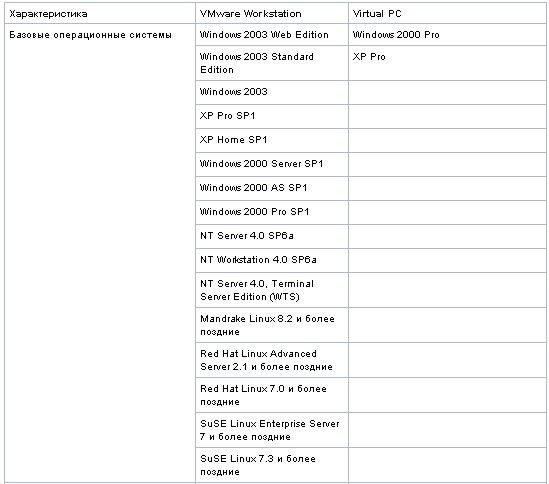

Як видно, з наведеного вище, по функціональним можливостям програми Virtual PC та VMware Workstation майже нічим не відрізняються для користувачів цих програм. Вони ідуть «пліч о пліч» та складають між собою гарну конкуренцію. Для користувачів – це додаткова можливість у виборі програми для користування. Слід зазначити, що перелік ОС, який підтримується VMware Workstation набагато ширше (Таблиця 1).

РОЗДІЛ 3

3.1 Встановлення 3-х віртуальних ПК

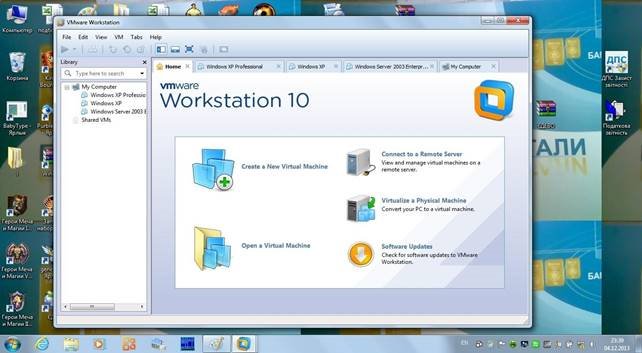

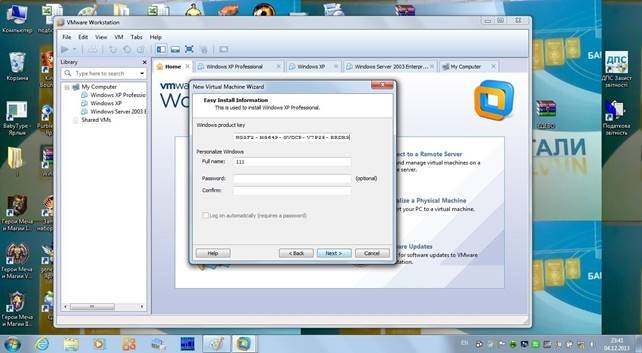

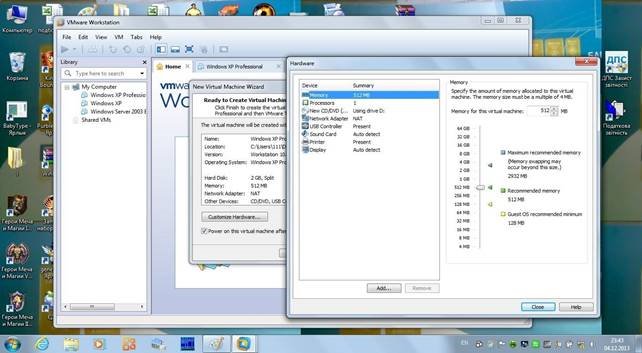

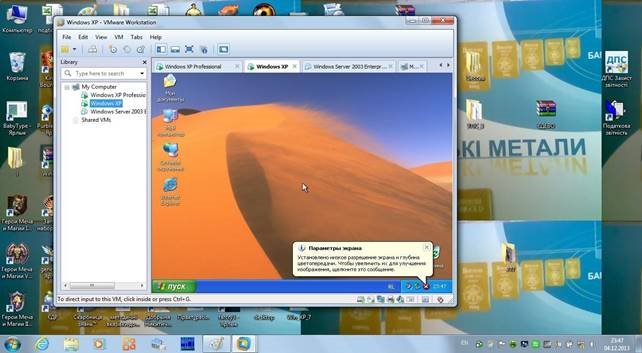

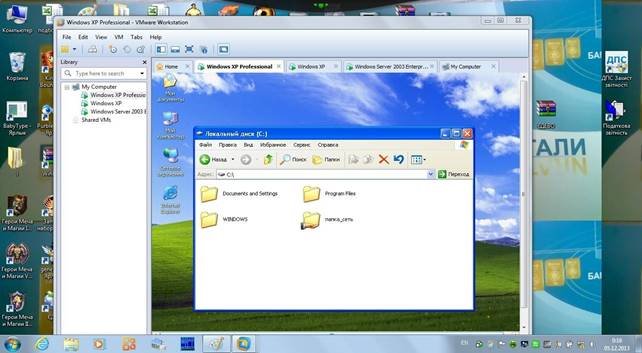

Після запуску програми VMWare відкривається вікно з пунктами меню для створення віртуального ПК

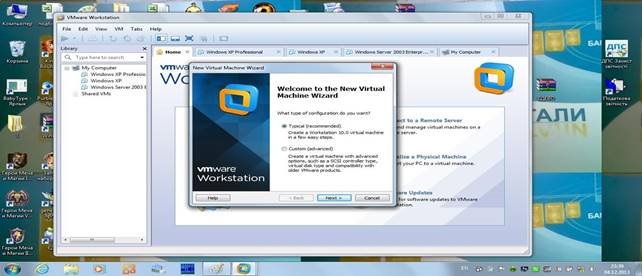

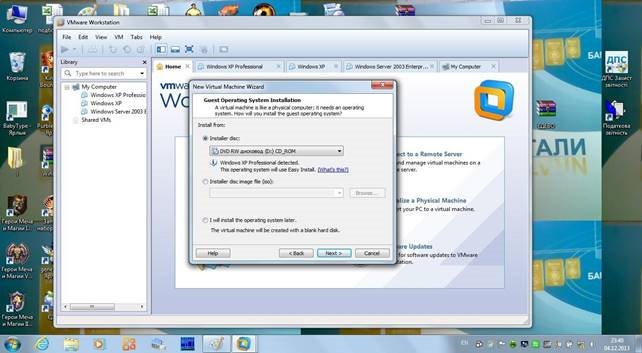

Запускаємо Майстер для створення віртуального ПК. Покроково починаємо виконувати вказівки Майстра.

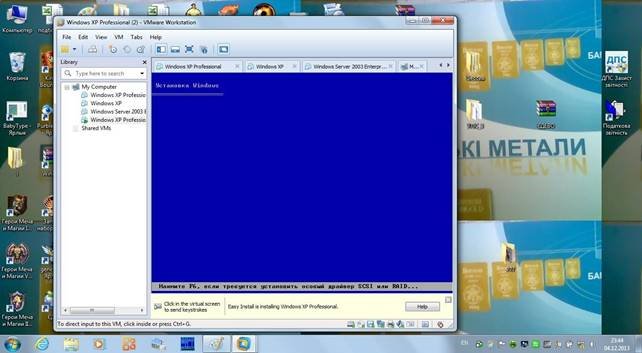

Для встановлення операційної системи використовуємо ком пакт-диск з ліцензійною Windows XP.

Вказуємо серійний номер Windows .

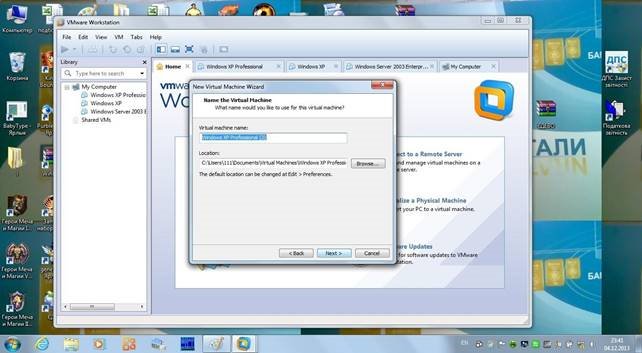

Назву для віртуального ПК залишаємо на розсуд Майстра.

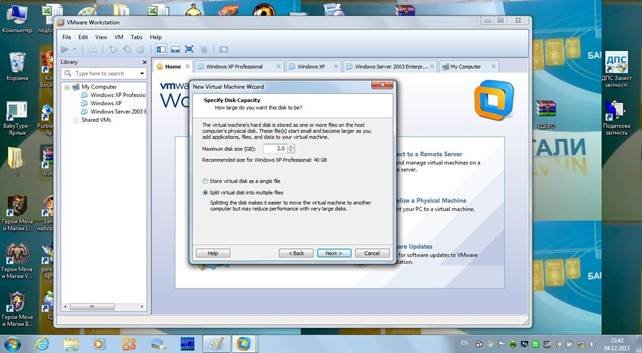

Вказуємо розмір диска для віртуального ПК.

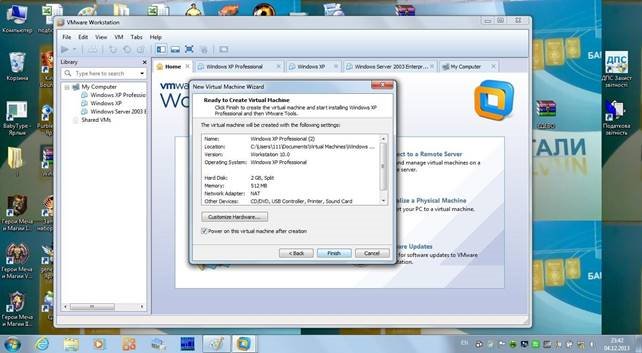

Майстер виводить вікно з допоміжною інформацією ( об’єм оперативної пам’яті , жорсткого диска, місце розташування файла, в який записаний віртуальний ПК).

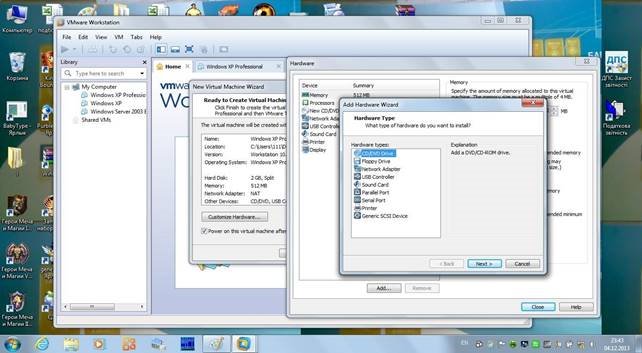

Є можливість переглянути та змінити набір та параметри апаратних засобів.

Набір віртуальних апаратних засобів є стандартним та універсальним для роботи кожного ПК. Але щоб їх використовувати , вони мають бути фізично встановлені на ПК.

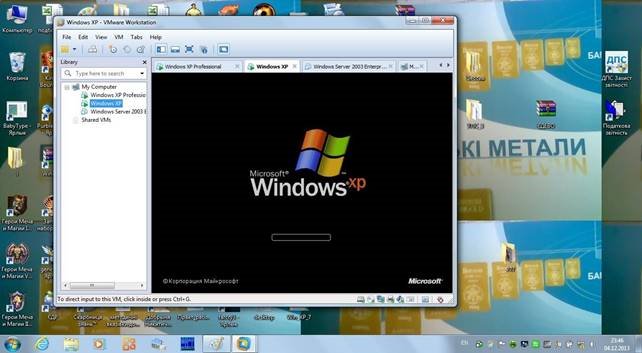

Встановлення Windows XP відбувається за стандартною процедурою, як на звичайному ПК.

Після завантаження Windows Робочий стіл віртуального ПК нічим не відрізняється від звичайного.

Робота за віртуальним ПК нічим не відрізняється від звичайного.

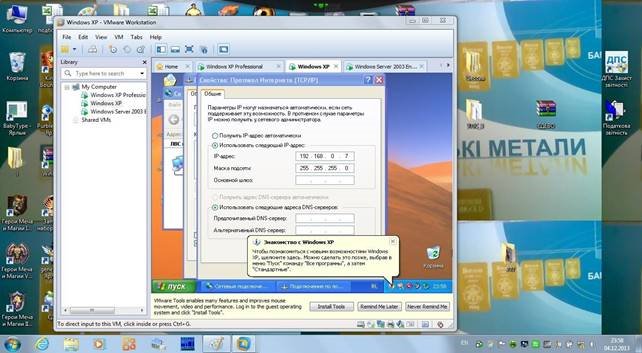

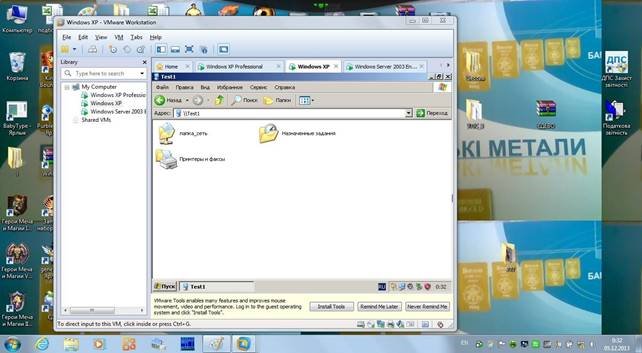

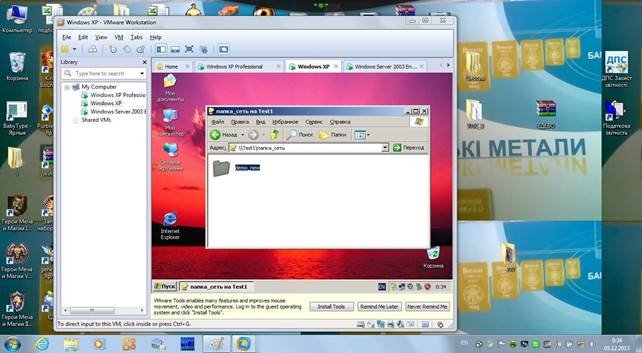

3.2 Налаштування комп’ютерної мережі між 3-ма віртуальними ПК

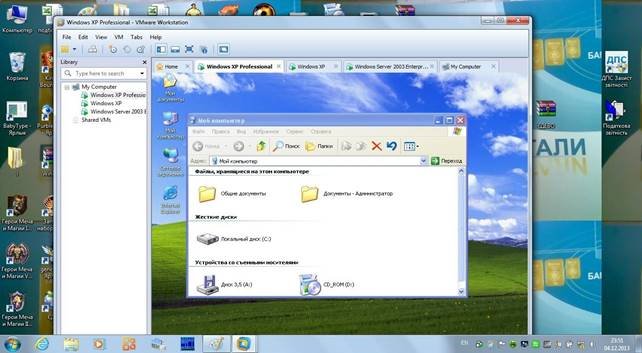

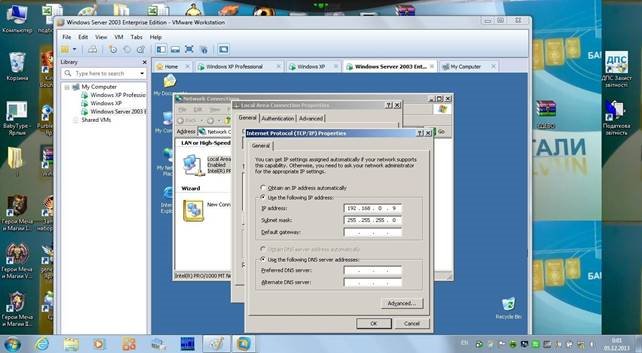

Після створення кількох віртуальних ПК (2 Windows XP, 1 Windows Server 2003), робимо налаштування для об’єднання цих віртуальних ПК в одну комп’ютерну мережу. Вказуємо потрібні для цього параметри.

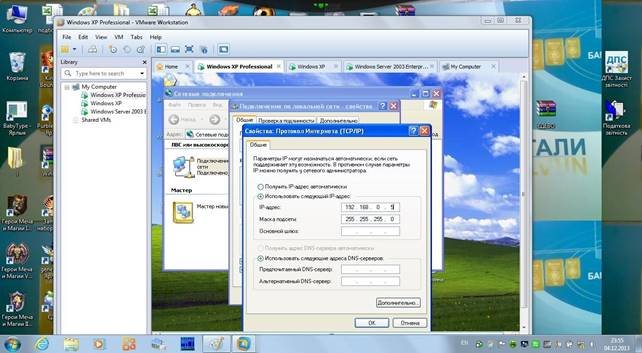

ІР адреси цих ПК вказуємо слідуючі:

192.168.0.3 192.168.0.7 192.168.0.5

Маска мережі 255.255.255.0

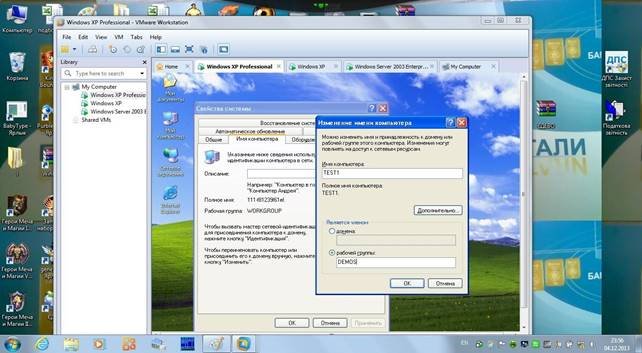

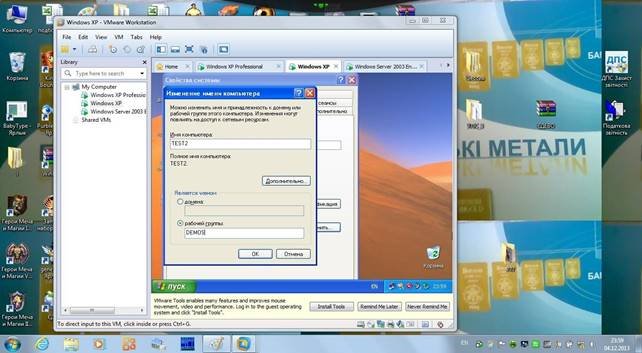

Надаємо імена ПК Test1, Test2, Test3. Об’єднуємо їх в одну робочу групу Demos.

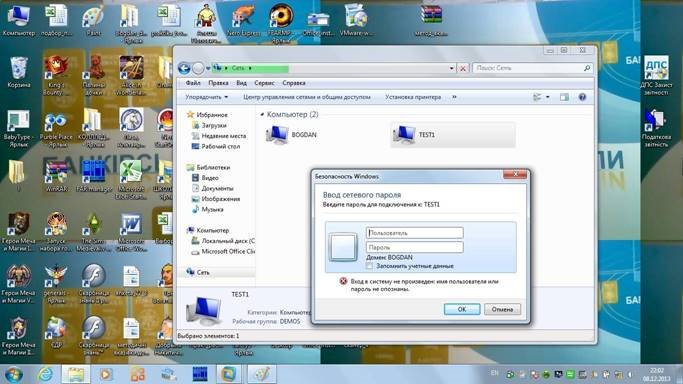

Всі три ПК видно через значок Мережне оточення в групі Demos.

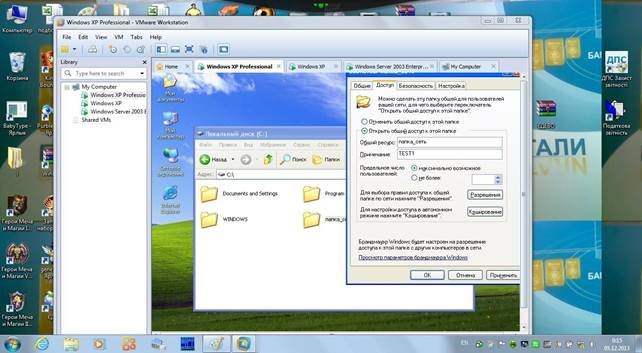

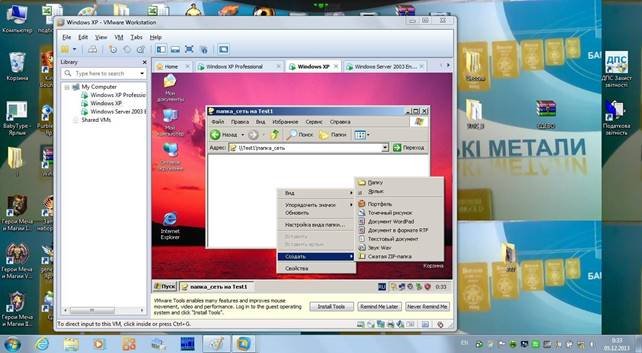

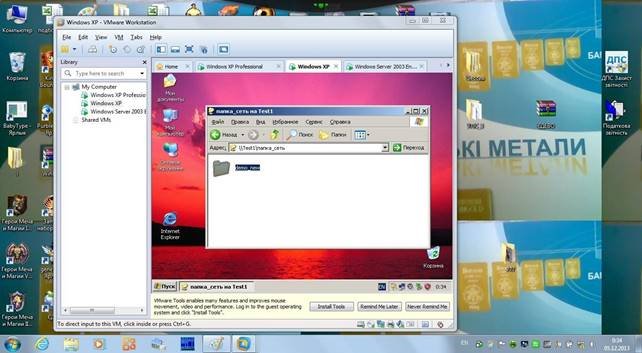

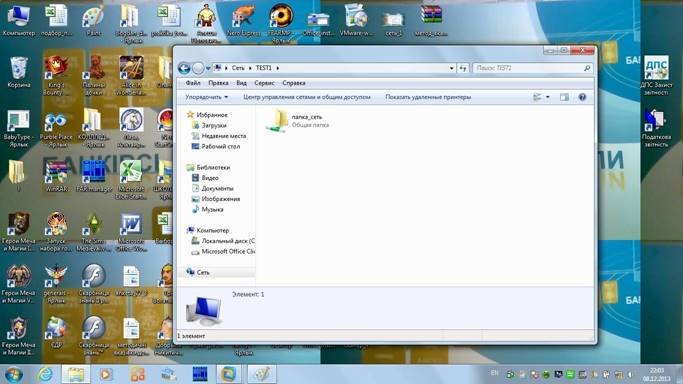

На ПК Test1 на диску С створюємо «Папка_сеть». Робимо з цієї папки мережний ресурс.

Цю папку видно через мережне оточення з інших ПК.

В цій мережній папці можна створювати файли та папки.

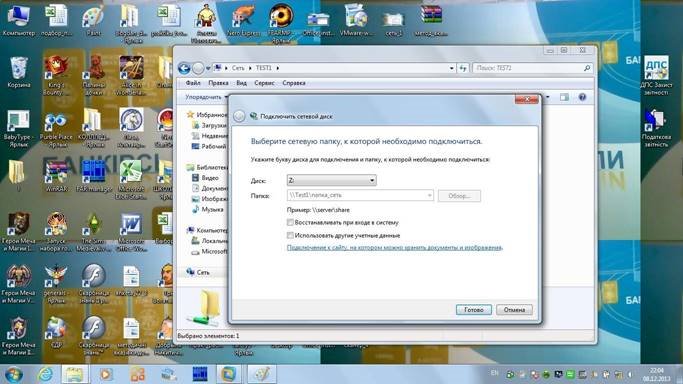

ПК на якому працюють віртуальні ПК теж підключаємо до віртуальної мережі.

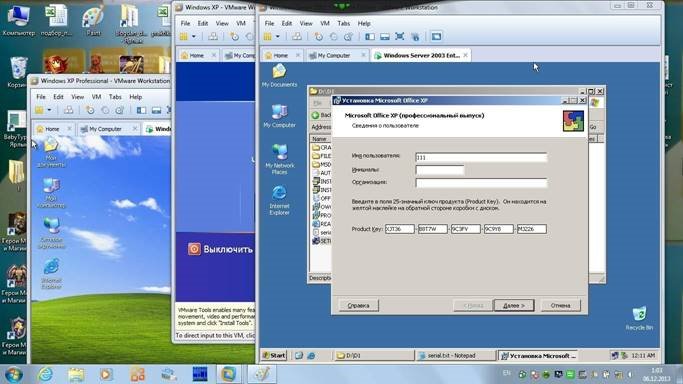

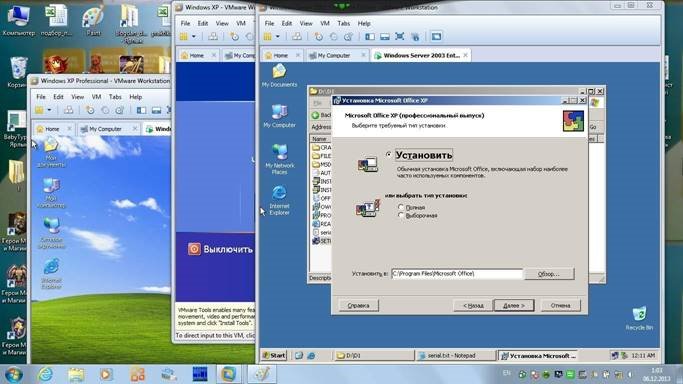

3.4 Встановлення програмного забезпечення на віртуальні ПК

Встановлюємо кілька програм на віртуальні ПК. Процес встановки та налаштування нічим не відрізняється.

3.4 Використання програми XSpider для порівняння роботи віртуальних ПК та звичайного ПК

Розробляючи XSpider, розробники мали на меті створити професійний продукт, який:

• відрізняється безкомпромісною якістю роботи, без якого користь від застосування сканера безпеки стає сумнівною, незалежно від наявності інших переваг.

• характеризується розумною ціною і вартістю володіння, оскільки інформаційна безпека покликана запобігати втрати, а не збільшувати їх

• однаково зручний у використанні для компанії будь-якого масштабу (від одиниць до десятків тисяч вузлів, що обслуговуються .

Таке завдання було викликана тим, що до створення XSpider ми не бачили на ринку продукту, який повною мірою задовольняв би всі ці вимоги.

Ось чому XSpider створювався в першу чергу не програмістами, а експертами з інформаційної безпеки, яким був необхідний професійний інструмент найвищої якості.

З одного боку, фахівці визначали вимоги до продукту, головне завдання якого - забезпечити максимальну ефективність моніторингу мережевої безпеки. Ефективність цього процесу залежить не тільки (і навіть не стільки) від функціональних можливостей, скільки від якості роботи скануючого ядра, яке має бути на найвищому рівні.

З іншого боку, експерти проектували інтелектуальні алгоритми і механізми пошуку вразливостей, максимально наближені до тих, які використовуються в реальному житті для спроб порушення безпеки мереж. В іншому випадку ви ніколи не можете бути впевнені, що маєте в своєму розпорядженні тим же об'ємом інформації про вразливості мережі, що захищається, який доступний потенцільному зловмисникові. XSpider розробляється і вдосконалюється вже більше 9 років, акумулюючи в собі досвід і знання багатьох фахівців, що займаються вирішенням практичних завдань у галузі інформаційної безпеки. Це дозволяє мати продукт, який в максимальній мірі відповідає реальним потребам професіоналів у цій галузі.

Positive Technologies - одна з провідних російських компаній в області інформаційної безпеки.

Основні напрямки діяльності компанії:

• розробка системи контролю захищеності та відповідності стандартам MaxPatrol і сканера безпеки XSpider.

• надання консалтингових та сервісних послуг в області інформаційної безпеки;

• розвиток спеціалізованого порталу з ІБ Securitylab.ru.

Послуги

Компанія Positive Technologies спеціалізується на комплексному аудиті інформаційної безпеки, оцінці захищеності прикладних систем і Web-додатків, тестуванні на проникнення та впровадженні процесів моніторингу інформаційної безпеки. Компанія отримала статус QSA Associate, що дозволяє проводити роботи з перевірки відповідності стандарту PCI DSS.

Більше 1000 російських і зарубіжних компаній успішно використовують XSpider для аналізу та контролю захищеності корпоративних ресурсів, провідні російські компанії, що спеціалізуються на системній інтеграції та консалтингу в області інформаційної безпеки, використовують XSpider для надання послуг.

На початку 2008 року компанія оголосила про випуск нового продукту - системи контролю захищеності та відповідності стандартам MaxPatrol.

Система моніторингу інформаційної безпеки MaxPatrol дозволяє отримувати об'єктивну оцінку стану захищеності як всієї інформаційної системи, так і окремих підрозділів, вузлів і додатків. Механізми тестування на проникнення (Pentest), системних перевірок (Audit) і контролю відповідності стандартам (Compliance) у поєднанні з підтримкою аналізу різних операційних систем, СУБД і Web-додатків дозволяють MaxPatrol забезпечувати безперервний технічний аудит безпеки на всіх рівнях інформаційної системи.

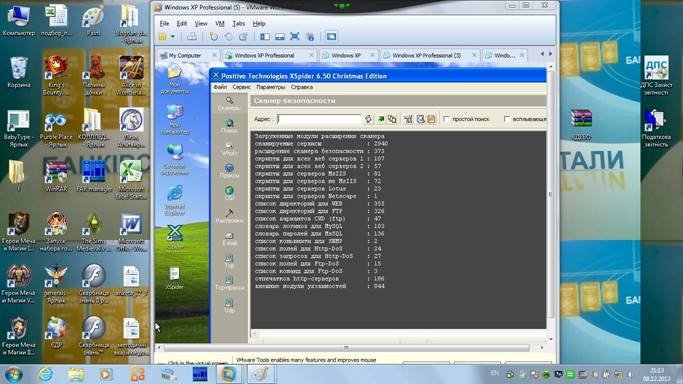

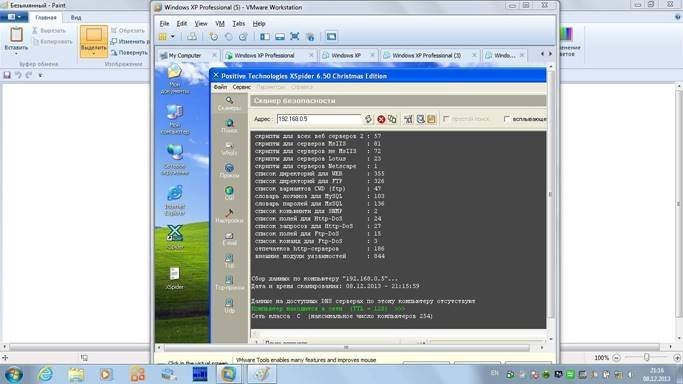

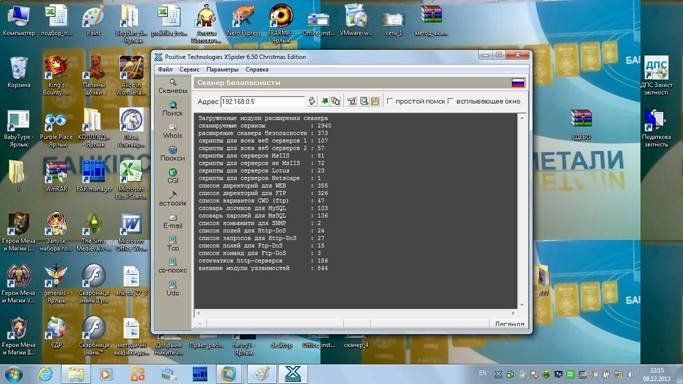

Використовуємо програму xspider_7 для перевірки «сетевых уязвимостей» віртуальних ПК.

Для перевірки вибираємо ПК з адресою 192.168.0.5

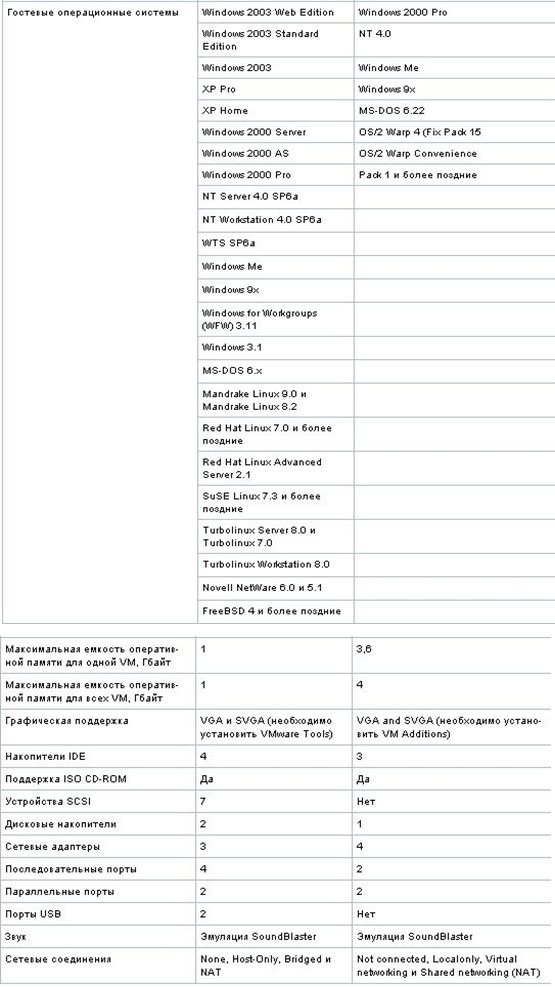

Результат перевірки – Додаток 1.

Перевіряємо також звичайні ПК мережі.

Програма xspider_7 не відрізняє за своїми звітами віртуальну ПК від звичайного.

ВИСНОВКИ

Процес віртуалізації набув великих маштабів в усьому світі. Нажаль, в Україні в основній масі ІТ спеціалісти мають можливість лише слідкувати за новинками в цій сфері. Практичного застосування майже ніде немає.

У цій роботі було розглянуто створення віртуальної мережі на одному ПК. Для створення віртуальних Пк використовувалась програма VMware Workstation 10

(ліцензія – 30 днів для ознайомлення). Програма має зручний та інтуїтивно зрозумілий інтерфейс. Можливості програми постійно зростають та розширються з кожною новою версією. Ця программа підтримує майже всі найбільш поширені операційні системи (хоча, при встановленні на віртуальний ПК Windows 2000 програма видала помилку).

В результаті проведеної роботи можна зробити висновки:

1. Віртуальна мережа по функціональним можливостям нічим не відрізняється від звичайної комп’ютерної мережі (звіт програми xspider_7, див. додаток 1, додаток 2).

2. Віртуальні ПК дать можливість при використанні на фірмах та підприємствах знизити витрати на придбання ПК (наприклад, серверів, які можна робити віртуальними).

3. Віртуальні ПК дають можливість підвищити рівень безпеки та знизити наслідки від несанкціонованих вторгнень в комптерну мережу фірми, або підприємства (наприклад, вихід в мережу Інтернет для інших ПК можна налаштувати через віртуальний ПК, який можна дуже швидко відновити з копії файлу).

4. Віртуальний ПК легко відновити при вірусній атаці.

5. В навчальному процесі відкриваються великі можливості для використання віртуальних ПК (наприклад, для ознайомлення учнів та студентів із встановленням та налаштуванням операційних систем та програм у повному обсязі, без завдання шкоди звичайним ПК).

Література

ДОДАТКИ

Таблиця 2.1

Додаток 2

Report

Отчет по работе сканера безопасности

Легенда вывода данных сканера безопасности:

замечание незначительный недочёт или какая-либо информация, практически никак не влияющие на безопасность

возможное предупреждение предположение о существовании проблемы, которая при определенных обстоятельствах может повлечь за собой серьезные потери

предупреждение проблема, которая при определенных обстоятельствах может повлечь за собой серьезные потери

потенциальная опасность предположение о существовании серьезной угрозы безопасности, которая может привести к полной потере данных или краху системы

опасность очень серьезная угроза безопасности, которая может привести к полной потере данных или краху системы

192.168.0.5

Данные на доступных DNS серверах по этому компьютеру отсутствуют

Компьютер находится в сети (TTL = 128)

Cеть класса C (максимальное число компьютеров 254)

TCP порты

- открытые : 3

- закрытые : 0

- недоступные : 2937

- NetBIOS

MAC-адрес: 00-0C-29-76-FB-40

Имя : TEST1

Домен : DEMOS список ресурсов:

папка_сеть - пользовательский (TEST1) IPC$ - pipe по умолчанию (Удаленный IPC)

ADMIN$ - диск по умолчанию (Удаленный Admin) C$ - диск по умолчанию (Стандартный общий ресурс) список пользователей: HelpAssistant

пользователь заблокирован привилегии : Гость полное имя : Учетная запись помощника для удаленного рабочего стола комментарий : Учетная запись для предоставления удаленной помощи входов : 0

SUPPORT_388945a0 пользователь заблокирован привилегии : Гость полное имя : CN=Microsoft Corporation,L=Redmond,S=Washington,C=US комментарий : Это учетная запись поставщика для службы справки и поддержки входов : 0 user

привилегии : Администратор полное имя : user входов : 5 Администратор

привилегии : Администратор

комментарий : Встроенная учетная запись администратора компьютера/домена входов : 10 Гость

пользователь заблокирован привилегии : Гость комментарий : Встроенная учетная запись для доступа гостей к компьютеру/домену

входов : 0 список сервисов:

ALG - Служба шлюза уровня приложения

AudioSrv - Windows Audio

BROWSER - Обозреватель компьютеров

CryptSvc - Службы криптографии

DcomLaunch - Запуск серверных процессов DCOM Dhcp - DHCP-клиент

dmserver - Диспетчер логических дисков

Dnscache - DNS-клиент

ERSvc - Служба регистрации ошибок

Eventlog - Журнал событий

EventSystem - Система событий COM+

FastUserSwitchingCompatibility - Совместимость быстрого переключения пользователей

helpsvc - Справка и поддержка lanmanserver - Сервер lanmanworkstation - Рабочая станция

LmHosts - Модуль поддержки NetBIOS через TCP/IP

MDM - Machine Debug Manager

Netman - Сетевые подключения

Nla - Служба сетевого расположения (NLA)

PlugPlay - Plug and Play

PolicyAgent - Службы IPSEC

ProtectedStorage - Защищенное хранилище

RemoteRegistry - Удаленный реестр

RpcSs - Удаленный вызов процедур (RPC)

SamSs - Диспетчер учетных записей безопасности Schedule - Планировщик заданий seclogon - Вторичный вход в систему SENS - Уведомление о системных событиях

SharedAccess - Брандмауэр Windows/Общий доступ к Интернету (ICS)

ShellHWDetection - Определение оборудования оболочки SPOOLER - Диспетчер очереди печати srservice - Служба восстановления системы

SSDPSRV - Служба обнаружения SSDP

TermService - Службы терминалов

Themes - Темы

TrkWks - Клиент отслеживания изменившихся связей

W32Time - Служба времени Windows WebClient - Веб-клиент winmgmt - Инструментарий управления Windows wscsvc - Центр обеспечения безопасности wuauserv - Автоматическое обновление

WZCSVC - Беспроводная настройка

- сервис удаленного управления реестром возможен удаленный доступ к реестру компьютера

описание уязвимости:

Remote registry access possible.

Solution:

This is not vulnerability, but if you don't use it disable it in "services" panel. By using this service intruder can plant some programs in "Autorun" section ONLY if he already have administrative privilegies in your system.

возможен полный доступ к ключу реестра

HKEY_CLASSES_ROOT

информация:

владелец : 111 организация :

имя OC : Microsoft Windows XP ID OC : 76456-OEM-0013181-01717 версия OC : 5.1 билд ОС : 2600 сервис-пак : Service Pack 2

системная директория : C:\WINDOWS путь к инсталяции : D:\I386

информация:

программная директория : C:\Program Files

директория CommonFiles : C:\Program Files\Common Files директория Media : C:\WINDOWS\Media

- дополнительная информация найдена уязвимость не установлен Service Pack 1 для Windows XP текущий : Service Pack 2 необходимо обновление - http://www.microsoft.com/windowsxp/

- дополнительная информация некоректное использование файла виртуальной памяти

описание уязвимости:

The page file is used for virtual memory. It can contain sensitive information such as usernames and passwords.

To have the page file automatically cleared on a reboot or shutdown set the following Registry key settings:

Hive: HKEY_LOCAL_MACHINE

Path: SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management

Key: ClearPageFileAtShutdown Value: 1

- дополнительная информация слабое шифрование паролей

описание уязвимости:

It is a security risk to send your passwords out over the network using LM (LanMan) authentication. It is recommended that you only use NTLM.

Note: Disabling the LM Hash will break functionality with legacy systems. I.E. Windows95/98 machines. To disable the LM hash set the following Registry key settings:

Hive: HKEY_LOCAL_MACHINE

Path: SYSTEM\CurrentControlSet\Control\Lsa

Key: LMCompatibilityLevel

Value: 2

- дополнительная информация запущена служба Scheduler Service

описание уязвимости:

If you do not use the Task scheduler you should disable the service. The task scheduler is often used in malicious hacking attacks to run trojan code. It has also been used in the past to elevate local privileges.

Disable Task Scheduler Service by setting the following registry key.

Hive: HKEY_LOCAL_MACHINE

Path: SYSTEM\CurrentControlSet\Services\Schedule

Key: Start

Value: 4

- дополнительная информация возможен автозапуск программ с CDROM-а

описание уязвимости:

When Auto Run is enabled, CDROMs that are inserted into the CDROM drive are automatically run. When a computer is in the reach of being physically accessed, having a CDROM automatically run can lead to virus's and even trojan horses being loaded onto your system.

Disable CD Auto Run. Set the following Registry key settings:

Hive: HKEY_LOCAL_MACHINE

Path: SYSTEM\CurrentControlSet\Services\CDRom

Key: Autorun

Value: 0

- порт 21/tcp - порт 445/tcp Найдено:

- замечаний : 11

- предупреждений : 8

- опасностей : 1

Затраченное время = 00:27:38

Generated by XSpider 6.50 Christmas Edition (http://www.ptsecurity.ru/)

08.12.2013 - 21:58:10

про публікацію авторської розробки

Додати розробку