Підсумкова контрольна робота за рік з інформатики. 9 клас

І варіант

- Як називається набір інструментів і сервісів, використання яких забезпечує конкретному користувачу досягнення власних освітніх цілей?

- персональне навчальне середовище

- персональне віртуальне середовище

- віртуальне навчальне середовище

- локальне навчальне середовище

- Як називаються комп’ютерні віруси, що розмножуються копіюванням себе у службові ділянки носіїв, яке відбувається під час спроби користувача зчитати дані з ураженого носія?

- дискові (завантажувальні віруси)

- макровіруси

- файлові віруси

- бекдори

-

Як називаються шкідливі програми, що вбудовуються у браузер користувача для показу реклами під час перегляду веб-сторінок?

- комп’ютерні віруси

- хробаки (черв’яки) комп’ютерних мереж

- рекламні модулі, або Adware

- троянські програми

-

Які моделі є прикладами комп’ютерної графічної моделі?

- діаграма порівняння середніх і найбільших глибин океанів

- формули для обчислення вартості обклеювання шпалерами класної кімнати

- формули для обчислення вартості фарби для фарбування підлоги у класній кімнаті

- програми, що досліджують кількість опадів в певній місцевості

- зображення лікарської рослини, створене у графічному редакторі

- програми, що досліджують змінення кількості населення у країні в певні інтервали часу

-

Яке твердження правильне?

- Масив – це впорядкований набір змінних одного типу;

- Масиви бувають тільки одновимірними;

- У масиві дані розрізняють за порядковими номерами;

- Програма для створення відеороликів це:

а) Microsoft Publisher;

б) Microsoft Excel;

в) Movie Maker.

7. Розширення файлу публікації, створеної в програмі Microsoft Publisher:

- exe

- rtf

- ppt

- pub

- Встановіть відповідність між видами ризиків, з якими стикається користувач в Інтернеті, та їх описом.

|

технічні ризики |

результати діяльності шкідливих програм |

|

споживчі ризики |

шахрайство, отримання неякісних товарів, викрадання коштів |

|

контентні ризики |

булінг, кібер-грумінг, ігри в мережі тощо |

|

комунікаційні ризики |

повідомлення, що містіть сцени насилля, жорстокої поведінки, нецензурну лексику, матеріали для дорослих, пропаганду расової або національної ненависті, алкоголю, тютюну, наркотиків тощо |

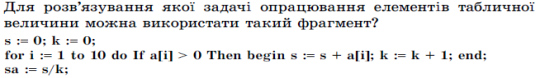

9.

9.

ІІ варіант

- Як називаються інформаційно-комунікаційні технології, що передбачають віддалене опрацювання та зберігання даних?

- хмарні технології

- сонячні технології

- біосферні технології

- повітряні технології

-

Як називаються шкідливі програми, які пересилають свої копії комп’ютерними мережами з метою проникнення на віддалені комп’ютери?

- комп’ютерні віруси

- хробаки (черв’яки) комп’ютерних мереж

- троянські програми

- рекламні модулі, або Adware

- Як називається розсилання повідомлень, як правило, рекламного характеру великій кількості користувачів?

- кібер-грумінг

- булінг

- тролінг

- спам

- Як називаються основні об’єкти карти знань?

- вузли

- дерева

- нитки

- гілки

- Для введення та виведення елементів табличної величини використовується елемент:

- TEdit

- TLabel

- TMemo

- TButton

- Який ярлик позначає програму Microsoft Power Point.

![]()

- Паперовий аркуш з інформацією, незмінною для серії документів, та місцем для введення змінних даних:

- бланк

- буклет

- брошура

- бюлетень

- Як завантажити на Google Диск файли чи папки з вашого комп’ютера? Розмістіть дії у правильному порядку.

|

1 |

Вибрати потрібні об’єкти на вашому комп’ютері у вікні, що відкриється |

|

2 |

Вибрати кнопку "Відкрити" |

|

3 |

Вибрати над робочою областю вікна диска кнопку "Мій диск" або "Створити" |

|

4 |

Вибрати у відкритому списку потрібну операцію (Завантажити файл або Завантажити папку) |

-

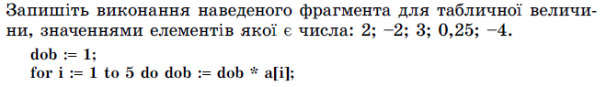

Яке значення сьомого елемента масиву, створеного командою:

For k:=1 to 10 do a[k]:=2*k-1

ІІІ варіант

-

Хмарні технології

- це програма яка дозволяє скачувати відео

- це технологія, за допомогою якої ти можеш керувати своїм ПК

- це технологія, яка надає користувачам Інтернету доступ до комп’ютерних ресурсів сервера

- Які основні складові має інформаційна безпека?

- Конфіденційність

- Актуальність

- Зрозумілість

- Доступність

- Цілісність

-

Для чого здійснюють резервне копіювання даних?

- для безпечного зберігання важливих даних

- для запису даних на зовнішні носії для одночасного доступу до даних

- для багатьох користувачів

- для розмежування рівня доступу до даних

-

Як називається етап комп’ютерного моделювання, на якому відбувається аналіз умови задачі, визначення вхідних даних і кінцевих результатів?

- постановка задачі

- вибір програмних засобів для розв’язання задачі

- виконання алгоритму (програми) і отримання результатів

- побудова інформаційної моделі

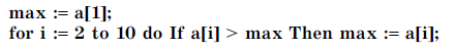

- Який індекс мінімального елемента масиву [1; -3; 4; 8; -1; 0]

- 6

- 2

- 1

- Для завантаження програми Microsoft Publisher потрібно:

а) Пуск\Все программы\ Microsoft Publisher;

б) Пуск\Все программы\ Стандартные\Microsoft Publisher;

в) Пуск\Все программы\ Microsoft Office\ Microsoft Publisher.

7. Процес компонування текстових і графічних об'єктів для створення сторінок:

- макетування

- оформлення

- верстання

- коригування

- Встановіть відповідність між видом шкідливих програм (за рівнем небезпечності дій) та їх описом.

|

дуже небезпечні |

проявляються відео- та звуковими ефектами, не змінюють файлову систему, не ушкоджують файли й не виконують шпигунських дій |

|

небезпечні |

знищують дані з постійної та зовнішньої пам’яті, виконують шпигунські дії тощо |

|

безпечні |

зменшують розмір доступної оперативної пам’яті, перезавантажують комп’ютер тощо |

-

Що визначає наведений фрагмент алгоритму?

Що визначає наведений фрагмент алгоритму?

IV варіант

-

Які переваги хмарних технологій?

- економія коштів на придбанні програмного забезпечення

- відсутність ризиків технічних збоїв

- відсутність небезпеки порушення конфіденційності даних

- відсутність залежності від каналу інтернет-зв’язку

- постійний доступ до своїх ресурсів через Інтернет

- На які види поділяються загрози інформаційній безпеки?

- шкідливі

- дуже небезпечні

- дуже шкідливі

- безпечні

- небезпечні

- нешкідливі

- Як називається програми, що використовуються для захисту комп’ютера від шкідливих програм?

- антивірусні програми

- архіватори

- блокатори

- дефрагментатори

- Як називається інформаційна модель, що створюється і досліджується з використанням комп’ютерних програм?

- програмна модель

- матеріальна модель

- графічна модель

- структурна модель

- комп’ютерна модель

- Задано масив температур повітря за вересень. Який опис відповідного масиву правильний?

- t:array [1 ..30 ] of char;

- t:array [1 ..30 ] of real;

- t:array (1 ..30 ) of real;

- t:array {1 ..30 } of real;

- Єдина за формою та змістом робота, що публікується це:

а) бюлетень;

б) публікація;

в) презентація.

7. Видання, яке складається з підбірки актуальних тематичних відомостей, оформлених у вигляді статей:

- бланк

- буклет

- брошура

- бюлетень

- Як надати спільний доступ до папок та файлів Google Диск усім, хто матиме посилання на файл (папку)? Розмістіть дії в правильному порядку.

|

1 |

Вибрати кнопку "Отримати посилання для спільного доступу" |

|

2 |

Вибрати потрібний файл (папку); Вибрати на панелі інструментів кнопку "Надати доступ до файла" |

|

3 |

Надіслати посилання потрібним користувачам або розмістити його на деякому веб-ресурсі |

|

4 |

Вибрати кнопку "Копіювати посилання"; Вибрати кнопку "Готово" |

|

5 |

У вікні, що відкрилося, вибрати кнопку для вибору рівня доступу користувачів |

про публікацію авторської розробки

Додати розробку