Презентація для вивчення змістовного модуля: «Інформаційна безпека»,.

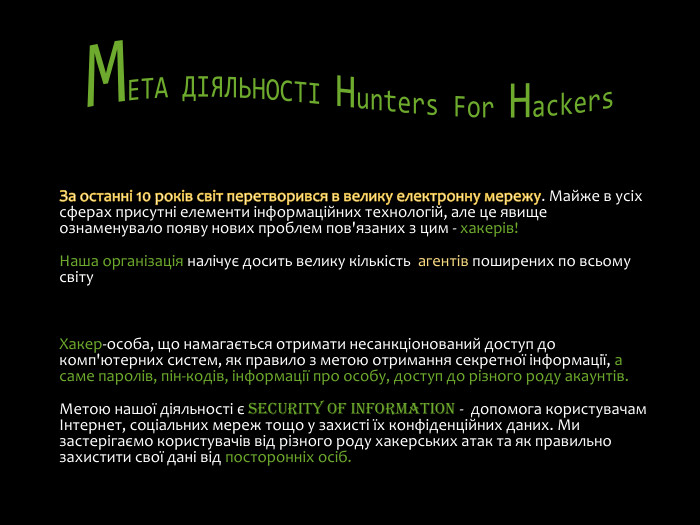

МЕТА ДІЯЛЬНОСТІ Hunters For Hackers. За останні 10 років світ перетворився в велику електронну мережу. Майже в усіх сферах присутні елементи інформаційних технологій, але це явище ознаменувало появу нових проблем пов'язаних з цим - хакерів! Наша організація налічує досить велику кількість агентів поширених по всьому світу. Хакер-особа, що намагається отримати несанкціонований доступ до комп'ютерних систем, як правило з метою отримання секретної інформації, а саме паролів, пін-кодів, інформації про особу, доступ до різного роду акаунтів. Метою нашої діяльності є Security of Information - допомога користувачам Інтернет, соціальних мереж тощо у захисті їх конфіденційних даних. Ми застерігаємо користувачів від різного роду хакерських атак та як правильно захистити свої дані від посторонніх осіб.

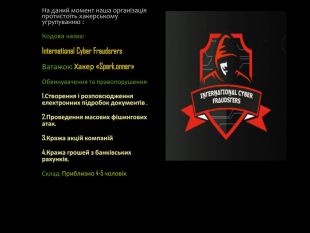

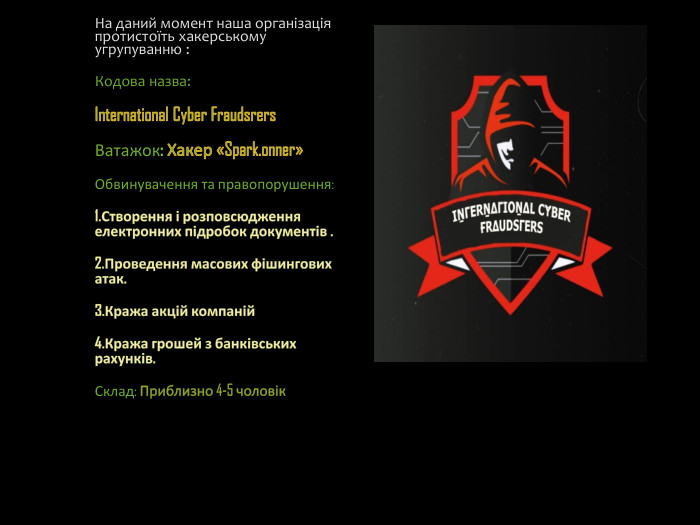

На даний момент наша організація протистоїть хакерському угрупуванню : Кодова назва: International Cyber Fraudsrers. Ватажок: Хакер «Spark.onner»Обвинувачення та правопорушення:1. Створення і розповсюдження електронних підробок документів .2. Проведення масових фішингових атак.3. Кража акцій компаній4. Кража грошей з банківських рахунків. Склад: Приблизно 4-5 чоловік

На данный момент за нашей группировкой следит организация: Hunters for hackers Hunters for hackers. Head of organization : programmer «Warmantic»Данная организация мешает нам выполнять свои цели, а именно:1. Проведение массовых фишинговых атак.2. Кража акций компаний3. Кража денег с банковских счетов. Состав вражеской организации примерно 4-5 человек Logo:

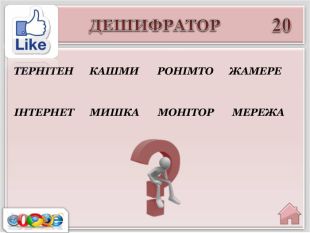

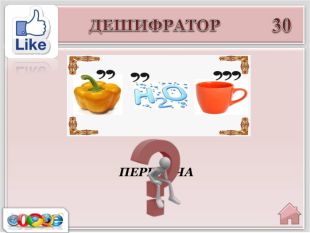

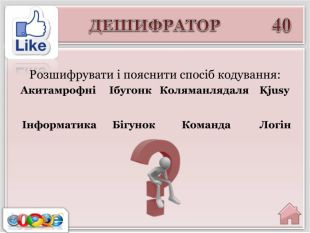

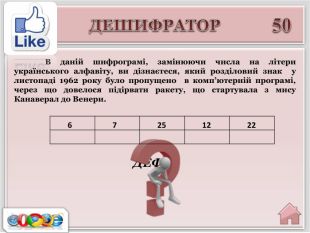

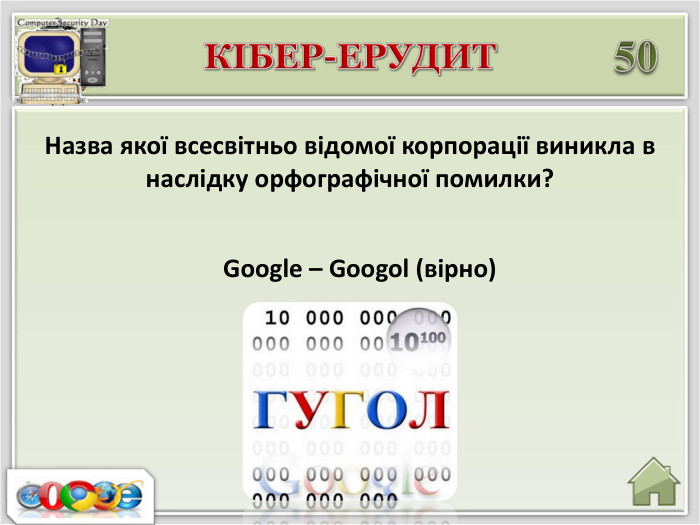

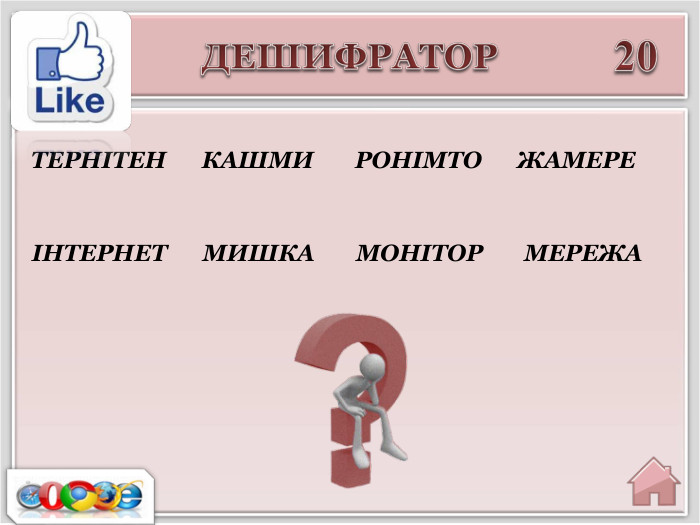

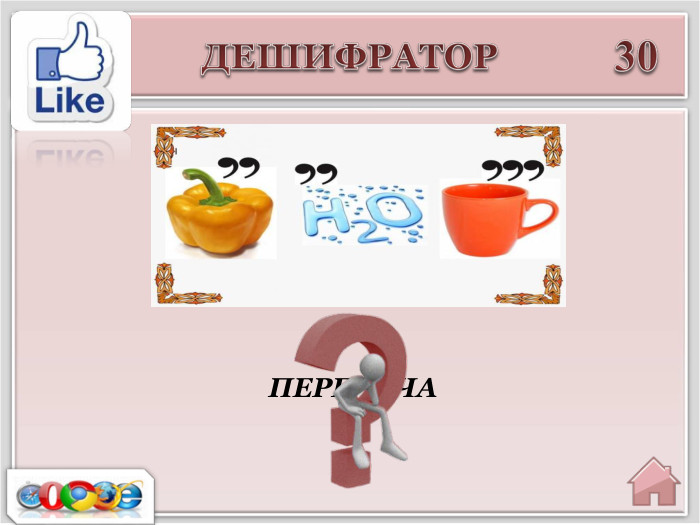

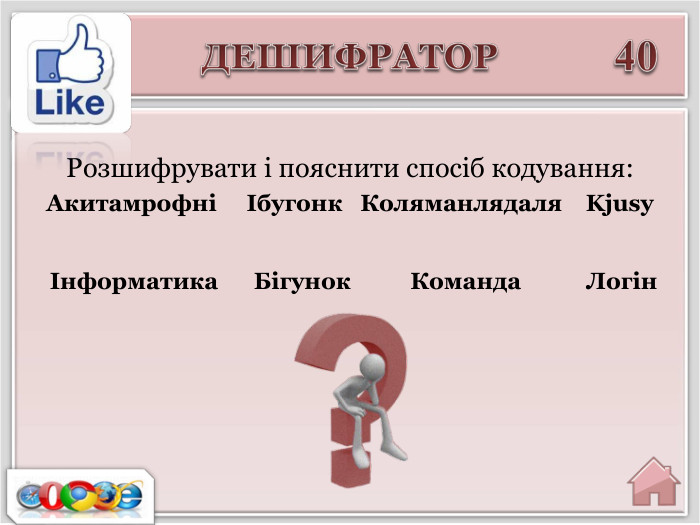

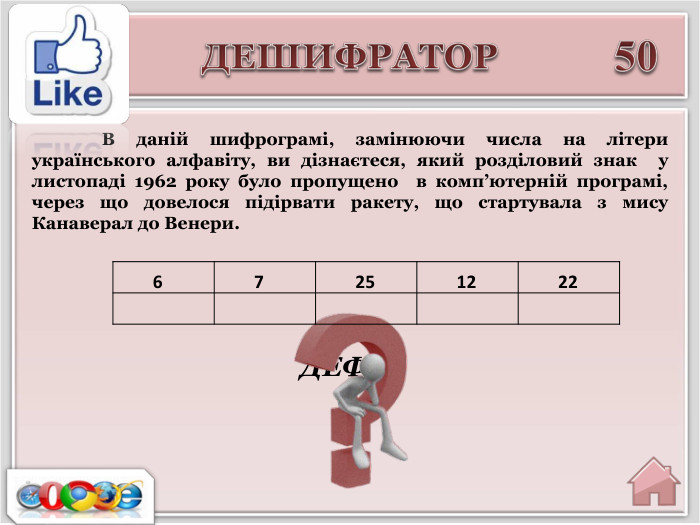

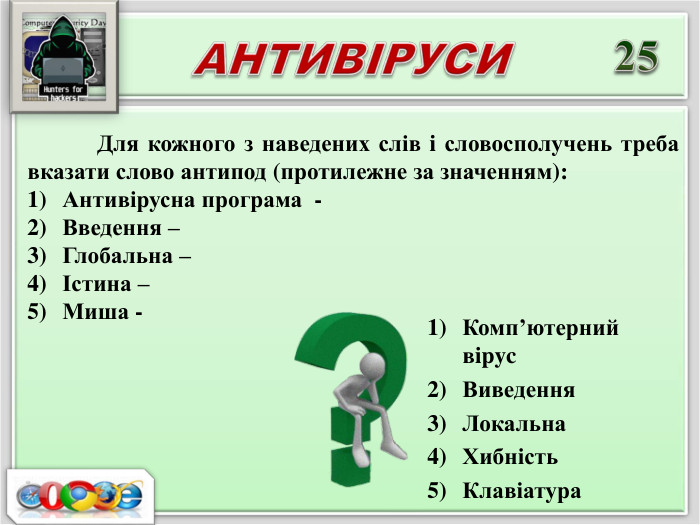

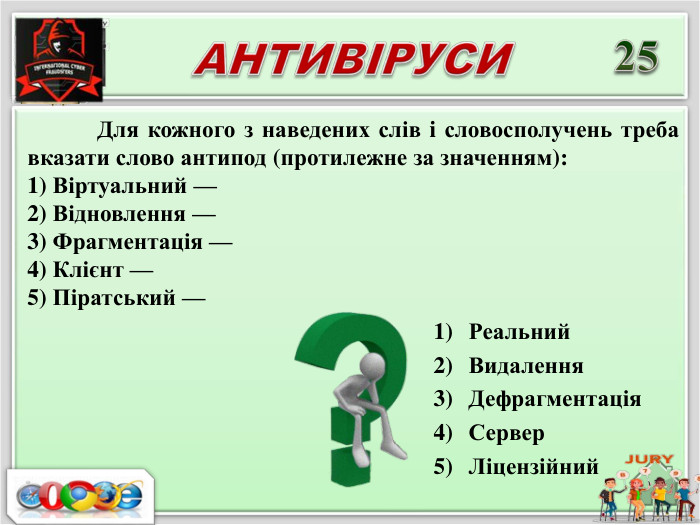

10203040501020304050102030405010203040501020304050ІНФОРМАЦІЙНА БЕЗПЕКАКібер - Ерудит. Дешифратор550style.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacitystyle.opacity

ІНФОРМАЦІЙНА БЕЗПЕКА40 ВІРУСИ-ХРОБАКИ Заражують невеликі повідомлення електронної пошти, так званим заголовком, який по своїй суті є всього на всього лише Web-адресою місцезнаходження самого вірусу. При спробі прочитати таке повідомлення вірус починає зчитувати через глобальну мережу Internet своє 'тіло', яке після завантаження починає свою деструктивну дію.

про публікацію авторської розробки

Додати розробку