Презентація на тему «Критичний аналіз медіатекстів»

10 клас. Громадянська освіта. Критичний аналіз медіатекстів. Інформаційна безпека та її складові

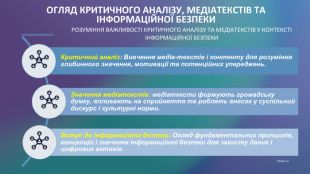

ОГЛЯД КРИТИЧНОГО АНАЛІЗУ, МЕДІАТЕКСТІВ ТА ІНФОРМАЦІЙНОЇ БЕЗПЕКИРОЗУМІННЯ ВАЖЛИВОСТІ КРИТИЧНОГО АНАЛІЗУ ТА МЕДІАТЕКСТІВ У КОНТЕКСТІ ІНФОРМАЦІЙНОЇ БЕЗПЕКИPAGE 02 Критичний аналіз: Вивчення медіа-текстів і контенту для розуміння глибинного значення, мотивації та потенційних упереджень. Значення медіатекстів: медіатексти формують громадську думку, впливають на сприйняття та роблять внесок у суспільний дискурс і культурні норми. Вступ до інформаційної безпеки: Огляд фундаментальних принципів, концепцій і значення інформаційної безпеки для захисту даних і цифрових активів.

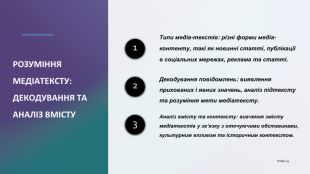

РОЗУМІННЯ МЕДІАТЕКСТУ: ДЕКОДУВАННЯ ТА АНАЛІЗ ВМІСТУ1 Типи медіа-текстів: різні форми медіа-контенту, такі як новинні статті, публікації в соціальних мережах, реклама та статті.2 Декодування повідомлень: виявлення прихованих і явних значень, аналіз підтексту та розуміння мети медіатексту.3 Аналіз вмісту та контексту: вивчення змісту медіатекстів у зв’язку з оточуючими обставинами, культурним впливом та історичним контекстом. PAGE 03

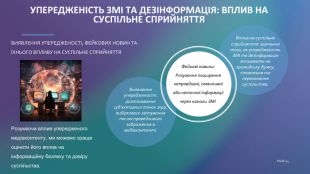

УПЕРЕДЖЕНІСТЬ ЗМІ ТА ДЕЗІНФОРМАЦІЯ: ВПЛИВ НА СУСПІЛЬНЕ СПРИЙНЯТТЯВИЯВЛЕННЯ УПЕРЕДЖЕНОСТІ, ФЕЙКОВИХ НОВИН ТА ЇХНЬОГО ВПЛИВУ НА СУСПІЛЬНЕ СПРИЙНЯТТЯВиявлення упередженості: розпізнавання суб’єктивних точок зору, вибіркового звітування та несправедливого зображення в медіаконтенті. Фейкові новини: Розуміння поширення неправдивої, оманливої або неточної інформації через канали ЗМІ. Вплив на суспільне сприйняття: вивчення того, як упередженість ЗМІ та дезінформація впливають на громадську думку, ставлення та переконання суспільства. PAGE 04 Розуміючи вплив упередженого медіаконтенту, ми можемо краще оцінити його вплив на інформаційну безпеку та довіру суспільства.

КОНЦЕПЦІЇ ІНФОРМАЦІЙНОЇ БЕЗПЕКИКонцепції інформаційної безпеки є важливими для захисту конфіденційних даних і забезпечення надійності цифрових систем. Конфіденційність, цілісність і доступність утворюють тріаду ЦРУ, яка є основою інформаційної безпеки. Крім того, автентифікація та неспростовність мають вирішальне значення для перевірки ідентичності користувачів і підтримки відповідальності за дії та транзакції. Конфіденційність гарантує, що дані доступні лише авторизованим особам і захищені від несанкціонованого доступу або розголошення. PAGE 05 Цілісність означає, що дані залишаються точними, повними та незмінними під час зберігання, передачі та обробки. Доступність гарантує, що дані та ресурси доступні та придатні для використання уповноваженими організаціями, коли це необхідно. Автентифікація перевіряє особу користувачів і гарантує, що вони є тими, за кого себе видають, перш ніж надати доступ до систем або даних.. Неспростування перешкоджає особам заперечувати дійсність своїх дій або транзакцій, надаючи докази своєї участі. Розуміння основ інформаційної безпеки

ЗАГРОЗИ ІНФОРМАЦІЙНІЙ БЕЗПЕЦІЗловмисне програмне забезпечення, зокрема віруси, програми-вимагачі та шпигунські програми, становлять значну загрозу безпеці інформації, заражаючи системи та спричиняючи пошкодження або крадіжку даних. Фішингові атаки використовують оманливі електронні листи, веб-сайти або повідомлення, щоб оманою змусити людей розкрити конфіденційну інформацію або натиснути зловмисні посилання. Соціальна інженерія використовує людську психологію, щоб змусити людей надавати конфіденційну інформацію або вчиняти дії, що ставлять під загрозу безпеку. Порушення даних передбачає несанкціонований доступ до конфіденційних даних, що часто призводить до викрадення інформації, фінансових втрат і шкоди репутації. Зловмисне програмне забезпечення. Фішинг. Соціальна інженерія: Порушення даних. Розпізнавання та пом'якшення поширених загроз інформаційній безпеціPAGE 06

ТЕХНОЛОГІЇ ТА ЗАСОБИ ЗАХИСТУ ІНФОРМАЦІЇБрандмауери: брандмауери діють як бар’єр між внутрішніми та зовнішніми мережами, контролюючи вхідний і вихідний трафік на основі заздалегідь визначених правил безпеки. Шифрування: шифрування перетворює дані в закодований формат, доступ до якого можливий лише за допомогою відповідного ключа дешифрування, що забезпечує конфіденційність і захист даних. Системи виявлення вторгнень: системи виявлення вторгнень відстежують мережеву та системну діяльність, щоб ідентифікувати й реагувати на потенційні загрози безпеці або порушення політики. Антивірусне програмне забезпечення: антивірусне програмне забезпечення виявляє, запобігає та видаляє шкідливі програми, такі як віруси та зловмисне програмне забезпечення, з комп’ютерних систем. PAGE 07

ОЦІНКА ТА УПРАВЛІННЯ РИЗИКАМИПроактивний підхід до оцінки та усунення ризиків безпеки. Виявлення та оцінка ризиків: визначення потенційних загроз і вразливостей, а також оцінка їхньої ймовірності та потенційного впливу на інформаційну безпеку. Розробка політики безпеки: встановлення комплексної політики безпеки та процедур для керівництва впровадженням заходів безпеки та протоколів. Реагування на інциденти: стратегії готовності та реагування на інциденти безпеки, включаючи стримування, розслідування та відновлення. Обізнаність користувачів: навчання користувачів щодо важливості інформаційної безпеки, потенційних загроз і найкращих методів захисту даних і систем. Навчання: Проведення комплексних навчальних програм, щоб надати співробітникам знання та навички, необхідні для розпізнавання загроз безпеці та реагування на них. Атаки соціальної інженерії: обізнаність про тактику та стратегії соціальної інженерії для запобігання маніпуляціям та обману з боку зловмисників. ЛЮДСЬКИЙ ФАКТОР В ІНФОРМАЦІЙНІЙ БЕЗПЕЦІРозуміння впливу людської поведінки на безпеку

ВПЛИВ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ НА БІЗНЕСВплив порушень інформаційної безпеки на бізнес може бути значним, включаючи фінансові втрати, шкоду репутації та правові наслідки. Фінансові збитки: потенційний фінансовий вплив порушень безпеки, включаючи прямі фінансові збитки, регулятивні штрафи та судові витрати. Пошкодження репутації: негативний вплив на репутацію організації та сприйняття бренду внаслідок інцидентів безпеки та витоку даних. Юридичні наслідки: правові наслідки та відповідальність, пов’язані з неспроможністю захистити конфіденційні дані та інформаційні активи. Правила захисту даних: розуміння та дотримання норм і законів, які регулюють збір, використання та захист особистих і конфіденційних даних. Занепокоєння щодо конфіденційності: розгляд питань конфіденційності та дотримання прав осіб контролювати свою особисту інформацію та конфіденційність даних. Етичні обов’язки: наголошення на етичній поведінці та прийнятті рішень при обробці інформації, дотриманні конфіденційності та підтримці професійної чесності. Юридичні та етичні міркування є невід’ємною частиною інформаційної безпеки. Дотримання правил захисту даних і конфіденційності має важливе значення для підтримки прозорості та довіри зацікавлених сторін. ЮРИДИЧНІ ТА ЕТИЧНІ МІРКУВАННЯ

Безпека Інтернету речей – вирішення унікальних проблем безпеки, пов’язаних із поширенням підключених пристроїв Інтернету речей і необхідністю надійного захисту. Хмарна безпека: впровадження безпечної хмарної інфраструктури та служб для захисту даних і програм у хмарних середовищах. Штучний інтелект у кібербезпеці: використання можливостей штучного інтелекту та машинного навчання для покращення виявлення загроз, реагування на них і запобіжних заходів безпеки. PAGE 010 Простір інформаційної безпеки постійно розвивається під впливом нових технологій і зміни ландшафту загроз. Вирішення проблем безпеки, пов’язаних із Інтернетом речей, хмарними середовищами та використанням штучного інтелекту в кібербезпеці, є життєво важливими міркуваннями для організацій, які прагнуть залишатися стійкими та адаптуватися перед обличчям нових загроз безпеці. Розуміння та сприйняття цих нових тенденцій має важливе значення для підтримки ефективності та актуальності методів інформаційної безпеки. НОВІ ТЕНДЕНЦІЇ В ІНФОРМАЦІЙНІЙ БЕЗПЕЦІ

ВИСНОВОКПідсумовуючи, інтеграція критичного аналізу та інформаційної безпеки сприяє цілісному підходу до розуміння медіатекстів і захисту інформації. Визнання важливості критичного аналізу в медіаграмотності та важливої ролі інформаційної безпеки в захисті даних і систем є першорядним. Віддаючи пріоритет критичному аналізу та забезпечуючи надійні практики інформаційної безпеки, організації та окремі особи можуть орієнтуватися в складності медіа-текстів і захищати цілісність і надійність інформації в епоху цифрових технологій. Отже, критичний аналіз медіатексту – це складний розумовий процес, що вимагає від адресата медіа усвідомленої рефлексії, розпізнавання як окремих знакових частин тексту, переданого за допомогою ЗМК, так і його цілісного, контекстного відображення, а від педагога – систематичної та цілеспрямованої роботи.

про публікацію авторської розробки

Додати розробку