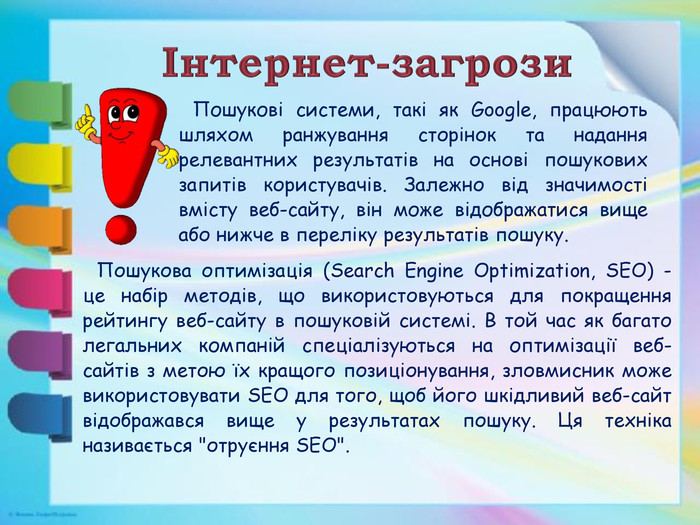

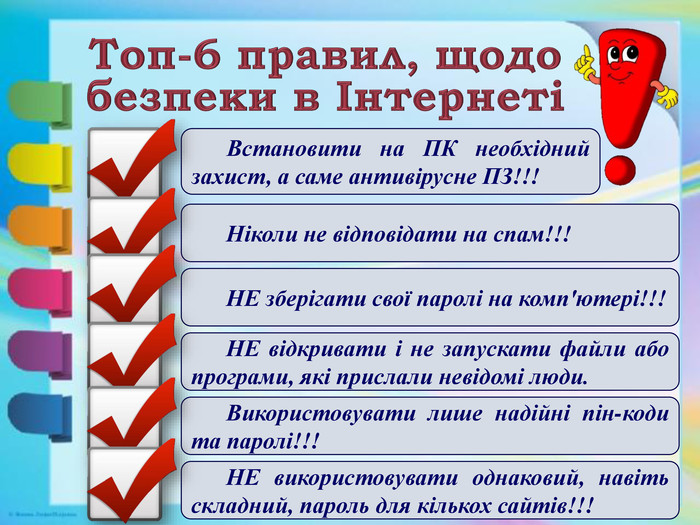

Презентація на тему: "Проблеми інформаційної безпеки. Загрози при роботі в Інтернеті"

Про матеріал

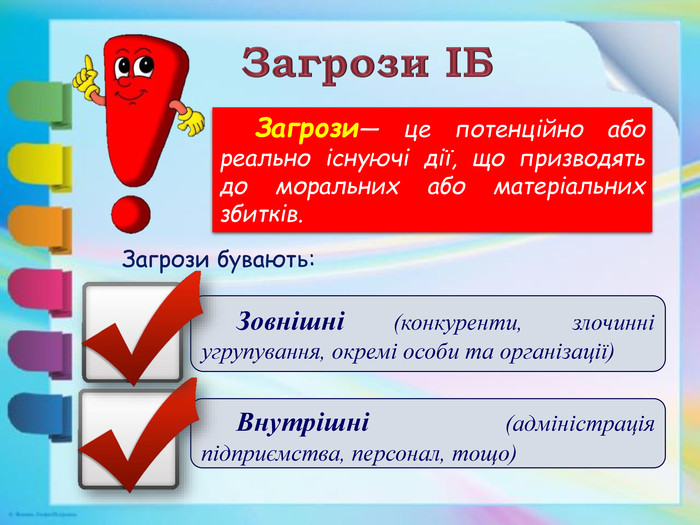

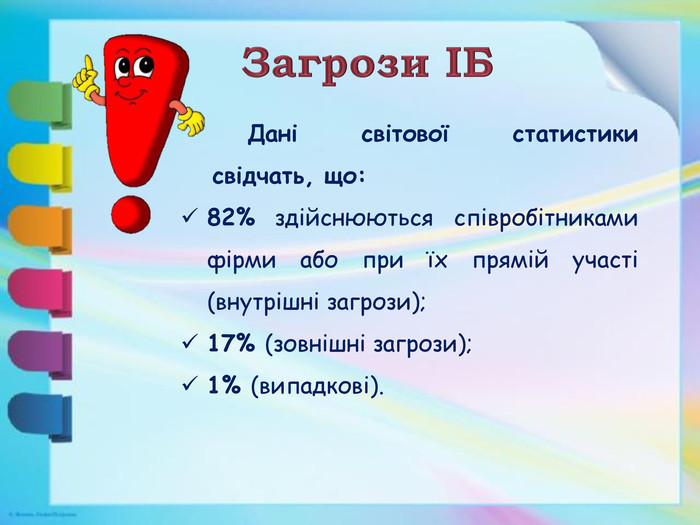

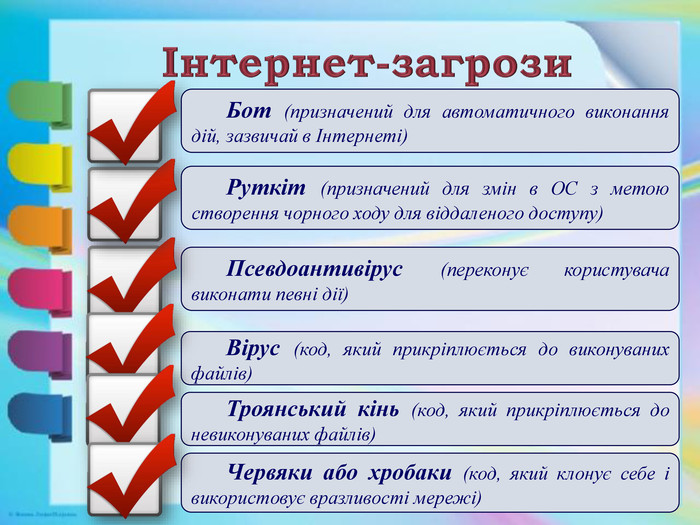

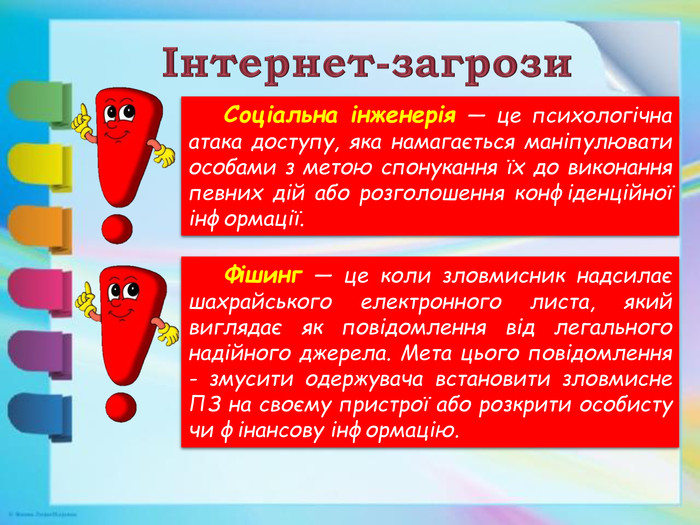

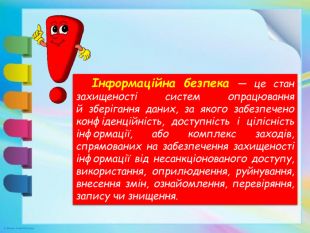

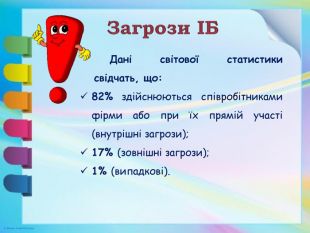

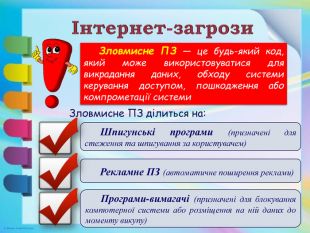

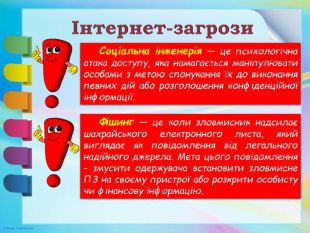

Презентація до уроку інформатики в 10 класі на тему: "Проблеми інформаційної безпеки. Загрози при роботі в Інтернеті" Перегляд файлу

Зміст слайдів

Середня оцінка розробки

Оцінки та відгуки

pptx

Оцінка розробки

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку