«ПРОЄКТ ЗАХИЩЕНОЇ ШКІЛЬНОЇ ЛОКАЛЬНОЇ МЕРЕЖІ НА БАЗІ ОБЛАДНАННЯ KEENETIC»

1

МІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

МАЛА АКАДЕМІЯ НАУК УКРАЇНИ

ЖИТОМИРСЬКЕ ТЕРИТОРІАЛЬНЕ ВІДДІЛЕННЯ

ВІДДІЛЕННЯ: КОМП’ЮТЕРНІ НАУКИ

СЕКЦІЯ: КОМП’ЮТЕРНІ СИСТЕМИ ТА МЕРЕЖІ

БАЗОВА ДИСЦИПЛІНА: МАТЕМАТИКА

НАЗВА РОБОТИ

«ПРОЄКТ ЗАХИЩЕНОЇ ШКІЛЬНОЇ ЛОКАЛЬНОЇ МЕРЕЖІ

НА БАЗІ ОБЛАДНАННЯ KEENETIC»

ЗМІСТ

РОЗДІЛ 1. ТЕОРЕТИЧНІ ОСНОВИ ПОБУДОВИ ШКІЛЬНИХ МЕРЕЖ

1.1 Поняття та можливості локальних мереж шкільної інфраструктури

1.2 Основні принципи захисту інформації при підключенні до мережі Інтернет

РОЗДІЛ 2. ПРОЄКТУВАННЯ КОМП’ЮТЕРНОЇ МЕРЕЖІ НА БАЗІ ОБЛАДНАННЯ КEENETIC

2.1 Розрахунок необхідної кількості комп’ютерного устаткування шкільної мережі

2.2 Вибір серверного обладнання

2.3 Вибір комутаційного обладнання шкільної мережі (Кeenetic Ultra, Giga, Viva і т.д.)

2.4 Особливості підключення інтернет-центру Keenetic Giga III та Keenetic Viva KN–1910

ВCТУП

Актуальність дослідження. Оскільки наш заклад освіти містить досить велику локальну мережу, яка має не високу захищеність через відсутність специфічного розмежувального обладнання між внутрішньою і зовнішньою мережами, пропонується проаналізувати визначення, структуру та топологію шкільних мереж та запропонувати розробку проєкту захищеної шкільної локальної мережі на базі високошвидкісного захищеного обладнання Кeenetic, яке б могло не тільки фільтрувати вхідні несанкціоновані запити із глобальної мережі, а мало б можливість блокувати сайти та цілі домени для певних користувачів локальної мережі.

Зміст поняття «шкільна мережа» можна трактувати, як групу підмереж, коли в середині кожної мережі відбувається досить вільний обмін інформацією, засобами, кадрами. У школах елементи мережевої структури можуть бути представлені у вигляді підмереж для комп’ютерного класу, для адміністрації, для відеоспостереження і т.д. Структура, що визначає характеристики мережі, є важливим параметром шкільної мережі. Саме тому структура мережі може розглядатися як об’єкт управління, вплив на який дозволяє управляти потоками даних, що є основним завданням управління мережею.

В наслідок цього розробляються нові концептуальні підходи до управління шкільними мережами. Вони спрямовані на вирішення необхідного набору прикладних завдань, які при застосуванні універсальних багатофункціональних систем управління забезпечують необхідну якість їх рішення. Рішення проблеми базується на розробці підходів до управління шкільною мережею, що поєднує облік специфіки розв’язуваних завдань і можливості діючих систем управління. Представлене дослідження стосується створення захищеної шкільної мережі на базі обладнання Кeenetic.

Ступінь розробки теми. Комплексному дослідженню сутності шкільних мереж, розробці технологій реалізації та впровадження різного роду систем присвятили свої роботи такі вітчизняні та іноземні фахівці як: В. Г. Хоменко та М. П. Павленко [24], які запропонували новий аналітичний підхід до підготовки проектів впровадження шкільних інформаційних систем. Питання створення захищеної шкільної мережі досліджувалися як українськими, так і зарубіжними вченим (В. М. Фурашев, Д. В. Ланде [23], І. Г. Тарахнов [22], В. І. Романчук, О. А. Лаврів, Р. І. Бак [16], К. В. Панфілов [15], Д. Куроуз, К. Росс [11], А. В. Зав’ялов [7], В. Л. Бурячок, А. О. Аносов [4]).

Метою дослідження в роботі є аналіз способів та власне створення захищеної шкільної мережі.

Об’єктом нашого дослідження є сукупність необхідних умов, що забезпечують найкращий підхід для розуміння порядку створення захищеної шкільної мережі.

Предметом дослідження є проєкт захищеної шкільної локальної мережі на базі швидкісного захищеного обладнання Кeenetic.

Завдання дослідження полягає в:

- розкрити основні можливості шкільних мереж та описати процес створення таких шкільних інформаційних систем;

- привести особливості віртуальної мережі передачі даних та назвати технології, що використовуються в шкільних мережах;

- детально дослідити основні етапи проєктування комп’ютерної мережі на базі обладнання Кeenetic;

- навести розрахунок необхідної кількості комп’ютерного устаткування шкільної мережі, зробити вибір і обґрунтування програмного забезпечення шкільної мережі, вибір серверного обладнання та комутаційного обладнання шкільної мережі (Кeenetic Ultra, Giga, Viva і т.д.);

- зробити побудову шкільної мережі на основі вибраного обладнання та забезпечити захист створеної мережі.

Методи дослідження: теоретичний аналіз наукової літератури; аналіз та узагальнення. Статистичні дані та порівняння. Класифікація теоретичного матеріалу та розробка рекомендацій. Вирішення поставлених у роботі завдань здійснювалося з використанням системного підходу в доборі матеріалу, методів індуктивного і логічного аналізу, статистичні методи аналізу літературних даних. У процесі роботи, залежно від поставлених цілей і завдань, використовувалися відповідні методи аналізу: структурного і системного, порівняльного і факторного аналізу, які ґрунтуються на застосуванні основних принципів логічних та статистичних методів оцінки первинного матеріалу.

Теоретична та практична цінність роботи полягає в наявності теоретичного матеріалу по дослідженню, відсіяного з-поміж іншого в процесі пошуку інформації по темі, та в систематизації матеріалу напрямку дослідження. Проведене дослідження має більш глибокий ступінь аналізу напрямку дослідження, спираючись на попередні дослідження вчених, дисертантів та дослідників напрямку дослідження. Зроблено широкий літературний пошук з детальним аналізом наукової інформації. Проведено систематизацію та адаптацію отриманих літературних результатів.

Новизна дослідження. Полягає в розробці проєкту захищеної шкільної локальної мережі на базі високошвидкісного захищеного обладнання Кeenetic, яке може не тільки фільтрувати вхідні несанкціоновані запити із глобальної мережі, а має можливість блокувати сайти та цілі домени для певних користувачів локальної мережі.

Джерелами інформації для вирішення перерахованих вище завдань є збірники наукових праць, монографії, періодична література, підручники та довідники, періодичні фахові журнали.

Структура роботи. Відповідно до мети і завдань дослідження структура наукової роботи складається зі вступу, двох розділів, висновків та списку використаної літератури.

РОЗДІЛ 1. ТЕОРЕТИЧНІ ОСНОВИ ПОБУДОВИ ШКІЛЬНИХ МЕРЕЖ

1.1 Поняття та можливості локальних мереж шкільної інфраструктури

Локальна мережа школи чи організації – це складний комплекс взаємопов’язаних і узгоджено функціонуючих апаратних і програмних компонентів, що забезпечує передачу інформації між різними віддаленими додатками і системами. Шкільну мережу необхідно розглядати з різних сторін: структурної, функціональної та системно-технічної. Із структурної точки зору шкільна мережа – мережа змішаної топології, яка містить кілька локальних обчислювальних мереж. Шкільна мережа об’єднує підмережі створюючи спільний інформаційний шкільний простір. З цієї точки зору шкільна мережа відображає структуру установи. З функціональної точки зору шкільна мережа – це ефективне середовище передачі актуальної інформації необхідної для вирішення завдань [1, с. 45].

Сучасна шкільна мережа – це не тільки мережа передачі даних, а складний комплекс, який здатний надавати різні сервіси з прогнозованими характеристиками.

Побудова сучасних шкільних мереж ґрунтується на комплексному підході, що довів свою ефективність і надійність. Комплексний підхід орієнтований на створення захищеного середовища обробки інформації в шкільних мережах. Сюди відносяться правові, морально-етичні організаційні програмні і технічні способи забезпечення інформаційної безпеки. Основними технологіями, що використовуються для побудови шкільних мереж, є Ethernet, Token Ring та FDDI. В технології Ethernet застосовується дуже простий алгоритм доступу, який дозволяє вузлу мережі передавати дані в ті моменти часу, коли він вважає, що розділене середовище вільне. Простота технології Ethernet визначила простоту та низьку вартість обладнання Ethernet. Негативним атрибутом алгоритму доступу технології Ethernet є ситуації, коли кадри, що передаються різними станціями, зіштовхуються одне з одним в загальному середовищі. Такі ситуації знижують ефективність розділеного середовища та надають роботі з мережею непередбачуваного характеру. Початковий варіант технології Ethernet був розрахований на коаксіальний кабель, який використовувався всіма вузлами мережі в якості загальної шини. Перехід на кабельні системи на концентраторах (хабах) суттєво підвищив експлуатаційні характеристики мереж Ethernet [14, с. 302].

В технологіях Token Ring та FDDI підтримувались більш складні та ефективні алгоритми доступу до середовища, засновані на передачі одне одному токену – спеціального кадру, який дозволяє доступ. Однак цієї переваги не було достатньо для успішного конкурування з технологією Ethernet.

За рахунок використання оптичних систем швидкість передачі даних вдалось підвищити до 1000 Мбіт/с (пізніше з’явилось обладнання FDDI на витій парі, яке працює на такій ж швидкості). У тих випадках, коли потрібно було забезпечити високу надійність мережі FDDI, застосовувалось подвійне кільце. В нормальному режимі станції використовують для передачі даних і токену доступу первинне кільце, а вторинне простоює. У випадку відмови, наприклад, при обриві кабелю між станціями 1 і 2, первинне кільце об’єднується із вторинним, знову створюючи єдине кільце. Цей режим роботи мережі називається режимом згортання кілець. Операція згортання виконується засобами повторювачів та мережевих адаптерів FDDI.

Для спрощення цієї процедури дані по первинному кільцю завжди передаються в одному напрямку, а по вторинному – у зворотному. Тому при створення спільного кільця із двох кілець передавачі станцій залишаються підключеними до приймачів сусідніх станцій, що дозволяє правильно передавати та приймати інформацію сусіднім станціям. Однією з базових технологій локальних комп’ютерних мереж з комутацією пакетів є технологія Ethernet. Ця технологія використовує протокол CSMA / CD (множинний доступ з контролем несучої та виявленням колізій). Цей протокол дозволяє в певний момент часу лише один сеанс передачі в логічному сегменті мережі. При появі двох і більше сеансів передачі одночасно виникає колізія, яка фіксується станцією, що ініціює передачу. Для передачі даних технологія Ethernet може використовувати:

- коаксіальний кабель з діаметром 0,5 дюйма, «товстий» коаксіал – стандарт 10Base – 5;

- коаксіальний кабель з діаметром 0,25 дюйма, «тонкий» коаксіал – стандарт 10Base – 2;

- неекранована вита пара (UTP, Unshielded Twisted Pair) – стандарт 10Base-T;

- оптоволоконний кабель – стандарт 10Base-F.

- Дана технологія лежить в основі кількох швидкісних технологій: Fast Ethernet (100 Мбіт/с), Gigabit Ethernet (1000 Мбіт/с), 10 Gigabit Ethernet (10 Гбіт/с). Порівняльна характеристика технологій побудови локальної мережі представлена в таблиці 1.1.

Таблиця 1.1

Порівняльна характеристика технологій побудови локальної мережі

|

Характеристика |

Ethernet |

Token Ring |

FDDI |

|

Бітова швидкість |

100 (1000) Мбіт/с |

4, 16 Мбіт/с |

1000 Мбіт/с |

|

Топологія |

Загальна шина, зірка |

Зірка, кільце |

Подвійне кільце дерев |

|

Метод доступу |

CSMA / CD |

Пріоритетна. Система резервування |

Доля від часу обороту маркера |

|

Середовище передачі даних |

Товстий коаксіал, тонкий коаксіал, вита пара, оптичне волокно |

Екранована та неекранована вита пара, оптичне волокно |

Оптичне волокно, неекранована вита пара 5 категорії |

|

Максимальна довжина мережі (без мостів) |

2500 м |

4000 м |

200 км (100 км на кільце) |

|

Максимальна відстань між вузлами |

2500 м |

100 м |

2 км (не більше 11 дБ втрат між вузлами) |

|

Максимальна кількість вузлів |

1024 |

260 – екранована вита пара 72 – неекранована вита пара |

500 (1000 з’єднань) |

Таким чином можна зробити такі висновки, що технології Token Ring та Ethernet є дешевшими для підключення клієнтських комп’ютерів та невеликих серверів. Token Ring забезпечує гарантовану затримку, а Ethernet не може забезпечити гарантованої затримки. Затримка в Ethernet зростає з ростом інтенсивності передачі. Довжина кадру Token Ring – 4500 байт, Ethernet – 1500 байт, тобто Token Ring ефективніше передає дані. Маркерний метод доступу Token Ring більш складний, ніж множинний доступ в Ethernet, тому мережеві адаптери Token Ring дорожчі за мережеві адаптери Ethernet, отже мережа Token Ring є дорожчою для встановлення. Token Ring в більшості випадків використовується в технологічних процесах, де важливим критерієм є не стільки швидкість, скільки надійність доставки інформації.

1.2 Основні принципи захисту інформації при підключенні до мережі Інтернет

Актуальність і важливість проблеми забезпечення інформаційної безпеки шкли обумовлені наступними чинниками:

- сучасні рівні і темпи розвитку засобів інформаційної безпеки значно відстають від рівнів і темпів розвитку інформаційних технологій;

- високі темпи зростання парка персональних комп’ютерів, вживаних в різноманітних сферах людської діяльності. (Згідно даним досліджень компанії Gartner Dataquest в теперішній час у світі більше мільярда персональних комп’ютерів. А наступний мільярд буде досягнутий вже в 2009 році.);

- різке розширення кола користувачів, що мають безпосередній доступ до обчислювальних ресурсів і масивів даних [12, с. 95].

Під захистом інформації при підключенні до мережі інтернет розуміється можлива небезпека (потенційна або така, що реально існує) здійснення якого-небудь діяння (дії або бездіяльності), направленого проти об’єкту захисту (інформаційних ресурсів), що завдає збитку власникові або користувачеві. Реалізація тієї або іншої загрози безпеки може переслідувати наступні цілі:

- порушення конфіденційності інформації. Інформація, що зберігається і оброблюється в шкільній мережі, може мати велику цінність для її власника, її використання іншими особами наносить значну шкоду інтересам власника;

- порушення цілісності інформації. Втрата цілісності інформації (повна або часткова компрометація, дезінформація) – загроза близька до її розкриття. Цінна інформація може бути втрачена або знецінена шляхом її несанкціонованого видалення або модифікації. Збиток від таких дій може бути багато більшим, ніж при порушенні конфіденційності;

- порушення (часткове або повне) працездатності шкільної мережі (порушення доступності). Вивід з ладу або некоректна зміна режимів роботи компонентів шкільної мережі, їх модифікація або підміна можуть привести до отримання невірних результатів, відмови мережі від потоку інформації або відмова при обслуговуванні. Тому забезпечення інформаційної безпеки комп’ютерних мереж є одним з ведучих напрямів розвитку інформаційних технологій. Для підключення будь-якої організації до мережі Інтернет необхідно прийняти ряд певних організаційно-технічних заходів для її захисту.

При побудові захисту варто виходити з того, що будь-який захист ускладнює використання шкільної мережі, що за прямим призначенням обмежує функціональні можливості, споживає обчислювальні й трудові ресурси, вимагає фінансових витрат на створення та експлуатацію. Чим вище захист, тим дорожчою у побудові та обслуговуванні стає система і тим менш зручною для безпосередніх користувачів. Тому, захищаючи шкільну мережу, варто виходити з доцільної вартості захисту. Тобто витрати на захист повинні бути пропорційні цінності ресурсу, що захищається [13, с. 613].

Firewall (Брандмауер). Основним загальновизнаним засобом такого захисту є міжмережний екран (Брандмауер). Міжмережний екран установлюється між мережею та Інтернет і виконує роль мережевого фільтра (рис. 1.1).

Рисунок 1.1. Встановлення брандмауера у шкільній мережі

Він налаштовується таким чином, щоб пропускати допустимий трафік від користувачів мережі до служб Інтернет і назад, і обмежити трафік з боку Інтернет до мережі, яка потребує захисту, тільки необхідними службами, наприклад: smtp, dns, ntp. Допустимість того або іншого трафіка визначається мережним адміністратором відповідно до політики інформаційної безпеки організації. Наприклад, може бути дозволений доступ із частини комп’ютерів мережі до web та ftp-серверів Інтернет і двонаправлений доступ між Інтернет та поштовим сервером, але при цьому заборонені всі інші протоколи й напрями трафіка [19, с. 59].

Таким чином, міжмережний екран фізично розташовується на місці мережного шлюзу (маршрутизатора), логічним є сполучення їх функції в одному пристрої. Це дозволяє одним засобом захистити й локальну мережу і безпосередньо сам шлюз. Така опція передбачена для маршрутизаторів компанії Cisco Systems (Firewall Feature Set). Однак дане правило є необов’язковим і міжмережний екран може бути поданий окремим пристроєм.

У найпростішому випадку виконання функцій міжмережного екрана можна організувати за допомогою мережного фільтру на основі листів доступу (access-lists). Листи доступу визначають правила, за якими або дозволяється, або забороняється проходження трафіка з певними ознаками від одного мережного інтерфейсу маршрутизатора до іншого усередині самого маршрутизатора.

Отже, технічні засоби захисту шкільної мережі реалізуються у вигляді механічних, електричних, електромеханічних і електронних пристроїв, призначених для перешкоди на можливих шляхах проникнення і доступу потенційного порушника до компонентів захисту. Програмні засоби представляють собою програмне забезпечення, що спеціально призначене для виконання функцій захисту інформації. Програмні засоби складають основу механізмів захисту на першій фазі розвитку технології забезпечення безпеки зв’язку в каналах телекомунікацій.

РОЗДІЛ 2. ПРОЄКТУВАННЯ КОМП’ЮТЕРНОЇ МЕРЕЖІ НА БАЗІ ОБЛАДНАННЯ КEENETIC

2.1 Розрахунок необхідної кількості комп’ютерного устаткування шкільної мережі

Враховуючи потреби співробітників у комп’ютерній техніці (рис. 3.2) продемонструємо логічну схему шкільної мережі. Всі комп’ютери і друкуюча мережева техніка об’єднані в одну підмережу за допомогою комутатора. Задля була обрана топологія – «зірка». Перевага даної топології-висока продуктивність і легкий пошук несправностей і обривів мережі.

Рисунок 2.1. Логічна схема об’єднання комп’ютерів в шкільну мережу

Крім того, для розробки шкільної мережі нам потрібно Switch 100 / 1000Mb 16 портів – 2 штуки, в одному з них обов’язково повинний бути BNC роз’єм для комутації сегмента з топологією «загальна шина». Ці два Switch комутуються між собою витою парою; вита пара – 350 метрів 1000BaseFL; коаксіальний кабель – 150 метрів 1000Base5; роз’єми: KJ45–32 штук (2 роз’єми на комутацію світчів, 2 роз’єми для підключення інтернет сервера, 2 роз’єми для підключення файлового сервера, 2 роз’єми для підключення принт-сервера).

Рисунок 2.2. Фізична схема організації шкільної мережі

Для монтажу мережі була використана вита пара категорії САТ 5e (Рис 2.3) [4]. Вибір якої обумовлений вимогою замовника.

Рисунок 2.3. Зовнішній вигляд витої пари категорії 5e

САТ 5 (смуга частот 1000 МГц) – 4-х парний кабель, це і є те, що зазвичай називають кабель «вита пара», завдяки високій швидкості передачі, до 100 Мбіт/с при використанні 2-х пар і до 1000 Мбіт/с, при використанні 4-х пар, є найпоширенішим мережевим носієм, що використовується в комп’ютерних мережах досі. При прокладанні нових мереж використовують кілька вдосконалений кабель CAT5e (смуга частот 125 МГц), який краще пропускає високочастотні сигнали [9, с. 214]. Його перевагами є: хороший радіус вигину; максимальна довжина 100 метрів без втрати сигналу; мідні жили та доступна ціна.

2.2 Вибір серверного обладнання

Так як в проєктуємій шкільній мережі використовується один сервер, необхідно підібрати продуктивне, сучасне обладнання яке забезпечить режим багатозадачності [2, с. 61].

Таблиця 2.1

Технічні характеристики сервера для шкільної мережі

|

Найменування |

Комплектуючі |

Характеристики/модель |

|

Сервер ProLiant ML150G9 834607–421 |

Центральний процесор |

Intel Xeon E5–2609v4 |

|

Оперативна пам’ять |

8 T6 / DDR4 / 2400 МГц |

|

|

Підтримка RAID |

0 / 1 / 10 / 5 |

|

|

Блок живлення |

1x550 Вт |

|

|

HDD |

2x2 ТБ |

Мобільна робоча станція в проєктуємій шкільній мережі – ноутбук, призначений для керівника, що часто перебуває у відрядженнях або на ділових зустрічах.

Таблиця 2.2

Технічна характеристика ноутбуку для шкільної мережі

|

Найменування |

Комплектуючі |

Характеристики/модель |

|

Ноутбук HP Pavilion х360 13-u002ur |

Центральний процесор |

Core І5–6200U |

|

Оперативна пам’ять |

4 r6 / DDR4 / 2133 МГц |

|

|

HDD |

SSD 256 ГБ |

|

|

Дисплей |

13,3 |

Стаціонарна робоча станція в проєктуємій шкільній мережі – комп’ютер, призначений для рядових співробітників, розташовані практично у всіх кабінетах.

Таблиця 2.3

Технічні характеристики стаціонарного комп’ютера

|

Найменування |

Комплектуючі |

Характеристики/модель |

|

Комп’ютер HP ProDesk 400 G2 К8К74ЕА |

Центральний процесор |

Intel Core ІЗ 7100 |

|

Оперативна пам’ять |

4 r6 / DDR4 / 2133 МГц |

|

|

HDD |

SATA 500 ГБ |

|

|

Відеосистема |

Intel HD Graphics |

2.3 Вибір комутаційного обладнання шкільної мережі (Кeenetic Ultra, Giga, Viva і т.д.)

Для школи був обраний роутер Інтернет-центр Keenetic Giga II. Він служить перш за все для підключення Інтернету, мережі провайдера і його сервісів. Вбудований міжмережевий екран Інтернет-центру захищає всі пристрої мережі від атак з Інтернету. Крім того, Keenetic Giga II обладнаний багатофункціональним 2-портовим хостом USB, завдяки якому можна організувати постійне підключення до Інтернету через USB-модем оператора мобільного зв’язку 3g / 4g, відкрити мережевий доступ до USB-накопичувача по FTP з Інтернету або з домашньої мережі по DLNA, а також забезпечити загальний доступ до USB-принтера з декількох мережевих пристроїв. Інтернет-центр Keenetic Giga II призначений для доступу в Інтернет по виділеній лінії Ethernet через провайдерів, що використовують будь-які типи підключення: VPN (PPTP і L2TP), PPPoE, 802.1 X, VLAN 802.1 Q, IPv4 / IPv6. Фірмова технологія ZyXEL Link Duo дозволяє комп’ютерам домашньої мережі отримати одночасно доступ і в Інтернет, і до локальних сервісів провайдера по одній виділеній лінії [3, с. 118].

Інтернет-центр дозволяє організувати високошвидкісну бездротову мережу для спільної роботи в Інтернеті і робочої мережі з ноутбуків, смартфонів і інших пристроїв Wi-Fi стандарту IEEE 802.11 n. Дві антени з коефіцієнтом посилення 5 дбі забезпечують широку зону покриття мережі Wi-Fi на високій швидкості бездротового зв’язку до 300 Мбіт/с. Для гостьових пристроїв можна включити окрему мережу Wi-Fi, призначену для виходу в Інтернет без доступу до інформації в мережі.

Контролер в шкільній мережі працює на всіх нових моделях Keenetic (з індексом КН-ХХХХ) від початку до «ультр»а і на пристроях попереднього покоління, для яких доступний реліз KeeneticOS 2.15 (Giga III, Ultra II, Air, Extra II, Start II, Lite III Rev. B и 4G III Rev. B). Для роботи не потрібно підключення Інтернету і хмарних сервісів.

Ретранслятором в шкільній мережі може виступати будь-яка з нових моделей Keenetic (з індексом КН-ХХХХ) від початку до ультра, а також деякі моделі попереднього покоління, для яких доступний офіційний реліз KeeneticOS 2.15 і вище (Giga III, Ultra II, Air, Extra II, Start II, Lite III Rev. B и 4G III Rev. B).

Keenetic Ultra KN–1810. Апаратна конфігурація роутера частково збігається з Keenetic Giga: процесор MediaTek MT7621AT (два ядра MIPS1004Kc, 880 МГц, вбудовані контролери USB і гігабітний мережевий комутатор), 256 МБ оперативної пам’яті DDR3, 128 МБ Флеш-пам’яті NAND. Але є і важлива (втім, і єдина) відмінність – замість одного радіо MediaTek MT7615DN, обслуговуючого і діапазон 2,4 ГГц і діапазон 5 ГГц в режимі 2T2R кожен, тут встановлені дві мікросхеми MT7615N, так що обидва діапазони отримали схему 4T4R.

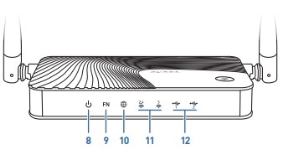

Рисунок 2.4. Зовнішній вигляд Кeenetic Ultra

1. Антени бездротової мережі Wi-Fi, 2. Кнопка управління бездротовою мережею Wi-Fi, 3. Кнопка «скидання» (скидання налаштувань Користувача), 4. Мережеві порти «0... 4» П’ять портів Ethernet для підключення домашніх пристроїв та інтернет-кабелю. 5. Вимикач і роз’єм «живлення». 6. Універсальні порти USB 2.0 і 3.0-і порти для підключення сумісних USB-пристроїв, таких, як Модеми 3G / 4G, принтери і зовнішні жорсткі диски з інтерфейсом USB 2.0 або USB 3.0. 7. Кнопки з призначуваними функціями «FN1» і «FN2». 8. Індикатор (Статус). 9. Індикатор FN-настроюваний індикатор індикатор реагує на вибрані вами події. 10. Індикатор (Інтернет / Авторизація). 11. Індикатори (бездротові мережі Wi Fi 2,4 ГГц і 5 ГГц). 12. Індикатори (підключення до роз’ємів «USB»).

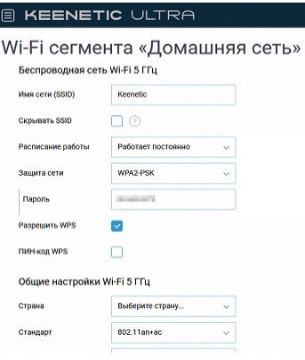

Рисунок 2.5. Основні налаштування та підключення до бездротового інтернету Keenetic Ultra KN–1810

Рисунок 2.6. Маршрутизації інтернет-трафіку для різних типів підключення Keenetic Ultra KN–1810

Пристрій здатний максимально ефективно працювати у всіх режимах – в разі передачі даних в одну сторону реальна швидкість становить близько 900 Мбіт/с. у дуплексі для PPTP і L2TP використовується тільки програмне прискорення, так що тільки в IPoE і PPPoE, де є і апаратний прискорювач, ми бачимо тут швидкість помітно вище гігабіта [5, с. 120].

Рисунок 2.7. Маршрутизації інтернет-трафіку (бездротового) для різних типів підключення Keenetic Ultra KN–1810

Keenetic Ultra KN–1810 здатний забезпечити близько 150 Мбіт/с для режимів PPTP і L2TP і майже 300 Мбіт/с для IPSec. Сервери SSTP і OpenVPN виключно реалізовані програмним чином і для них ми отримали тільки близько 25 Мбіт/с.

Keenetic Giga III. Keenetic Giga III призначений для надійного повнофункціонального підключення будинку до Інтернету і IP-телебачення по виділеній лінії Ethernet через провайдерів, що використовують будь-які типи підключення: IPoE, PPPoE, PPTP, L2TP, 802.1 X, VLAN 802.1 Q, IPv4 / IPv6. При цьому він дає повну швидкість за тарифами до 1000 Мбіт/с незалежно від виду підключення і характеру навантаження, а для IPoE / PPPoE – до 1800 Мбіт/с в дуплексі. Крім того, Keenetic Giga III може забезпечувати підключення до Інтернету через десятки популярних USB-модемів 3G / 4G, DSL-модем або провайдерський Pon-термінал з портом Ethernet, а також через провайдерський або приватний хот-спот Wi-Fi.

При першому ж включенні Інтернет-центр розгортає максимально захищену за стандартом WPA2 дводіапазонну мережу Wi-Fi 802.11 n / ac для ноутбуків, смартфонів, планшетів та інших бездротових пристроїв.

Поворотні антени і спеціальні підсилювачі сигналу Wi-Fi дають максимально широку зону покриття і високу якість бездротового зв’язку на швидкості з’єднання до 867 + 300 Мбіт/с незалежно від положення Інтернет-центру. Для гостьових пристроїв передбачена окрема мережа Wi-Fi з виходом тільки в Інтернет без доступу до домашньої мережі. Оптимальний робочий канал вибирається автоматично на основі періодичного аналізу радіоефіру [6, с. 75].

Поряд з доступом в Інтернет через USB-модеми 3G / 4G, а також мережевим використанням USB-накопичувачів і USB-принтерів порти USB можуть використовуватися для підключення таких пристроїв, як DECT-станція Keenetic Plus DECT або ADSL2+ / VDSL2-модем Keenetic Plus DSL. Швидкість читання з підключених по USB 3.0 дисків становить не менше 40 Мбайт/с. Максимальна швидкість з’єднання в бездротовій мережі (867 Мбіт / c для діапазону 5 ГГц і 300 Мбіт / c для 2,4 ГГц) досягається за умови підключення пристроїв Wi-Fi стандарту IEEE 802.11 ac або 802.11 n, що використовують для прийому і передачі двох просторових потоків і канал шириною 80 МГц або 40 МГц відповідно.

Маршрутизатор Keenetic Viva KN–1910. Кeenetic Viva (KN–1910) можна сміливо назвати спрощеною версією Giga (KN–1010).

Рисунок 2.8. Зовнішній вигляд маршрутизатора Keenetic Viva KN–1910

Якщо орієнтуватися на ціни, представлені на сайті розробника, то різниця між Viva і Giga становить 1 600 грн: 8 190 грн і 6 590 грн. В нашому проектуванні ми обрали Keenetic Giga III та Keenetic Viva KN–1910, адже різниця в їх ціні невелика в порівнянні з Keenetic Ultra KN–1810. Перевага Viva заключається у менших габаритах. Наприклад, вона набагато компактніше Giga / Ultra – 159 × 110 × 29 мм проти 214 × 154 × 33 мм – і приблизно вдвічі легше. Але даний пристрій нагріється сильніше через іншу форму корпусу. Розміри зменшені завдяки відмові від SFP-порту і переносу одного USB-роз’єму: тепер вони знаходяться на протилежних бічних гранях. Однак загальний стиль оформлення корпусу залишився колишнім. Комплектний блок живлення у Viva інший, трохи більш компактний і менш потужний (18 Вт) [8, с. 73].

Таблиця 2.4

Порівняння характеристик Keenetic Giga III та Keenetic Viva KN–1910

|

|

Keenetic Viva (KN–1910) |

Keenetic Giga (KN–1010) |

|

Стандарти |

IEEE 802.11 a / b / g / n / ac (2,4 ГГц + 5 ГГц); 802.11 k / r |

|

|

Чіпсет |

MediaTek MT7621A (2 x MIPS1004KC 880 МГц) |

|

|

Контролер |

MT7615D |

|

|

- |

Realtek RTL8211FS |

|

|

RAM |

128 Мбайт |

256 Мбайт |

|

ROM |

128 Мбайт |

|

|

Антени |

4 x зовнішні 5 dBi; довжина 175 мм |

|

|

|

- |

Підсилювачі прийому / передачі |

|

Шифрування Wi-Fi |

WPA / WPA2, WEP, WPS |

|

|

Макс, швидкість |

802. Пас: до 867 Мбіт/с; 802.11п: до 400 Мбіт/с |

|

|

|

5 х 10 / 100 / 1000 Мбіт/с RJ–45 |

|

|

Інтерфейси |

- |

1 х 100 / 1000 Мбіт/с SFP |

|

|

2 х USB 2.0 |

1 х USB 2.0; 1 х USB 3.0 |

|

Індикатори |

4 х на верхній кришці |

6 х на верхній кришці (2 х FN) |

|

|

- |

У кожного мережевого порту |

|

Апаратні кнопки |

Відключення Wi-Fi / запуск WPS, перезагрузка/скидування налаштувань, 2 х FN (програмовані) |

|

|

Розміри (ШхДхВ) |

159 х 110 х 29 мм |

214 х 153 х 33 мм |

Через обмеження порту версією 2.0 у Keenetic Viva (KN–1910) будуть працювати повільніше: в описі заявлена швидкість до 40 Мбайт/с. незмінний стендовий накопичувач Kingston SSDNow V+200 з одним NTFS-розділом, упакований у зовнішній бокс LanShuo INIC–3609, показав рівно ці цифри. Що по FTP, що по SMB можна отримати трохи більше 40 Мбайт/с при читанні і трохи менше 40 при записі.

Таблиця 2.5

Можливості Keenetic Giga (KN–1010) та Keenetic Viva (KN–1910)

|

Доступ в Інтернет |

Static IP, DHCP, РРРоЕ, РРТР, L2TP, SSTP, 802. lx; VLAN; KABiNET; DHCP Relay; IPv6 (6in4); Multi-WAN; пріоритети підключення (policy-based routing); резервне підключення + Ping checker; MSP; майстер налаштування NetFriend |

|

Сервіси |

Сервер DLNA, FTP, SMB, AFP; TimeMachine; прінт-сервер; BitTorrent-клієнт Transmission; VLAN; VPN-сервер (IPSec / L2TP, PPTP, Open VPN, SSTP); Entware; модулі Keenetic Plus; автообновлення прошивки; Captive-портал; NetFlow / SNMP; SSH-доступ |

|

Захист |

Батьківський контроль, фільтрація, захист від телеметрії і реклами: «Яндекс. DNS», SkyDNS, AdGuard, Norton ConnectSafe; HTTPS-доступ до веб-інтерфейсу |

|

Проброс портів |

Інтерфейс / УІЛМ+порт+протокол+ІР; UPnP, DMZ; IPTV / VoIP LAN-Port, VLAN, IGMP / PPPoE Proxy, udpxy |

|

QoS / Шейпинг |

WMM, IntelliQoS; вказання пріоритету інтерфейсу / VLAN + DPI; шейпер |

|

Сервіси Dynamic DNS |

DNS-master (RU-Center), DynDns, NO-IP; KeenDNS |

|

Режим роботи |

Маршрутизатор, MSP-клієнт/медіа-адаптер, точка доступа, повторювач |

|

Проброс VPN, ALG |

РРТР, L2TP, IPSec; (T) FTP, Н. 323, RTSP, SIP |

|

Брандмауер |

Фільтрація по порт / протокол / ІР; Packet Capture; SPI; захист від DoS |

Таблиця 2.5

Результати тестування маршрутизатора Keenetic Viva KN–1910

|

Потоки |

1 |

2 |

4 |

8 |

16 |

32 |

64 |

|

Средняя скорость Wi-Fi 802.11ас 5 ГГц, Мбит/с |

|||||||

|

А R |

415 |

546 |

559 |

671 |

673 |

657 |

607 |

|

R A |

268 |

537 |

607 |

669 |

681 |

658 |

627 |

|

AR |

520 |

547 |

573 |

644 |

683 |

681 |

661 |

|

Средняя скорость Wi-Fi 802.1ІП 2,4 ГГц, Мбит/с |

|||||||

|

А R |

171 |

209 |

193 |

214 |

169 |

141 |

151 |

|

R A |

173 |

195 |

202 |

211 |

226 |

190 |

193 |

|

AR |

167 |

186 |

206 |

209 |

210 |

198 |

170 |

Базові налаштування Keenetic Viva KN–1910 все ті ж, тобто це шифрування WPA2, 802.11 n + ширина каналу 20 / 40 МГц для 2,4 ГГц, 802.11 n / ac + ширина 20 / 40 / 80 МГц для 5 ГГц, всі базові опції MU-MIMO / Beamforming / 256-QAM / TxBurst при наявності включені. Конфігурації стендів колишні. Перша машина: Intel Core i7–3770, 16 Гбайт RAM, ASUS PCE-AC88 на базі чіпсета Broadcom 4366, Realtek RTL8168, Windows 7 SP1 x64. Друга: Intel Xeon D–1540, 32 Гбайт ECC RAM, 2 x Intel I210 (у таблиці позначений як R), 2 x Intel I350, Devuan Jessie. В цілому умови тесту ті ж, що і завжди. Згодом змінюється тільки стан навколишнього ефіру. Число видимих точок, які межують в одному і тому ж самому діапазоні, стрімко зростає, тому більшість з них переходить в діапазон 5 ГГц. Тому необхідно вибрати 64-й канал, який знаходиться на відстані від ТД.

Рисунок 2.9. Схематичне зображення результатів тестування маршрутизаторів

Сам же роутер (в таблиці 2.4 позначений як R) при автовиборі каналу стабільно йшов у верхню частину діапазону (за сотий канал). Keenetic Giga III та Keenetic Viva KN–1910 знаходилися в прямій видимості один від одного на відстані чотирьох метрів. В обох діапазонах істотних відмінностей між Giga і Viva немає. В 2,4 ГГц з Viva набагато рідше було видно швидкість 400 Мбіт/с і набагато частіше з’єднання йшло до 200 Мбіт/с [20, с. 205].

Keenetic Giga III дає змогу отримати вже не 400, а 300 Мбіт/с.

2.4 Особливості підключення інтернет-центру Keenetic Giga III та Keenetic Viva KN–1910

Інтернет-центр Keenetic Giga III, підключається до мережі Інтернет через встановлення компоненту серверу PPTP. У проєктуємій шкільній мережі вихід в інтернет відбувається за допомогою Keenetic Giga 2 і Keenetic Viva. До VPN-сервера на Keenetic Giga 2 інтернет-центр автоматично встановлює з’єднання (в якості клієнта PPTP), що дозволяє користувачам в домашній мережі (доступ як безпосередньо на Keenetic (підключення до USB-накопичувачів і принтерів), так і до ресурсів, розташованим в його мережі комп’ютерів, серверів NAS [25, с. 65].

Особливості налаштування Keenetic Giga III. У меню «Система Користувач» встановлюють користувача, від імені якого буде виконуватися PPTP-підключення до сервера, права доступу-vpn.

При роботі пристрою в даній схемі не слід встановлювати від імені цього ж користувача підключення з інших розташувань (тобто обліковий запис з ім’ям net_2 буде використовуватися виключно для PPTP-підключень).

Рисунок 2.10. Налаштування маршрутизатора Keenetic Giga III

Потім в меню «програми > сервер VPN» потрібно включити прив’язку сервера до інтерфейсу «Мережа». Початковий IP-адрес пулу слід вибрати таким, щоб не виникало перекриття з діапазонами IP-адрес робочих мереж. Рекомендується залишити в цьому полі значення за замовчуванням, а для клієнтського пристрою, що бере участь в схемі, вказати в списку користувачів статичну IP-адресу з цієї ж підмережі.

Рисунок 2.11. Налаштування VPN для маршрутизатора Keenetic Giga III

Користувач net_2 буде при підключенні до VPN-сервера отримувати IP-адресу 172.205.1.2. Для налаштування потрібно клацнути мишкою по необхідному обліковому запису і в поле IP-адреси вказати адресу.

Рисунок 2.12. Налаштування маршрутів Keenetic Giga III

Для того, щоб клієнтам мережі були доступні ресурси іншої підмережі, в меню Інтернет > маршрути потрібно створити статистичний маршрут, із зазначенням розташування підмережі. Локальна мережа 192.168.2.0 / 255.255.255.0 стане доступною через IP-адресу, видану сервером клієнту, що підключився (в нашому випадку це клієнт з ім’ям net_2 і з IP-адресою 172.205.0.0). При налаштуванні маршруту слід вказати опцію «Додавати автоматично» і вибрати в полі інтерфейс будь-яке значення.

Проведемо аналіз порядку налаштування Keenetic Viva KN–1910. На цьому пристрої потрібно виконати два основні налаштування.

1. Об’єднувані мережі мають різні адресні простори – 192.168.1.0 / 24 і 192.168.2.0 / 24 (маска 255.255.255.0) – мережа сервера і клієнта відповідно, оскільки в локальній мережі клієнта потрібно використовувати адресацію, відмінну від мережі сервера. Налаштувати параметри локальної адреси пристрою можна в меню «Мережа > параметри IP».

Рисунок 2.13. Налаштування маршрутизатора Keenetic Viva KN–1910

2. Інтернет-центр Keenetic Viva KN–1910 буде працювати в якості PPTP-клієнта. Необхідне PPTP-підключення до VPN-сервера потрібно створювати в меню Інтернет > PPPoE / VPN.

Рисунок 2.14. Налаштування PPTP-підключення до VPN-сервера

На маршрутизаторі необхідно закрити доступ в Інтернет до шкідливих сайтів всім користувачам з комп’ютерних класів і декільком робочим станціям в учительській, діапазоні адрес 172.205.1.3–72.205.1.8. Для цього виконуємо на маршрутизаторі наступні команди:

access-list extended INET deny 172.16.3.0 0.0.0.255 any

access-list extended INET deny host 172.16.1.3 0.0.0.255 any

access-list extended INET deny host 172.16.1.4 0.0.0.255 any

access-list extended INET deny host 172.16.1.5 0.0.0.255 any

access-list extended INET deny host 172.16.1.6 0.0.0.255 any

access-list extended INET deny host 172.16.1.7 0.0.0.255 any

access-list extended INET deny host 172.16.1.8 0.0.0.255 any

access-list extended INET allow ip any any

ip access-group INET out

Встановлюємо пароль на з’єднання. В результаті цих дій отримуємо такий набір команд:

Router>enable

Router#config terminal

Router (config)#hostname R0

Router (config)#ip domain-name some-dmn

Router (config)#crypto key generate rsa

Router (config)#line vty 0 4

Router (config-line)#transport input ssh

Router (config-line)#password secret password1

Команди для створення підінтерфейсів:

Router>enable

Router#configure terminal

Router (config)#int FastEthernet0 / 0

Router (config)#no shutdown

Router (config-if)#int fa0 / 0.10

Router (config-subif)#encapsulation dot1q 10

Router (config-if)#ip address 172.205.6.14 255.255.255.240

Список команд для налаштування інтерфейсу:

Switch>enable Switch#config terminal

Switch (config)#int fa3 / 1

Switch (config-if)#switchport mode trunk 58

Switch (config-if)#switchport trunk allowed vlan 10, 20, 30, 40, 50, 60, 100, 101

Зв’язок з центральним сервером даних здійснюватиметься через магістральний кабель, що матиме ІР адресу у локальній мережі 0.0.0.0. На маршрутизаторі буде створений такий список доступу:

Router (config)#access-list 101 deny ip 172.18.6.0 0.0.0.15 0.0.0.0 0.0.0.0

Router (config)#access-list 101 deny ip 172.205.6.16 0.0.0.15 0.0.0.0 0.0.0.0

Router (config)#access-list 101 permit ip 172.205.6.32 0.0.0.7 0.0.0.0 0.0.0.0

Router (config)#access-list 101 deny ip 172.205.6.48 0.0.0.7 0.0.0.0 0.0.0.0

Router (config)#access-list 101 deny ip 172.205.6.56 0.0.0.7 0.0.0.0 0.0.0.0

Router (config)#access-list 101 deny ip 172.205.6.64 0.0.0.7 0.0.0.0 0.0.0.0

Router (config)#access-list 101 permit ip 172.205.6.72 0.0.0.7 0.0.0.0 0.0.0.0

Router (config)#access-list 101 deny ip 172.205.6.76 0.0.0.7 0.0.0.0 0.0.0.0

При налаштуванні з’єднання не потрібно встановлювати прапорець «Використовувати для виходу в Інтернет», тоді клієнт отримає інформацію про локальну мережу, розташованої за сервером, автоматично. Це позбавляє від необхідності налаштовувати статичну маршрутизацію. Вкажемо в поле «Тип» (протокол) значення PPTP, а в поле «Підключатися через» можна залишити значення за замовчуванням. В поле «Адреса сервера» потрібно буде вказати публічну IP-адресу Інтернет-центру Keenetic Giga 3 [26, с. 405].

ВИСНОВКИ

В роботі розкрито основні можливості шкільних мереж та описано процес створення таких інформаційних систем. Шкільна мережа об’єднує різні під мережі, створюючи спільний інформаційний простір. Вона відображає структуру установи.

Сучасна шкільна мережа – це не тільки мережа передачі даних, а складний комплекс, який здатний надавати різні сервіси з прогнозованими характеристиками, адже завдяки їм результативно вирішуються завдання ключових процесів.

Проаналізовано особливості віртуальної мережі передачі даних та названі технології, що використовуються. Наголошено, що основна мета проєктування шкільних мереж полягає в тому, щоб визначити структуру, склад апаратно-програмних засобів та її організацію.

Перелічено основні принципи захисту інформації при підключенні до мережі Інтернет. Встановлено, що при побудові захисту варто виходити з того, що він ускладнює використання шкільної мережі, що за прямим призначенням обмежує функціональні можливості, споживає обчислювальні й трудові ресурси, вимагає фінансових витрат на створення та експлуатацію.

Чим вище захист, тим дорожчою у побудові та обслуговуванні стає система і тим менш зручною для безпосередніх користувачів. Тому, захищаючи шкільну мережу, варто виходити з доцільної вартості захисту. Тобто витрати на захист повинні бути пропорційні цінності ресурсу, що захищається.

Окремо розглянуто особливості захисту інформації такими способами, як NAT-перетворення та захист інформації за допомогою міжмережних екранів. Дано їх обмеження та області застосування.

В практичній частині роботи досліджено основні етапи проєктування комп’ютерної мережі на базі обладнання Кeenetic. Дано характеристику необхідного обладнання та розглянуто способи його компонування для створення мережі.

Зроблено розрахунок необхідної кількості комп’ютерного устаткування шкільної мережі, проведено вибір і обґрунтування серверного обладнання та комунікаційного обладнання (Кeenetic Ultra, Giga, Viva і т.д.). Описано порядок побудови шкільної мережі на основі вибраного обладнання та описано особливості її захисту.

СПИСОК ВИКОРИСТАНИХ ДЖЕРЕЛ

- Абдуллазаде Ф. З. Побудова IP-мережі на базі обладнання Cisco / Ф. З. Абдуллазаде; наук. кер. Л. Р. Чупахіна. Самара: ПГУТИ, 2019. 73 с.

- Бабаш А. В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А. В. Бабаш, Е. К. Баранова, Ю. Н. Мельников. М.: КноРус, 2013. 136 c.

- Бурячок В. Л. Інформаційний та кіберпростори: проблеми безпеки, методи та засоби боротьби / В. Л. Бурячок, Г. М. Гулак. К.: ДУТ, 2015. 449 с.

- Бурячок В. Л. Технології забезпечення безпеки мережевої інфраструктури. [Підручник] / В. Л. Бурячок, А. О. Аносов. К.: КУБГ, 2019. 218 с.

- Волков І. О. Економіка: підручник / І. О. Волков. М.: ИНФРАМ, 2015. 416 с.

- Бєлов П. В. Організація захисту мережі від мережевих загроз [Текст] / П. В. Бєлов; наук. кер. А. Ю. Криштофович. Самара: ПГУТИ, 2019. 99 с.

- Зав’ялов А. В. Моделювання мереж пакетної комутації на основі обладнання Cisco / А. В. Зав’ялов. Самара: ПГУТИ, 2018. 48 с.

- Ідіятулліна А. С. Застосування критеріїв згоди при аналізі мережевого трафіку / А. С. Ідіятулліна. Самара: ПГУТИ, 2018. 94 с.

- Корнєв В. А. Проектування захищеності фрагмента шкільної мережі Ethernet / В. А. Корнєв. Самара: ПГУТИ, 2019. 73 с.

- Кравець С. В. Розробка методу захисту шкільної мережі від використання користувачем глобальних ресурсів не за призначенням. Вінниця: ВНТУ, 2014. 80 с.

- Куроуз Д. Комп’ютерні мережі. Спадний підхід / Д. Куроуз, К. Росс. М.: Ексмо, 2016. 912 c.

- Олифер В. Г. Стратегическое планирование сетей масштаба предприятия [Текст] / В. Г. Олифер, Н. А. Олифер и др. 3-е изд. М.: ЦИТ. 2010. 680 с.

- Олифер В. Г. Компьютерные сети: принципы, технологии, протоколы [Текст] / В. Г. Олифер, Н. А. Олифер и др. 4-е изд., СПб: «Питер», 2012. 958с.

- Олифер В. Г. Новые технологии и оборудование IP сетей [Текст] / В. Г. Олифер, Н. А. Олифер. СПб.: БХВ, 2012. 512 с.

- Панфілов К. В. Аналіз систем моніторингу мережевого обладнання мережі передачі даних / К. В. Панфілов. Самара: ПГУТИ, 2019. 96 с.

- Романчук В. І. Дослідження імовірнісних властивостей трафіку шкільної мультисервісної мережі. Львів: Видавництво Львівської політехніки, 2011. С. 128–134.

- Севастьянов Е. Н. Проектування захищених мереж зв’язку / Е. Н. Севастьянов. Самара: ПГУТИ, 2019. 71 с.

- Семенов А. Б. Проектирование и расчет структурированных кабельных систем и их компонентов [Текст] / А. Б. Семенов. М.: ДМК Пресс, 2014. 416с.

- Семенов А. Б. Волоконна оптика в локальних і шкільних мережах / А. Б. Семенов. М.: Айті-прес, 2016. 327 с.

- Семенов М. І. Автоматизовані інформаційні технології в економіці: Підручник / М. І. Семенов. М.: Фінанси і статистика, 2014. 476 с.

- Соколов А. В. Захист від комп’ютерного тероризму / А. В. Соколов. СБП.: 2015. 380 с.

- Тарахнов І. Г. Проектування і побудова бюджетної структурованої комп’ютерної мережі. – Самара: ПГУТИ, 2018. – 84 с.

- Фурашев В. М. Інформаційні операції крізь призму системи моніторингу та інтеграції Інтернет-ресурсів/ Правова інформатика. 2009. № 2 (22). С. 49–57.

- Хоменко В. Г., Павленко М. П. Комп’ютерні мережі: Навчальний посібник / В. Г. Хоменко, М. П. Павленко. Донецьк: ЛАНДОН-ХХІ, 2011. 316 с.

- Шаньгин В. Защита информации в компьютерных системах и сетях / Шаньгин В. // ДМК Пресс 2013. С. 65.

- Эксплуатация объектов сетевой инфраструктуры: учебник для студ. учреждений сред. проф. образования [Текст] М.: «Академия», 2014. 538 с.

- Keenetic центр поддержки URL: https: // help. keenetic. net / (дата звернення – 22.05.20).

ДОДАТКИ

Додаток А

Класифікація локальних мереж

Додаток Б

Система безпеки шкільної мережі

про публікацію авторської розробки

Додати розробку