Проблеми інформаційної безпеки. Загрози при роботі в Інтернеті і їх уникнення

Інформаційні технології в суспільстві 10 клас (нова програма 2018)

- _Інтернету_Urok_04.docx docx

- _Інтернету_Urok_04.pptx pptx

- .docx docx

Тема. Проблеми інформаційної безпеки. Загрози при роботі в Інтернеті і їх уникнення

Цілі:

- навчальна: сформувати уявлення про поняття та принципи інформаційної безпеки; розглянути види загроз інформаційній безпеці та правила безпечної роботи в Інтернеті;

- розвивальна: розвивати логічне мислення, дослідницькі навички;

- виховна: виховувати уважність та відповідальність, бажання мати глибокі та якісні знання.

Тип уроку: засвоєння нових знань

Обладнання та наочність: дошка, комп’ютери з підключенням до мережі Інтернет, підручник, навчальна презентація.

Програмне забезпечення: браузер, пакет офісних програм.

Хід уроку

І. Організаційний етап

Хочу побажати вам гарного уроку,

Щоб було цікаво всім нам працювати,

Щоб хотіли всі відповідати.

Щоб допомагало вам вміння міркувати

І дванадцять балів легко заробляти.

ІІ. Перевірка домашнього завдання. Актуалізація опорних знань

Виконання інтерактивних вправ https://learningapps.org/3779072

Фронтальне обговорення питань:

1. Які правила захисту даних у комп’ютерних системах ви знаєте?

2. Які загрози можуть виникнути під час роботи в Інтернеті?

3. Які особисті дані потрібно захищати? Які загрози із цим пов’язані?

ІІІ. Формулювання теми, мети й завдань уроку; мотивація навчальної діяльності

Слово вчителя. Сьогодні наслідки від пошкодження або знищення інформації (даних) є більш значними, ніж втрата матеріальних ресурсів. Нерідко вартість інформації, втраченої, наприклад, під час природного лиха або техногенної аварії, може в сотні разів перевищувати вартість будівель. Тому на цьому уроці ми розглянемо принципи інформаційної безпеки, види загроз інформаційній безпеці та правила безпечної роботи в Інтернеті.

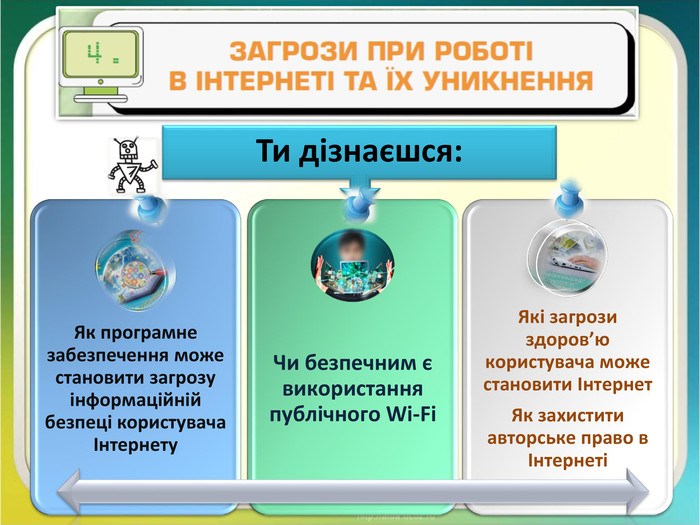

IV. Сприйняття та усвідомлення нового матеріалу

Пояснення вчителя з елементами демонстрування презентації

Інформаційна безпека — це стан захищеності систем передавання, опрацювання та зберігання даних, при якому забезпечено конфіденційність, доступність і цілісність даних.

Під конфіденційністю розуміють забезпечення доступу до даних на основі розподілу прав доступу, захист від несанкціонованого ознайомлення. Доступність означає забезпечення доступу до загальнодоступних даних усім користувачам і захист цих даних від блокування зловмисниками. Цілісність передбачає захист даних від їх зловмисного або випадкового знищення чи спотворення.

З технічної точки зору, залежно від результату шкідливих дій, можна виділити такі види загроз інформаційній безпеці:

• отримання несанкціонованого доступу до секретних або конфіденційних даних;

• порушення або повне припинення роботи комп’ютерної інформаційної системи;

• отримання несанкціонованого доступу до керування роботою комп’ютерної інформаційної системи;

• знищення та спотворення даних.

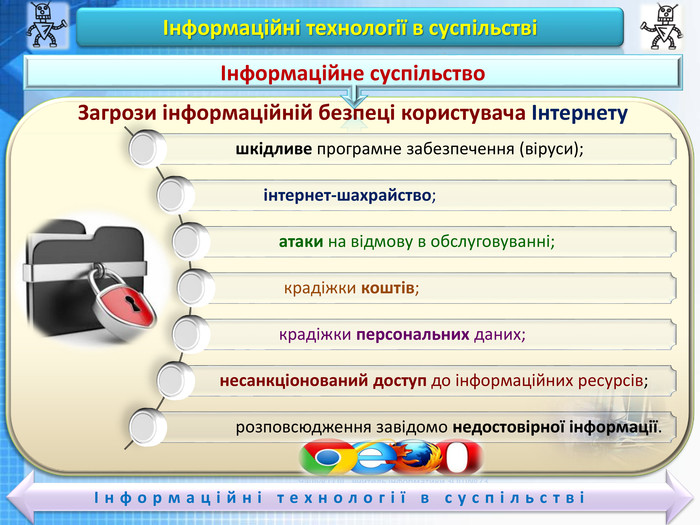

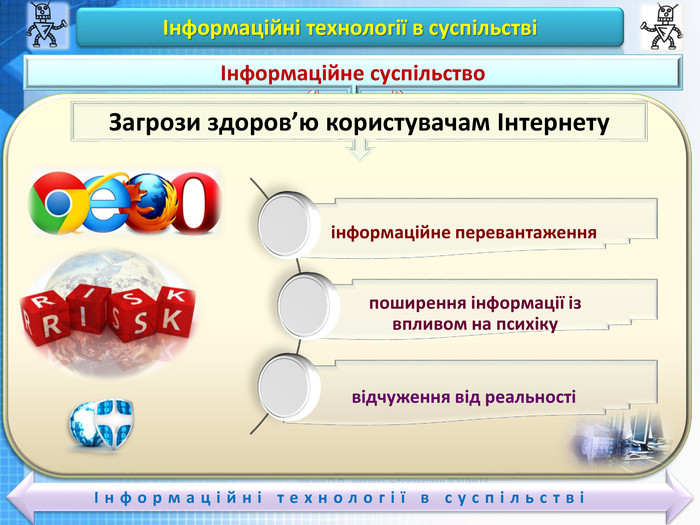

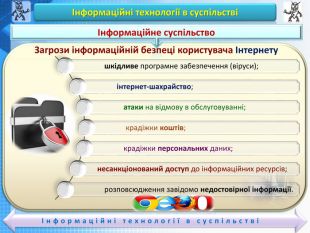

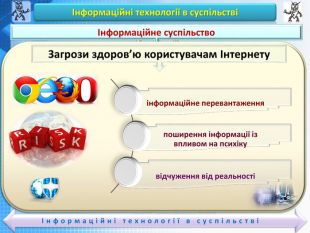

Значна частина загроз інформаційній безпеці виникає внаслідок користування ресурсами Інтернету. Серед них основними загрозами є такі:

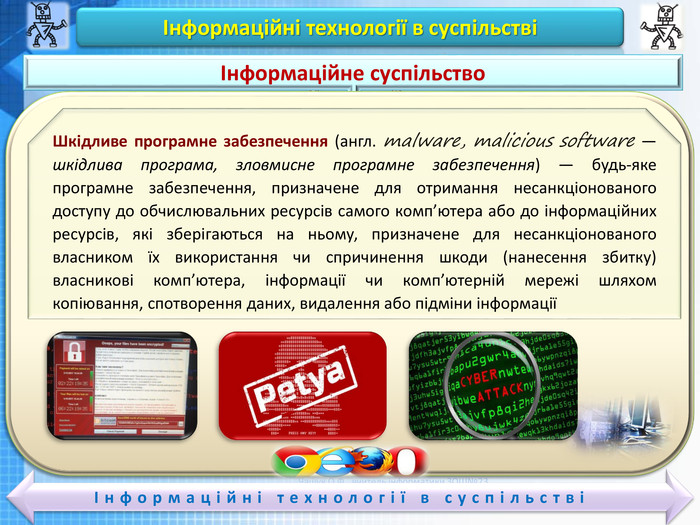

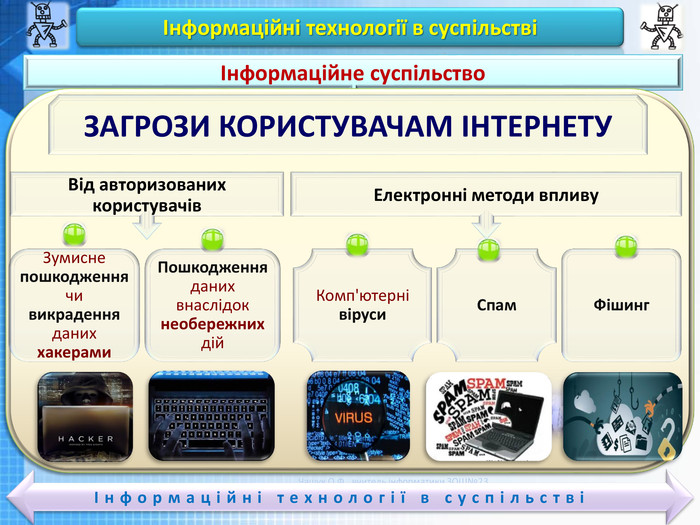

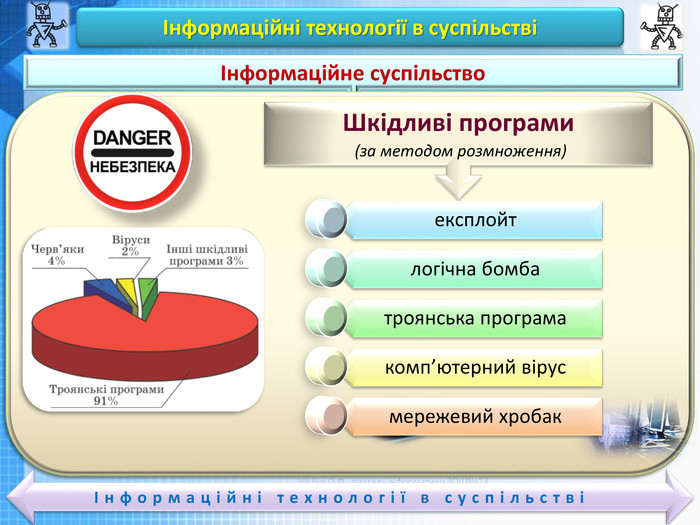

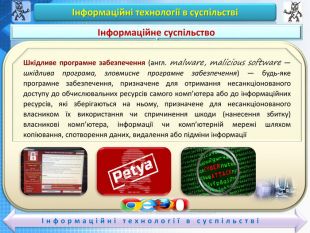

• потрапляння в інформаційну систему шкідливого програмного забезпечення: вірусів, троянських програм, мережевих хробаків, клавіатурних шпигунів, рекламних систем;

• інтернет-шахрайство, наприклад фішинг — вид шахрайства, метою якого є виманювання персональних даних у клієнтів;

• несанкціонований доступ до інформаційних ресурсів та інформаційно-телекомунікаційних систем;

• потрапляння комп’ютера до ботнетмережі через приховане встановлення програмного забезпечення, яке використовується зловмисником для виконання певних, найчастіше протиправних, дій з використанням ресурсів інфікованих комп’ютерів. Такими діями можуть бути розсилання спаму, добір паролів перебором усіх можливих варіантів, отримання персональних даних про користувачів, крадіжка номерів кредитних карток, паролів доступу, атаки з метою відмови в обслуговуванні — так звані DDoS-атаки, щоб порушити доступ до деякого інтернет-сервісу шляхом перевантаження його обчислювальних ресурсів;

• «крадіжка особистості» — несанкціоноване заволодіння персональними даними особи, що дає можливість зловмиснику здійснювати діяльність (підписувати документи, отримувати доступ до ресурсів, користуватися послугами, знімати кошти з банківських рахунків тощо) від її імені.

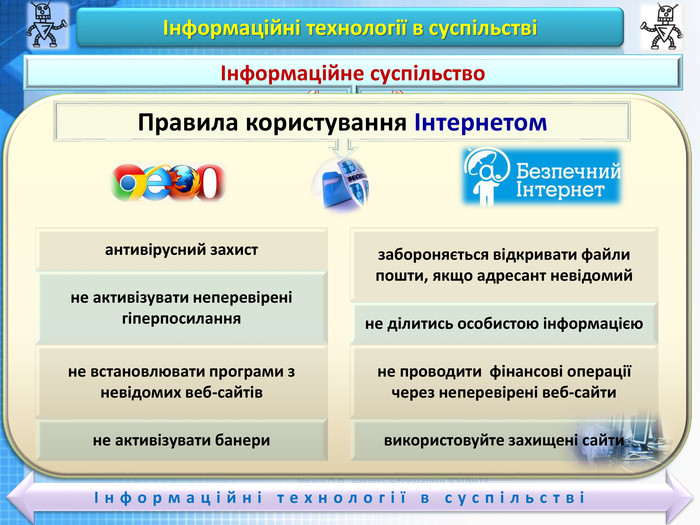

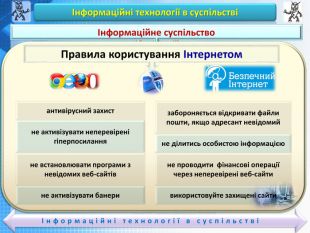

Для того щоб максимально уникнути загроз під час роботи в Інтернеті, варто дотримуватися правил:

- Використовуйте тільки ліцензійне програмне забезпечення. Установлюйте програми тільки з офіційних джерел. Перед установленням читайте відгуки інших користувачів, якщо вони доступні.

2. Установлюйте та оновлюйте антивірусне програмне забезпечення як на стаціонарні, так і на мобільні комп’ютери. Бажано, щоб оновлення антивірусних баз здійснювалося регулярно та автоматично.

3. Завжди встановлюйте оновлення операційної системи та іншого програмного забезпечення.

4. Використовуйте надійні паролі. Не використовуйте на різних інтернет-ресурсах один і той самий пароль, змінюйте його регулярно.

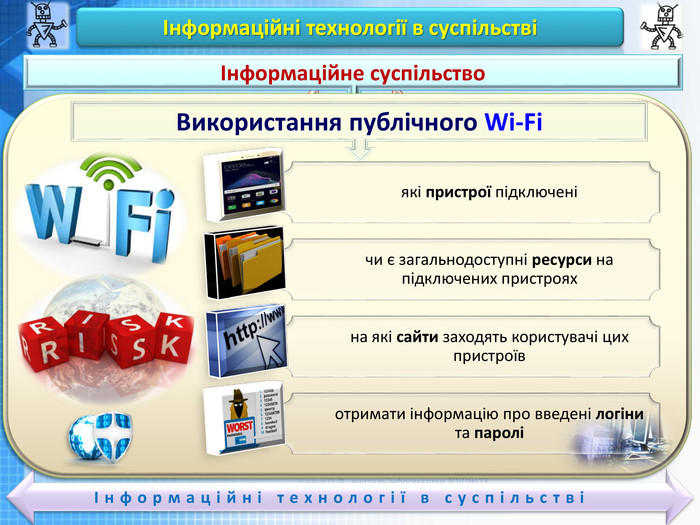

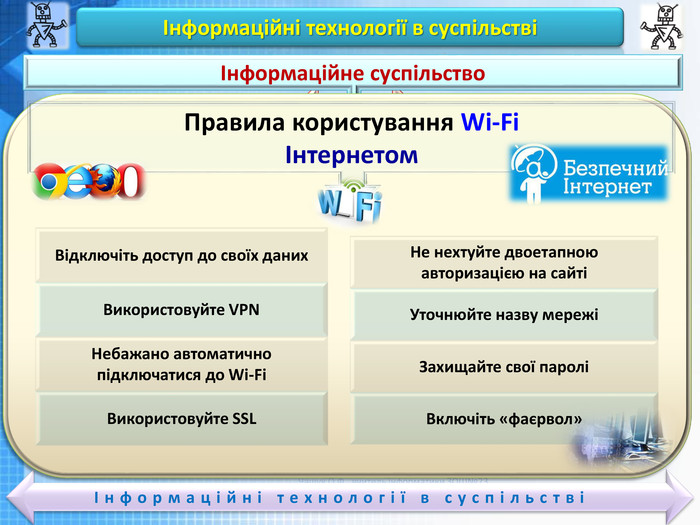

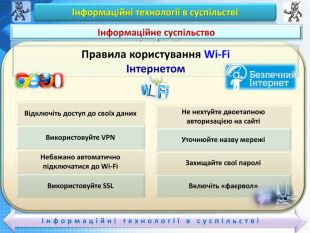

5. Приєднуйтеся тільки до перевірених Wi-Fi-мереж. Не відправляйте важливі дані через публічні та незахищені Wi-Fi-мережі.

6. Установіть фільтр спливаючих вікон у браузері.

7. Перевіряйте сертифікат безпеки сайтів у вигляді замка в адресному рядку браузера та URL-адреси веб-сайтів, щоб визначити,чи не підроблений сайт ви відвідуєте.

8. Не відкривайте повідомлення електронної пошти від невідомих вам осіб і прикріплені до них файли, яких ви не очікуєте.

9. Подумайте про можливі ризики для вас перед тим, як викласти щось у мережу Інтернет.

10. Створюйте резервні копії важливих для вас даних, зберігайте їх на носіях даних, відключених від мережі Інтернет.

VI. Засвоєння нових знань, формування вмінь

Практичне завдання.

Робота за комп’ютером

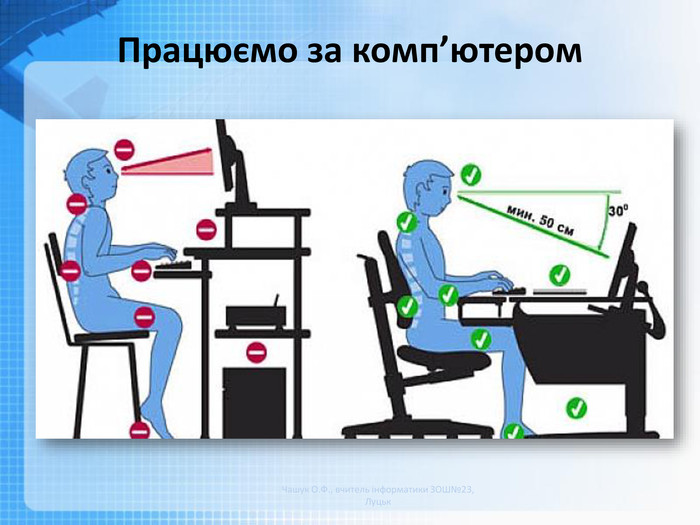

- Повторення правил безпечної поведінки за комп’ютером.

Гра «снігова куля»

Учитель пропонує учням по черзі називати, які основні правила необхідно дотримуватися при роботі за комп’ютером.

- Інструктаж учителя.

- Підручник

- Підручник Рубрика «Виконайте завдання» №1.

- Практична робота за комп’ютерами.

- Вправи для очей.

- Часто-часто поплескайте віями, тобто моргніть.

- Голову тримайте прямо, не закидайте. Дивіться прямо перед собою. Повільно підніміть погляд на стелю, затримайте на пару секунд, потім також повільно опустіть його на підлогу і теж затримайте. Голова під час виконання вправи залишається нерухомою.

VIІ. Підбиття підсумків уроку

Дайте відповідь на запитання:

- Що таке інформаційна безпека?

2. Які основні складові має інформаційна безпека? Охарактеризуйте їх.

3. На які види поділяються загрози інформаційній безпеці залежно від результату шкідливих дій?

4. Які загрози інформаційній безпеці виникають унаслідок користування ресурсами Інтернету?

5. Яких правил потрібно дотримуватися, щоб уникнути загроз інформаційній безпеці під час роботи в Інтернеті

VІІI. Домашнє завдання

Підручник § 4

ІХ Оцінювання роботи учнів

про публікацію авторської розробки

Додати розробку