Урок 2. Правові основи забезпечення безпеки інформаційних технологій.

Про матеріал

Модуль. Інформаційна безпека

Тема 2. Забезпечення безпеки інформаційних технологій

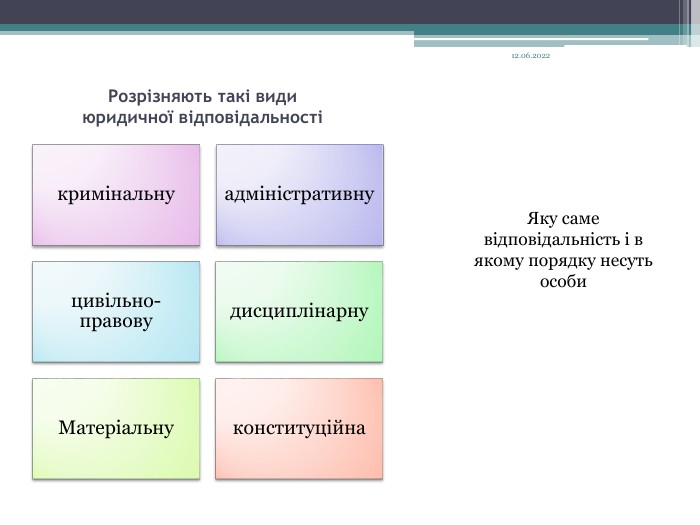

Урок 2. Правові основи забезпечення безпеки інформаційних технологій. Закони України та інші нормативно-правові акти, що регламентують відносини суб'єктів в інформаційній сфері та захист інформації. Відповідальність за порушення у сфері захисту інформації та неправомірного використання автоматизованих систем Перегляд файлу

Зміст слайдів

Середня оцінка розробки

Оцінки та відгуки

-

Дякую автору за ретельність та структурованість

-

pptx

Оцінка розробки

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку

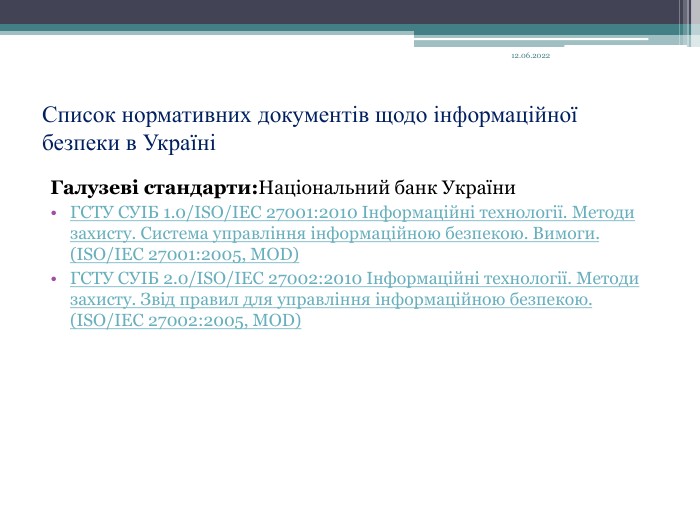

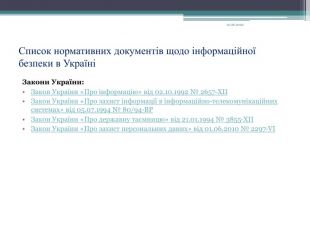

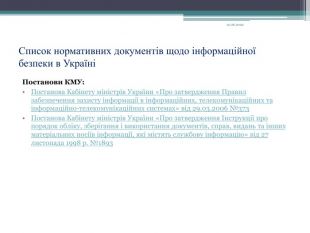

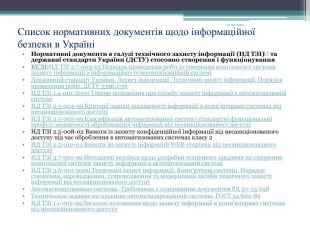

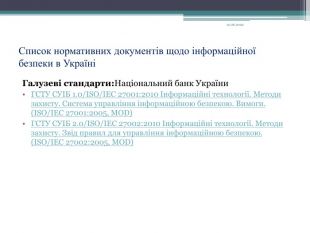

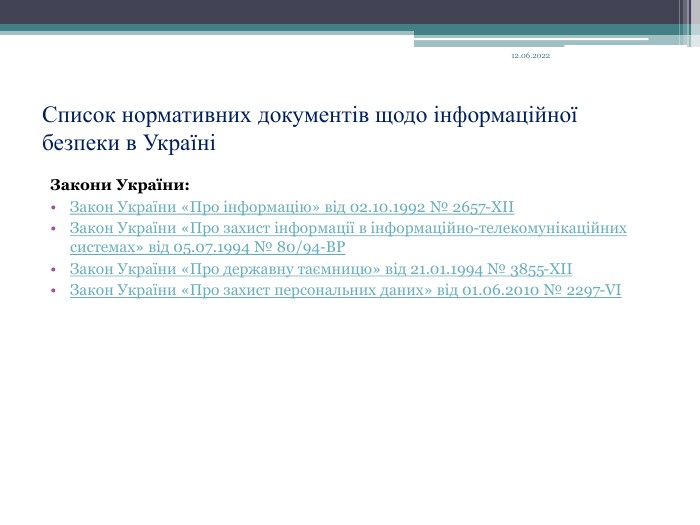

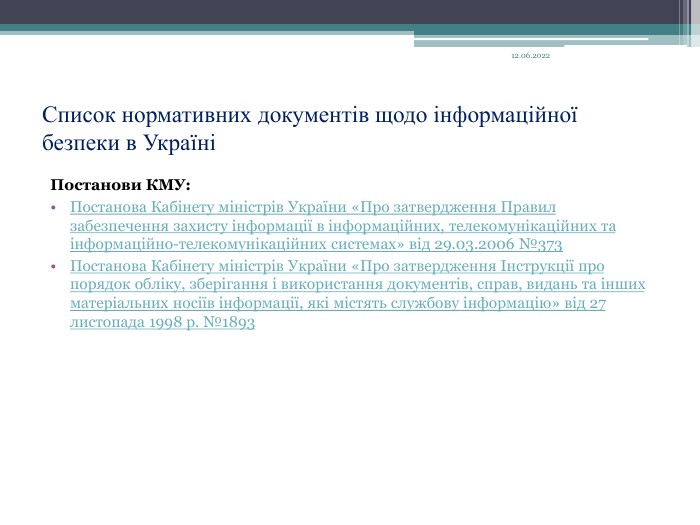

![Список нормативних документів щодо інформаційної безпеки в УкраїніНормативні документи в галузі технічного захисту інформації (НД ТЗІ)[1] та державні стандарти України (ДСТУ) стосовно створення і функціонування КСЗІ: НД ТЗІ 3.7-003-05 Порядок проведення робіт із створення комплексної системи захисту інформації в інформаційно-телекомунікаційній системіДержавний стандарт України. Захист інформації. Технічний захист інформації. Порядок проведення робіт. ДСТУ 3396.1-96 НД ТЗІ 1.4-001-2000 Типове положення про службу захисту інформації в автоматизованій системіНД ТЗІ 2.5-004-99 Критерії оцінки захищеності інформації в комп’ютерних системах від несанкціонованого доступу. НД ТЗІ 2.5-005-99 Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу. НД ТЗІ 2.5-008-02 Вимоги із захисту конфіденційної інформації від несанкціонованого доступу під час оброблення в автоматизованих системах класу 2 НД ТЗІ 2.5-010-03 Вимоги до захисту інформації WEB-сторінки від несанкціонованого доступу. НД ТЗІ 3.7-001-99 Методичні вказівки щодо розробки технічного завдання на створення комплексної системи захисту інформації в автоматизованій системіНД ТЗІ 3.6-001-2000 Технічний захист інформації. Комп’ютерні системи. Порядок створення, впровадження, супроводження та модернізації засобів технічного захисту інформації від несанкціонованого доступу. Автоматизированные системы. Требования к содержанию документов РД 50-34.698 Техническое задание на создание автоматизированной системы. ГОСТ 34.602-89 НД ТЗІ 1.1-002-99 Загальні положення щодо захисту інформації в комп'ютерних системах від несанкціонованого доступу02.02.2022 Список нормативних документів щодо інформаційної безпеки в УкраїніНормативні документи в галузі технічного захисту інформації (НД ТЗІ)[1] та державні стандарти України (ДСТУ) стосовно створення і функціонування КСЗІ: НД ТЗІ 3.7-003-05 Порядок проведення робіт із створення комплексної системи захисту інформації в інформаційно-телекомунікаційній системіДержавний стандарт України. Захист інформації. Технічний захист інформації. Порядок проведення робіт. ДСТУ 3396.1-96 НД ТЗІ 1.4-001-2000 Типове положення про службу захисту інформації в автоматизованій системіНД ТЗІ 2.5-004-99 Критерії оцінки захищеності інформації в комп’ютерних системах від несанкціонованого доступу. НД ТЗІ 2.5-005-99 Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу. НД ТЗІ 2.5-008-02 Вимоги із захисту конфіденційної інформації від несанкціонованого доступу під час оброблення в автоматизованих системах класу 2 НД ТЗІ 2.5-010-03 Вимоги до захисту інформації WEB-сторінки від несанкціонованого доступу. НД ТЗІ 3.7-001-99 Методичні вказівки щодо розробки технічного завдання на створення комплексної системи захисту інформації в автоматизованій системіНД ТЗІ 3.6-001-2000 Технічний захист інформації. Комп’ютерні системи. Порядок створення, впровадження, супроводження та модернізації засобів технічного захисту інформації від несанкціонованого доступу. Автоматизированные системы. Требования к содержанию документов РД 50-34.698 Техническое задание на создание автоматизированной системы. ГОСТ 34.602-89 НД ТЗІ 1.1-002-99 Загальні положення щодо захисту інформації в комп'ютерних системах від несанкціонованого доступу02.02.2022](/uploads/files/57891/279014/303280_images/10.jpg)