Урок "Кібербезпека та інформаційна безпека"

На нашу думку досить легковажно вірити людині з соціальної мережі без офіційної перевірки даних про справжні паспортні дані, вік, місце проживання, соціальний статус,зокрема про той факт,що має власну фірму та будинок, може насторожити, бо така інформація є пасткою для незахищених та довірливих людей.

Надсилати свою фотокартку та домашню адресу також небезпечно, бо багато шахраїв зловживають цими даними, грабують квартири за вказаними адресами та викрадають людей з метою шантажу,торгівлі людьми та інше...

Ми вважаємо, що офіційні фонди мають своїх представників у виконавчих органах влади ,або діють за їх підтримки як волонтери, тому необхідно спочатку перевірити кому належить цей рахунок у банку, дізнатися дані про власника рахунку, а потім пропонувати свою допомогу, якщо ця організація не є фейковою.

Виховний захід

«Кібер та інформаційна безпека»

Розробила

учитель інформатики

Люботинської

загальноосвітньої школи

І-ІІІ ступенів № 3

Наказненко Тамара Миколаївна

Мета:

- дослідити позитивні і негативні наслідки Інтернету;

- засвоїти правила безпечної роботи в Інтернеті;

- розвивати логіку, кмітливість;

- сприяти обізнаності учнів про небезпеки, які існують в Інтернеті та про шляхи їх подолання;

- виховувати інформаційну культуру учнів.

Обладнання: Соціальні ролики про безпечний Інтернет, ПК, екран, мультимедійний проектор, канцелярські скріпочки, 10 золотих правил безпеки в Інтернеті для дітей , оформлені у вигляді пелюсток квітки.

Хід заняття

І. Організаційний момент

ІІ. Вступне слово

Інтернет. Що це? Останні роки це слово щільно увійшло в наше життя. Це цікавий та захоплюючий світ, який дозволяє тобі дізнаватись про світ цікавого, спілкуватись з людьми в різних кінцях світу не виходячи з власної кімнати, грати в цікаві ігри та ділитись з іншими своїми думками та захопленнями. Сучасна людина не уявляє собі життя без Інтернету.

Коли ми потрапляємо до Всесвітньої мережі, ми потрапляємо у світ, де нас оточують люди: хороші та погані, добрі та злі, розумні та не дуже; інформаційні потоки: корисні та шкідливі; новини, музика; фільми і ще багато різної інформації. Ми свідомо здійснюємо пошук серед усього цього розмаїття. Інтернет є дуже широким джерелом інформації, іншими словами, інформаційним простором, у якому, як і в реальному житті, є позитивні та негативні сторони.

З дитинства ми знайомимося з Правилами дорожнього руху, Правилами поводження з газом, Правилами з пожежної безпеки, і ми спокійно реагуємо на них і виконуємо, бо знаємо, що це життєво необхідно. На будь-якому підприємстві, дорослі знають і дотримуються правил, щоб працювати безпечно, щоб ніщо не загрожувало не тільки їх життю, але і моральній та духовній рівновазі.

А чи існують правила, яких ми маємо дотримуватись працюючи в Інтернет? Що нам потрібно знати і чого дотримуватися, щоб залишитися здоровою людиною з усіх боків.

На сьогодні в Україні проблема безпеки дітей в Інтернеті постала особливо гостро. Аудиторія користувачів всесвітньої мережі дедалі розширюється, і її переважну частину становлять діти та підлітки, які не усвідомлюють повністю загроз, що можуть чекати у віртуальному просторі.

Саме тому сьогоднішнє наше заняття ми присвятимо темі «Кібер та інформаційна безпека». Спробуємо дослідити позитивні і негативні наслідки Інтернету, сформулювати та засвоїти правила безпечної роботи в Інтернеті.

ІІІ. Повідомлення вчителя, перегляд презентації

IV. Гра «Аукціон»

Учні класу об’єднуються у дві команди.

- Жеребкування

Кожній з команд видається маркер та аркуш ватману. Учитель пропонує командам написати за 2 хвилини якомога більше Інтернет-термінів, тобто все, що пов’язано з Інтернетом. Але назви сайтів писати не можна.

Наприклад: спам, комунікації, вірус, друзі, сайт, пошта та інші.

Далі кожна з команд називає одне слово по черзі. Якщо в іншій команді воно є, обидві групи закреслюють слово.

Перемагає той, в кого найбільша кількість незакреслених слів.

- Теоретичний тур

- Практичний тур

V. Повідомлення учня на тему «Інформаційна війна»

VІ. Перегляд соціального ролика про безпечний Інтернет

VІІ. Підбиття підсумків змагання.

VІІІ. Заключне слово вчителя:

Наше життя вирує все швидше та швидше. Інтернет уже зараз став невід’ємною його частиною. Цілком ймовірно, що у найближчому майбутньому Всесвітня мережа повністю замінить усі інші засоби зв’язку. Та давайте зупинимось на мить і замислимось, чи дійсно ми хочемо провести усе життя у віртуальному світі? Бачити аватарки – замість живих облич, смайлики – замість живих посмішок. В решті решт як та на що втрачати власний час - це вільний вибір кожного. Але пам’ятайте, що Інтернет - це лише інструмент, яким Ви користуєтесь, щоб отримати відповіді на свої питання, підготувати реферати та доповіді, спілкуєтесь, якщо між вами величезні відстані. Вчиться користуватись Інтернетом із розумом.

У сьогоднішньому змаганні перемогла команда ___________. Вона нагороджується Дипломом, друга команда отримує сертифікат учасника. Але мені здається, що переможених сьогодні немає. Ви всі отримали або систематизували свої знання з теми. Знайдіть себе в реальному житті та станьте в ньому авторитетною та вагомою людиною.

Додатки.

Вікторина

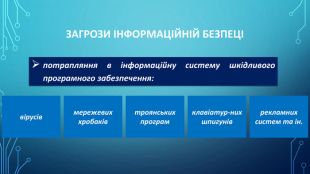

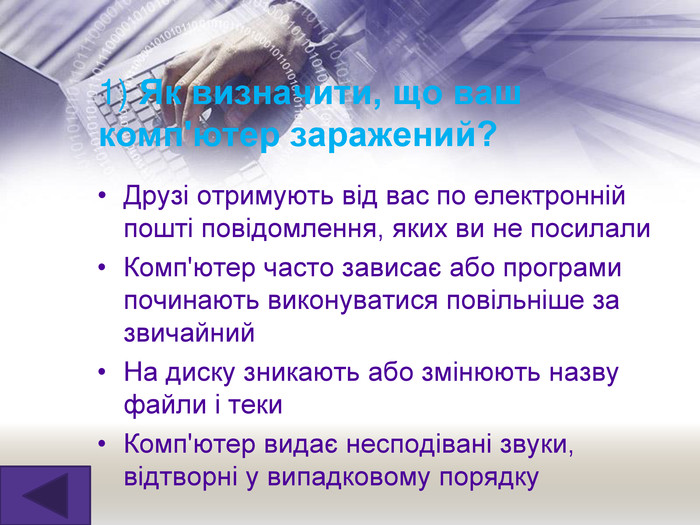

1. Як визначити, що ваш комп'ютер заражений?

- Друзі отримують від вас по електронній пошті повідомлення, яких ви не посилали

- Комп'ютер часто зависає або програми починають виконуватися повільніше за звичайний

- На диску зникають або змінюють назву файли і теки

- Комп'ютер видає несподівані звуки, відтворні у випадковому порядку

2. Що треба зробити в першу чергу, якщо комп'ютер піддався атаці?

- Відключити комп'ютер від Інтернету

3. Клавіатурний шпигун - це:

- Програма, що відстежує введення користувачем паролів і пін-кодів

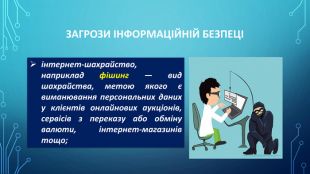

4. Яку мету переслідує така загроза як фішинг?

- Обманним шляхом вивудити у користувача дані, що дозволяють отримати доступ до його облікових записів

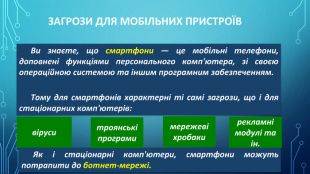

5. Що роблять за допомогою ботнетів?

- Виконують шкідливі дії, використовуючи мережу, що складається із заражених комп'ютерів користувачів

6. Троянська програма небезпечна тим, що :

- Проникає на комп'ютер під виглядом корисної програми і виконує шкідливі дії без відома користувача

7. Чому безпровідна мережа потребує захисту?

- Знижується швидкість роботи з одночасним зростанням рахунків провайдера Інтернету

8. Коли потрібна купівля антивірусного ПО?

- Відразу після купівлі нового комп'ютера, перед підключенням до Інтернету

9. Булінг в мережі Інтернет це –

- булінг — залякування, приниження, цькування, переслідування, компрометація людей з використанням особистих або підробних матеріалів, розміщених в Інтернеті, надсилання повідомлень з використанням різних сервісів. Майже кожна п'ята дитина в Європі, що використовує Інтернет, стала жертвою булінга

10. Кібер-грумінг це -

- входження в довіру людини для використання її в сексуальних цілях

11. Контентні ризики це -

- контентні ризики - — ризики, що пов'язані з доступом до матеріалів, розміщених у мережі, — матеріалів шкідливого характеру або таких, що не відповідають віковим особливостям розвитку дитячої психіки.

12. Як ви розумієте поняття «інформаційна війна»

- Інформаційна війна — це дії, початі для досягнення інформаційної переваги шляхом завдання шкоди інформації, процесам, що базуються на інформації і інформаційних системах супротивника при одночасному захисті власної інформації

Гра «Правда чи брехня»

На нашу думку досить легковажно вірити людині з соціальної мережі без офіційної перевірки даних про справжні паспортні дані, вік, місце проживання, соціальний статус,зокрема про той факт,що має власну фірму та будинок, може насторожити, бо така інформація є пасткою для незахищених та довірливих людей.

Надсилати свою фотокартку та домашню адресу також небезпечно, бо багато шахраїв зловживають цими даними, грабують квартири за вказаними адресами та викрадають людей з метою шантажу,торгівлі людьми та інше...

Ми вважаємо, що офіційні фонди мають своїх представників у виконавчих органах влади ,або діють за їх підтримки як волонтери, тому необхідно спочатку перевірити кому належить цей рахунок у банку, дізнатися дані про власника рахунку, а потім пропонувати свою допомогу, якщо ця організація не є фейковою.

10 золотих правил безпеки в Інтернеті для дітей.

1. Нікому без дозволу батьків не давати особисту інформацію: домашню адресу, номер домашнього телефону, робочу адресу батьків, їхній номер телефону, назву й адресу школи.

2. Якщо знайдете якусь інформацію, що турбує вас, негайно сповістіть про це батьків.

3. Ніколи не погоджуватися на зустріч з людиною, з якою ви познайомилися в Інтернеті. Якщо все ж таки це необхідно, то спочатку потрібно спитати дозволу батьків, а зустріч повинна відбутися в громадському місці й у присутності батьків.

4. Не посилати свої фотографії чи іншу інформацію без дозволу батьків.

5. Не відповідати на невиховані і грубі листи. Якщо одержите такі листи не з вашої вини, то сповістіть про це батьків, нехай вони зв'яжуться з компанією, що надає послуги Інтернет.

6. Розробити з батьками правила користування Інтернетом. Особливо домовитися з ними про прийнятний час роботи в Інтернеті і сайти, до яких ви збираєтесь заходити.

7. Не заходити на аморальні сайти і не порушувати без згоди батьків ці правила.

8. Не давати нікому крім батьків свої паролі, навіть найближчим друзям.

9. Не робити протизаконних вчинків і речей в Інтернеті.

10. Не шкодити і не заважати іншим користувачам.

про публікацію авторської розробки

Додати розробку