Урок "Контроль цілісності програмних і інформаційних ресурсів. Виявлення атак."

Про матеріал

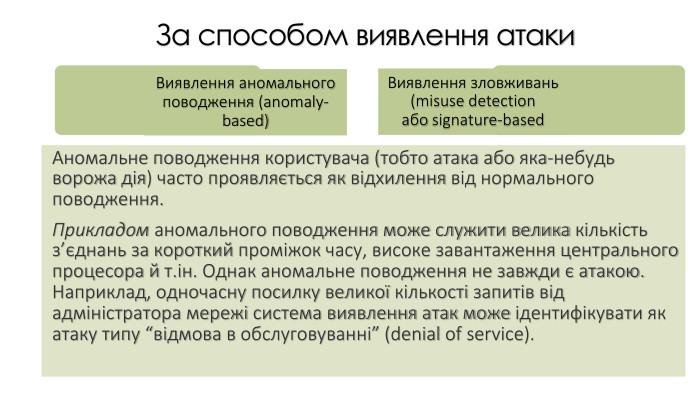

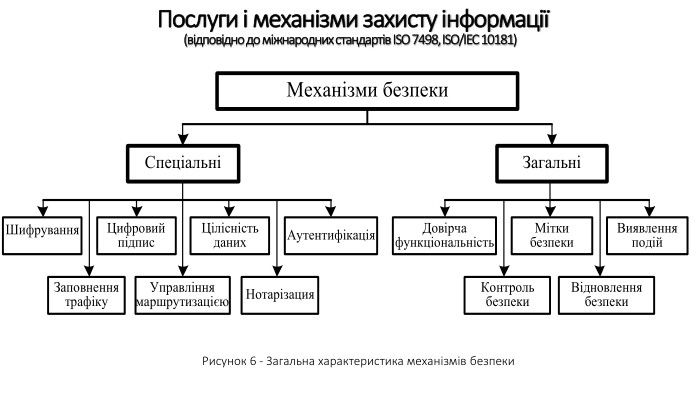

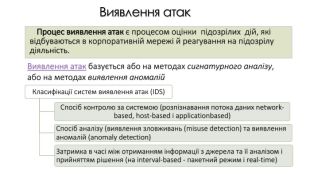

Вибірковий модуль. Інформаційна безпека. Контроль цілісності програмних і інформаційних ресурсів. Виявлення атак. Захист периметра комп'ютерних мереж. Міжнародні стандарти інформаційної безпеки. Перегляд файлу

Зміст слайдів

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку