Інтегрований урок " Віруси біологічні та комп'ютерні"

Віруси – це ____________________форми життя, які вивчає наука - __________, посередники між живою та неживою природою. Ві́рус (від лат. virus —___________) —це дрібні неклітинні частки, що складаються з нуклеїнової кислоти (ДНК або РНК) і білкової оболонки та нездатні до самостійного існування поза організмом. Відкрив їх у 1892р. ______________________,вивчаючи захворювання _____________ і маючи їх за бактерії. Першим зробив щеплення проти вірусу____________анг. лікар___________________, потім_________________проти ____________. Розміри більшості вірусів коливаються від 10 до 300 нм. У середньому віруси в 50 разів менші за бактерій. Їх неможливо побачити у ______________ мікроскоп, тому що їх розмір менший за довжину світлової хвилі. Об’єднуються у царство _____, є ___________________ паразитами.

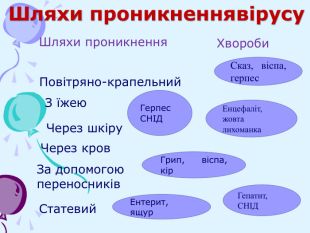

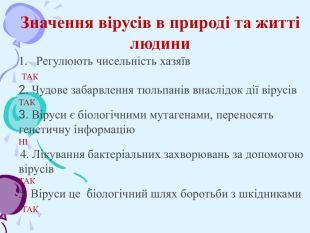

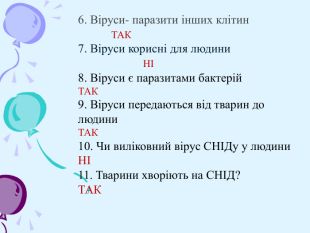

Регулюють чисельність хазяїв ТАК 2. Чудове забарвлення тюльпанів внаслідок дії вірусів ТАК 3. Віруси є біологічними мутагенами, переносять генетичну інформацію НІ 4. Лікування бактеріальних захворювань за допомогою вірусів ТАК 5. Віруси це біологічний шлях боротьби з шкідниками ТАК Значення вірусів в природі та житті людини

Комп'ютерний вірус це -комп'ютерна програма, яка має здатність до прихованого самопоширення. Одночасно зі створенням власних копій віруси можуть завдавати шкоди: - знищувати, - пошкоджувати, - викрадати дані, - знижувати або й зовсім унеможливлювати подальшу працездатність операційної системи комп'ютера.

Історія свідчить, що ідею створення комп'ютерних вірусів окреслив письменник-фантаст Т. Дж. Райн, котрий в одній із своїх книжок, написаній в США в 1977 р., описав епідемію, що за короткий час охопила біля 7000 комп'ютерів. Причиною епідемії став комп'ютерний вірус, котрий передавався від одного комп'ютера до другого, пробирався в їхні операційні системи і виводив комп'ютери з-під контролю людини. Історія комп'ютерних вірусів

Перший прототип вірусу з'явився ще в 1971р .. Програміст Боб Томас, намагаючись вирішити завдання передачі інформації з одного комп'ютера на інший, створив програму Creeper, мимовільно «перестрибує» з однієї машини на іншу в мережі комп'ютерного центру. Правда ця програма не саморозмножуються, не завдавала шкоди.

У 1981 році Річард Скрента написав один з перших завантажувальних вірусів для ПЕОМ apple ІІ - elk cloner. Він виявляв свою присутність повідомленням, що містить невеличкий вірш: Елк клонір: програма з особистістю вона потрапить на всі ваші диски, вона проникне до ваших чіпів, вона прикрітиться до вас, як клей.

Чим небезпечний комп'ютерний вірус? Після зараження комп'ютера вірус може активізуватися і почати виконувати шкідливі дії по знищенню програм і даних. Активізація вірусу може бути пов'язана з різними подіями: настанням певної дати або дня тижня запуском програми відкриттям документа ...

Ознаки зараження: загальне уповільнення роботи комп'ютера та зменшення розміру вільної оперативної пам'яті; деякі програми перестають працювати або з'являються різні помилки в програмах; на екран виводяться сторонні символи і повідомлення, з'являються різні звукові та відео ефекти; розмір деяких здійснимих файлів і час їх створення змінюються; деякі файли і диски виявляються зіпсованими; комп'ютер перестає завантажуватися з жорсткого диска

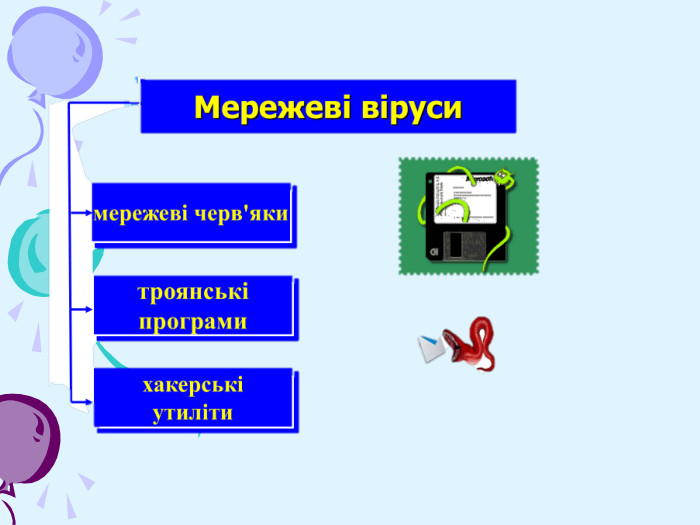

Основні види: Файлові — інфікують файли з розширеннями «.exe» або «.com». Скриптові — підвид файлових вірусів, написаних на різних мовах скриптів (VBS, JavaScript, BAT, PHP тощо). Цей тип здатний інфікувати інші формати файлів, наприклад HTML. Завантажувальні — атакують завантажувальні сектори змінних носіїв (диски, дискети та флеш-накопичувачі), встановлюючись під час запуску пристрою. Макровіруси- вбудовуються в програми для роботи з текстами або електронними таблицями. Прикладом є Microsoft Word (.doc) та Microsoft Excel (.xls). Комп'ютерний вірус- вид шкідливого програмного забезпечення, яке здатне поширювати свої копії з метою інфікування та пошкодження даних на пристрої жертви. Віруси можуть потрапити на комп’ютер з інших вже інфікованих пристроїв, через носії інформації (CD, DVD тощо) або через Інтернет-мережу.

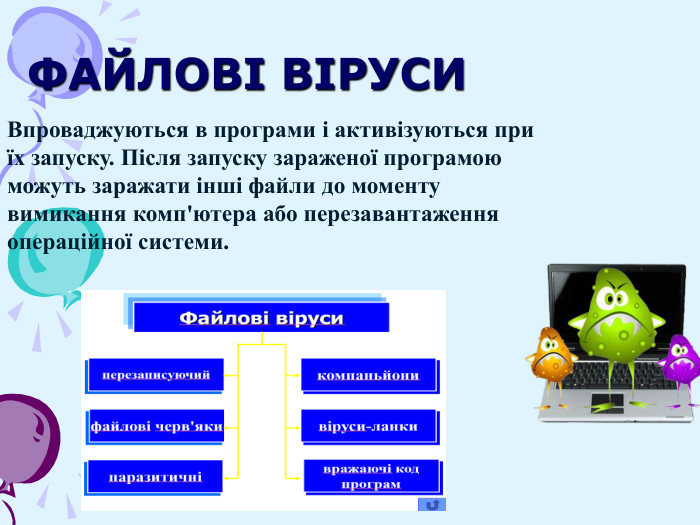

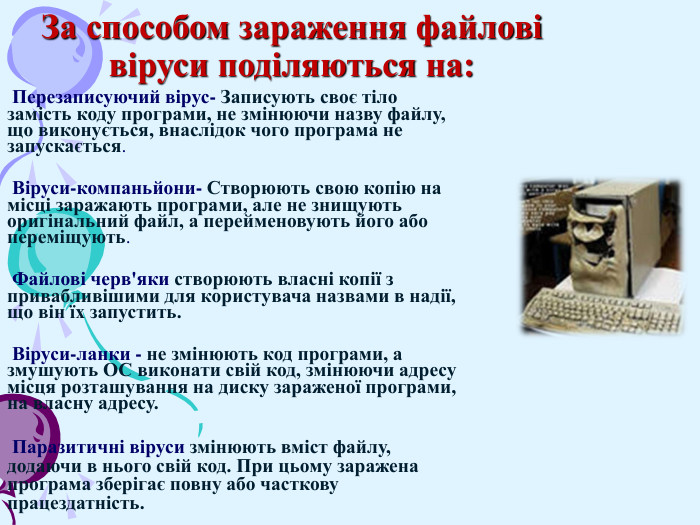

За способом зараження файлові віруси поділяються на: Перезаписуючий вірус- Записують своє тіло замість коду програми, не змінюючи назву файлу, що виконується, внаслідок чого програма не запускається. Віруси-компаньйони- Створюють свою копію на місці заражають програми, але не знищують оригінальний файл, а перейменовують його або переміщують. Файлові черв'яки створюють власні копії з привабливішими для користувача назвами в надії, що він їх запустить. Віруси-ланки - не змінюють код програми, а змушують ОС виконати свій код, змінюючи адресу місця розташування на диску зараженої програми, на власну адресу. Паразитичні віруси змінюють вміст файлу, додаючи в нього свій код. При цьому заражена програма зберігає повну або часткову працездатність.

МАКРОВіРУСИ Заражають файли документів, наприклад текстових. Після завантаження зараженого документа в текстовий редактор макровірус постійно присутній в оперативній пам'яті комп'ютера і може заражати інші документи. Загроза зараження припиняється тільки після закриття текстового редактора.

Одним з найвідоміших комп'ютерних хробаків є «хробак моріса», написаний Робертом Морісом-молодшим, який був в той час студентом корнельского університету. Поширення хробака почалось 2 листопада 1988, після чого хробак швидко заразив велику кількість комп'ютерів, під'єднаних до інтернету. типові хробаки можуть видаляти файли на хост-системі, шифрувати файли для отримання грошового викупу або копіювати дані, такі як паролі або конфіденційні документи. А й більш поширене корисне навантаження для хробаків є встановлення у систему, так званих, бекдорів. це дозволяє зловмиснику віддалено контролювати комп'ютером, створюючи «зомбі комп'ютер».

Троянські програми, трояни, троянці-різновид шкідницького програмного забезпечення, яке не здатне поширюватися самостійно (відтворювати себе) на відміну від вірусів та хробаків, тому розповсюджується людьми. Зловмисник може перекомпілювати існуючу програму, додавши до її вихідного коду шкідливий, а потім видавати за оригінал або підміняти його; - заважати роботі користувача (жартома, помилково або для досягнення якихось інших цілей); - шпигувати за користувачем; - використовувати ресурси комп'ютера для якої-небудь незаконної (а іноді і завдає прямої шкоди) діяльності і т. д. - творець програми має повний доступ до комп'ютера жертви і може робити що хоче.

Перші випадки прихованого майнінгу були зареєстровані ще у 2011 році. Компанія Symantec розповіла про вірус під назвою Trojan.badminer, який видобував криптовалюти на комп'ютерах нічого не підозрюючих користувачів. у 2013 році заражень стало більше: нові майнінг-віруси поширювалися через Skype і вразили тисячі пристроїв по всьому світу. Сьогодні прихований майнінг став чи не найулюбленішим способом заробітку кіберзлочинців. недавнє дослідження показало, що хакери все частіше відмовляються від вірусів-вимагачів на користь троянів для видобутку криптовалют. майнінг-вірус являє собою програму-клієнт, яка підключається до пулу для майнінгу і починає видобувати криптовалюту, використовуючи обчислювальну потужність відеокарти і/або процесора.

Особливості алгоритму роботи * Резидентний вірус при інфікуванні комп'ютера залишає в оперативній пам'яті свою резидентну частину, яка потім перехоплює звертання операційної системи до об'єктів зараження і впроваджується в них. * Нерезидентні віруси не заражають пам'ять комп'ютера і зберігають активність обмежений час. Резидентними можна вважати макровіруси, оскільки вони постійно присутні в пам'яті комп'ютера на весь час роботи зараженого редактора. * Використання стел-алгоритмів дозволяє вірусам цілком або частково сховати себе в системі. Найбільш поширеним стелс-алгоритмом є перехоплення запитів OC на читання / запис інфікованих об'єктів. Стелс-віруси при цьому або тимчасово лікують їх, або «підставляють»замість себе незаражені ділянки інформації.

Особливості алгоритму роботи Самошифрування і «поліморфічність» використовуються практично всіма типами вірусів для того, щоб максимально ускладнити процедуру детектування вірусу. Полиморфик-віруси - це досить важко помітний віруси, що не мають сигнатур, тобто не містять жодного постійної ділянки коду. У більшості випадків два зразки того самого поліморфік-вірусу не будуть мати жодного збігу. Це досягається шифруванням основного тіла вірусу і модифікаціями програми-розшифровувача. Різні нестандартні прийоми часто використовуються у вірусах для того, щоб якомога глибше заховати себе в ядрі OC, захистити від виявлення свою резидентну копію, утруднити лікування від вірусу і т.д.

За деструктивним особливостям віруси можна розділити на: нешкідливі, тобто ніяк не впливають на роботу комп'ютера (крім зменшення вільної пам'яті на диску в результаті свого поширення); безпечні, вплив яких обмежується зменшенням вільної пам'яті на диску графічними, звуковими ефектами; небезпечні віруси, які можуть привести до серйозних збоїв у роботі комп'ютера; дуже небезпечні, в алгоритм роботи яких свідомо закладені процедури, що можуть привести до втрати програм, знищити дані, стерти необхідну для роботи комп'ютера інформацію, записану в системних областях пам'яті, і навіть, як говорить одна з неперевірених комп'ютерних легенд, сприяти швидкому зносу рухомих частин механізмів - вводити в резонанс і руйнувати голівки деяких типів вінчестерів.

Програми-детектори Призначені для знаходження заражених файлів одним із відомих вірусів. Деякі програми-детектори можуть також лікувати файли від вірусів або знищувати заражені файли. Існують спеціалізовані (тобто призначені для боротьби з одним вірусом) детектори та поліфаги (можуть боротися з багатьма вірусами);

Програми-ревізори Принцип їх роботи полягає в підрахунку контрольних сум для присутніх на диску файлів / системних секторів. Ці суми потім зберігаються в базі даних антивіруса, як, втім, і деяка інша інформація: довжини файлів, дати їх останньої модифікації і т.д. При наступному запуску CRC-сканери звіряють дані, що містяться в базі даних, з реально підрахованими значеннями. Якщо інформація про фото, записана в базі даних, не збігається з реальними значеннями, то CRC-сканери сигналізують про те, що файл був змінений або заражений вірусом.

Програми-фільтри Антивірусні блокувальники - це резидентні програми, що перехоплюють «вирусо-небезпечні»ситуації і повідомляють про це користувачеві. До «вирусо-небезпечним»відносяться виклики на відкриття для запису у виконувані файли, запис в boot-сектора дисків або вінчестера, спроби програм залишитися резидентно і т.д., тобто виклики, які характерні для вірусів в моменти з розмноження.

Шифрувальник-вимагач Petya Шифрувальник Petya, мабуть, найвідоміший в Україні вірус. 28 червня 2017 року його атака паралізувала роботу великої кількості підприємств країни, завдавши збитків на понад 10 мільярдів доларів. З урахуванням концентрації жертв у нашій країні, а також типової атаки на честь державного свята (Дня Конституції), автора атаки відслідкувати неважко. І хоч росія й не зізналася у причетності до цієї атаки, багато ознак вказує саме на неї. Ключовим способом здійснення атаки стало використання вразливості у програмі для подання податкових звітностей M.E.Doc, яка через атаку зупинилась.

ВІРУС BAGLE (2004) На початку 2004 року з’явився новий вірус – черв’як Bagle. Вірус BAGLE інфікував користувачів ПК через листи на е-мейл. Цей вірус є першим, який був створений для отримання прибутку, оскільки він отримував доступ до фінансової, особистої та іншої інформації. Саме з того часу почало зароджуватися прибуткове зловмисне ПЗ, і в даний час це величезна проблема для багатьох користувачів і антивірусних компаній.

ВІРУС CIH (1998) Цей вірус був створений студентом із Тайваню, ініціали якого були CIH. Він почав поширюватися по мережі 26 квітня – у день аварії на Чорнобильській АЕС, тому багато користувачів називають його просто – Чорнобиль. Цей вірус є небезпечним, оскільки він не тільки перезаписує дані на жорсткому диску комп’ютера і робить його непридатним. Цей вірус навіть міг перезаписати BIOS хост-системи – після такого ПК не зможе завантажитися. Ніхто не очікував такої каверзи в далекому 1998 році. CIH чи Чорнобиль заразили майже півмільйона комп’ютерів у всьому світі. Вражає, чи не так?

про публікацію авторської розробки

Додати розробку