Правила поведінки і безпеки життєдіяльності в комп’ютерному класі. Основні поняття в області безпеки інформаційних технологій

Урок 12 10 клас

Тема. Правила поведінки і безпеки життєдіяльності в комп’ютерному класі. Основні поняття в області безпеки інформаційних технологій

Тип М-М1: установочно-мотиваційний

Мета:

познайомити з можливими інформаційними небезпеками в мережі та поза нею й способами уникнення загроз; розвивати логічне мислення; формувати вміння діяти за інструкцією, планувати свою діяльність, аналізувати i робити висновки; виховувати інформаційну культуру учнів, уважність, акуратність, дисциплінованість.

Компетентності:

- математична:

- інформаційно-комунікаційна:

- культурна:

- навчання впродовж життя.

Очікувані результати: учні знають небезпеки, які виникають під час роботи в Інтернеті та правила уникнення таких загроз, вміють розрізняти шкідливе ПЗ та запобігати ураженням ПК.

Обладнання: зошит-конспект, комп’ютерна презентація

Алгоритм М-М1:

- Організаційний етап

- привітання;

- перевірка готовності до уроку;

- перевірка присутніх.

- Актуалізація опорних знань

Фронтальне опитування:

- Назвіть основні правила безпечної поведінки в комп’ютерному класі.

- Що таке інформація?

- Що таке дані?

- Як передається інформація?

- Які загрози виникають при роботі в Інтернеті?

- Які засоби захисту даних від інтернет-загроз ви знаєте?

- Повідомлення теми и мети. Мотивація

Сьогодні наслідки від пошкодження або знищення інформації (даних) є більш значними, ніж втрата матеріальних ресурсів. Нерідко вартість інформації, втраченої, наприклад, під час природного лиха або техногенної аварії, може в сотні разів перевищувати вартість будівель. Які загрози чатують на дані у вашому комп’ютері, як захистити збережену інформацію, ви дізнаєтеся на цьому уроці.

- Викладення теоретичних відомостей

Інформаційна безпека (ІБ) – це стан захищеності систем передавання, опрацювання та зберігання даних, при якому забезпечено конфіденційність, доступність і цілісність даних.

Конфіденційність – забезпечення доступу до даних на основі розподілу прав доступу, захист від несанкціонованого ознайомлення.

Доступність – забезпечення доступу до загальнодоступних даних усім користувачам і захист цих даних від блокування зловмисниками.

Цілісність – захист даних від їх зловмисного або випадкового знищення чи спотворення.

Для забезпечення інформаційної безпеки України, у лютому 2017 року, була прийнята Доктрина інформаційної безпеки України.

Ключові тези Доктрини ІБ України:

- Захист українського суспільства від агресивного впливу деструктивної пропаганди;

- Захист українського суспільства від агресивного інформаційного впливу, спрямованого на пропаганду війни, розпалювання національної і релігійної ворожнечі, зміну конституційного ладу загарбницьким шляхом або порушення суверенітету і територіальної цілісності України;

- Задоволення потреб громадян, підприємств, установ і інших суб’єктів усіх форм власності у доступі до достовірних, надійних, повних та об’єктивних відомостей.

Загрози інформаційній безпеці:

- Отримання несанкціонованого доступу до секретних або конфіденційних даних;

- Порушення або повне припинення роботи комп’ютерної інформаційної системи;

- Отримання несанкціонованого доступу до керування роботою комп’ютерної інформаційної системи;

- Знищення та спотворення даних.

Загрози користування Інтернет ресурсами:

- Потрапляння в ІС шкідливого ПЗ: вірусів, троянських програм, мережевих хробаків, клавіатурних шпигунів, рекламних систем;

- Фішинг – вид шахрайства, метою якого є виманювання персональних даних у клієнтів онлайнових аукціонів, сервісів з переказу або обміну валюти, інтернет-магазинів тощо.

- Атаки хакерів;

- BonNet;

- Ddos-атака;

- Крадіжка особистості;

Способи ураження ПК:

- Соціальна інженерія

- Пропозиція безкоштовного ПЗ;

- Виникнення слабких місць в ПЗ та ОС;

Правила безпечної роботи в Інтернеті:

- Використовуйте тільки ліцензійне ПЗ з офіційних джерел. Ознайомлюйтесь з відгуками про програму на сайті;

- Установлюйте та своєчасно оновлюйте ПЗ;

- Завжди встановлюйте оновлення ОС;

- Використовуйте надійні паролі;

- Приєднуйтеся тільки до перевірених Wi-Fi –мереж;

- Установіть фільтр спливаючих вікон у браузері;

- Перевіряйте сертифікат безпеки сайтів у вигляді замка в адресному рядку браузера;

- Не відкривайте повідомлення електронної пошти від невідомих вам людей, прикріплені файли та ін.;

- Подумайте про можливі ризики для вас перед тим, як викласти щось в мережу Інтернет;

- Створюйте резервні копії важливих для вас даних;

- Усвідомлення набутих знань

Робота за комп’ютером

Повторення правил безпечної роботи за ПК.

Виконати вправу та результат виконання вправи представити в текстовому документі у вигляді таблиці.

- Визначити яка антивірусна програма встановлена на вашому ПК.

- З’ясувати дату останньої перевірки ПК на віруси

- З’ясувати дату останнього оновлення програми

- Вставити скріншот виконання перевірки ПК на віруси

|

|

|

Результат виконання |

|

1. |

Назва антивірусної програми |

|

|

2. |

Дата останнього оновлення програми |

|

|

3. |

Дата останньої перевірки комп’ютера |

|

|

4. |

Скріншот перевірки носія |

|

- Підбиття підсумків

- Що таке інформаційна безпека?

- Які основні складові має ІБ?

- Які загрози ІБ виникають у наслідок користування ресурсами Інтернету?

Тема. Місце і роль автоматизованих систем в управлінні бізнес-процесами. Основні причини загострення проблеми забезпечення безпеки інформаційних технологій.

Тип М-М2: змістовно-пошуковий

Мета:

познайомити з визначенням «автоматизована система управління», «бізнес-процеси»; дати уявлення про класифікацію та особливості АСУ; розглянути переваги автоматизації бізнес-процесів та причини виникнення загроз для функціонування АСУ; розвивати логічне мислення; формувати вміння діяти за інструкцією, планувати свою діяльність, аналізувати i робити висновки; виховувати інформаційну культуру учнів, уважність, акуратність, дисциплінованість, поважне ставлення до приватної інформації.

Компетентності:

- математична:

- інформаційно-комунікаційна:

- культурна:

- навчання впродовж життя.

Очікувані результати: учні знають визначення понять «автоматизована система управління», «бізнес-процеси», класифікацію та особливості АСУ та переваги їх використання.

Обладнання: зошит-конспект, комп’ютерна презентація

Алгоритм М-М2:

- Організаційний етап

- перевірка готовності учнів

- Актуалізація опорних знань

- Що таке ІБ?

- Яких правил необхідно дотримуватись для безпечної роботи в Інтернеті?

- Що таке Bon-net?

- Що таке Ddos-атака?

- Повідомлення теми і мети. Мотивація

Загрози інформаційній безпеці виникають не лише в побутовому житті, а і в бізнесі. Окрім інформаційної безпеки, керівництво підприємства або фірми повинно слідкувати і за ергономічністю роботи співробітників. На цьому році ми дізнаємося про автоматизацію процесів в бізнесі та про переваги таких заходів.

- Теоретичні відомості з теми

Широке застосування сучасних засобів обчислювальної техніки, впровадження в економічну діяльність методів оптимізації та формалізації ситуацій значно змінили технологію інформаційного забезпечення управління.

У сучасних умовах інформаційне забезпечення управління здійснюється за допомогою автоматизованих систем управління (АСУ).

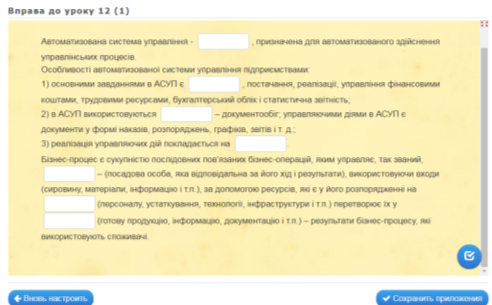

Автоматизована система управління - інформаційна система, призначена для автоматизованого здійснення управлінських процесів.

За характером об'єкта управління АСУ поділяються на:

- АСУ підприємства (АСУП);

- АСУ технологічними процесами (АСУ ТП);

- АСУ територіальними організаціями;

- АСОУ (автоматизована система організаційного управління)

- для управління колективами людей в економічних і соціальних системах.

- АСОД (автоматизована система обробки інформації);

- АСНТД (АС управління науково-технічними дослідженнями).

Особливості автоматизованої системи управління підприємствами:

1) основними завданнями в АСУП є економічні завдання управління, постачання, реалізації, управління фінансовими коштами, трудовими ресурсами, бухгалтерський облік і статистична звітність;

2) в АСУП використовуються специфічна форма зберігання і руху інформації – документообіг; управляючими діями в АСУП є документи у формі наказів, розпоряджень, графіків, звітів і т. д.;

3) реалізація управляючих дій покладається на працівників і службовців.

Бізнес-процес є сукупністю послідовних пов’язаних бізнес-операцій, яким управляє, так званий, «власник» – (посадова особа, яка відповідальна за його хід і результати), використовуючи входи (сировину, матеріали, інформацію і т.п.), за допомогою ресурсів, які є у його розпорядженні (персоналу, устаткування, технології, інфраструктури і т.п.) перетворює їх у виходи (готову продукцію, інформацію, документацію і т.п.) – результати бізнес-процесу, які використовують споживачі.

Автоматизація бізнес-процесів – широкий клас завдань, що не обмежується рухом і обробкою документа, а до складу їх входять різні операції, що виконуються співробітниками, і покрокову автоматичну обробку даних.

До головних плюсів автоматизації бізнес-процесів належать такі:

1) Підвищення продуктивності роботи співробітників та можливість для керівництва отримувати інформацію про хід виконання поточних завдань.

2) Автоматизація рутинних операцій співробітників.

3) Об’єднання окремих операцій у взаємозв’язаний ланцюжок дій, які зі свого боку призводять до досягнення потрібної мети.

4) Автоматизація сприяє значному скороченню або навіть повному виключенню помилок, що зумовлені людським чинником.

Причинами виникнення загроз для функціонування АІС є наступне:

- інформація - товар: має ціну, стоїть грошей, може купуватись і продаватись, загалом представляє інтереси багатьох груп людей, бізнесу, може цікавити конкурентів, опонентів тощо;

- інформація - гроші: реальні гроші у вигляді файлових структур, електронних документів тощо;

- відкритість інформаційних каналів: використання глобальних мереж передачі інформації, кожен клієнт є учасником одного загального цілого і фізично з допомогою телекомунікацій має доступ до решти учасників процесу.

Більш конкретно, загострення проблем захисту інформації в АІС та зростання злочинності в інформаційній галузі у наш час визначається наступними причинами:

- високими темпами зростання парку засобів обчислювальної техніки і зв'язку, розширенням областей використання електронно-обчислювальних машин (ЕОМ);

- залученням в процес інформаційної взаємодії все більшого числа людей і організацій;

- підвищенням рівня довір 'я до автоматизованих систем управління і обробки інформації, використанням їх в критичних технологіях;

- ставленням до інформації, як до товару, переходом до ринкових відносин, з властивою ним конкуренцією і промисловим шпигунством, в області створення і збуту (надання) інформаційних послуг;

- концентрацією великих обсягів інформації різного призначення і приналежності на електронних носіях;

- наявністю інтенсивного обміну інформацією між учасниками цього процесу;

- кількісним і якісним вдосконаленням способів доступу користувачів до інформаційних ресурсів;

- загостренням протиріч між об'єктивно існуючими потребами суспільства в розширенні вільного обміну інформацією і надмірними або навпаки недостатніми обмеженнями на її поширення і використання;

- диференціацією рівнів втрат (збитку) від знищення, модифікації, витоку або незаконного блокування інформації;

- різноманіттям видів загроз і можливих каналів несанкціонованого доступу до інформації;

- зростанням числа кваліфікованих користувачів обчислювальної техніки і можливостей по створенню ними програмно-технічних впливів на систему;

- розвитком ринкових відносин (в галузі розробки, постачання, обслуговування обчислювальної техніки, розробки програмних засобів, в тому числі засобів захисту).

- Засвоєння нових знань

(Виконання інтерактивної вправи)

Вставити пропущені слова в тексті.

- Підбиття підсумків

- Що таке бізнес-процес?

- Назвіть основні переваги автоматизації бізнес-процесів.

- Що таке АСУ?

Тема. Інформація та інформаційні відносини. Суб’єкти інформаційних відносин, їх інтереси та безпека, шляхи нанесення їм шкоди. Безпека інформаційних технологій. Загрози безпеці інформації в автоматизованих системах.

Тип М-М3: змістовно-пошуковий

Мета:

познайомити з визначенням «інформаційні відносини», «суб’єкти інформаційних відносин»; ознайомити з основними принципами інформаційних відносин та шляхами нанесення шкоди суб’єктам інформаційних відносин; розвивати логічне мислення; формувати вміння діяти за інструкцією, планувати свою діяльність, аналізувати i робити висновки; виховувати інформаційну культуру учнів, уважність, акуратність, дисциплінованість, поважне ставлення до приватної інформації.

Компетентності:

- математична:

- інформаційно-комунікаційна:

- культурна:

- навчання впродовж життя.

Очікувані результати: мають уявлення про інформаційні відносини та їх принципи, шляхи нанесення шкоди суб’єктам інформаційних відносин.

Обладнання: зошит-конспект, комп’ютерна презентація

Алгоритм М-М3:

- Організаційний етап

- перевірка готовності учнів

- Актуалізація опорних знань

- Що таке ІБ?

- Які шляхи ураження інформації ви знаєте?

- Як запобігти зараженню ПК?

- Повідомлення теми і мети. Мотивація

В інформаційному суспільстві велике значення має не тільки наявність інформації, а і правильне поводження з нею. Тому держава встановила деякі рамки та розроблені спеціальні документи, які регулюють інформаційні відносини. Про це ми і будемо говорити на уроці.

- Теоретичні відомості з теми

Інформаційні відносини — суспільні відносини, які виникають при збиранні, одержанні, зберіганні, використанні, поширенні та захисту (охороні) інформації.

Суб'єкти інформаційних відносин — фізичні та юридичні особи, об'єднання громадян та суб'єкти наділені владними повноваженнями з метою забезпечення та реалізації своїх прав та свобод в інформаційній та інших сферах життєдіяльності суспільства.

Відповідно до ст. 2 Закону України «Про інформацію» від 02.10.1992р. основними принципами інформаційних відносин є:

- гарантованість права на інформацію;

- відкритість, доступність інформації, свобода обміну інформацією;

- достовірність і повнота інформації;

- свобода вираження поглядів і переконань;

- правомірність одержання, використання, поширення, зберігання та захисту інформації;

- захищеність особи від втручання в її особисте та сімейне життя.

Нанесення шкоди суб’єктам можливе через:

- неповноту,

- невчасність та невірогідність інформації, що використовується;

- негативний інформаційний вплив;

- негативні наслідки застосування інформаційних технологій;

- несанкціоноване розповсюдження, використання і порушення цілісності, конфіденційності та доступності інформації

- Засвоєння нових знань

(Виконання інтерактивних вправ.)

Виконайте правильну класифікацію понять теми уроку.

- Підбиття підсумків

- Дайте визначення поняттю «інформаційні відносини».

- Хто є суб’єктом інформаційних відносин?

- Домашнє завдання

Вчити конспект, розробити плакат, презентацію тощо з теми «Безпечна робота в Інтернеті»

1

-

Дякую!

про публікацію авторської розробки

Додати розробку