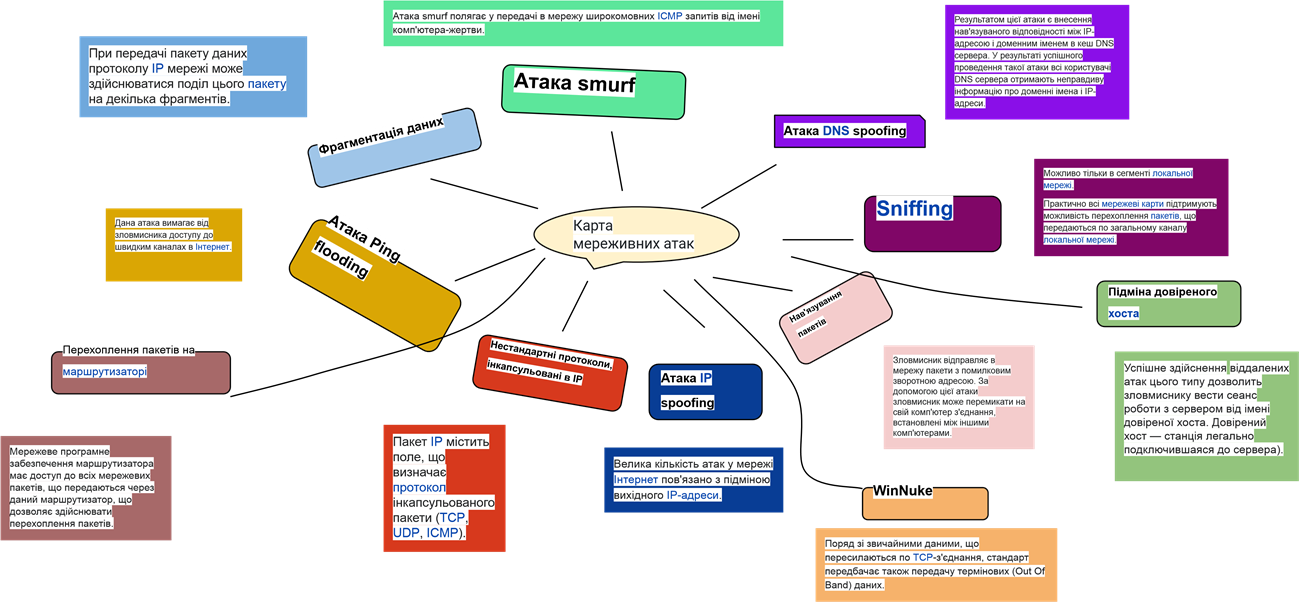

Схема "Карта мереживних атак"

Про матеріал

Ця схема ідентифікує можливі точки входу для зловмисників, послідовність дій та можливі маршрути атак. Вона допомагає організаціям аналізувати та попереджувати можливі загрози, встановлюючи слабкі місця та приймаючи відповідні заходи для забезпечення мережевої безпеки Перегляд файлу

pdf

Оцінка розробки

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку