Урок на тему: "Захист даних"

Розробка уроку до теми: "Основи захисту даних у комп'ютерних системах" може бути використана для проведення уроку у 9 класі за Новим державним страндартом.

Урок 1

Тема: Основи захисту даних у комп’ютерних системах.

Мета уроку:

- навчальна: сформувати поняття про загрози безпеці та пошкодження даних у комп’ютерних системах;

- розвиваюча: розвивати логічне мислення; формувати вміння діяти за інструкцією, планувати свою діяльність, аналізувати і робити висновки;

- виховна: виховувати інформаційну культуру учнів, уважність, акуратність, дисциплінованість.

Тип уроку: засвоєння нових знань; формування вмінь та навичок;

Устаткування і наочність: комп'ютери, підручники.

Хід уроку

І. Організаційний етап

Перевірка присутніх в класі.

Повідомлення теми і мети уроку.

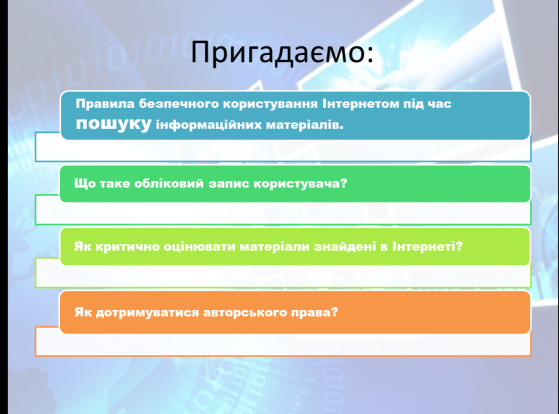

ІІ. Актуалізація опорних знань

ІІІ. Мотивація навчальної діяльності

Сьогодні ми познайомимось з і способами захисту данних.

IV. Вивчення нового матеріалу

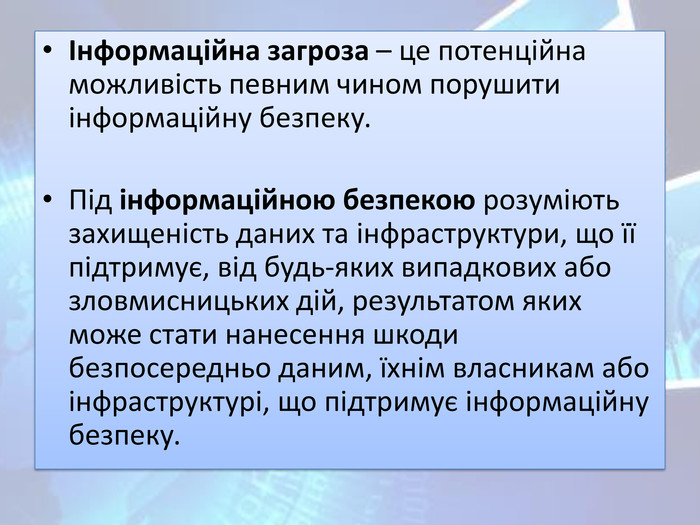

Які є загрози безпеці та пошкодження даних?

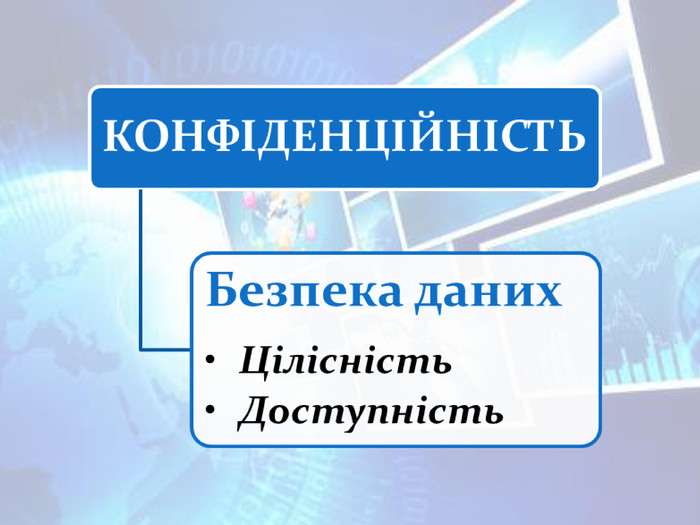

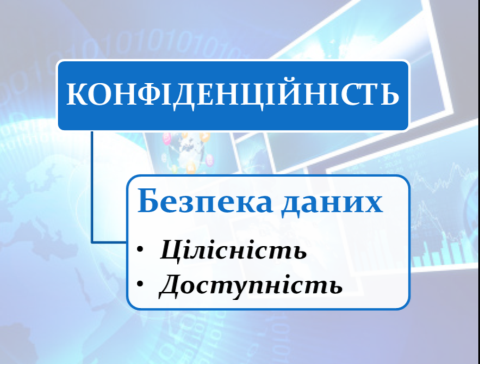

Стандартною моделлю безпеки даних може слугувати модель із трьох категорій:

- Конфіденційність– стан даних, за якого доступ до них здійснюють тільки ті особи, що мають на нього право.

- Цілісність– уникнення несанкціонованої зміни даних та існування даних у неспотвореному вигляді.

- Доступність– уникнення тимчасового або постійного приховування даних від користувачів, котрі мають права доступу.

Відповідно до розглянутої моделі безпеки даних є три різновиди загроз:

- Загроза порушення конфіденційності полягає у тому, що дані стають відомими тому, хто не має права доступу до них.

- Загроза порушення цілісності передбачає будь-яку умисну зміну даних, що зберігаються в комп’ютерній системі чи передаються з однієї системи в іншу.

- Загроза відмови служб виникає щоразу, коли в результаті навмисних дій, які виконує інший користувач або зловмисник, блокується доступ до деякого ресурсу комп’ютерної системи.

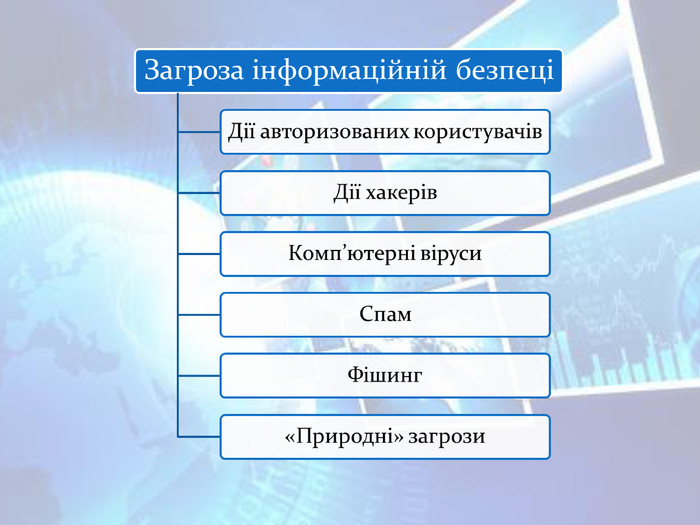

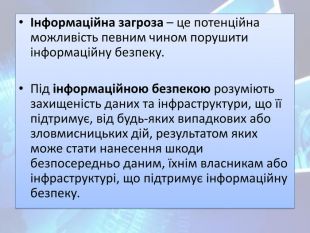

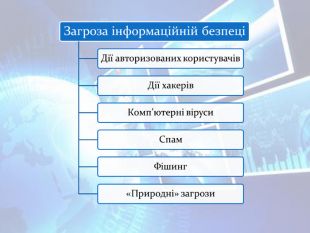

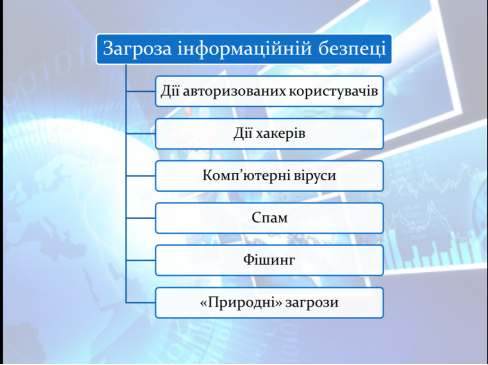

Загрози, які можуть завдати шкоди інформаційній безпеці організації, можна розділити на кілька категорій.

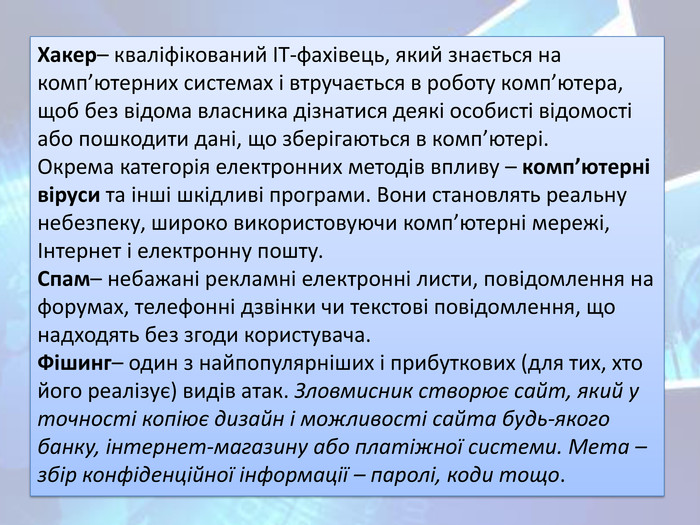

До категорій дій, що здійснюються авторизованими користувачами, належить: цілеспрямована крадіжка або знищення даних на робочій станції чи сервері; пошкодження даних користувачами в результаті необережних дій.

Які розрізняють етичні та правові основи захисту даних?

Морально-етичні основи захисту даних передбачають норми поведінки, які традиційно склались або складаються з поширенням комп’ютерів та мереж: соціальна й персональна відповідальність, рівноправність партнерів по комунікації, точне й сумлінне виконання обов’язків тощо.

Поряд із загальнолюдськими етичними нормами є такі базові права, як:

- загальнодоступність – гарантує право на комунікацію й передбачає доступність державних інформаційних ресурсів;

- таємниця приватного життя – дотримання конфіденційності довірених даних;

- недоторканість приватної власності – основа майнового порядку, дотримання права власності на дані й норм авторського права.

У прийнятих в Україні законодавчих нормах, зазначено, зокрема, що захисту підлягає:

- відкрита інформація, яка належить до державних інформаційних ресурсів, а також відкрити інформація про діяльність суб’єктів владних повноважень, військових формувань, яка оприлюднюється в Інтернеті, інших глобальних інформаційних мережах і системах або передається телекомунікаційними мережами;

- конфіденційна інформація, яка перебуває у володінні розпорядників інформації, визначених Законом України «Про доступ до публічної інформації»;

- службова інформація;

- інформація, яка становить державну або іншу передбачену законом таємницю;

- інформація, вимога щодо захисту якої встановлена законом.

Правовий захист інформації передбачає:

- наявність прав на інформацію – сертифікацію, ліцензування, патентування;

- реалізацію прав – захист інтелектуальної власності, захист авторських прав;

- контроль за процедурами реалізації прав – систему адміністративного, програмного, фізико-технічного захисту інформації.

Власник авторських прав може використовувати знак охорони авторського права, що складається з трьох елементів:

- латинської літери «С» (початкова буква англійського слова copyright – авторське право), взятої в коло ©;

- імені власника виключних авторських прав;

- року першого опублікування твору.

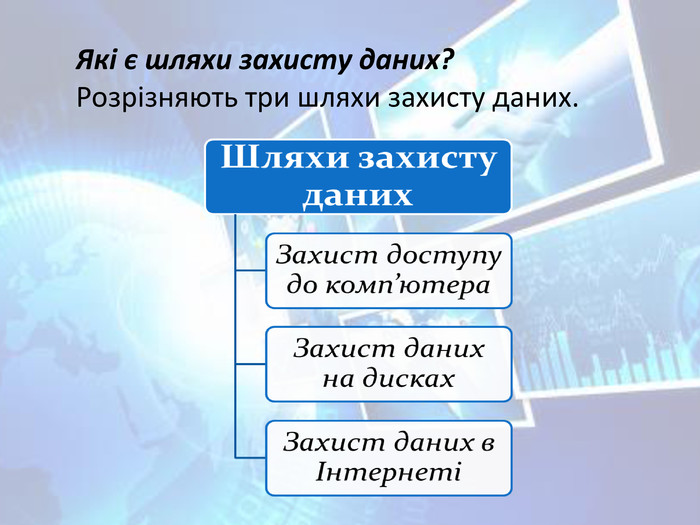

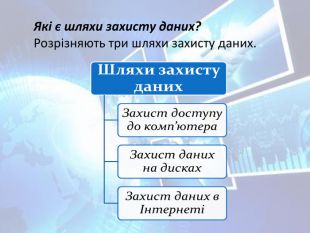

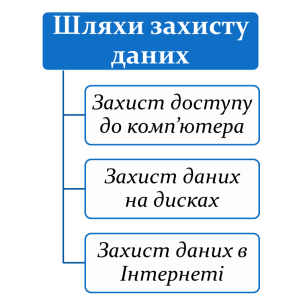

Які є шляхи захисту даних?

Розрізняють три шляхи захисту даних.

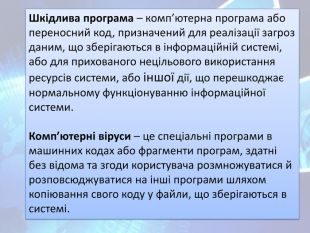

Які програми належать до шкідливих?

Шкідлива програма – комп’ютерна програма або переносний код, призначений для реалізації загроз даним, що зберігаються в інформаційній системі, або для прихованого нецільового використання ресурсів системи, або іншої дії, що перешкоджає нормальному функціонуванню інформаційної системи.

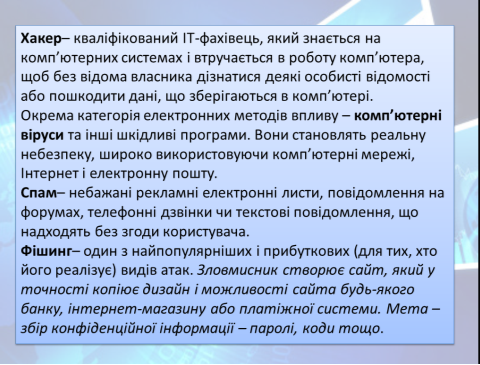

Комп’ютерні віруси – це спеціальні програми в машинних кодах або фрагменти програм, здатні без відома та згоди користувача розмножуватися й розповсюджуватися на інші програми шляхом копіювання свого коду у файли, що зберігаються в системі.

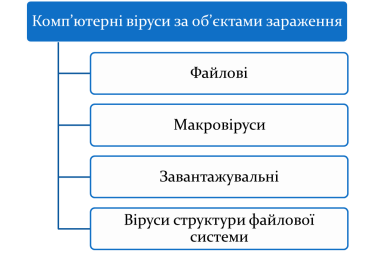

Як можна класифікувати комп’ютерні віруси?

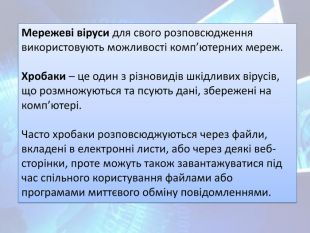

Мережеві віруси для свого розповсюдження використовують можливості комп’ютерних мереж.

Хробаки– це один з різновидів шкідливих вірусів, що розмножуються та псують дані, збережені на комп’ютері. Часто хробаки розповсюджуються через файли, вкладені в електронні листи, або через деякі веб-сторінки, проте можуть також завантажуватися під час спільного користування файлами або програмами миттєвого обміну повідомленнями.

- Файлові– уражають програми (основні й допоміжні, тобто ті, що завантажуються лише під час виконання основних).

- Макровіруси– це файлові віруси, які використовують файли документів текстових процесорів та електронних таблиць, зокрема Microsoft Office.

- Завантажувальні– уражають завантажувальні сектори дисків.

- Віруси структури файлової системи – здатні вносити зміни в службові структури файлової системи таким чином, що вірус включається у файли, призначені для виконання, явно не вкорінюючи в них свій код.

За способом зараження середовища мешкання віруси можна поділити на резидентніта нерезидентні.

Так, завантажувальні віруси найчастіше є резидентними. Це означає, що під час завантаження системи вірус потрапляє в оперативну пам’ять і перебуває там постійно.

Є також класифікація за зовнішнім виглядом:

- звичайні– код вірусу видно на диску;

- невидимі(Stealth-віруси) – використовують особливі методи маскування, при перегляді код вірусу не видно. Мають резидентний модуль, який постійно перебуває в оперативній пам’яті;

- поліморфні– код вірусу змінний.

- Формування практичних умінь і навичок

Увага! Під час роботи з комп’ютером дотримуйтеся правил безпеки та санітарно-гігієнічних норм. (Інструктаж з правил техніки безпеки)

Завдання 1. Класифікація джерел загроз

Ознайомтеся з іншою класифікацією джерел загроз інформаційній безпеці (мал. 9.3) та поставте у відповідність загрози, вказані на малюнку 9.2, категоріям запропонованої класифікації.

Завдання 1. Працюємо в парах

Хто створює віруси й антивірусні програми? Обговоріть у парах.

Завдання 2. Працюємо в парах

Чи може Інтернет бути небезпечним для користувача, а не лише для його комп’ютера? Обговоріть у парах. Наведіть приклади, коли користування Інтернетом є небезпечним для дітей, молоді, дорослих.

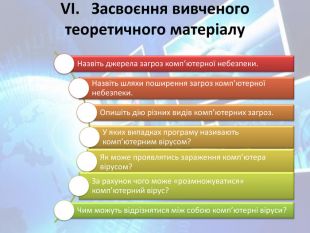

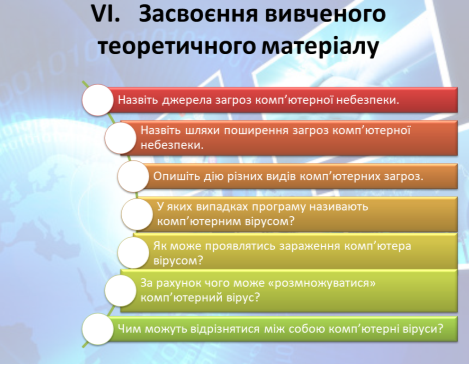

VI. Засвоєння вивченого теоретичного матерiалу

VІІ. Підведення підсумків уроку

Виставлення оцінок.

VІІІ. Домашнє завдання

про публікацію авторської розробки

Додати розробку