Урок. Службове програмне забезпечення

Відкритий урок з інформатики

на тему:

Службове програмне

забезпечення

Підготувала:

вчитель інформатики

Опорного ЗЗСО І-ІІІ ст.№1, м. Ходорів

Пелих Яромира Володимирівна

Тема уроку: «Службове програмне забезпечення»

Тип уроку: урок закріплення знань

Мета уроку:

- Закріпити знання про віруси і архіви, поглибити розуміння, вміння і навики в роботі з антивірусними програмами, програмами-архіваторами;

- Навчити самостійно виконувати завдання на розвиток уваги і мислення;

- Перевірити рівень засвоєння матеріалу, вивченого на попередніх уроках;

- Сприяти розвитку уваги, пам’яті, логічного мислення, швидкості та самостійності учнів;

- Формувати досконалі знання та навички в галузі комп’ютерних технологій;

- Підвищити інтерес до вивчення інформатики і комп’ютерної грамотності.

План уроку

- Організаційна частина

- Мотивація навчальної діяльності

- Надання необхідної інформації

- Фізкультхвилинка

- Інтерактивна частина уроку

- Підсумок уроку

- Оцінювання

- Домашнє завдання

Хід уроку

- Організаційна частина(5 хв.)

Сьогодніі на уроці ми закріпимо знання про комп’ютерні віруси, антивірусні програми та програми-архіватори; дізнаємся дещо цікаве з історії вірусів та архівів; на практиці стовримо архів даних, перевіримо і проаналізуєм комп’ютери на наявність вірусів; розв’яжемо цікаві задачі з відновлення даних, які пошкодив вірус та розкодуємо стиснуті графічні зображення, які використовуються в японських кросвордах.

На початку навчального року ми розпочали подорож в країну комп’ютерних знань і відвідали багато цікавих комп’ютерних міст. Сьогодні на вас чекає ще одна цікава подорож в місто де проживають примхливі і непередбачувані віруси та їх сусіди архіви. Мандрівка буде не тільки цікавою, але й небезпечною, а тому треба бути уважним і швидко думати. Зараз я перевірю вашу готовність, для цього пограємо в гру «Хто швидше?». Я буду задавати запитання, а хто швидше відповість отримає по 1 балу за кожну правильну відповідь. В кожного на столі є табличка в яку ви будете записувати бали, зароблені протягом уроку (додаток1).

Гра «Хто швидше ?»

- Пристрій, в який вставляють диск. (Дисковід)

- Як називається операційна система переважної більшості наших комп’ютерів? (Windows)

- Назва стандартної програми для малювання (Paint)

- Програма для роботи з текстовими документами (Word)

- місце найбільшого зараження вірусами (Інтернет)

- спеціальні програми, які стискають дані для компактного їх зберігання. (Архіватори)

- Пристрій для виведення інформації на друк (Принтер)

- Програми для боротьби з вірусами (Антивіруси)

- Як називається гнучкий магнітний диск? (Дискета)

- Додатковий пристрій введення з двома кнопками (Миша)

- Портативний комп’ютер-«наколінник» (Ноутбук)

- Найменша одиниця подання інформації (Біт)

- Програмний код, який може несанкціоновано запускатися і само відтворюватися (Вірус)

- Пристрій для зчитування зображень та введення їх в комп’ютер (Сканер)

- Найпростіший текстовий редактор (Блокнот)

- Вони бувають 15,17,19 дюймові і подібні на телевізор(Монітор)

- Його називають серцем комп’ютера (Процесор)

- Що більше 1 Мбайт чи 1000 Кбайт? (1 Мбайт)

- Стандартний пристрій для введення даних (Клавіатура)

- У людини на руках 10 пальців. Скільки пальців на 5 руках? (25)

ІІ. Мотивація навчальної діяльності (7 хв.)

А зараз ваші знання перевірить мій помічник комп’ютер, тому повертайтеся до нього і починайте тестування. Перш ніж приступити до роботи пригадайте правила техніки безпеки і поведінки за комп’ютером і не забудьте по закінченню тестування занести оцінки в таблицю.

ІІІ. Надання необхідної інформації(20 хв.)

Деякі учні підготували цікаві відомості з історії вірусів і поради щодо архівування даних. Давайте послухаємо. (додаток 2)

ІV. Фізкультхвилинка-веселинка (1 хв)

Буратіно потягнувся, (учні підіймають руки вгору)

Раз нагнувся, два нагнувся, (роблять нахили вперед назад)

Руки в сторони розвів, (розводять руки в сторони)

Потім два рази присів, ( присідають)

Подивився вліво, вправо, (повертають голову вліво і вправо)

Раптом ключика не стало, (не повертаючи голови дивляться вгору,

Щоби ключик нам дістати вниз, на ліво і на право )

Треба на носочки стати. (стають на носки, руки вгору)

V. Інтерактивна частина уроку(10 хв.)

Тепер виконаємо практичну роботу та розв’яжемо індивідуальні завдання (додаток 3). За кожне виконане завдання ставте +, вкінці підрахуєм бали.

Хід роботи

- Запустіть програму Антивірус Касперського 2010 будь-яким відомим вам способом .

- Оцініть статус захисту вашого комп'ютера.

(Статус захисту відображено у верхній частині головного вікна одним з трьох можливих кольорів:

- зелений — достатній рівень захисту вашого комп'ютера;

- жовтий — рівень захисту комп'ютера знижений, виникли певні проблеми;

• червоний — є суттєва загроза вірусного зараження комп'ютера )

За наявності проблем у захисті комп'ютера треба натиснути кнопку Исправить. Перейдіть на вкладку Контроль програм і проаналізуйте ступінь важливості загрози.

- Виконайте швидку перевірку вашого комп’ютера.

- Поки відбувається перевірка, перейдіть на диск D: вашого комп’ютера. Створіть на ньому власну папку назвавши її Документи. Зайдіть у папку Мої документи і скопіюйте декілька файлів у створену папку.

- Створіть архів папки Документи і визначте обсяг і ступінь стискання створеного архіву. Вибервть архів і скористайтеся кнопкою Інформація

- Перетворіть архів у sfx-архів. Виконайте команди Операції → Перетворити в sfx.

- Задайте пароль архіву 123. Для цього в головному меню програми виконайте команди Файл → Встановити пароль → введіть пароль → ОК.

- Поверніться до програми Антивірус Касперського 2010 і перегляньте звіт про виконані дії, натиснувши кнопку Обнаружено або кнопку Отчеты. Закрийте програму Антивірус Касперського 2010.

VІ. Підсумок уроку (1 хв.)

Сьогодні на уроці ми ще раз закріпили знання при виконанні практичної роботи, перевірили їх за допомогою тестів, а також дізналися більше про архіви та історію вірусів. Переконалися, що стиснуті дані економлять пам'ять комп’ютера чи носіїв на які вони записані, а також, що проблема захисту комп’ютера від вірусів має велике значення в наш час.

VІІ. Оцінювання. Домашнє завдання(1 хв.)

Довідатися яка антивірусна програма, на вашу думку, є надійною і найкращою на даний час. Все повторити і підготуватися до контрольної роботи.

Додаток 1

Таблиці результатів і оцінювання учнів

Таблиця оцінювання для учня

|

Прізвище учня |

|||

|

Гра «Хто швидше» |

Тест на комп’ютері |

Проекти (розповіді) |

Практична робота |

|

|

|

|

|

|

Загальна кількість балів |

|||

Таблиця оцінювання для вчителя

|

|

||||||||||

|

Гра «Хто швидше» |

|

|

|

|

|

|

|

|

|

|

|

Тест на комп’ютері |

|

|

|

|

|

|

|

|

|

|

|

Проекти (розповіді) |

|

|

|

|

|

|

|

|

|

|

|

Практична робота |

|

|

|

|

|

|

|

|

|

|

|

Загальна кількість балів |

|

|

|

|

|

|

|

|

|

|

Додаток 2

Проекти, підготовлені учнями

ПРОЕКТ 1

Історія виникнення комп'ютерних вірусів

З появою перших персональних комп'ютерів та розвитком мережної інфраструктури починається епоха історії вірусів. Вважають, що ідею створення комп'ютерних вірусів визначив письменник-фантаст Т. Дж. Райн, який в одній зі своїх книжок, написаній у США 1977 p., описав епідемію, що за короткий час охопила близько 7000 комп'ютерів. Наприкінці 70-х років XX ст. з'явилися перші програми-вандали, які після запуску знищували дані користувачів. У цей самий час з'являються перші троянські програми, що виявляли свою сутність лише через певний проміжок часу або за певних умов.

У 1981 р. Річард Скрента написав для Apple один із перших вірусів, що виявляв свою присутність повідомленням, яке містило невеликий вірш. Крім цього, вірус перевертав зображення на екрані, примушував текст «блимати» й виводив різноманітні повідомлення.

Інші віруси для Apple II створив цього самого року студент Техаського університету Джо Деллінджер. Вони змогли «втекти» від свого автора та поширитися університетом. Щоб виправити ситуацію, автор запустив у комп'ютерну мережу новий вірус.

У вересні 1984 р. була опублікована стаття Фреда Коєна — засновника комп'ютерної вірусології, де автор уперше ввів термін «комп'ютерний вірус», досліджуючи та описуючи його файловий різновид.

ПРОЕКТ 2

Що ж таке вірус насправді ?

Вірус — це програма, яка виконує несанкціоновані дії і має руйнівну дію, а також здатна до саморозмноження з подальшим додаванням своїх копій до файлів, системних частин комп'ютера, і також на інші комп'ютери, об'єднані в мережу (причому дублікати зберігають здатність до подальшого самопоширення).

Кожен сприймає віруси по свому для когось

- Створення Вірусу є бізнесом, причому не тільки для їх авторів, а й для тих, хто з цими вірусами бореться.

- Для декого – це хобі: хобі – збирання вірусних колекцій і хобі – написання вірусів

- Іноді, створення вірусів — спосіб показати свою зухвалість і незалежність, у деяких колах подібна діяльність просто необхідна для підняття свого престижу.

- Ще для когось віруси — це витвір мистецтва; бувають же лікарі за покликанням, це означає, що може бути і комп'ютерний лікар за покликанням.

- Для деяких віруси є приводом для філософствування на теми створення і розвитку комп'ютерів.

- Але віруси — це також стаття кримінального кодексу.

- Для багатьох користувачів комп'ютерів віруси — це щоденний головний біль, причина збоїв у роботі комп'ютера.

ПРОЕКТ 3

ВІРУСИ, ВІДОМІ В ІСТОРІЇ

Під час досліджень, проведених однією з американських асоціацій з боротьби з комп'ютерними вірусами, за сім місяців 1988 р. комп'ютери, які належали фірмам-членам асоціації, піддавались дії 300 масових вірусних атак, які знищили близько 300 тис. комп'ютерних систем, на відтворення яких було витрачено багато часу і коштів.

У кінці 1989 р. в пресі з'явилося повідомлення про знаходження в Японії нового, надзвичайно підступного і руйнівного вірусу (його назвали «хробаком»). За короткий час він знищив велику кількість машин. Переповзаючи від комп'ютера до комп'ютера, по комунікаціях, «хробак» спроможний знищувати вміст пам'яті, не залишаючи надій на відновлення даних.

Розроблений у Пакистані в 1986 p., вірус отримав назву «Pakistanі brain». Він повністю замінює вміст стартового сектора і використовує 6 доповнюючих секторів, які помічені в FAT(фат)-диску як дефектні. Заражені дискети отримують нове ім’я. Наслідками зараження цим вірусом можуть бути: уповільнене завантаження операційної системи, часткова втрата даних.

Близько 5 % виявлених заражень припадає на «Alameda Virus», який також належить до цієї групи. Цей вірус заміщує вміст завантажувального сектора, переписуючи і зберігаючи в ньому оригінал у першому вільному секторі на диску.

ПРОЕКТ 4

Ознаки зараження і засоби захисту від вірусів

Основні ознаки зараження вірусом можуть бути такими:

- Уповільнення роботи комп'ютера.

- Затримка при виконанні програм.

- Зміни і зникнення файлів.

- Помилки при інсталяції та запуску WINDOWS.

- Неспроможність зберігати документи Word в інші каталоги.

- Погана робота дисків.

- Неспроможність завантажити комп'ютер чи файли.

- Незрозумілі системні повідомлення, музикальні ефекти і т.д.

- І, взагалі, неспроможність нормально працювати.

Щоб захистити комп’ютер від вірусів застосовують такі засоби захисту від вірусів:

- Детектори (сканери) — їх метою є постановка діагнозу, лікуванням буде займатися інша антивірусна програма або професійний програміст-«вірусолог»;

- Фаги (поліфаги) — програми, спроможні знайти і знищити вірус (фаги) або кілька вірусів (поліфаги);

- Ревізори — цей тип антивірусів контролює всі можливі способи зараження комп'ютерів;

- Охоронці — резидентні програми, постійно знаходяться у пам'яті комп'ютера і контролюють усі операції;

- Вакцини — використовуються для обробки файлів і завантажувальних секторів з метою запобігання зараженню відомими вірусами.

ПРОЕКТ 5

Класифікація вірусів

Об’єкти, до яких відносяться комп’ютерні віруси, наз. середовищем існування вірусів. Залежно від середовища існування розрізняють такі типи вірусів:

- Файлові – проникають у файли, що виконуються. Після вкорінення віруси починають розмножуватися під час кожного запуску файла.

- Завантажувальні – заражають завантажувальний сектор диска. Такий вірус заміщає собою програму в завантажувальному секторі, внаслідок цього потрапляє до оперативної пам’яті й перехоплює керування відразу після завантаження операційної системи.

- Макторвіруси – проникають у файли документів, підготовлених в Word i Excel(ексель). Небезпека не стільки в руйнівній дії вірусів, скільки в поширеності документів.

- Стелс-віруси (віруси-невидимки), являють собою програми, які «підставляють» замість себе незаражені ділянки інформації.

- Ретровіруси — звичайні файлові віруси, що заражають антивірусні програми, знищують їх або роблять їх непрацездатними.

- Мережні – поширюються по комп’ютерній мережі. Особливість цих вірусів полягає в тому, що вони заражають тільки оперативну пам'ять комп’ютера і не записуються на носії інформації.

- Троянські програми виконують шкідливі дії але не спроможні до самовідтворення і передаються тільки при копіюванні користувачем. Після запуску вони знищують себе разом з іншими файлами на диску.

У зв’язку з існуванням різних способів зараження середовища використовують «резидентні» і «нерезидентні» віруси.

- Резидентні потрапляють до оперативної пам’яті комп’ютера і можуть постійно виявляти свою активність аж до вимикання або перезавантаження комп’ютера.

- Нерезидентні навпаки, до пам’яті не потрапляють і активні лише протягом часу, пов’язаного з виконанням певних завдань.

ПРОЕКТ 6

Цікава подія життя

Я хочу розповісти цікаву історію, яку я прочитала в одному комп’ютерному журналі. Як відомо людей, які створюють віруси чи інші програми часто називають «хакерами». Так от, в світі є люди з вадами серця і їм вшивають спеціальний серцевий імплантат, так званий кардіостимулятор, який має вбудований маленький передавач. Хакери змогли налаштуватися на частоту пристрою і змінити його роботу. Тобто вони могли його вимкнути чи послати на нього смертельний електророзряд, до того ж їм вдалося одержати особисті дані пацієнта. На щастя це був лише випробовувальний експеримент в якому ніхто на постраждав, і він довів, що лікарі можуть стежити за станом хворого на відстані і налаштовувати пристрій без хірургічного втручання. Це ще раз доводить, що робота хакерів є водночас і шкідливою й корисною, а небезпека зростає особливо для таких важливих систем як оборона, транспорт, зв’язок, медицина та інше. Проте ця проблема знаходиться під пильним наглядом органів державної безпеки, а люди-хакери – під їх суворим контролем.

ПРОЕКТ 7

Завдання архівації.

Досі вважалося, що архівація даних – це економніше використання носіїв інформації. Однак за допомогою архівації можна виконувати цілий комплекс завдань.

- Зменшення обсягу файлів актуальне не лише для економії місця на дисках, а й для прискорення передачі файлів по мережі. Якщо дисковий простір можна збільшити, придбавши сучасний диск більшої ємності, то швидкість передавання ще довго стримуватиме збільшення розміру файлів, що передаються.

- Резервне копіювання. У процесі експлуатації комп’ютера не виключені ситуації, що загрожують невідновною втратою інформації, тому застосовують саме таке копіювання на зовнішні носії.

- Архівація під час шифрування даних. Ця операція виконується з метою зменшення ймовірності злому шифрувальної системи. Доведено, що чим менший взаємозв’язок між блоками вхідної інформації, тим нижча імовірність злому.

ПРОЕКТ 8

Методи стиснення даних без втрат

На сьогодні розроблено багато способів стиснення без втрат, в основі їх лежать такі методи кодування:

- Кодування Хаффмана – в основі лежить той факт, що деякі символи в тексті можуть траплятися частіше від середньої частоти повторень, а інші – рідше.

- Кодування Лемпеля-Зіва – використовує неодноразове повторення фрагментів тексту, тобто послідовностей байтів.

- Групове кодування – використовується для зображень з великими одноколірними ділянками. Розмір стиснутого файла в такому разі може перевищувати розмір вихідного файла.

ПРОЕКТ 9

Резервне архівування

Крім звичайного архівування файлів з даними і створення саморозпаковуючих архівів існує резервне копіювання, яке виконує системна програма «Архівування даних», ярлик якої знаходиться в папці службових програм.

Тут архівування називають бекап-архівуванням, оскільки архів зберігається у файлі з розширенням bkf.

Окрім архівування окремих файлів і папок, можна за архівувати вміст усіх дисків. Резервне архівування дає змогу відновити операційну систему, а точніше – системний диск до стану, що передував резервному копіюванню. Окрім того відбувається відновлення не лише системних файлів, а й усіх програм та документів. Однак повне відновлення системного диска потребує багато додаткового місця для зберігання архіву на компакт-дисках чи навіть на додатковому вінчестері. Тому таке архівування використовують, в основному, в банках та інших фінансових установах, користувачі обмежуються частковим резервним архівуванням.

Перевага цієї технології в тому, що резервне архівування зручно виконувати регулярно за розкладом, тоюто автоматично.

Додаток 3

Індивідуальні завдання

(Підбираються диференційовано відповідно до знань учнів)

Завдання 1

Мандруючи сайтами Інтернету, друзі-дев'ятикласники Петрик, Стасик і Тарасик знайшли файл із завданням, призначеним перевірити математичні здібності відвідувачів сайту. Проте новий комп'ютерний вірус пошкодив розміщений на сайті файл, у якому містилося це завдання. У файлі зберігалася таблиця 4х4 із завданням, у кожній клітинці якої містилося ціле число. Однак вірус замінив частину чисел на букви. Зараз пошкоджена таблиця, збережена у файлі на комп'ютері друзів, виглядає так, як на рис. нижче.

Відновлена таблиця

|

a |

b |

x |

-2 |

|

|

|

|

- 2 |

|

2 |

-3 |

4 |

5 |

2 |

-3 |

4 |

5 |

|

|

x |

k |

-1 |

0 |

|

|

-1 |

0 |

|

|

y |

x |

m |

n |

|

|

|

|

Переглядаючи наведену на сайті інформацію, хлопці дізналися, що числа в таблиці були записані такі, що їх суми в усіх рядках, у всіх стовпчиках і вздовж двох діагоналей були однаковими. Поміркувавши кілька хвилин, друзі змогли відновити пошкоджену вірусом таблицю чисел. Спробуйте і ви відновити пошкоджений комп'ютерним вірусом файл. Розв’язання запишіть в програмі Блокнот і збережіть на робочому столі під своїм прізвищем.

Завдання 2.

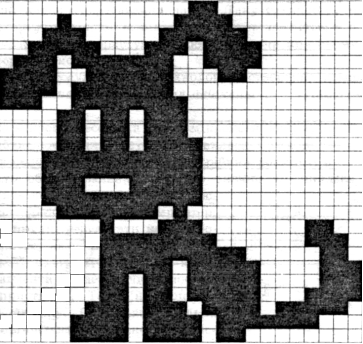

Запустіть програму Блокнот. Користуючись методом стискання графічних зображень, закодуйте для подальшого архівного збереження поданий нижче рисунок. Результат збережіть на робочому столі під своїм прізвищем.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Завдання 3

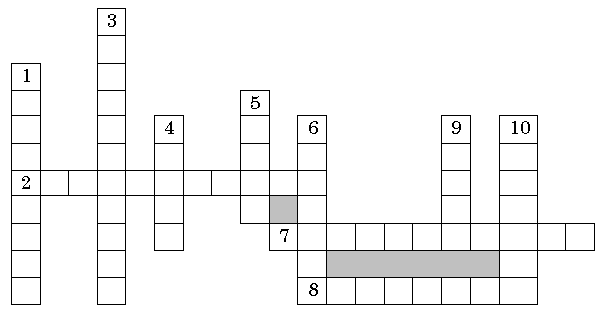

Відкрийте документ «Таблиця» на робочому столі. Відтворіть зображення, для зменшення обсягу якого було використано метод стискання для японських кросвордів. Заповнену (замальовану) клітинку позначте символом Х. Результат збережіть під своїм прізвищем на робочому столі.

|

|

|

|

|

|

1 |

|

|

|

|

4 |

2 |

1 |

|

|

|

||

|

|

|

2 |

|

3 |

3 |

|

|

|

6 |

4 |

2 |

|

|

4 |

|||

|

2 |

4 |

2 |

7 |

2 |

3 |

10 |

12 |

13 |

3 |

2 |

1 |

4 |

8 |

5 |

|||

|

|

|

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

6 |

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

6 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

8 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

2 |

8 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5 |

5 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

5 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

7 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Завдання 4

Щоб зменшити обсяг збереженої графічної інформації було використано певні команди: П– пропуск, Х– символ Х, Н– наступний рядок. Запустіть програму Блокнот і відтворіть закодований малюнок, заданий командами:

26П 4Х Н

4П 8Х 12П 12Х Н

2П 12Х 6П 16Х Н

2П 4Х 4П 10Х 14П 2Х Н

2П 4Х 16П 12Х 2П 2Х Н

2П 10Х 6П 6Х 8П 4Х Н

4П 6Х Н

8П 10Х 20П 2Х Н

8П 8Х 10П 2Х 2П 2Х 6П 2Х Н

8П 2Х 16П 2Х 2П 2Х 6П 2Х Н

8П 12Х 18П 2Х Н

8П 8Х 10П 10Х 2П 2Х Н

6П 2Х 16П 14Х 2П 2Х Н

8П 2Х 14П 14Х 2П 2Х Н

4П 4Х 16П 14Х 2П 2Х Н

8П 2Х 6П 4Х 6П 10Х 4П 4Х Н

4П 4Х 10П 2Х 8П 6Х 2П 2Х 2П 2Х Н

8П 2Х 10П 2Х 12П 2Х 4П 4Х Н

6П 6Х 10П 12Х 4П 2Х Н

12П 4Х 20П 2Х Н

16П 20Х

Збережіть файл у власній папці (назва ваше прізвище) на робочому столі.

Завдання 5

Запустіть програму Блокнот. Користуючись методом стискання графічних зображень, закодуйте для подальшого архівного збереження поданий нижче рисунок. Результат збережіть на робочому столі під своїм прізвищем.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Завдання 6

Мандруючи сайтами Інтернету, друзі-дев'ятикласники Петрик, Стасик і Тарасик знайшли файл із завданням, призначеним перевірити математичні здібності відвідувачів сайту. Проте новий комп'ютерний вірус пошкодив розміщений на сайті файл, у якому містилося це завдання. У файлі зберігалася таблиця 4х4 із завданням, у кожній клітинці якої містилося ціле число. Однак вірус замінив частину чисел на букви. Зараз пошкоджена таблиця, збережена у файлі на комп'ютері друзів, виглядає так, як на рис. нижче.

Відновлена таблиця

|

-2 |

x |

b |

a |

|

- 2 |

|

|

|

|

5 |

4 |

-3 |

2 |

5 |

4 |

-3 |

2 |

|

|

0 |

-1 |

k |

x |

0 |

-1 |

|

|

|

|

n |

m |

x |

y |

|

|

|

|

Переглядаючи наведену на сайті інформацію, хлопці дізналися, що числа в таблиці були записані такі, що їх суми в усіх рядках, у всіх стовпчиках і вздовж двох діагоналей були однаковими. Поміркувавши кілька хвилин, друзі змогли відновити пошкоджену вірусом таблицю чисел. Спробуйте і ви відновити пошкоджений комп'ютерним вірусом файл. Розв’язання запишіть в програмі Блокнот і збережіть на робочому столі під своїм прізвищем.

Завдання 7

Щоб зменшити обсяг збереженої графічної інформації було використано певні команди: П– пропуск, Х– символ Х, Н– наступний рядок. Запустіть програму Блокнот і відтворіть закодований малюнок, заданий командами:

13П 2Х Н

4П Х 7П 4Х Н

3П 3Х 5П 6Х Н

2П 5Х 3П 3Х П 4Х Н

П 3Х П 7Х 2П 4Х Н

4Х 2П 6Х 3П 2Х Н

4Х П 7Х Н

3Х 2П 8Х Н

4П 2Х П 2Х П 3Х Н

4П 2Х П 2Х П 3Х Н

4П 2Х П 2Х П 4Х Н

3П 11Х Н

3П 11Х Н

3П 3Х 3П 5Х Н

3П 11Х Н

4П 7Х П Х Н

7П Х 3П 3Х 7П 2Х Н

7П 8Х 6П 3Х Н

7П 10Х 5П 2Х Н

7П 5Х П 5Х 4П 3Х Н

7П 2Х П 2Х П 5Х 4П 3Х Н

7П 2Х П 2Х П 5Х 3П 4Х Н

6П 3Х П 3Х П 4Х П 5Х Н

5П 4Х П 4Х П 7Х Н

5П 4Х П 4Х П 2Х

Збережіть файл у власній папці (назва ваше прізвище) на робочому столі.

Завдання 8

Відкрийте документ «Таблиця» на диску D. Відтворіть зображення, для зменшення обсягу якого було використано метод стискання японських кросвордів. Заповнену (замальовану) клітинку позначте символом Х. Результат збережіть під своїм прізвищем на робочому столі.

|

|

|

|

|

2 |

2 |

2 |

2 |

2 |

2 |

2 |

2 |

2 |

|

|

|

||

|

|

|

2 |

1 |

2 |

3 |

6 |

7 |

6 |

3 |

2 |

1 |

2 |

|

|

|||

|

1 |

2 |

7 |

5 |

5 |

1 |

4 |

4 |

4 |

1 |

5 |

5 |

7 |

2 |

1 |

|||

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

1 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

3 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

5 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

7 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

9 |

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

3 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

3 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

3 |

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

3 |

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

3 |

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

3 |

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Завдання 9

Запустіть програму Блокнот. Користуючись методом стискання графічних зображень, закодуйте для подальшого архівного збереження поданий нижче рисунок. Результат збережіть на робочому столі під своїм прізвищем.

Завдання 10

Щоб зменшити обсяг збереженої графічної інформації було використано певні команди: П– пропуск, Х– символ Х, Н– наступний рядок. Запустіть програму Блокнот і відтворіть закодований малюнок, заданий командами:

10П Х Н

9П Х П Х Н

8П Х 3П Х Н

7П Х П 2Х 2П Х Н

5П 3Х П 2Х 2П 3Х Н

7П Х 3П 3Х Н

6П Х П 2Х П 2Х П Х Н

5П Х 2П 2Х 5П Х Н

3П 5Х 2П 2Х П 5Х Н

7П Х 2П 2Х П Х Н

6П Х П 2Х 4П Х Н

5П Х 2П 2Х 3П 3Х Н

4П Х П 2Х 2П 2Х П 2Х П Х Н

3П Х 2П 2Х 2П 2Х 5П Х Н

П 8Х 3П 8Х Н

8П Х 3П Х Н

8П 5Х

Збережіть файл у власній папці (назва ваше прізвище) на робочому столі.

Додаткове завдання

Розгадайте кросворд

Запитання для кросворду

- Антивірусні програми, які виявляють файли, заражені одним із відомих вірусів.

- Назва однієї з найпопулярніших антивірусних програм

- Стандартний значок на робочому столі, який позначає програму що дозволяє переглядати вміст дисків та папок.

- Програма, яка на відміну від звичайних програм, ніколи не зберігає себе у вигляді окремих файлів, а також може виконувати різні небажані дії на комп’ютері.

- Спеціальний файл, у якому реєструються інші файли, а також вкладені папки.

- Віруси, які заражають виконувані файли, а також допоміжні програми, що завантажуються при виконанні інших програм.

- Вірус, в якому його код видозмінюється.

- Місце найбільшого зараження вірусами.

- Люди, які створюють віруси.

- Примітивний текстовий редактор.

1

© Пелих Яромира

про публікацію авторської розробки

Додати розробку