Урок та презентація до уроку "Захист даних"

Урок інформатики "Захист інформації" можна проводити при вивченні теми «Інформація та інформаційні процеси».

Урок передбачає вирішення таких задач:

- Ознайомити учнів з основними поняттями захисту даних.

- Сформулювати вміння необхідні для самостійної роботи оператором комп'ютерного набору.

- Навчити обирати методи захисту від шкідливого програмного забезпечення

- Розвивати навички образного та логічного мислення для прийняття рішення, яке дозволить оптимально розв'язати поставлену проблему .

- Виховувати почуття відповідальності при роботі з електронною інформаццією.

- інформації.pptx pptx

- _захист інформації.doc doc

Тема уроку : Захист та архівація даних. Захист даних.

Кількість годин 1

Мета уроку:

Ознайомити учнів з основними поняттями захисту даних. Сформулювати вміння необхідні для самостійної роботи оператором комп’ютерного набору. Навчити обирати методи захисту від шкідливого програмного забезпечення

Розвивати навички образного та логічного мислення для прийняття рішення, яке дозволить оптимально розв’язати поставлену проблему .

Виховувати почуття відповідальності, професійну етику.

Тип уроку засвоєння нових знань.

Методи проведення.

Словесні: розповідь з елементам бесіди, пояснення.

Наочні: презентація, ілюстрації.

Практичні: робота за комп’ютером, виконання вправ.

Обладнання уроку: комп’ютер, проектор, картки-завдання, правила ТБ у комп’ютерному класі, пам’ятки, тезаурус.

Міжпредметні зв’язки: інформатика «Інформація та інформаційні процеси»; англійська мова «Техніка та інформаційні технології».

Словник термінів: віруси, рекламне ПЗ, хробаки, троянці, руткіти, клавіатурні логери, дозвонювачі, шпигунські програмні засоби, здирницькі програми, шкідливі плаґіни, криптографія, комп’ютерна атака.

Методична мета: застосування технології критичного мислення на уроках професійної підготовки.

Хід уроку

І. Організаційний момент

ІІ. Оголошення теми, мети уроку; постановка задач

Сьогодні урок мені хотілося почати цитатою:

«Венцом творенья мир безумный

украсил - человек разумный,

а процветал из века в век –

благоразумный человек!»

Як ви розумієте ці слова?

Ми починаємо вивчати захист та архівацію даних.

На цьому уроці розглянемо, що саме собою являє захист даних.

ІІІ. Мотивація теми уроку

Що розуміють під захистом даних?

Чи кожного з вас стосується ця проблема?

(електронні банківські карти, особисті дані)

Чи має це питання відношення до вашої майбутньої професії?

ІV. Актуалізація опорних знань

Що називають інформаційними процесами?

В яких сферах людської діяльності використовують інформаційні процеси?

З чого складається інформаційна система?

Зараз ви працюватимете за комп’ютерами, тому дотримуйтесь правил роботи.

Вправа “Складіть пазл”

Завдання:

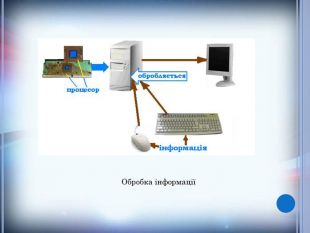

Складіть малюнок і визначте який інформаційний процес відтворено на ньому.

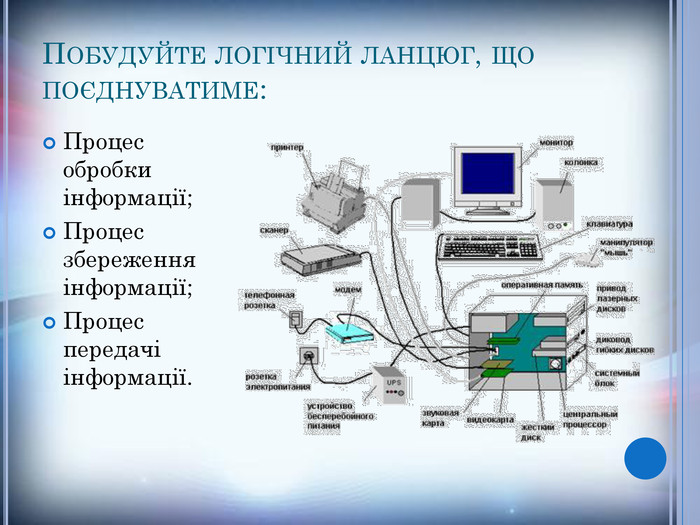

Будуємо логічний ланцюг, що поєднуватиме:

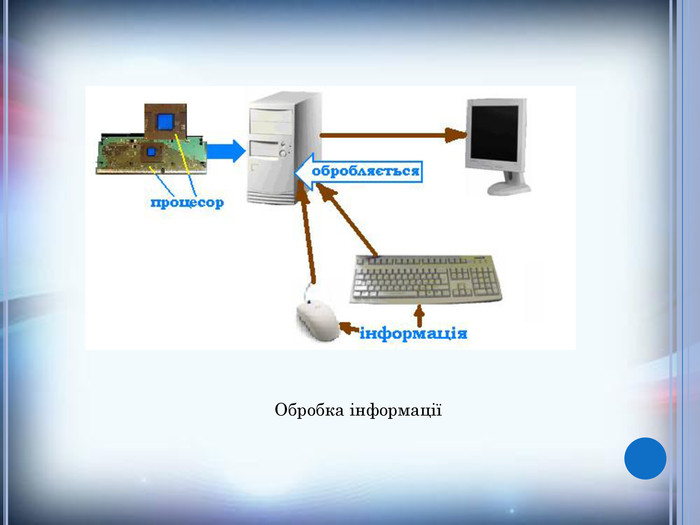

- Процес обробки інформації;

- Процес збереження інформації;

- Процес передачі інформації.

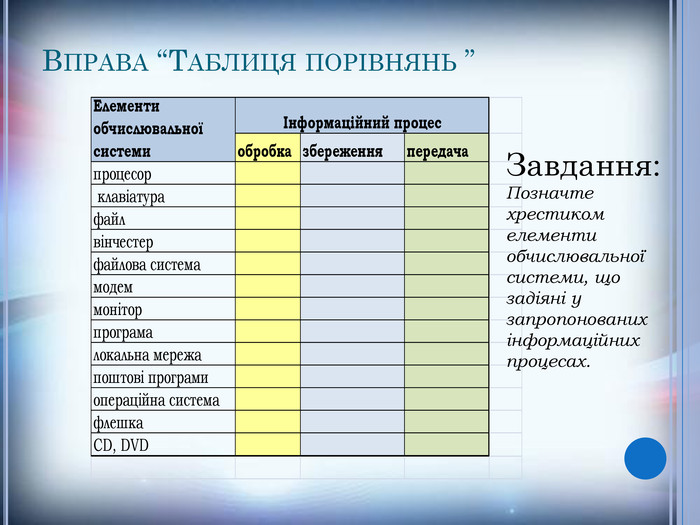

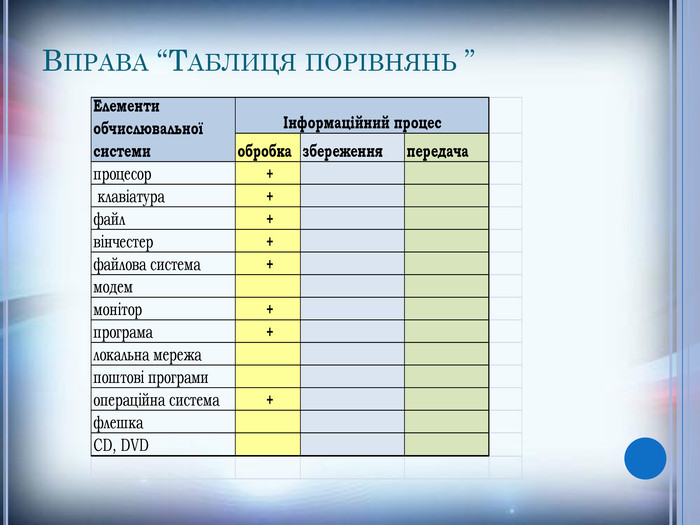

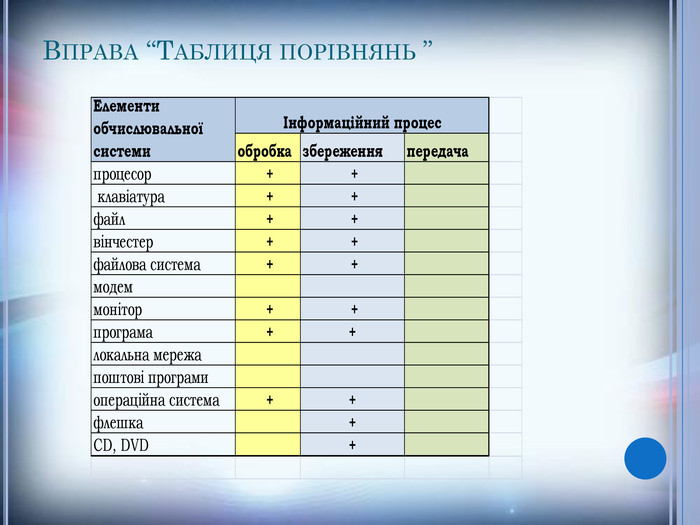

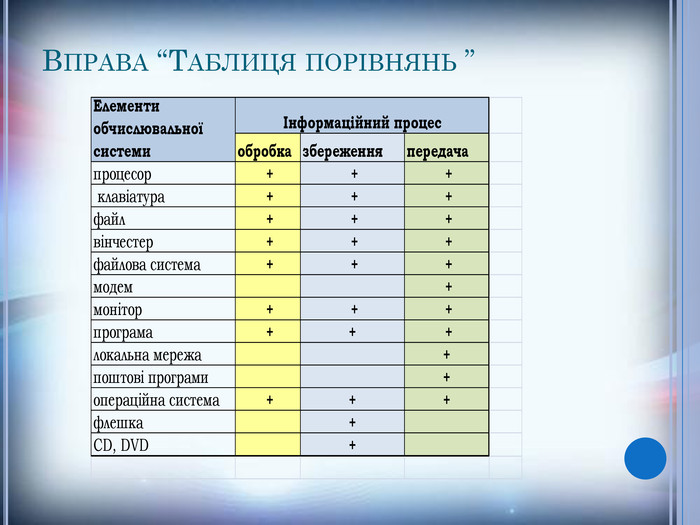

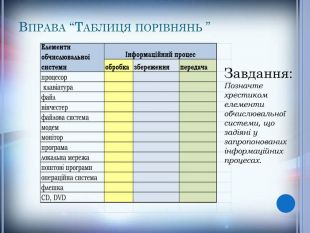

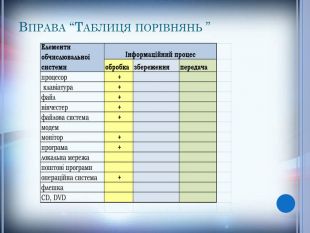

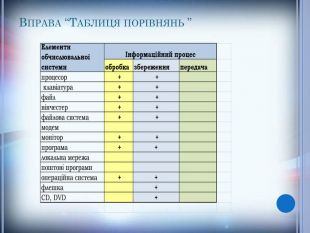

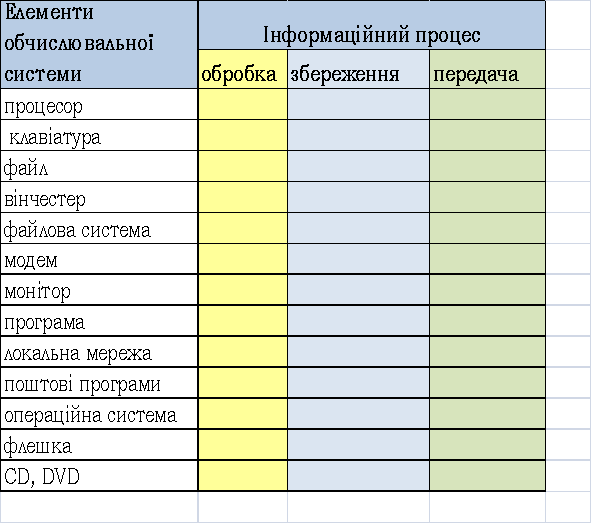

Вправа “Таблиця порівнянь ”

Завдання:

Позначте хрестиком елементи обчислювальної системи, що задіяні у запропонованих інформаційних процесах.

Висновок: Для вагомого впливу на роботу обчислювальної системи, з метою нанесення шкоди даним, достатньо вивести з строю один з її елементів.

V. Виклад нового матеріалу

(пропоную всі незнайомі терміни виписувати в конспект)

План

- Загрози інформації.

Відповідно до властивостей інформації, виділяють такі загрози її безпеці:

-

загрози цілісності:

- знищення;

- модифікація;

-

загрози доступності:

- блокування;

- знищення;

-

загрози конфіденційності:

- несанкціонований доступ (НСД);

- витік;

- розголошення.

- Аспекти захисту інформації

Конфіденційність — захист від несанкціонованого ознайомлення з інформацією.

Цілісність — захист інформації від несанкціонованої модифікації.

Доступність — захист (забезпечення) доступу до інформації, а також можливості її використання. Доступність забезпечується як підтриманням систем в робочому стані так і завдяки способам, які дозволяють швидко відновити втрачену чи пошкоджену інформацію.

- Види захисту інформації

Кожен вид захисту інформації забезпечує окремі аспекти інформаційної безпеки:

-

Технічний — забезпечує обмеження доступу до носія повідомлення апаратно-технічними засобами (антивіруси, фаєрволи, маршрутизатори, токіни, смарт-карти тощо):

- попередження витоку по технічним каналам;

- попередження блокування .

- Інженерний — попереджує руйнування носія внаслідок навмисних дій або природного впливу інженерно-технічними засобами (сюди відносять обмежуючі конструкції, охоронно-пожежна сигналізація).

-

Криптографічний — попереджує доступ до за допомогою математичних перетворень повідомлення (ІП):

- попередження несанкціонованої модифікації ;

- попередження несанкціонованого розголошення.

- Організаційний — попередження доступу на об'єкт інформаційної діяльності сторонніх осіб за допомогою організаційних заходів (правила розмежування доступу).

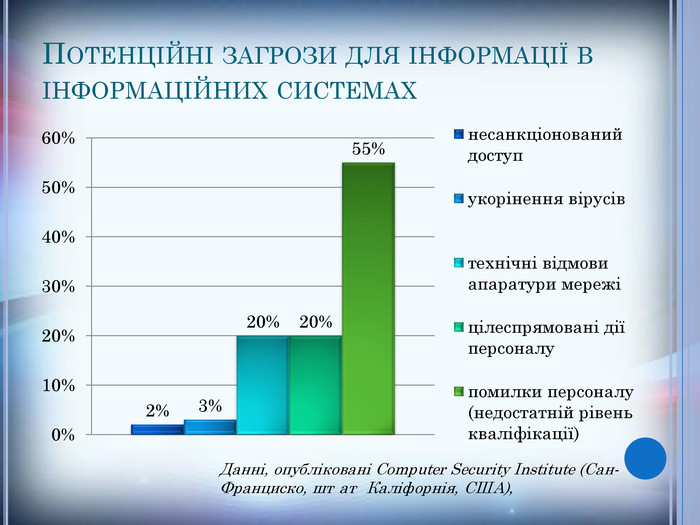

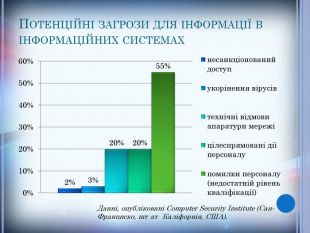

- Потенційні загрози для інформації в інформаційних системах

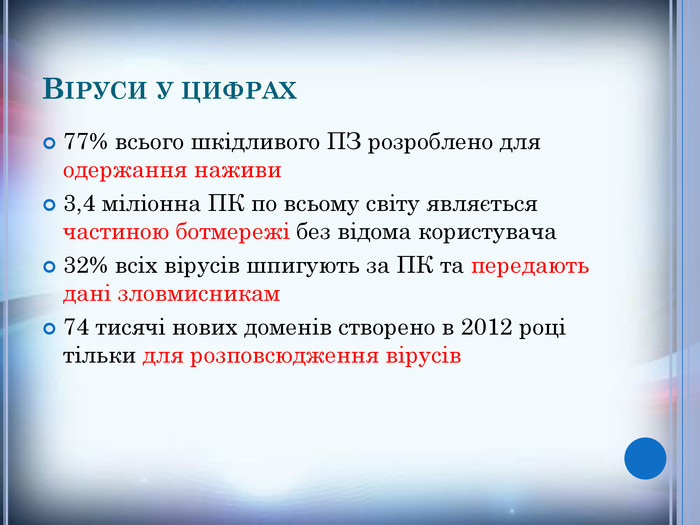

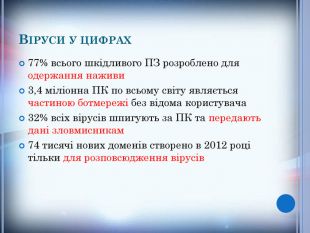

Ознайомимося з даними, опублікованими Computer Security Institute (Сан-Франциско, штат Каліфорнія, США).

Зверніть увагу – 75% потенційних загроз залежить від дій персоналу: цілеспрямовані дії персоналу – 20%; помилки персоналу (недостатній рівень кваліфікації) – 55%.

Оператори комп’ютерного набору мають безпосереднє відношення до роботи з інформацією.

- Юридичні аспекти.

Відповідно до вимог законів України "Про інформацію", "Про державну таємницю" та "Про захист інформації в автоматизованих системах" основним об'єктом захисту в інформаційних системах є інформація з обмеженим доступом, що становить державну або іншу, передбачену законодавством України, таємницю, конфіденційна інформація, що є державною власністю чи передана державі у володіння, користування, розпорядження.

( повідомлення)

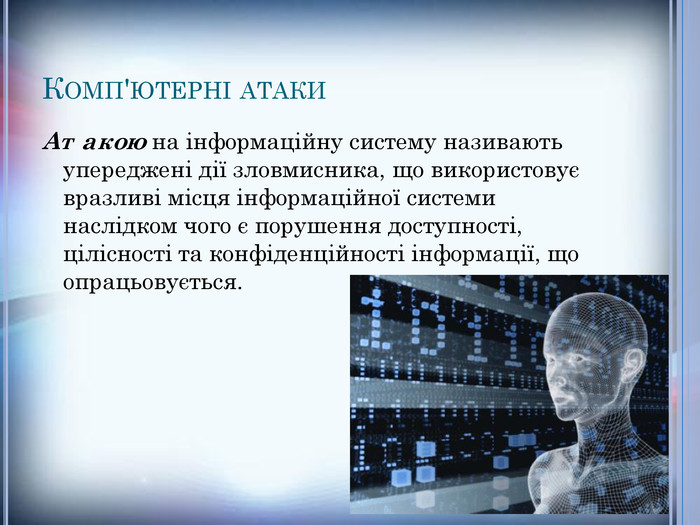

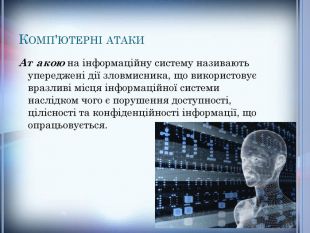

- Комп'ютерні атаки.

Атакою на інформаційну систему називають упереджені дії зловмисника, що використовує вразливі місця інформаційної системи наслідком чого є порушення доступності, цілісності та конфіденційності інформації, що опрацьовується

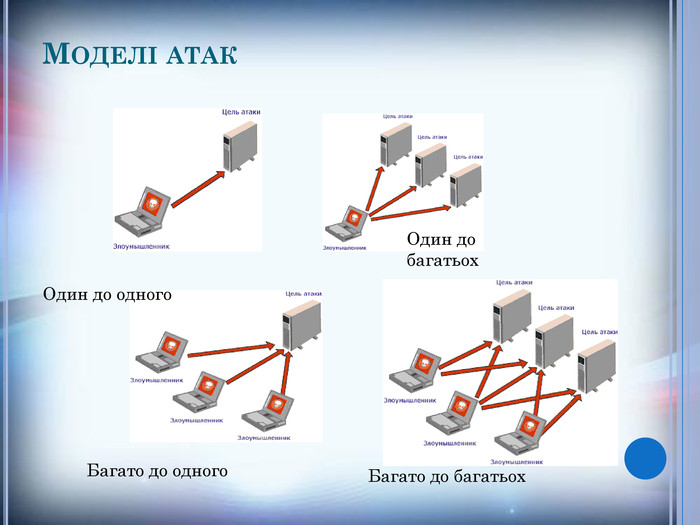

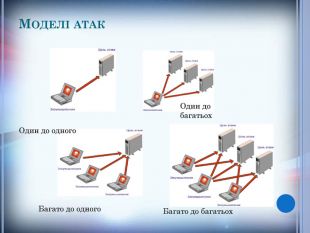

Моделі атак.

Виділяють 5 основних класів атак

- Збір інформації (Information gathering).

- Спроби несанкціонованого доступу (Unauthorized access attempts).

- Відмова в обслуговувані (Denial of service).

- Підозріла активніть (Suspicious activity).

- Системні атаки (System attack).

- До зловмисного програмного забезпечення відносять

Зловмисне програмне забезпечення: (повідомлення Вредоносное ПО)

- віруси,

- рекламне ПЗ,

- хробаки,

- троянці,

- руткіти,

- клавіатурні логери,

- дозвонювачі,

- шпигунські програмні засоби,

- здирницькі програми,

- шкідливі плаґіни

- інше зловмисне програмне забезпечення

(повідомлення віруси)

Зверніть увагу на малюнок, де на комп’ютері вірус може брати данні.

Ознайомтесь з якою метою використовується зловмисне програмне забезпечення.

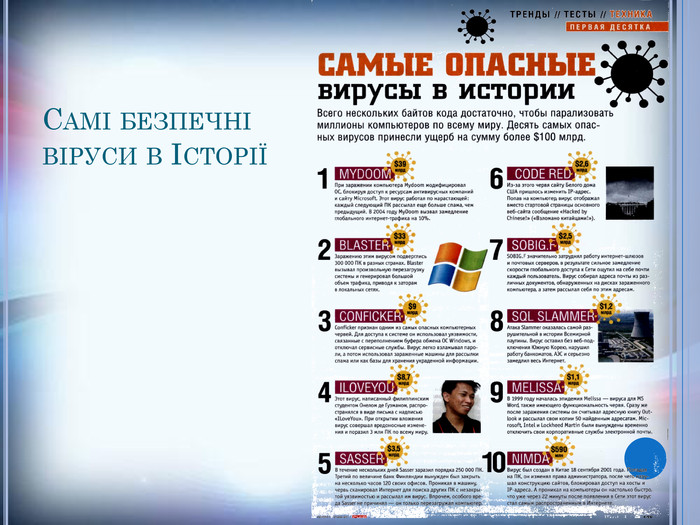

Самі безпечні віруси в Історії

- Поради для захисту від шкідливих програм

- використовувати сучасні операційні системи, що мають серйозний рівень захисту від шкідливих програм

- використовувати виключно ліцензійне програмне забезпечення (операційна система і додатки)

- працювати на персональному комп'ютері виключно під правами користувача, а не адміністратора, що не дозволить більшості шкідливих програм інсталюватися на персональному комп'ютері

- використовувати спеціалізовані програмні продукти, до складу яких входять евристичні (поведінкові) аналізатори

- використовувати антивірусні програмні продукти відомих виробників, з автоматичним оновленням сигнатурних баз

- використовувати персональний мережевий екран, що контролює вихід у мережу Інтернет з персонального комп'ютера на підставі політик встановлених користувачем

- постійно оновлювати програмне забезпечення

VI. Закріплення нового матеріалу

Сформулюємо правила, яких слід дотримуватись працюючи оператором комп’ютерного набору у фірмі або на підприємстві:

- Чітко дотримуватись правил роботи встановлених в організації.

- Не намагайтеся виконувати роботи до яких у вас несанкціонований доступ.

- Не встановлюйте самостійно програмне забезпечення.

- Не виправляйте самостійно технічні проблеми в мережі.

- Про всі відхили у роботі комп’ютера повідомляйте відповідальній особі.

VII. Рефлексія.

Хочу знову повернутися до цитати, що прозвучала на початку уроку.

«Венцом творенья мир безумный

украсил - человек разумный,

а процветал из века в век –

благоразумный человек!»

Як ви розумієте ці слова?

Чи завжди поняття «розумний» та «благо розумний» мають одне значення?

Фрагмент з книги «Цифровая крепость»

VIII. Підсумок уроку Оцінювання навчальних досягнень учнів.

IX. Домашнє завдання.

Повторіть класифікацію вірусів. Робота з Тезаурусом.

Тезаурус

Зловмисний програмний засіб або зловмисне програмне забезпечення (англ. Malware - скорочення від malicious - зловмисний і software - програмне забезпечення) — програма, створена зі злими намірами.

Комп'ютерний вірус - різновид комп'ютерних програм або шкідливий код, відмітною особливістю яких є здатність до розмноження (самореплікація). На додаток до цього віруси можуть без відома користувача виконувати інші довільні дії, в тому числі завдають шкоди користувачеві і / або комп'ютеру.

Спам (англ. spam) — масова розсилка кореспонденції рекламного чи іншого характеру людям, які не висловили бажання її одержувати. Передусім термін «спам» стосується рекламних. Також вважаються спамом освідчення в коханні на електронну пошту, в чатах, соціальних мережах і т.п.

Хробаки - Комп'ютерні віруси певного типу

Троянський кінь (троянці) - це програма, яка надає стороннім доступ до комп'ютера для здійснення яких-небудь дій на місці призначення без попередження самого власника комп'ютера або висилає за певною адресою зібрану інформацію. При цьому вона, як правило, видає себе за що-небудь мирний і надзвичайно корисне. Руткит (від анг.rootkit, тобто "набірroot'а") — програма чи набір програм для приховання слідів присутності зловмисника чи шкідливої програми у системі.,

Програмні кілоґґери належать до тієї групи програмних продуктів, які здійснюють контроль над діяльністю користувача персонального комп'ютера.

Апаратні кілоґґери є мініатюрними пристроями, які можуть бути прикріплені між клавіатурою і комп'ютером або вбудовані в саму клавіатуру. Вони реєструють всі натиснення клавіш, зроблені на клавіатурі. Процес реєстрації абсолютно невидимий для кінцевого користувача. Щоб успішно перехоплювати всі натиснення клавіш, апаратні кейлоггери не вимагають установки ніякої програми на комп'ютері. Коли апаратний кейлоггер прикріплюють, абсолютно не має значення, в якому стані знаходиться комп'ютер — ввімкненому або вимкненому. Час його роботи не обмежений, оскільки він не вимагає для своєї роботи додаткового джерела живлення.

Шпигу́нський програ́мний проду́кт (англ. Spyware) — це програмний продукт особливого виду, що встановлений і вживається без належного сповіщення користувача, його згоди і контролю з боку користувача, тобто несанкціоновано встановлений. Саме у цьому вузькому сенсі термін шпигунський програмний продукт є дослівним перекладом англійського терміну Spyware (англ.Spy — шпигун і англ. (Soft)ware — програмне забезпечення).

Моніто́рингові програ́мні проду́кти — це програмні продукти (модулі), призначені для забезпечення спостережуваності обчислювальних систем, а також такі, що дозволяють фіксувати діяльність користувачів і процесів, використання пасивних об'єктів, а також однозначно встановлювати ідентифікатори причетних до певних подій користувачів і процесів — з метою запобігання порушення політики безпеки і/або забезпечення відповідальності за певні дії.

Порушник (англ. user violator) — користувач, що здійснює несанкціонований доступ до інформації.

Санкціонований доступ до інформації (англ. authorized access to information) — доступ до інформації, що не порушує правила розмежування доступу.

Несанкціонований доступ до інформації (англ. unauthorized access to information) — доступ до інформації, що здійснюється з порушенням правил розмежування доступу.

Правила розмежування доступу (англ. access mediation rules) — частина політики безпеки, що регламентує правила доступу користувачів і процесів до пасивних об'єктів.

Політика безпеки інформації (англ. information security policy) — сукупність законів, правил, обмежень, рекомендацій, інструкцій і так далі, що регламентують порядок обробки інформації.

Ха́кер (від англ. to hack — рубати) — особливий тип комп'ютерних спеціалістів. Нині так часто помилково називають комп'ютерних хуліганів, тобто тих, хто здійснює неправомірний доступ до комп'ютерів та інформації. Інколи цей термін використовують для позначення спеціалістів взагалі — у тому контексті, що вони мають дуже детальні знання в якихось питаннях, або мають достатньо нестандартне і конструктивне мислення. З моменту появи цього слова в формі комп'ютерного терміну (започаткованого в 1960-ті роки), в нього з'явилися достатньо різноманітні значення.

Ботне́т (англ. botnet від robot і network) — це комп'ютерна мережа, що складається з деякої кількості хостів, із запущеними ботами — автономним програмним забезпеченням. Найчастіше бот у складі ботнета є програмою, яка приховано встановлюється на комп'ютері жертви і дозволяє зловмисникові виконувати певні дії з використанням ресурсів інфікованого комп'ютера. Зазвичай використовуються протиправної діяльності — розсилки спаму, перебору паролів на віддаленій системі, атак на відмову в обслуговуванні, отримання персональної інформації про користувачів, крадіжка номерів кредитних карт та паролів доступу.

Плаґін (англ. plug-in — підключати) — додаток, незалежно компільований програмний модуль, що динамічно підключається до основної програми, призначений для розширення або використання її можливостей. Належить до загального програмного класудодатків. Плаґіни, зазвичай, виконуються у вигляді динамічних бібліотек.

Криптогра́фія (від грецького kryptós — прихований і gráphein — писати) — наука про математичні методи забезпечення конфіденційності (неможливості прочитання інформації стороннім) і автентичності (цілісності і справжності авторства) інформації.

Технічний засіб — забезпечує обмеження доступу до носія повідомлення апаратно-технічними засобами (антивіруси, фаєрволи, маршрутизатори, токіни, смарт-карти тощо):

- попередження витоку по технічним каналам;

- попередження блокування ;

Інженерний засіб — попереджує руйнування носія внаслідок навмисних дій або природного впливу інженерно-технічними засобами (сюди відносять обмежуючі конструкції, охоронно-пожежна сигналізація).

Криптографічний засіб — попереджує доступ до за допомогою математичних перетворень повідомлення : попередження несанкціонованої модифікації ; попередження НС розголошення.

Організаційний засіб — попередження доступу на об'єкт інформаційної діяльності сторонніх осіб за допомогою організаційних заходів (правила розмежування доступу.

Завдання:

Позначте хрестиком елементи обчислювальної системи, що задіяні у запропонованих інформаційних процесах.

Повідомлення учнів

Юридичні аспекти

За створення, використання і розповсюдження шкідливих програм передбачена різна відповідальність, у тому числі і кримінальна, в законодавстві багатьох країн світу.

У Кримінальному Кодексі України термін «шкідливий програмний засіб» детально не визначений. Але попри це Стаття 361-1 КК України передбачає покарання за «Створення з метою використання, розповсюдження або збуту, а також розповсюдження або збут шкідливих програмних чи технічних засобів, призначених для несанкціонованого втручання в роботу електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку.»

Критерії, за якими програмні продукти можуть бути віднесені до категорії «шкідливих програмних засобів» досі ніде чітко не обумовлені. Відповідно, для того, щоб твердження про шкідливість програмного засобу мало юридичну силу, необхідне проведення програмно-технічної експертизи з дотриманням всіх встановлених чинним законодавством формальностей.

Шкідливий програмний засіб

Матеріал з Вікіпедії — вільної енциклопедії.

Зловмисний програмний засіб або зловмисне програмне забезпечення (англ. Malware - скорочення від malicious - зловмисний і software - програмне забезпечення) — програма, створена зі злими намірами. До зловмисних програмних засобів належать віруси, рекламне ПЗ, хробаки, троянці, руткіти, клавіатурні логери, дозвонювачі, шпигунські програмні засоби, здирницькі програми, шкідливі плаґіни та інше зловмисне програмне забезпечення; the majority of active malware threats are usually worms or trojans rather than viruses. Зловмисні програмні засіби відрізняються від дефективного ПЗ тим, що останнє є легальним ПЗ, але містить шкідливі помилки, які не були виправлені до випуску. Програмне забезпечення, яке може бути віднесене до «шкідливих програм» може бути заснованим на різних технологіях, володіти абсолютно різним набором функцій і можливостей. Єдине, що об'єднує всі типи шкідливих програм — це мета, з якою вони створюються.

Поради для захисту від шкідливих програм

- використовувати сучасні операційні системи, що мають серйозний рівень захисту від шкідливих програм

- використовувати виключно ліцензійне програмне забезпечення (операційна система і додатки)

- працювати на персональному комп'ютері виключно під правами користувача, а не адміністратора, що не дозволить більшості шкідливих програм інсталюватися на персональному комп'ютері

- використовувати спеціалізовані програмні продукти, до складу яких входять евристичні (поведінкові) аналізатори

- використовувати антивірусні програмні продукти відомих виробників, з автоматичним оновленням сигнатурних баз

- використовувати персональний мережевий екран, що контролює вихід у мережу Інтернет з персонального комп'ютера на підставі політик встановлених користувачем

- постійно оновлювати програмне забезпечення

про публікацію авторської розробки

Додати розробку