День Валентина у садочку

Інформаційно-просвітницькі заняття розроблені соціальним педагогом з метою попередження небезпек в Інтернеті.

Інформаційно-просвітницьке

заняття 5

Шкідливе програмне забезпечення

Мета: Познайомити учнів з видами шкідливого програмного забезпечення, навчити їх виявляти при роботі з інформаційно-комунікаційними засобами. Розвивати навички використання антивірусного програмного забезпечення для захисту особистої інформації від кібер-злочинців. Виховувати інформаційну культуру та сприяти інформаційній грамотності користувачів Інтернету.

Хід заняття

Соціальний педагог

Без комп'ютерів цивілізоване суспільство не можна вважати повноцінним, і застосування комп'ютерів поширюється кожного дня і буде поширюватися у майбутньому. Як і будь - який інший винахід, комп'ютер в умілих руках - це благо, а у безладних - покарання. Його шкідлива дія на здоров'я людини головним чином залежить від порушення правил. Слід користуватися комп'ютером так, щоб можна було зберігати фізичне, психічне та духовне здоров'я. Кожен користувач Інтернету повинен мати чітке уявлення про основні джерела небезпеки, що йому загрожують. Це насамперед діяльність хакерів, кібер-шахраїв.

Сьогодні ми з вами дамо відповіді на такі запитання:

Хто прагне проникнути до мого комп’ютера?

Хто за мною спостерігає?

Як уберегтися від тих, хто хоче використати мою персональну інформацію?

Як саме й навіщо люди здобувають інформацію про мене?

Як уберегти персональну інформацію від викрадення?

Як захиститися від людей, які прагнуть завдати мені шкоди?

Хто і як може завдати мені шкоди?

Вправа 1 «Комп’ютер заражений вірусом»

Мета: Проаналізувати знання учасників заняття про шкідливе програмне забезпечення та дії у випадку зараження пристрою ними.

Матеріали: Картинки з зображенням комп’ютера, планшета, телефонна. До кожної картинки прикріплений вірус або шпигун.

Хід проведення

Учасникам заняття роздаються картинки з комп’ютерною технікою і вони повинні дати відповідь на запитання «Що потрібно зробити з комп’ютером, планшетом, телефоном, якщо він заражений вірусом, або має в собі шпигунське програмне забезпечення?»

Соціальний педагог

У сучасному світі інформаційних технологій дуже багато процесів з реального життя перемістилися в життя віртуальне: спілкування, навчання, перегляд фільмів, нові знайомства тощо, разом із ними такі емоції як дружба, любов, роздратування, агресія.

Кібер-злочинність на сьогоднішній день не поступається правопорушенням у реальному житті. Онлайн-загрози можуть бути різними, але найбільшого поширення набули віруси і трояни. Більшість із нас стикалась з цими зловмисними програмами з тих пір, як почала користуватись комп’ютером. Тому нам потрібно бути дуже уважному в он-лайн, для того, щоб не потрапити на вудку злочинцям.

То ж що таке комп’ютерний вірус?

Комп’ютерний вірус – це невелика програма, яка написана програмістом високої кваліфікації, здатна до саморозмноження й виконання різних деструктивних дій. Дія вірусів може проявлятися по-різному: від різних візуальних ефектів, що заважають працювати, до повної втрати інформації.

Будь-який комп'ютер, підключений до Інтернет мережі, може стати жертвою шкідливих програм. Типові загрози, які можуть нести віруси: знищення даних, надання зловмисникові віддалений доступ до ПК, уповільнення роботи комп'ютера. Але найголовніша проблема в інформаційній безпеці будь-якого девайса - це шпигунство і стеження за особистими даними користувача.

Що таке шпигунські програми?

Шпигунська програма – це програма, яка записує ваші паролі, та інформацію, яка з’являється на екрані. «Шпигун» може відстежувати натискання кнопок на клавіатурі, рухи мишки, та запущені програми. Крім того, зловмисники також можуть дізнатись, які персональні веб-сайти відвідуються, та інші конфіденційні дані (такі, як номер кредитної карти, PIN-коди та ін.). Шпигунське програмне забезпечення дуже сильно знижує продуктивність комп'ютера.

Шпигунське програмне забезпечення для комп'ютера не потрібно плутати з троянським: перше є абсолютно легітимним і встановлюється з відома власника комп’ютера чи телефона, друге — потрапляє на комп’ютер чи телефон нелегально і веде приховану шкідливу діяльність. Хоча використовувати легітимні програми спостереження можуть і зловмисники. Програми-шпигуни найчастіше встановлюють керівники підприємств і системні адміністратори для контролю співробітників, батьки для стеження за дітьми, ревниві дружини і т. д. При цьому «жертва» може знати, що за нею ведеться спостереження, але найчастіше — не знає.

Зловмисники шпигунське програмне забезпечення використовують для перехоплювати телефонних розмови, смс-листування, фіксування місцеперебування абонента, спілкування через популярні месенджери й електронну пошту, реєструють на які сайти заходить користувач, робить прінт-скріпт екрану при введенні даних.

Чи не доводилося вам коли-небудь відчувати почуття тривоги за збереження конфіденційних даних на своєму комп'ютері від вірусів та шпигунського програмного забезпечення? Не поспішайте відповідати, що у вас немає конфіденційної інформації. Якщо ви вважаєте, що у вас "нічого вкрасти", ви, швидше за все, помиляєтеся. Якщо у вас є комп’ютер то він уже є предметом злочинної діяльності в Інтернеті. Зловмисники заражають ваш пристрій вірусною програмую і можуть використовувати в свої цілях, без вашого відома і дозволу. Якщо ви хоча б раз здійснювали покупку в Інтернет-магазині, розплачуючись кредитною карткою або електронними грішми, то ваш комп'ютер - це вже приманка для потенційного злодія.

З раз ми розглянемо з вами з якою митою на ваш комп’ютер потрапляють віруси і шпигунське програмне забезпечення.

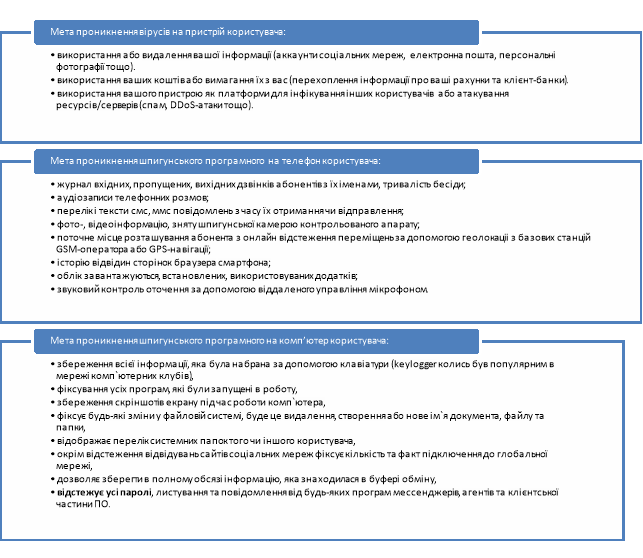

Вправа 2 «Мета проникнення шкідливих програм на ваш пристрій»

Мета: Визначити основні функції вірусів на шпигунського програмного забезпечення на наших пристроях.

Матеріали: Ватмани «Мета проникнення вірусів на пристрій користувача», «Мета проникнення шпигунського програмного на телефон користувача», «Мета проникнення шпигунського програмного на комп’ютер користувача»

Хід проведення

Кожен учасник заняття отримує листок в якому зазначено мету проникнення вірусів чи шпигунського програмного забезпечення на пристрій користувача. Дану інформацію потрібно проаналізувати та прикріпити на потрібний ватман.

Листок 1

Використання або видалення вашої інформації (аккаунти соціальних мереж, електронна пошта, персональні фотографії тощо).

Листок 2

Використання ваших коштів або вимагання їх з вас (перехоплення інформації про ваші рахунки та клієнт-банки).

Листок 3

Використання вашого пристрою як платформи для інфікування інших користувачів або атакування ресурсів/серверів (спам, DDoS-атаки тощо).

Листок 4

Журнал вхідних, пропущених, вихідних дзвінків абонентів з їх іменами, тривалість бесіди;

Листок 5

Аудіозаписи телефонних розмов;

Листок 6

перелік і тексти смс, ммс повідомлень з часу їх отримання чи відправлення;

Листок 7

Фото-, відеоінформацію, зняту шпигунської камерою контрольованого апарату;

Листок 8

Поточне місце розташування абонента з онлайн відстеження переміщень за допомогою

Листок 9

Геолокаціі з базових станцій GSM-оператора або GPS-навігації;

Листок 10

Історію відвідин сторінок браузера смартфона;

Листок 12

Облік завантажуються, встановлених, використовуваних додатків;

Листок 13

Звуковий контроль оточення за допомогою віддаленого управління мікрофоном.

Листок 14

Збереження всієї інформації, яка була набрана за допомогою клавіатури (keylogger колись був популярним в мережі комп`ютерних клубів),

Листок 15

Фіксування усіх програм, які були запущені в роботу,

Листок 16

Збереження скріншотів екрану під час роботи комп`ютера,

Листок 17

Фіксує будь-які зміни у файловій системі, буде це видалення, створення або нове ім`я документа, файлу та папки,

Листок 18

Відображає перелік системних папок того чи іншого користувача,

Листок 19

Окрім відстеження відвідувань сайтів соціальних мереж фіксує кількість та факт підключення до глобальної мережі,

Листок 20

Дозволяє зберегти в повному обсязі інформацію, яка знаходилася в буфері обміну,

Листок 21

Відстежує усі паролі, листування та повідомлення від будь-яких програм мессенджерів, агентів та клієнтської частини ПО.

Розглянемо більше детально основні види шкідливого програмного забезпечення.

Вправа 3 «Види вірусів, та напрямки роботи шпигунського програмного забезпечення»

Мета: Вивчити основні види комп’ютерних віруси, і навчитися їх розрізняти. Проаналізувати основні складові шпигунського програмного забезпечення, та цілі їх використання.

Матеріали: Ватман «Види шкідливих програм». Листки з текстом, листки А4, олівці.

Хід проведення

Учасники об’єднуються у групи. Кожна група отримує листок із видами шкідливих програм. Завдання груп – ознайомитися з матеріалами, виділити в ньому відоме/невідоме/цікаве, таким чином «сортувати» інформацію.

Провівши маркування позначить, наприклад,

• знаком «+» – що вже вам відомо;

• знаком «–» – що вам невідомо/або суперечить вашим уявленням;

• знаком «!» – що вам цікаво/неочікувано;

• знаком «?» – що незрозуміло або про що б хотіли дізнатися більше.

Кожна група презентує певний вид шкідливих програм, малюють до нього малюнок і кріплять на ватман «Види шкідливих програм.

Листок 1

Вірус - це різновид комп’ютерних програм. Зазвичай, вони написані однією з поширених мов програмування і їх головною особливістю є здатність до розмноження – вони самі роблять копії свого програмного коду і розповсюджуються подібно хворобі. Віруси є елементом кіберзлочинності, так як виконують дії, закладені в них розробниками, без відома користувача ПК. Зазвичай, метою вірусів є знищення файлів або навіть повна очистка дисків. Тому перед тим як робити різні кроки у сфері інформаційної безпеки, потрібно переконатись, що ваш комп’ютер надійно захищений від шкідливого коду.

Листок 2

Хробак – це програма, яка розмножується, від одного комп’ютера до іншого. Механізми можуть бути дуже різними: електронна пошта, локальна мережа чи USB-накопичувач. Так, хробак може скопіювати свої файли на флешку та створити відповідний файл автозавантаження і як тільки ви під’єднаєте флешку до комп’ютера, на ньому одразу ж активізується хробак. При цьому слід зазначити, що хробаки що розповсюджуються через пошту чи через флешки, практично ні в чому не відрізняються, вони лише використовують різні шляхи поширення. Черв'як і вірус - в чому різниця? Вірус – це програма, яка може розмножуватися, і поширюється з файлу у файл, з одного комп'ютера на інший. Черв’яки ж відтворюють себе, не заражаючи при цьому інші файли. Вони встановлюються один раз на конкретний комп'ютер, і шукають спосіб поширення на інші ПК. Тобто, вірус - це шкідливий код, який інтегрується в існуючі файли, а черв’як являє собою окремий файл.

Листок 3

Троянська програма – це програма, яка має приховані функції. Подібність трояна з вірусом в тому, що він, так само як і вірус, непомітно сам завантажується у пам'ять вашого комп’ютера. Різниця лише у тому, як саме інфекція розповсюджується. Віруси, як правило, починають діяти після запуску зараженої програми, або після завантаження з інфікованого диску. Трояни працюють інакше: вони маскуються під звичайні програми. Саме тому їм дана така назва на честь троянського коня з античних міфів, який символізував «обман, що ховається під безкоштовним подарунком». Найчастіше підхопити трояна можна завантаживши якесь безкоштовне програмне забезпечення, гру чи навіть утиліту. Існують такі види троянських програм:

- Шпигунські - призначені для викрадання логінів, паролів, номерів рахунків, файлів активації.

- Програми які можуть виконувати несанкціоноване звернення до Інтернет-сайтів для накрутки лічильників відвідування або для хакерських атак на сайти.

- Програми для завантаження та встановлення на комп’ютер шкідливих програм без відома користувача, а також для прихованого несанкціонованого управління комп’ютером.

Листок 4

Бекдор – програма «чорний хід», зазвичай шкідливі програми цього типу дають зловмиснику віддалений доступ та можливість керування комп’ютером користувача. Методи їх дії бувають різними, наприклад така програма може відкрити мережевий порт, за допомогою якого зловмисник отримає повний доступ до ураженого комп’ютера: зможе надсилати різні команди, запускати інші програми.

Листок 5

Діалери – це програми-дзвонилки, вони були дуже популярні, у часи активного використання модемів і телефонних ліній. Тоді був дуже хороший бізнес з використанням платних номерів, після дзвінків на які з рахунку користувачів знімались кошти. І якщо, наприклад, комп’ютер на території України був заражений такою програмою, то він власноручно телефонував на номери, наприклад, в США чи Бразилії. Сучасні модифікації діалерів використовують дещо інші механізми, зокрема, це можуть бути дзвінки через Skype, відкриття певних спеціалізованих сайтів.

Листок 6

Рекламний модуль – мабуть найменш небезпечні з усіх шкідливих програм, але через дуже широку розповсюдженість і просто величезну зухвалість їх авторів в останній час вони стали досить неприємними. Як можна здогадатись із назви цього типу шкідників, задача рекламного модуля – показати вам рекламу. Це може відбуватись у різних проявах, наприклад у вас можуть самостійно відкриватись певні сторінки у браузері, які ви не відкривали – це будуть сайти з дивною рекламою або просто сайти, які ви не збирались відвідувати. Тобто зловмисники таким чином підвищують відвідуваність певного сайту або провокують Вас подивитись певну інформацію.

Листок 7

Програми-шпигуни за функціональними можливостями можна поділити на такі групи:

- відстеження діяльності користувача в месенджерах WhatsApp, Viber, Facebook, VK;

- віддалене керування відеокамерою або мікрофоном на пристрої;

- контроль своїх і чужих смс, голосових повідомлень, прослуховування дзвінків;

- визначення місця розташування;

- перехоплення натискань клавіш, вмісту буфера обміну, прінт-скріпт екрану;

- збереження адрес веб-сайтів на які заходив користувач;

- перехоплення листів електронної пошти;

Питання для обговорення:

Чи відомі вам були ці види вірусів?

У своєму житті ви зустрічалися з комп’ютерними вірусами?

Які наслідки були зараження вірусами вашого комп’ютера?

Соціальний педагог

Які ж основні джерела зараження ПК та мобільних пристроїв?

По суті, якщо говорити загалом, найголовнішим джерелом вірусів буде той канал, який забезпечує для нас максимальний обмін інформацією Вашого ПК з іншими. Тож, без сумніву, головним джерелом зараження є глобальна мережа Інтернет.

На жаль віруси існують практично для всіх каналів зв’язку і зловмисники охоче використовують ті, якими більш активно користуємось ми. Зараз найбільше користувачі використовують веб-сайти та електронну пошту. Існують віруси, які розповсюджуються через Skype, icq інші месенджери. Браузерами для відвідування сайтів користуються всі без виключення і як наслідок це джерело є найбільш популярним.

Другим по популярності джерелом зараження є електронна пошта. На початку 2000них років практично всі загрози йшли саме з електронної пошти. Зараз об’єм заражень через електронну пошту не на стільки високий, однак все ж зустрічаються масові розсилки, в яких користувачі отримують листи, які маскуються під звичайну пошту від знайомих чи колег. І наприклад якщо вірус заразив комп’ютер Вашого знайомого і від нього пише вам листа, то вірогідність того що ви відкриєте цього листа дуже висока. Часто відбуваються масові СПАМ-розсилки, які маскують під повідомлення від банків, і взагалі під певну корисну інформацію: фото, архіви, які Вам пропонують подивитись. Звичайно ж після відкриття такого файлу нічого корисного для вас крім зараження Вашого ПК не відбудеться.

Третім за популярністю способом зараження ПК є змінні накопичувачі, перш за все це флеш диски та USB-накопичувачі. Як інколи зазначається, історія розвивається по спіралі і сьогодні, як і 30 років тому ми переносимо один одному віруси трояни та хробаки через флеш-накопичувачі. Різниця лише у тому, що старі віруси не завжди могли запускатись автоматично і чекали коли користувачі самі запустять певну програму з диску, сучасні ж віруси можуть запускатись автоматично одразу після підключення флешки до комп’ютера.

Основними ранніми ознаками зараження пристроїв вірусом чи шпигунським програмним забезпеченням є:

- зменшення обсягу вільної оперативної пам’яті;

- уповільнення роботи пристрою та завантаження;

- незрозумілі (без причин) зміни у файлах, а також зміни розмірів та дати останньої модифікації файлів;

- помилки під час завантаження операційної системи;

- неможливість зберігання файлів у потрібних каталогах;

- незрозумілі системні повідомлення, музичні та візуальні ефекти тощо.

Антивірус

Сучасна антивірусна програма є антивірусом, можливо, лише на 20%, в решті, вона займається іншою діяльністю. Тобто що таке антивірус? Ми звикли до того, що в антивірус має бути вбудований фаєрвол – захист мережі, хоча спочатку це не є антивірусною задачею, це інший модуль. В антивірус часто вбудовують функцію батьківського контролю, хоча, знову ж таки, це не пряма функція антивірусів. Також в антивірус вбудовують різні утиліти спрямовані на оптимізацію роботи комп’ютерів, вбудовують інші додаткові модулі: безпечні браузери, менеджери паролів, інші додаткові утиліти. Тобто антивіруси перетворились на універсальні комбайни, які виконуються усі функції пов’язані хоч якось із захистом інформації. Але ми називаємо ці програми у широкому сенсі антивірусами, хоча кожна із них має свою індивідуальну назву: Internet Security, Total Security, Mega Security. Розробники розуміють, що це не просто антивірус і їм потрібно давати інші назви особливо з точки зору маркетингу, але для користувачів це все залишається під загальною назвою – антивірус.

Насправді, антивірусна індустрія не стоїть на місці, розробляються нові і нові технології. Зараз робота йде над ще новішими розробками. Сучасні тенденції боротьби з вірусними загрозами зводяться до швидкості реакції або, принаймні, прийнятті безапеляційного рішення щодо шкідливості чи нешкідливості файлу. Тобто зараз вже ситуація така, що реагувати на загрозу потрібно не за лічені години чи дні, а за лічені хвилини чи навіть секунди.

Ключова проблема роботи антивірусної галузі

Варто більш детально розглянути ключову проблему роботи антивірусної галузі – зловмисники постійно змінюють віруси. Припустимо, я розробляю комп’ютерний вірус і, звісно, я хочу щоб всі антивіруси його не помічали, щоб заразити максимальну кількість користувачів. Як це зробити? Достатньо скачати всі потрібні мені антивіруси, і перевірити мою програму на них, чи детектують вони її. Якщо я побачу що якась антивірусна програма вірус бачить, я маю його змінити таким чином, щоб антивірус її не бачив. Як це зробити – це питання технічне, на яке просто потрібен певний час і ресурси. Тобто можна довести шкідливу програму до такого стану, в якому вона не буде детектуватись певним колом антивірусів.

Антивірусні ж компанії у цій схемі працюють немов в сліпу, не маючи вірусів наперед. Сьогодні працює велика група зловмисників, які створюють нові і нові модифікації шкідливої програми, яку не змогли б детектувати антивіруси.

Вправа 4 «Портрет кібер-зловмисника»

Мета: Сформувати уявлення учнів про зловмисників які створюють шкідливі програмні продукти, що здатні потрапляти на їхній пристрої.

Матеріали: 2 ватмани, олівці.

Хід проведення

Учасники заняття об’єднуються у 2 групи. Одна група малює і записує особливі характеристики хакера, який пише вірусні програми. Друга група малює і записує особливі характеристики кібер-шпигуна, який встановляє шпигунське програмне забезпечення на пристроях. Після виконання завдання учні презентують свої роботи.

Питання для обговорення:

Який зовнішній вигляд у ваших злочинців?

Скільки їм років?

Де вони живуть?

Вони мають друзів у реальному житті?

З якою метою вони пишуть шкідливе програмне забезпечення?

Соціальний педагог

Розрізняють кілька груп авторів комп’ютерних шкідливих програм залежно від мети створення:

• цікавість допитливої HiTech молоді;

• ображені співробітники компанії;

• комп’ютерне хуліганство;

• дрібні крадіжки;

• промислове та військове шпигунство;

• кримінальний бізнес;

• інформаційні війни та кібер-диверсії.

Найпоширеніша група – це кримінальний бізнес. Розглянемо, як саме зловмисники можуть заробляти на шкідливих програмах. Найчастіше створюються так звані бот-мережі для використання їх з комерційною метою. В разі інфікування троянською програмою, ця програма чекає на команди з командного центру та може їх виконувати. Таким чином, комп’ютер перетворюється на бота, який чекає на команди та буде їх виконувати, незалежно від того хочете ви цього чи ні. За умови інфікування багатьох комп’ютерів виникає ботмережа. Такі мережі можуть об’єднувати більше мільйона комп’ютерів одночасно. Бот-мережі використовуються для DDoS-атак з метою виведення з ладу, наприклад, сайтів конкурентів. Невеликий сайт можна вивести з ладу кількома тисячами комп’ютерів-ботів. Бот-мережа генерує одночасно величезну кількість запитів до конкретного веб-ресурсу. З таким потоком ресурс не може впоратись й перестає адекватно функціонувати. Також за допомогою ботмереж можна реалізовувати розсилку спаму. Кожному з інфікованих комп’ютерів подається команда про розсилку листів за певною кількістю адрес. Заблокувати такі спам-повідомлення дуже важко. Популярний вид використання зловмисниками шкідливих програм – вимагання коштів. Існує два методи вимагання.

Вправа 5 «Пакуємо папки»:

Мета: провести рефлексію заняття. Визначити рівень обізнаності дітей з даної тематики, та зацікавленість цією проблемою.

Матеріали: ватман «Робочий стіл», стікери.

Хід проведення

Наше заняття дійшов логічного завершення. Подумайте, друзі, щоб ви взяли із собою з нашого заняття, які знання вам стануть у пригоді при наступному Інтернет-сеансі?

- Якщо учасник отримав нові та корисні знання, які стануть йому корисні у житті – стікер « відправляють» у свою Папка;

- якщо учасник не отримав ніякої цінної для себе інформації або йому було нецікаво - стікер « відправляють» у свою Корзину;

- якщо отримані нові знання потрібно повторити для кращого засвоєння - стікер « відправляють» у Програму.

Соціальний педагог

Пам’ятайте про безпеку в Інтернеті. Захистіть себе, свої особисті дані, свій комп’ютер від вірусів та шпигунського програмного зпбнзпечення. Оберіть той антивірус, який вам найбільше підходить. Серед відомих антивірусів немає поганих, є неправильно підібрані. Якщо антивірус встановлено – він має працювати. Не вимикайте модулі антивірусу тому, що вважаєте їх зайвими або надто важкими для вашої системи. Не сперечайтесь з антивірусом. Якщо він для вас занадто параноїдальний – оберіть інший, але не сперечайтесь лише тому що вам потрібен цей файл. Стежте за регулярним оновлення антивірусних баз. Антивірус, що не оновлювався добу, пропускає щонайменше 60 тисяч нових вірусів.

Додаток 1

Використана література.

- #ЦЕНТР КРАЩОГО ІНТЕРНЕТУ https://betterinternetcentre.org

- «Довідник з академічної доброчесності для школярів» / уклад. М. В. Григор’єва, О. І. Крикова, С. Г. Пєвко; за загал. Ред. О. О. Гужви – Х. : ХНУ ім.. В. Н. Каразіна, 2016. – 64 с.

- 7 відеороликів з Державної бібліотеки України для юнацтва Розкажіть дітям про безпеку в Інтернеті https://www.youtube.com/watch?v=kfAIXHzKurI&index=1&list=PLE1AB899EAA95904D

- Авторське право для бібліотекарів: підручник / [пер. з англ. О. Васильєва]. http://www.informatio-consortium.net/CRL-2015.

- Безпечне користування сучасними інформаційно-комунікативними технологіями / О. Удалова, О. Швед, О. Кузнєцова [та ін.]. – К.: Україна, 2010. – 72 с.

- Веб-сайт «On-ляндія – безпечна веб-країна» режим доступу : https://disted.edu.vn.ua/media/bp/html/etusivu.htm

- Виховання культури користувача Інтернету. Безпека у всесвітній мережі: навчально-методичний посібник / А. Кочарян, Н. Гущина. – К., 2011. – 100 с.

- Діти в Інтернеті: як навчити безпеці у віртуальному світі: посібник для батьків / І. Литовченко, С. Максименко, С Болтівець [та ін.]. – К.: ТОВ “Видавничий будинок «Аванпост-Прим»”, 2010. – 48 с.

- Кара-Мурза С.Г. Маніпуляція розумом. Киев, 2000.

- Каталог наукових публікацій з питань формування безпечної поведнінки дітей в Інтернеті. Українською мовою. https://independent.academia.edu/OlenaChernykh.

- Курс «Інформаційна безпека у цифровому світі» на дистанційній платформі громадянської освіти від Відкритого Університету Майдану (ВУМ). https://vumonline.ua/course/information-security/.

- Курс «Інформаційні війни» на платформі масових відкритих он-лайн курсів (МВОК) «Prometheus». https://edx.prometheus.org.ua/courses/KNU/102/2015_T2/about

- Курс «Критичне мислення для освітян» на платформі масових відкритих он-лайн курсів (МВОК) «Prometheus». https://courses.prometheus.org.ua/courses/course-v1:CZ+CTFT101+2017_T3/about.

- Курс «Основи інформаційної безпеки» на платформі масових відкритих он-лайн курсів (МВОК) «Prometheus». https://edx.prometheus.org.ua/courses/KPI/IS101/2014_T1/about

- Медіакультура особистості: соціально-психологічний підхід: Навчальний посібник/За ред. Л.А. Найдьонової, О.Т. Баришпольця. - К.: Міленіум, 2010, с. 13-66.

- Медіакультура та медіаосвіта учнів ЗОШ: візуальна медіакультура: с. 97-102; с.110-121. Павлюк Л. Знак, символ, міф у масовій комунікації. Львів, 2006.

- Методичні рекомендації «Безпечне користування сучасними інформаційно-комунікаційними технологіями» Загальна редакція: К.Б. Левченко, д-р юрид. наук, професор, О.А. Удалова, канд. пед. наук, Л.Г. Ковальчук http://lib.selyam.net/tw_files2/urls_102/116/d-115783/7z-docs/1.pdf

- Мультимедійний навчальний дистанційний курс безпечного користування ресурсами мережі Інтернет -https://onlinesafety.info/

- Небезпечні квести для дітей: профілактика залучення / Методичні рекомендації. – К.: ТОВ «Агентство «Україна», 2017. – 76 с.

- Освіта в сфері прав людини в Інтернеті : метод. посіб. / Мурашкевич О. А., Черних О. О. ; Спіл. програма Європ.

- Пам’ятка для батьків «Діти. Інтернет. Мобільний зв’язок», розроблена Національною експертною комісією України з питань захисту суспільної моралі.

- Портал «Про Інтернет», режим доступу: http://www.prointernet.in.ua/

- Посібник «Що потрібно знати про плагіат: посібник з академічної етики та грамотності для «чайників». Українською мовою. http://library.kubg.edu.ua/images/stories/Departaments/biblio/PDF/books_ac-gr.pdf

- Посібник з прав людини для Інтернет-користувачів та пояснювальний Меморандум (Рекомендація CM/Rec(2014)6 Комітету міністрів Ради Європи державам-членам щодо посібника з прав людини для Інтернет-користувачів та пояснювальний меморандум). К.: ТОВ “Інжиніринг”, 2014. https://rm.coe.int/CoERMPublicCommonSearchServices/DisplayDCTMContent?documentId=09000016802e3e96

- Права людини та Інтернет https://www.youtube.com/channel/UCeuQLmBXJMdjLl5lUEUQDlA

- Проект «Права людини та Інтернет http://hr-online.org.ua/ua/.

- Сайт кіберполіції України. https://www.cybercrime.gov.ua/index.php

- Союзу та Ради Європи "Зміцнення інформ. суспільства в Україні". - Київ : ВАІТЕ, 2015. - 70 с.)

- Тренінгові вправи з безпечної поведінки в Інтернеті для дітей та молоді.. http://startuem.lg.ua/?p=1427.

- Українська версія навчального посібника для батьків: «Клан Клік-Клац. Виховання дітей у цифрову еру». https://edpro.com.ua/blog/informacijna-bezpeka.

про публікацію авторської розробки

Додати розробку