Кібербезпека в інтернеті .(Презентація)

Про матеріал

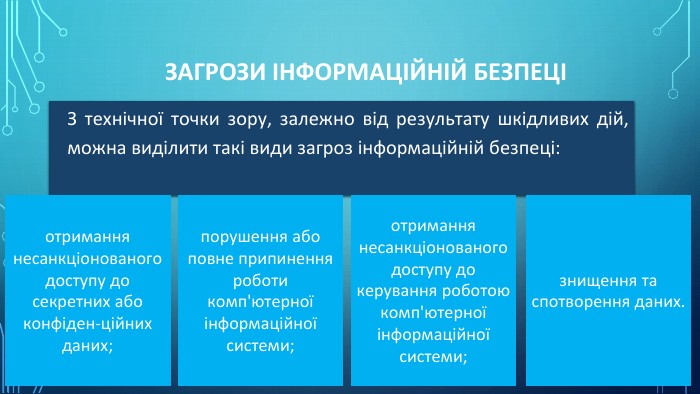

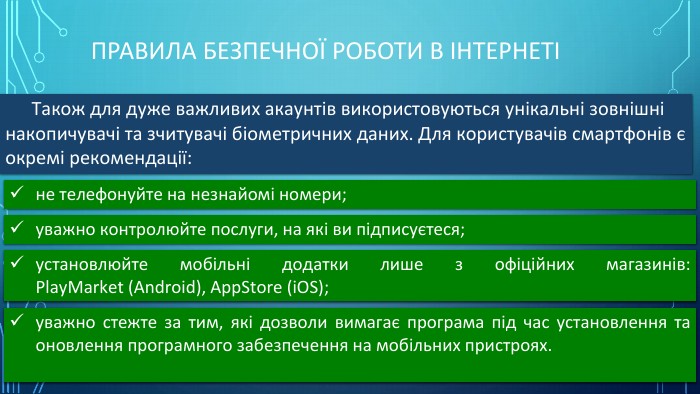

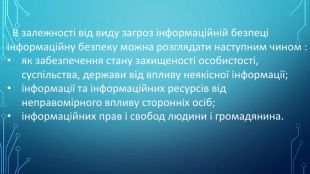

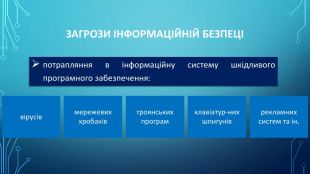

Комп'ютерна безпека — це сукупність проблем у галузі телекомунікацій та інформатики, пов'язаних з оцінкою і контролюванням ризиків, що виникають при користуванні комп'ютерами та комп'ютерними мережами і розглядуваних з точки зору конфіденційності, цілісності і доступності. Перегляд файлу

Зміст слайдів

Середня оцінка розробки

Оцінки та відгуки

-

-

Дякую

-

pptx

Оцінка розробки

Безкоштовний сертифікат

про публікацію авторської розробки

про публікацію авторської розробки

Щоб отримати, додайте розробку

Додати розробку