Дослідницька робота МАН "Шифрування і математика"

До початку 20-го століття, процес шифрування, в основному, був пов'язаний з лінгвістичними схемами. Зараз інтенсивно використовується математичний апарат, включно з теорією інформації, статистикою, комбінаторикою, алгеброю та теорією чисел. Таким чином, можна стверджувати, що процес шифрування, самий надійний спосіб захисту інформації, в сучасному суспільстві відбувається за допомогою математичних методів.

1

Міністерство освіти і науки України

Департамент науки і освіти Харківської облдержадміністрації

Харківське територіальне відділення МАН України

|

Відділення: математика |

Застосування математичних методів для захисту інформації.

|

Жернова Марина Миколаївна, учениця Ізюмської загальноосвітньої школи І-ІІІ ст. № 4 Ізюмської міської ради Харківської області

|

|

Науковий керівник: Сергієнко Алла Іванівна, учитель математики Ізюмської загальноосвітньої школи І-ІІІ ст. № 4 Ізюмської міської ради Харківської області |

Харків

ЗМІСТ

- Словник термінів……………………………………………...3

- Вступ…………………………………………………………...4

-

Розділ 1. Захист інформації.

- Історія виникнення шифрування………………………….6

- Сфери застосування шифрування………………………...7

- Розділ 2. Шифри.

2.1. Заміни………………………………………………………..11

2.2. Цифрові і табличні………………………………………….14

2.3. Перестановки………………………………………………..15

2.4. Матричні…………………………………………………….16

2.5. Арифметика остач……………………………………..…...17

5. Висновки……………………………………………….……...18

6. Список використаної літератури………………………….…20

ПЕРЕЛІК ТЕРМІНІВ

|

Дешифрування |

це обернений процес відтворення інформації із шифротексту

|

|

Захист інформації |

сукупність методів і засобів, що забезпечують цілісність, конфіденційність і доступність інформації за умов впливу на неї загроз природного або штучного характеру, реалізація яких може призвести до завдання шкоди власникам і користувачам інформації.

|

|

Ключ |

це секретний параметр (в ідеалі, відомий лише двом сторонам) для окремого контексту під час передачі повідомлення

|

|

Кодування |

це перетворення звичайного, зрозумілого, тексту в код (виконується без ключа)

|

|

Криптоаналіз |

розділ криптології, що займається математичними методами порушення конфіденційності і цілісності інформації без знання ключа

|

|

Криптографія |

наука про математичні методи забезпечення конфіденційності і автентичності інформації

|

|

Криптографічний захист інформації |

вид захисту інформації, що реалізується за допомогою перетворень інформації з використанням спеціальних даних (ключових даних) з метою приховування (або відновлення) змісту інформації, підтвердження її справжності, цілісності, авторства тощо

|

|

Шифр, або криптографічний алгоритм |

це математична формула, що описує процеси шифрування і розшифрування |

|

Шифрування |

це спосіб зміни повідомлення або іншого документа, що забезпечує спотворення (заховання) його вмісту |

ВСТУП

Як тільки люди навчилися писати, у них відразу ж з'явилося бажання зробити написане зрозумілим не всім, а тільки вузькому колу. Навіть у самих древніх пам'ятниках писемності вчені знаходять ознаки навмисного спотворення текстів: зміна знаків, порушення порядку запису і т. д. Процес перетворення тексту, написаного загальнодоступною мовою, в текст, зрозумілий тільки адресату, називають шифруванням, а сам спосіб такого перетворення називають шифром. Але якщо є бажаючі приховати зміст тексту, то знайдуться і охочі його прочитати. Методи читання таких текстів вивчає наука криптоаналіз. Хоча самі методи криптографії та криптоаналізу донедавна були не дуже тісно пов'язані з математикою, в усі часи багато відомих математиків брали участь в розшифровці важливих повідомлень. І часто саме вони домагалися помітних успіхів, адже математики у своїй роботі постійно мають справу з різноманітними і складними завданнями, а кожен шифр - це логічна задача. Поступово роль математичних методів в криптографії стала зростати, і за останнє сторіччя вони істотно змінили цю древню науку. Термін «криптографія» далеко пішов від свого початкового значення - «тайнопис», «таємний лист». Криптографія об'єднує методи захисту інформації абсолютно різного характеру, які спираються на перетворення даних по секретним алгоритмам.

Актуальність дослідження. В умовах сучасного інформаційного суспільства проблема захисту інформації гостро постає перед людством. Саме технології шифрування, які базуються на математичних методах, є останньою лінією оборони та забезпечують безпеку інформаційних даних.

Гіпотеза: процес шифрування, самий надійний спосіб захисту інформації, відбувається за допомогою математичних методів.

Мета дослідження: з'ясувати, в чому полягає зв'язок математичних методів і процесу шифрування. Виходячи з мети поставлені наступні завдання дослідження: вивчити літературу та Internet ресурси з теми; проаналізувати отриману інформацію; дослідити за допомогою яких математичних методів відбувається процес шифрування; попрактикуватися в шифруванні.

Методи дослідження: вивчення та аналіз інформації, математичне моделювання.

За об'єкт дослідження взято процес шифрування, предметом дослідження є характеристика математичних методів.

Історіографія. В історичній та математичній літературі дана тема досить добре опрацьована, оскільки вивчення історії шифрів та процесу шифрування необхідно для черпання ідей для її розвитку сьогодні. Матеріалом для написання роботи послужила, в першу чергу, книга А.П. Алфьорова, А.Ю. Зубова А.С. Кузьміна і А.В. Черьомушкіна «Основи криптографії» [1], в якій подано докладний історичний нарис раннього розвитку криптографії. Для опису криптографії в нинішньому світі використовувалася книга Барічева С.Г., Гончарова В.В. і Сєрова Р.Е. «Основи сучасної криптографії» [2]. Стаття Жельнікова В., «Криптографія від папірусу до комп'ютера» [3] послужила джерелом цікавих прикладів. В книзі Дориченка С.А. та Ященко В.В. «25 этюдов о шифрах» [4] в загальнодоступній формі описані основні поняття криптографії, запропоновані необхідні відомості з математичного апарату криптографії, крім того, як приклади розібрані шифри, добре відомі з історії та детективної літератури.

РОЗДІЛ 1

ЗАХИСТ ІНФОРМАЦІЇ.

- Історія виникнення шифрування.

Те, що інформація має цінність, люди усвідомили дуже давно. Тоді і виникло завдання захисту від надмірно цікавих людей. В стародавні часи люди намагалися використовувати для вирішення цього завдання найрізноманітніші методи, і одним з них був тайнопис - уміння складати повідомлення так, щоб його сенс був недоступний нікому окрім посвячених в таємницю. Мистецтво тайнопису зародилося ще в доантичні часи і проіснувало аж до зовсім недавнього часу, лише декілька десятиліть тому все змінилося корінним чином - інформація придбала самостійну комерційну цінність і стала широко поширеною, майже звичайним товаром. Початок криптографії збігається з початком писемності, так як написаний текст міг зрозуміти тільки вміє читати.

Шифрування з'явилося приблизно чотири тисячі років тому. Першим відомим застосуванням шифру (коду) вважається єгипетський текст, датований приблизно 1900 р. до н. э., автор якого використовував замість звичайних (для єгиптян) ієрогліфів не співпадаючі з ними знаки. Першим описав використання шифрувального пристрою Плутарх, першим дешифрувальником був Аристотель. Розквіт криптографії припадає на середні віки. Один із середньовічних шифрів протримався до Другої світової війни. В XVII-XVIII століттях стає все більш зрозуміло, що захист інформації - не стільки мистецтво твору й відгадування витончених шифрів, скільки точна наука. Усе помітніше перехід криптографії з області чорної магії в область чистої математики. Ми майже нічого не знаємо про те, чи займалися провідні математики того часу проблемами шифрування й дешифрування, але є дані, що деякі з них володіли криптографією. Серед них Блез Паскаль, що зробив ряд відкриттів в області комбінаторики й метод, що створив, індуктивного доказу; Ісаак Ньютон і Готфрид Лейбніц, що розробили диференціальне й інтегральне обчислення. Відомий англійський філософ Ф. Бекон запропонував ідею двійкового кодування. Леонард Ейлер вів великі дослідження з перерахування й побудови латинських квадратів, тобто шифрів заміни. Деякі історики вважають однією з причин невдалого закінчення для Росії Першої світової війни некоректне ставлення до шифрів. Математик Франсуа Вієт, будучи молодим офіцером розвідки, знайшов ключ до шифру іспанського короля, що містив 500 символів. Іспанці, не повіривши, що шифр можна було розгадати, звернулися зі скаргою до Папи Римського, звинувачуючи французів в чаклунстві. В XIX столітті французький філолог Ж.Ф. Шамполь, розшифрував ієрогліфи стародавніх єгиптян. В XX столітті О. В Кнозоров, лінгвіст, історик і етнограф, розшифрував писемність стародавнього народу майя.

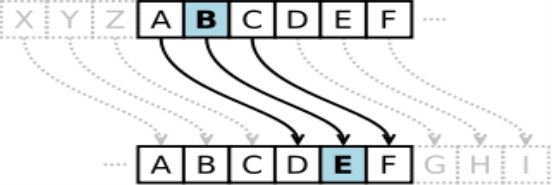

Один з найвідоміших методів шифрування носить ім'я Цезаря, який якщо і не сам його винайшов, то активно їм користувався. Не довіряючи своїм посильним, він шифрував листи елементарною заміною А на D, В на Е і так далі по всьому латинському алфавіту. При такому кодуванні комбінація XYZ була б записана як АВС (прямий код N+3). З початком застосування електронних способів передачі та обробки інформації задачі криптографії почали розширюватися. В даний час, коли комп'ютерні технології знайшли масове застосування, проблематика криптографії включає численні завдання, які не пов'язані безпосередньо з засекречуванням інформації.

- Сфери застосування шифрування.

Думка про те , що людина в своєму житті не часто зустрічається з шифруванням є помилковою. Ми кожен день бачимо різноманітні шифри та коди , але не завжди помічаємо їх . З точки зору криптології, живий організм є складною криптосистемою (зашифрована інформація міститься в генах). Прикладом застосування методів дешифрування і сучасних технологій створення штучного інтелекту є метод крипто аналізу (наука про методи дешифрування) за допомогою генетичних алгоритмів.

Сфера комерційної діяльності.

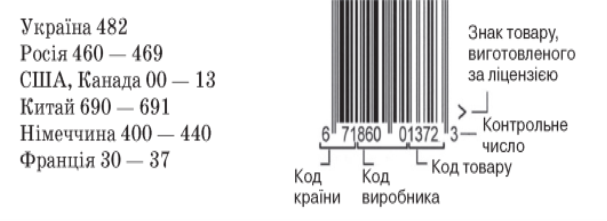

До шифрування інформації належить звичайний штрих-код, який є шифром. Кодування та маркування штриховими кодами виду послуг, їх вартості та термінів оплат дозволяє автоматизувати облік надання послуг та контроль їх оплати. Маркуванню підлягають як товари так і самі послуги, наприклад, комунальні послуги, послуги зв'язку, пошти, страхових компаній. Електронні контрольно-касові апарати, обладнані сканерами для зчитування штрихових кодів, дозволяють: забезпечити швидкий і безпомилковий розрахунок з покупцями; видавати касовий чек із переліком куплених товарів та їх ціни; ліквідувати черги та підвищити рівень обслуговування покупців; оперативно передавати інформацію про продаж товарів до системи обліку.

Рис.1 Схема штрих-коду

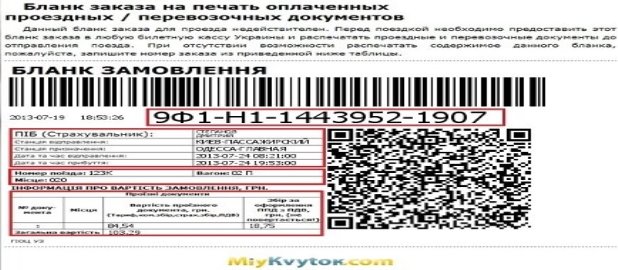

Електронний квиток або e-ticket - це електронний документ, що засвідчує договір перевезення між пасажиром і перевізником. На відміну від паперового квитка, електронний квиток являє собою цифровий запис в базі даних компанії. Придбаний за технологією “online ticket” квиток містить в собі унікальний штрих-код. Закодована на електронному квитку інформація перевіряється сканером штрих-кодів. Після успішної перевірки по даному квитку може бути дозволений вхід. Система сканування не пропускає повторів або використання одного і того ж штрих-коду двічі.

Рис.2 Бланк електронного квитка

Сфера державного управління.

Кожна людина має ідентифікаційний код або індивідуальний податковий номер, який є важливим документом у сучасному світі. Без нього ми не можемо отримати кредит, оформити нотаріальну довіреність або купівлю-продаж, здійснити інші дії. Незважаючи на те, що отримання ідентифікаційного коду є добровільною процедурою, його вимагають у багатьох інстанціях. Ідентифікаційний номер складається з десяти цифр: перші п'ять із них визначають дату народження власника номера - п'ятизначне число є кількістю днів від 31 грудня 1899 року до дати народження особи, наступні 4 цифри (включаючи передостанню) - означають порядковий номер людини, що народилася в цей день, передостання цифра визначає стать власника: якщо цифра непарна, стать – чоловіча, якщо парна – жіноча, десята цифра – контрольна.

Розвиток глобальних комунікацій в діловому і повсякденному житті привів до появи нової області взаємовідносин, предметом яких є електронний обмін даними. У такому обміні даними можуть брати участь органи державної влади, комерційні і некомерційні організації, а також громадяни в своїх офіційних і особистих стосунках. Проблема збереження електронних документів від копіювання, модифікації і підробки вимагає для свого вирішення специфічних засобів і методів захисту. Одним з поширених в світі засобів такого захисту є Електронний цифровий підпис (ЕЦП), який за допомогою спеціального програмного забезпечення підтверджує достовірність інформації документу, його реквізитів і факту підписання конкретною особою. Електронний підпис — дані в електронній формі, які додаються до інших електронних даних або логічно з ними пов'язані та призначені для ідентифікації підписувача цих даних. Електронний цифровий підпис - вид електронного підпису, отриманого за результатом криптографічного перетворення набору електронних даних, який додається до цього набору або логічно з ним поєднується і дає змогу підтвердити його цілісність та ідентифікувати підписувача. Електронний цифровий підпис накладається за допомогою особистого ключа та перевіряється за допомогою відкритого ключа.

Також процес шифрування застосовується у військовій справі та юридичній діяльності, в сфері медичного обслуговування. Всі ми сьогодні, іноді навіть не підозрюючи про це, застосовуємо засоби захисту інформації - шифруємо повідомлення електронної пошти та користуємося електронними банківськими картками.

РОЗДІЛ 2

ШИФРИ

У шифрів пов'язаних з різними арифметичними операціями є один істотний недолік: кожна буква переходить в один і той же знак, де б ця буква не стояла. Для розшифровки таких ходів можна застосувати методи, засновані на підрахунку частот букв. Частіше за всіх букв в тексті зустрічається буква «О», рідше - буква «Ф». Якщо підрахувати для кожного знака частоту, з якою він зустрічається, то можна судити, що цей знак означає. Наприклад, знак, що попадається найчастіше, має багато шансів виявитися пропуском або буквою «О». Можна вивчати і комбінації сусідніх знаків - найчастіше поруч з голосною буквою стоїть приголосна. Навіть не в надто довгому тексті можна без праці відокремити знаки для приголосних букв від знаків для голосних. Такі міркування полегшують розгадку кодів, заснованих на простій заміні букв знаками. Щоб ускладнити розгадку, застосовують шифри «по книзі»: числа коду означають номера рядків і букв на певній сторінці деякої книги, причому номер сторінки можна змінювати в залежності від дати складання послання. Не знаючи, яка це книга, розкрити таємницю коду дуже важко.

2.1. Шифри заміни

Математичний ребус це завдання, в якому шляхом логічних міркувань потрібно розшифрувати значення кожного символу і відновити числовий запис виразу. При цьому однакові цифри шифруються однієї і тієї ж літерою, а різним цифрам відповідають різні літери. Математичний буквений ребус називають крипторифмом, якщо в результаті шифрування отримують певну осмислену фразу

|

АВ +ВС СА АВС

19 +98 81 198 |

Із другого стовпця бачимо, що В+С+А=С, тоді сума В+А повинна закінчуватися на 0. Припустимо А=1, тоді В=9. Отримаємо: 19 +9С С1 19С

Тепер із першого стовпця знаходимо С: сума 1+9+С+1 десяток (із другого стовпчика) повинна закінчуватися на 9. Очевидно, що це 8. |

Шифр Цезаря - один з найдавніших шифрів. При шифруванні кожен символ замінюється іншим, віддаленим від нього в алфавіті на фіксоване число позицій. Шифр Цезаря можна класифікувати як шифр підстановки, при більш вузької класифікації - шифр простої заміни. З точки зору математики шифр Цезаря є окремим випадком афінного шифру. Шифр названий на честь римського імператора Гая Юлія Цезаря, який використав його для секретної переписки.

Якщо співставити кожному символу абетки його порядковий номер, то шифрування і дешифрування можна виразити формулами модульної арифметики:

|

y = ( х + k) mod n x = (y + n – ( k mod n)) mod n |

х – символ відкритого ключа у – символ зашифрованого тексту n – кількість літер абетки k - ключ |

Початкова абетка: А Б В Г Ґ Д Е Є Ж З И І Ї Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ю Я

Число здвигу - 3

Вихідна : Г Ґ Д Е Є Ж З И І Ї Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ю Я А Б В

Рис.3 Схема шифру Цезаря.

Природним розвитком шифру Цезаря став шифр Віженера.

Таблиця 2.1

Схема шифру Віженера

|

|

А |

Б |

В |

Г |

Д |

Е |

Є |

Ж |

З |

И |

І |

Ї |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ь |

Ю |

Я |

|

А |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

|

Б |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

|

В |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

|

Г |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

|

Д |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

|

Е |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

|

Є |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

|

Ж |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

|

З |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

|

И |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

|

І |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

|

Ї |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

|

Й |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

|

К |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

|

Л |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

|

М |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

|

Н |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

|

О |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

|

П |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

|

Р |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

|

С |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

|

Т |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

|

У |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

|

Ф |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

|

Х |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

|

Ц |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

|

Ч |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

Ш |

|

Ш |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

Щ |

|

Щ |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

Ь |

|

Ь |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

Ю |

|

Ю |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Я |

|

Я |

Я |

Ю |

Ь |

Щ |

Ш |

Ч |

Ц |

Х |

Ф |

У |

Т |

С |

Р |

П |

О |

Н |

М |

Л |

К |

Й |

Ї |

І |

И |

З |

Ж |

Є |

Е |

Д |

Г |

В |

Б |

А |

Ключ : КРИПТОГРАФІЯ

Оригінал тексту : З широким поширенням писемності криптографія стала формуватися як самостійна наука.

Зашифрований текст : Ш луіяххй еюзбюскьях еуїрчялбтр аааааааааааа жвфшї іюіьбоьвиьт пч жкєвяджцни гкшї.

2.2. Цифрові і табличні шифри

Алфавіт розбивається на групи з рівним числом букв, потім кожній групі присвоюється свій номер. Так формується перша цифра для шифровки символу. Друга цифра - це порядковий номер букви в групі.

Таблиця 2.2

Цифровий шифр.

|

АБВГ |

ДЕЄЖ |

ЗИІЇ |

ЙКЛМ |

НОПР |

СТУФ |

ХЦЧШ |

ЩЬЮЯ |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

Зашифруємо слово «інформація» 33 51 64 52 54 44 11 72 33 84

Таблиця 2.3

Цифрова таблиця.

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

1 |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

І |

|

2 |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

|

3 |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

|

4 |

Ь |

Є |

Ю |

Я |

1 |

2 |

3 |

4 |

5 |

|

5 |

6 |

7 |

8 |

9 |

0 |

+ |

- |

= |

! |

|

6 |

? |

( |

) |

: |

; |

№ |

, |

. |

% |

Зашифруємо за допомогою цієї таблиці слово «криптографія».

Кожен символ буде зашифровуватися двома цифрами – номером стовпця та номером строчки. 32 92 11 82 23 72 41 92 11 43 91 44

2.3. Шифри перестановки.

При такому способі шифрування змінюється лише порядок слідування символів у вихідному тексті, але не змінюються самі символи. Існує декілька різновидів шифрів перестановки. Використовувався ще за часів Стародавньої Спарти. Для шифровки використовувався жезл «Сцітала» - циліндр, на який намотувалася вузька пергаментна стрічка. На цій стрічці уздовж осі циліндра записувався зашифрований текст. Щоб прочитати цей текст використовувалися циліндри такого ж діаметру. В шифрі вертикальної перестановки для шифрування використовується прямокутник, в нього вписується текст (зліва направо). Кожен стовпець прямокутника нумерується і потім букви по вертикалі (зверху вниз) виписується згідно нумерації (ключу).

Таблиця 2.4

Шифр вертикальної перестановки.

|

5 |

2 |

3 |

4 |

1 |

|

ш |

и |

ф |

р |

в |

|

е |

р |

т |

и |

к |

|

а |

л |

ь |

н |

о |

|

ї |

п |

е |

р |

е |

|

с |

т |

а |

н |

о |

|

в |

к |

и |

- |

- |

Зашифруємо текст «шифр вертикальної перестановки». Ключ у нас буде цифри 5; 2; 3; 4; 1.

Запишемо послідовно літери із кожного стовпця відповідно до ключа.

Зашифрований текст: вкоео ирлптк фтьеаи ринрн шеаїсв

2.4. Матричні шифри

Таблиця 2.5

Схема матричного шифру

|

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

« |

|

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

32 |

33 |

34 |

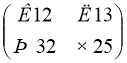

Зашифруємо слово «ключ». Запишемо з послідовності літер матрицю

![]()

Кодуючу матрицю я придумала свою:

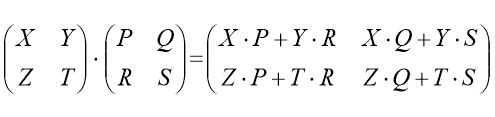

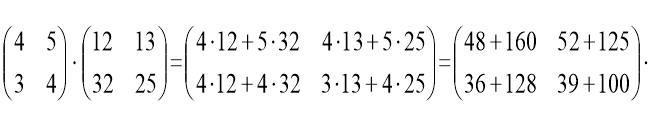

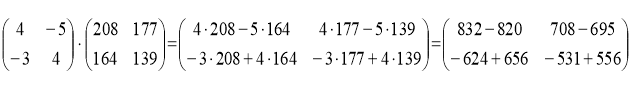

Правила множення матриць в загальному вигляді:

Формула

Зашифруємо відповідно до правила:

Зашифрований текст: 208;177;164;139

або більш складний варіант без розділових знаків: 208177164139

При отриманні потрібно розшифрувати:

Отримаємо матрицю:

Отримаємо матрицю:

Числа 12; 13; 32; 25 будуть означати слово «ключ»

Таким чином, треба складати фрази з числом букв, кратним 4, щоб легко складати матриці, і знати кодуючу і декодуючу матриці, а також правило множення матриць. Добуток кодуючої і декодуючої матриці має дорівнювати одиничній матриці.

2.5. Арифметика остач.

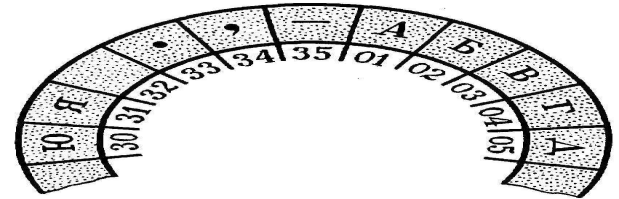

Розділимо кільце на 35 рівних частин, пронумеруємо їх і запишемо в кожну літеру або знак пунктуації. Номера літер будемо множити на 2.

Рис.4 Схема шифру остач.

Зашифруемо слово «Шифр»: Ш-26 ;И-10; Ф-22; Р-18

26*2:35=1(ост.17) - П

10*2:35=0(ост.25) - Ч

22*2:35=1(ост. 9) - З

18*2:35=1(ост. 1) – А Вихідний текст - «ПЧЗА»

До початку 20-го століття, процес шифрування, в основному, був пов'язаний з лінгвістичними схемами. Зараз інтенсивно використовується математичний апарат, включно з теорією інформації, статистикою, комбінаторикою, алгеброю та теорією чисел.

ВИСНОВКИ

Сучасне суспільство все більшою мірою стає інформаційним, успіх будь-якого виду діяльності все сильніше залежить від володіння певними відомостями і від відсутності їх у конкурентів. Інформацію зберігають, транспортують, продають і купують, а значить - крадуть і підробляють - і, отже, її необхідно захищати. Серед всього спектру методів захисту даних від небажаного доступу особливе місце займає шифрування.

Під шифром розуміється сукупність оборотних перетворень заснованих на математичних методах. Найважливіші складові будь-якого шифру - це загальні правила, за яким перетворюється вихідний текст.

Вивчивши та проаналізувавши літературу та Internet ресурси з теми «Шифрування» я дійшла висновку, що на сучасному етапі процес шифрування тісно пов'язаний з математикою, на відміну від стародавніх процесів шифрування, що були в основному лінгвістичними. Історія захисту інформації починається, цілком імовірно, десь у той час, коли люди почали вчитися спілкуватися за допомогою переписки. Природно, їм потрібні були способи забезпечити її таємність. Точних дат і достовірних даних про тайнопис у стародавності ніхто не приводить. Відомо, наприклад, що в Древній Греції голову раба голили, писали на його голові, чекали, коли волосся знову виростуть, після чого відправляли з дорученням до адресата. Методи ці розвивалися й ускладнювалися разом із ходом технічного прогресу. Вершиною розвитку цих методів можна вважати, імовірно, технологію створення мініатюрних фотографій - так званих точок, - які з'явилися після Другої світової війни. Така точка розміром із крапку друкованого тексту могла містити сотні документів. Бурхливий розвиток комп'ютерних технологій і мереж, кардинально змінили сучасне суспільство. В даний час засоби електронної пошти, електронного документообігу, штрихування товарів та шифрування медичної інформації використовуються в повсякденному житті і тому вимагають застосування додаткових засобів для забезпечення конфіденційності, контролю доступу, цілісності та ідентифікації.

В роботі я розглянула застосування математичних методів в процесі шифрування і дешифрування: арифметику остач, методи заміни та перестановки, метод шифрування за допомогою матриць і попрактикувалася у шифруванні.

Таким чином, можна стверджувати, що процес шифрування, самий надійний спосіб захисту інформації, в сучасному суспільстві відбувається за допомогою математичних методів.

СПИСОК ВИКОРИСТАНОЇ ЛІТЕРАТУРИ

- Алфьоров А.П., Зубов А.Ю., Кузьмин А.С., Черьомушкин А.В. Основи криптографії. - М.: Геліос, 2005.

- Баричев С.Г., Гончаров В.В., Сєров Р.Е. Основи сучасної криптографії. - М.: Гаряча лінія - Телеком, 2002.

- Виленкин Н.Я. Математика и шифры. «Квант».№7.1977. С.52-56

- Жельніков В.К. Криптографія від папірусу до комп’ютера. - М.:ABF, 1996.

- Зельманзон, М., Хлобыстова, Л. Самосовмещение квадрата и тайнопись «Квант», № 12, 1980. С. 32-34.

- Дориченко С.А., Ященко В.В. 25 этюдов о шифрах. –М.:ТЕИС, 1994.

- Коробейников А. Г. Математические основы криптографии. Учебное пособие. СПб: СПб ГИТМО (ТУ), 2002.

- Коробова, Л. Математические загадки детективного сюжета «Математика» // Прил. к газете «Первое сентября», №19,1998 г.

- Ященко В. В. Основные понятия криптографии // Математическое просвещение. Сер. 3. №2. 1998. С. 53-70.

- Энциклопедический словарь юного математика/ составитель А.П.Савин - М.: Педагогика, 1989-352 с.

Internet – ресурси.

- http://www.fidel-kastro.ru/crypto/zhelnik.htm

- http://www.uran.donetsk.ua/~masters/2005/feht/chernenkaya/ind/history.htm

- http://persona.rin.ru/view/fall//31397/polibij-polybios

- http://www.tonnel.ru/?l=kniga&273

- http://www.c-cafe.ru/days/bio/5/085.php

- http://persona.rin.ru/view/f/0/35276/shennon-klod-elvud

- http://www.enlight.ru/crypto/articles/shannon/__shann.htm

про публікацію авторської розробки

Додати розробку